Историческая справка

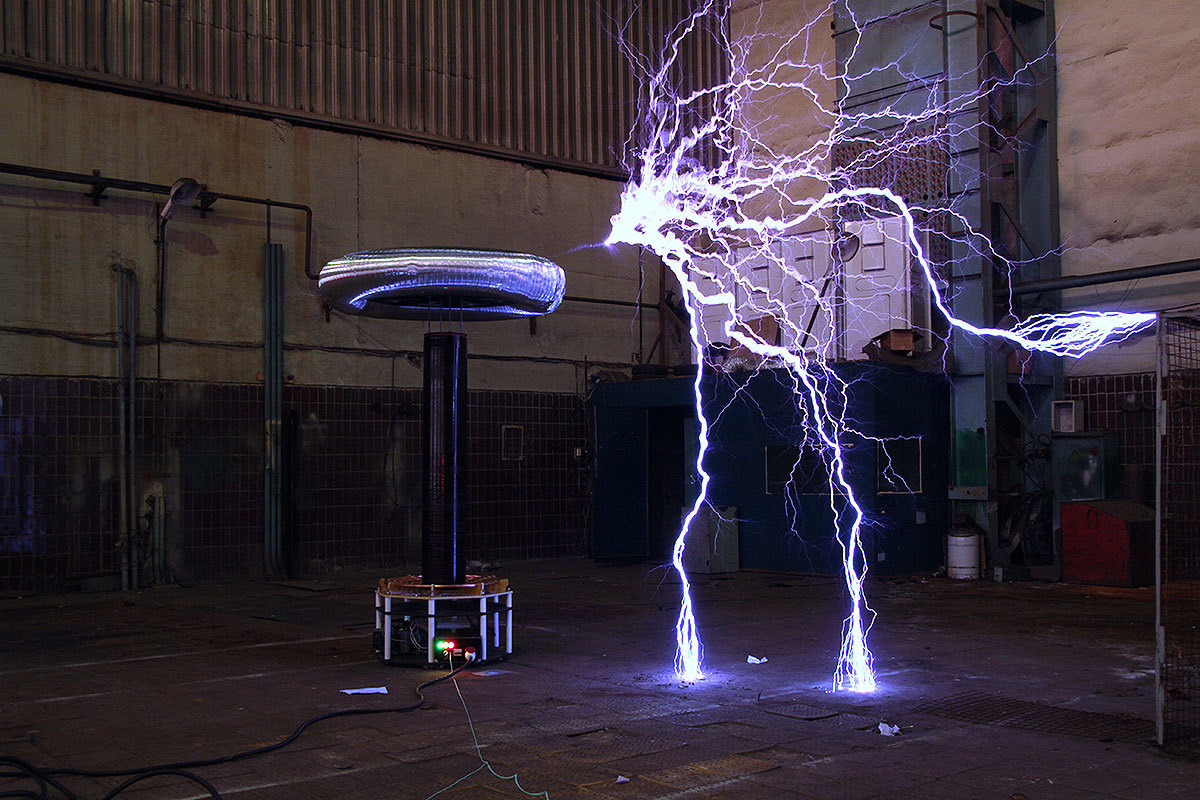

XIX век был этакой эпохой дикого Запада в экспериментальной физике электромагнетизма. Роберт Ван де Грааф, лорд Кельвин, Никола Тесла и многие другие учёные, исследователи и инженеры открывали всё новые и новые явления, а затем масштабировали производящие их установки до колоссальных размеров. Некоторые из их творений функционируют до сих пор — например, шестиметровый гигантский

генератор Ван де Граафа в Бостонском музее науки, а некоторые, как широко известная башня Уорденклифф, так никогда и не появились на свет.

С течением времени и развитием науки и техники внимание учёных переключилось на другие направления, но отдельные энтузиасты продолжали собирать, изучать и совершенствовать классические разработки в области высоких напряжений, электростатики, физики плазмы — кто-то вследствие неугасающей веры в теорию эфира и бесплатную энергию, кто-то из любопытства, или для решения узкоспециальных прикладных задач, кто-то просто потому что ему это доставляло.

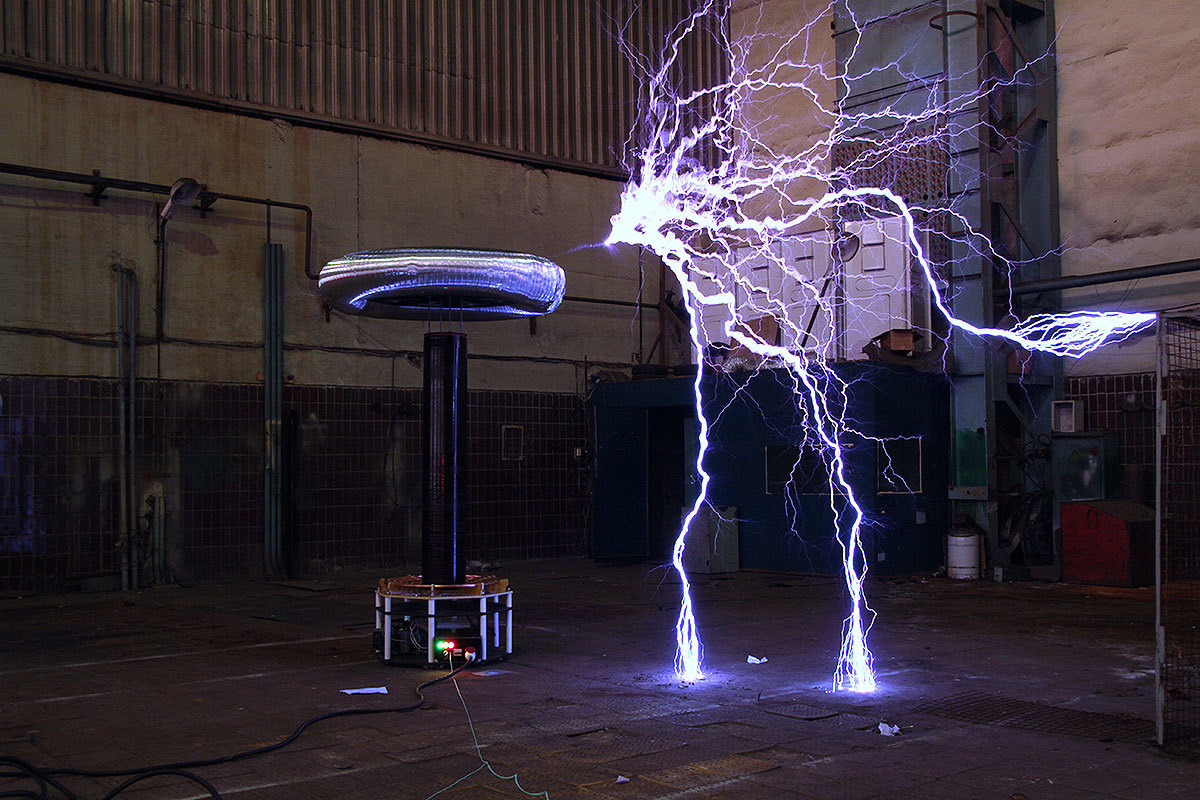

В последнее время, примерно с конца 90-х годов, эта отрасль инженерных задач переживает ренессанс, связанный с интересом шоу-бизнеса и индустрии развлечений к притягивающим внимание разрядам

катушек Тесла, усилившийся в последнее десятилетие после изобретения

DRSSTC, которая на настоящий момент представляет собой наиболее технически совершенный вид катушки Тесла, использующий вместо классического искрового разрядника силовые транзисторы, что позволяет быстро — в течение нескольких периодов колебаний — менять частоту появления разряда (

BPS ) и, как следствие, воспроизводить музыку непосредственно при помощи появляющихся молний. Один из примеров — известная серийная модель OneTesla, которая, при всей непродуманности предлагаемого авторами конструктора, вполне работоспособна при определённом приложении рук.

Опишу на своём реальном опыте, так как практика — лучшее подтверждение теории, со ссылкой на действующие нормативно-правовые акты, а также ряд прецедентов, которые были сформированы за последние годы.

Опишу на своём реальном опыте, так как практика — лучшее подтверждение теории, со ссылкой на действующие нормативно-правовые акты, а также ряд прецедентов, которые были сформированы за последние годы.