Коллеги рассмотрят карьеру и развитие технического писателя с разных сторон: от поиска и адаптации нового сотрудника (включая стажера без опыта) до источников профессионального роста и возможностей повышения.

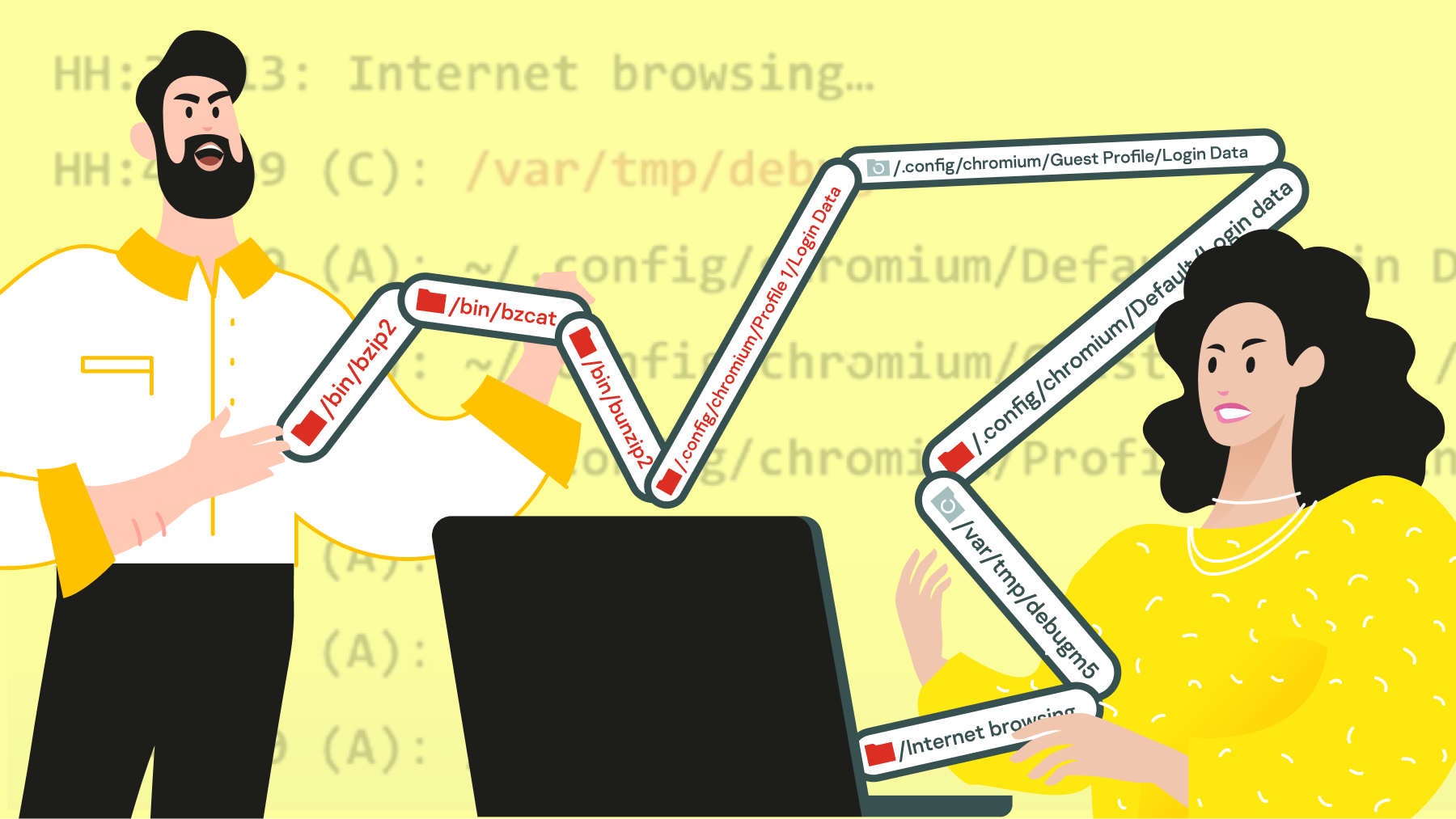

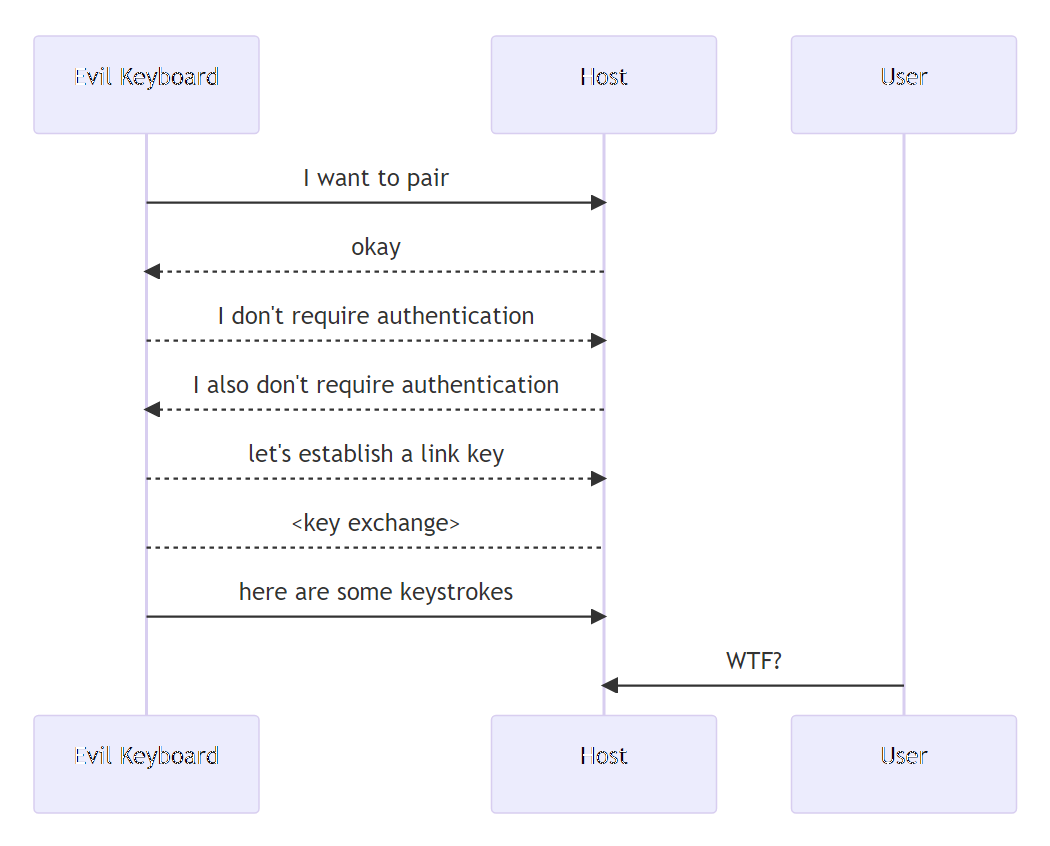

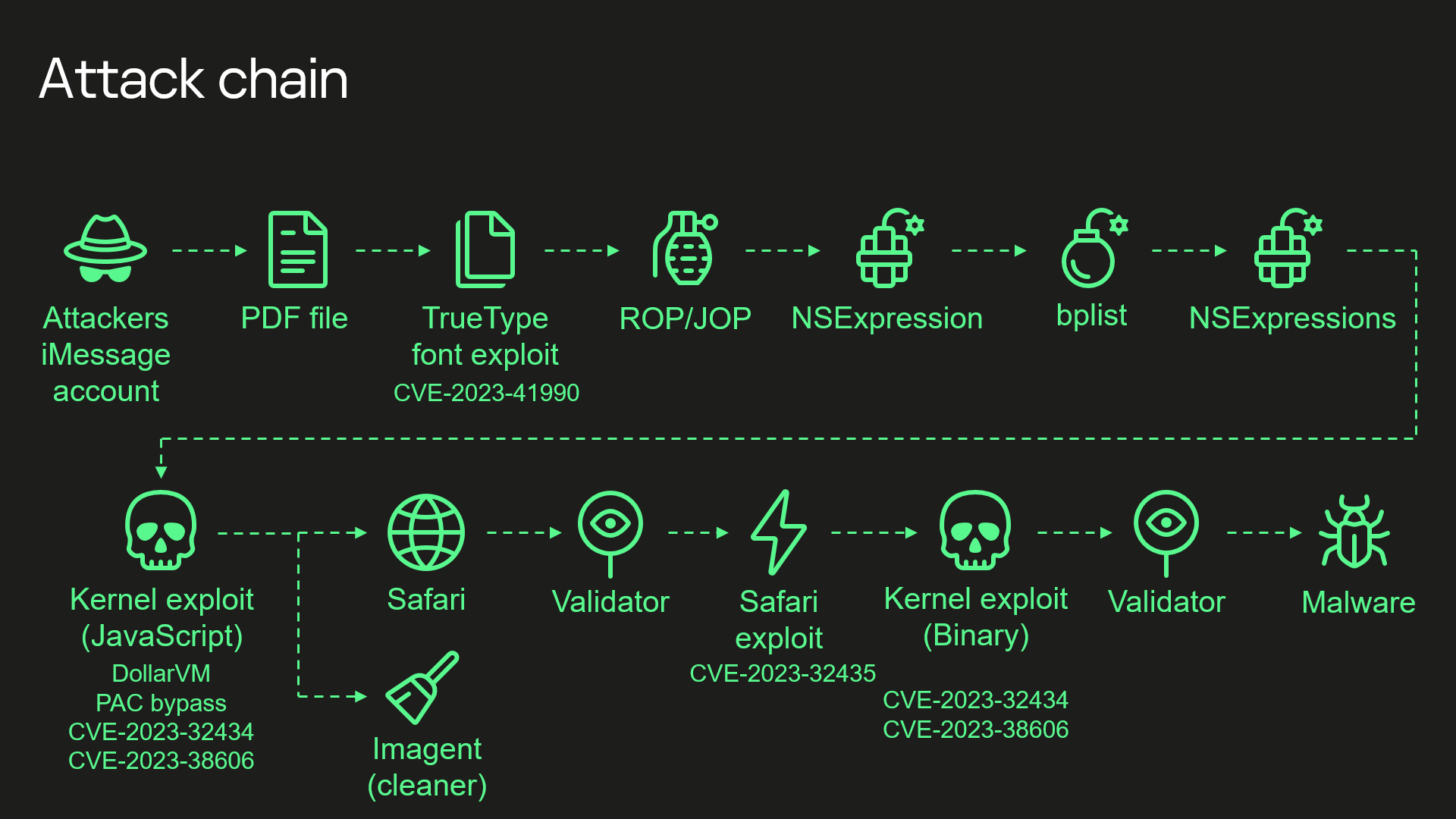

Утечка конфиденциальных данных или нарушение работы информационных систем может привести к серьёзным последствиям: финансовым потерям, утрате доверия клиентов, репутационным рискам. Во многих компаниях это понимают. Или нет? И все ли достаточно осведомлены о способах защиты от киберугроз?

Методы защиты, которые недавно были достаточными, сегодня становятся устаревшими и неэффективными. Важно постоянно следить за динамикой и тенденциями в сфере ИБ — как угроз, так и способов противодействия им.

Мы провели опрос, чтобы дать возможность пользователям Хабра высказать своё мнение об уровне защищённости компаний от киберугроз — и оценить важность информационной безопасности.

Привет, Хабр! Нас давно занимает вопрос, как в компаниях обстоят дела с информационной безопасностью в IT. Так что мы решили спросить у пользователей Хабра: что там у вас с ИБ?