Комментарии 14

Осталось узнать самое интересное: каким образом был получен административный доступ к контроллеру домена.

0

Вариантов довольно много: от фишинговых писем, содержащих вредоносные вложения, до эксплуатации уязвимостей, например PrivExchange.

В ближайшее время мы опубликуем цикл статей по атакам и защите AD.

В ближайшее время мы опубликуем цикл статей по атакам и защите AD.

+3

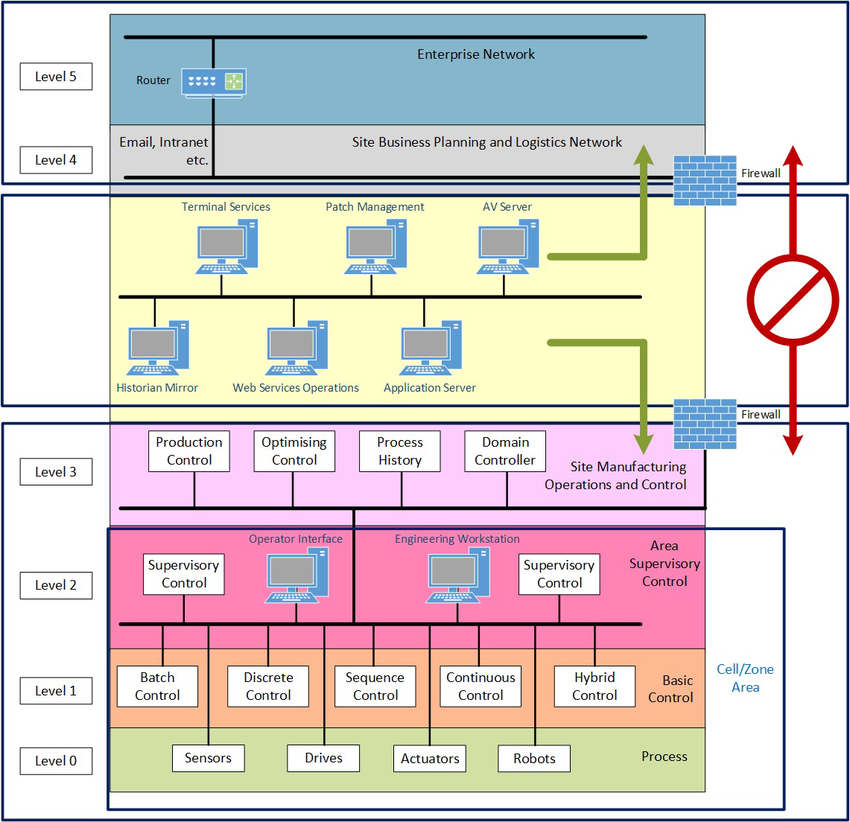

Большой вопрос, почему сети АСУТП не изолированы от КВС сетей компании. Потери ERP системы компании это убытки бизнесу, но невозможность управления технологическими процессами на подобных производствах это катастрофа.

Тем более в инф. источниках появилась данные о продолжении атак, в этот раз хим. производства Hexion и Momentive

Тем более в инф. источниках появилась данные о продолжении атак, в этот раз хим. производства Hexion и Momentive

+1

Да они, может быть, и изолированы. А малварь на флешке проехала с апдейтом каким-нибудь или инструкцией.

0

Исторически лучшей практикой действительно являлась изоляция промышленного сегмента от корпоративного путем того же «воздушного зазора». Однако в условиях современного техпроцесса это не всегда приемлимо ввиду высокой степени интеграции производства и бизнес-систем.

Касательно hydro — точно известно, что офисный сегмент «лег», атака вероятнее всего распространялась политиками на доменные машины, однако нет информации о том, в какой мере были изолированы их промышленные сегменты и насколько правильно соблюден баланс безопасности и нужд производства. На пресс-конференции заявлялось, что изоляция заводов была произведена в качестве мер предосторожности, что, естественно не дает много информации о «прямоте» архитектуры :) Можно лишь предполагать, что где-то сегментирование/компенсационные ИБ меры были недостаточными, раз не на всем производстве выпуск продукции восстановлен в полном объеме.

Касательно hydro — точно известно, что офисный сегмент «лег», атака вероятнее всего распространялась политиками на доменные машины, однако нет информации о том, в какой мере были изолированы их промышленные сегменты и насколько правильно соблюден баланс безопасности и нужд производства. На пресс-конференции заявлялось, что изоляция заводов была произведена в качестве мер предосторожности, что, естественно не дает много информации о «прямоте» архитектуры :) Можно лишь предполагать, что где-то сегментирование/компенсационные ИБ меры были недостаточными, раз не на всем производстве выпуск продукции восстановлен в полном объеме.

+2

Да походу они не следовали https://en.wikipedia.org/wiki/Purdue_Enterprise_Reference_Architecture

И для АСУТП создаются полностью изолированный АД — Домен и не только.

И для АСУТП создаются полностью изолированный АД — Домен и не только.

0

можно предположить, что цель LockerGoga схожа с вредоносами WannaCry и NotPetya.

У NotPetya не стояла цель выкупа.

0

Косвенно, из статьи, видно что инфраструктура построена была на ОС типа Windows. Прямо это нигде не сказано, поэтому я и не совсем понимаю. Есть более подробная инфа?

0

Для ОС от Microsoft, как правило, больше прикладного ПО, некоторое существует только там. Так естть.

Отдельные предприятия/холдинги/корпорации в период эпидемии wannacry и подобных директивно изолируют сегменты (по отдельным протоколам, направлениям трафика или полностью, в т.ч. гася возможные перемычки по WiFi)

0

Вредонос был нацелен на Windows узлы, данных по распределению ОС в инфраструктуре, увы, нет. Очевидно только то, что в офисных сегментах большая часть машин была именно под Windows.

+2

«Sample files we unlock for free» — типичный «русский английский»

-1

Зарегистрируйтесь на Хабре, чтобы оставить комментарий

LockerGoga: что именно произошло с Norsk Hydro