Закрепление (Persistence) и Эскалация привилегий (Privilege Escalation)

Ссылки на все части:

Часть 1. Первоначальный доступ к мобильному устройству (Initial Access)

Часть 2. Закрепление (Persistence) и Эскалация привилегий (Privilege Escalation)

Часть 3. Получение учетных данных (Credential Access)

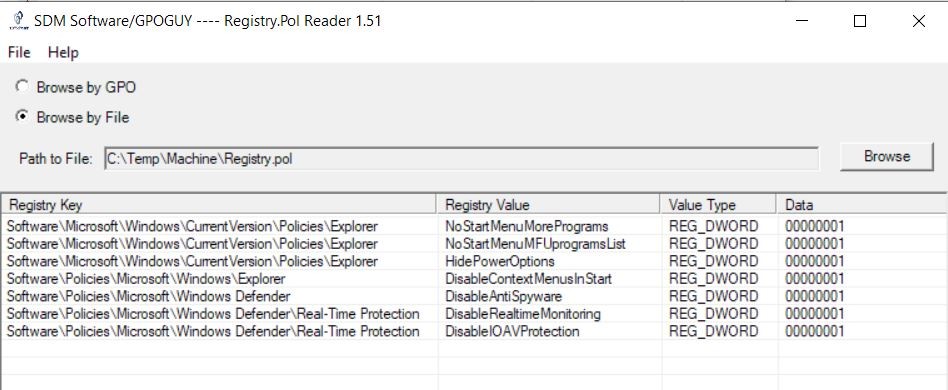

Часть 4. Обход защиты (Defense Evasion)

Часть 5. Обзор (Discovery) и Боковое перемещение (Lateral Movement)

Техники закрепления описывают способы получения прав доступа, изменения конфигурации мобильного устройства и иные действия, в результате которых злоумышленник обеспечивает постоянство своего присутствия в системе. Зачастую противник вынужден поддерживать доступ к мобильному устройству несмотря на приостановки работы ОС в результате перезагрузки или сброса системы к заводским настройкам.

Закрепившись в системе, противник получает возможность «входа» на мобильное устройства, но вероятно, с очень лимитированными правами. Однако, воспользовавшись слабостями защиты, противник может получить более высокие привилегии, необходимые для достижения цели атаки.

→

→