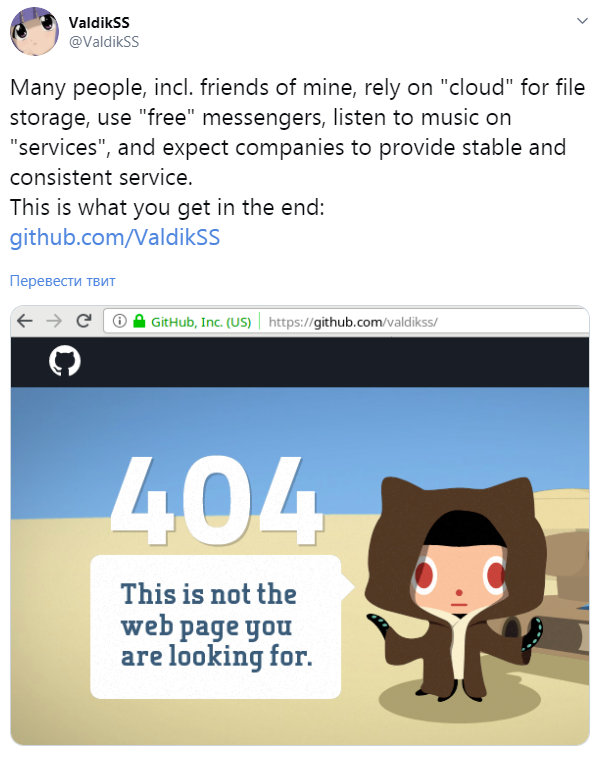

10 апреля 2019 года GitHub без объявления войны удалил репозиторий популярной утилиты

GoodByeDPI, предназначенной для обхода государственных блокировок (цензуры) сайтов в Интернете.

UPD

UPD от 13.04.2019

Сухие факты. Недоступен не только репозиторий, а весь аккаунт

целиком. Хотя для любого постороннего пользователя всё выглядит, как удаление, на самом деле — это

shadowban, о чем

сообщил автор. Далее он признался, что

намеренно сохранил магнет-ссылки на видео со сценами

убийств в Новой Зеландии на публичной странице своего аккаунта. Позже экспериментально выяснили, что блокировку автору программы для борьбы с блокировками дали

автоматические алгоритмы. Но было и предположение, что бан был за

спам с диапазона IP, к которому принадлежит автор.

ТЧК

UPD от 16.04.2019

Судя по всему, shadowban с аккаунта ValdikSS

снят, все репозитории восстановлены. Причина была в ссылках на видео со стрельбой.

Что такое DPI, как связан с блокировками и зачем с ним бороться (по версии автора):

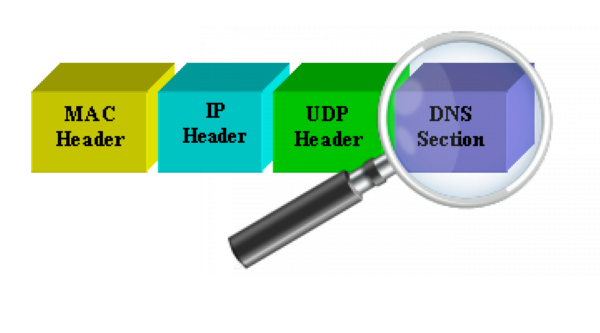

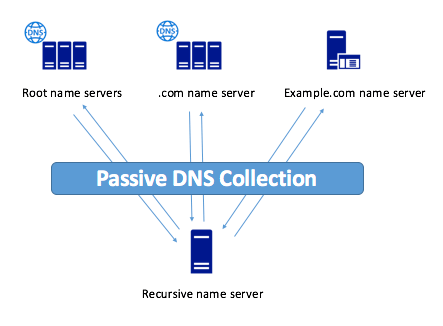

Провайдеры Российской Федерации, в большинстве своем, применяют системы глубокого анализа трафика (DPI, Deep Packet Inspection) для блокировки сайтов, внесенных в реестр запрещенных. Не существует единого стандарта на DPI, есть большое количество реализации от разных поставщиков DPI-решений, отличающихся по типу подключения и типу работы.

Бангкок, вообще, место на любителя. Конечно, там тепло, дёшево, и кухня интересная, и визы половине населения Земли туда

Бангкок, вообще, место на любителя. Конечно, там тепло, дёшево, и кухня интересная, и визы половине населения Земли туда