Привет хабр! Меня зовут Виталий Матыцин, я отвечаю за дизайн в Ampire. Cегодня хочу рассказать об особенностях и подводных камнях, с которыми мне пришлось столкнуться во время редизайна.

Привет хабр! Меня зовут Виталий Матыцин, я отвечаю за дизайн в Ampire. Cегодня хочу рассказать об особенностях и подводных камнях, с которыми мне пришлось столкнуться во время редизайна.

Всем привет! Это вторая статья из цикла статей о разработке приложений в нашей компании. В первой статье я рассказал Вам про общую архитектуру некоторых наших проектов. В данной статье хочется описать наши варианты решения часто встречающихся задач в рамках Django + Vue приложения.

Все мы знаем что такое клиент-серверное приложение, на тему их создания написано не мало статей. В этой статье хотелось бы поделиться с вами наработками нашей компании, которыми мы пользуемся в своих Django проектах.

Судебная компьютерно-техническая экспертиза (далее – СКТЭ) основывается на специальных знаниях в сфере электроники, электротехники, информационных систем и процессов, радиотехники и связи, вычислительной техники и автоматизации.

Типовыми объектами СКТЭ являются персональные компьютеры, периферийные устройства (принтеры, модемы и т.д.), микросхемы, мобильные телефоны и т.п.

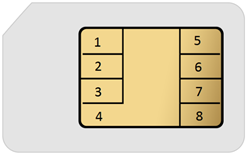

Одним из типовых объектов СКТЭ является и SIM-карта, которая в рамках уголовного дела может фигурировать как вещественное доказательство, хранящее в себе криминалистически значимую информацию. Особенностями данного типа объектов является возможность их использования мобильными телефонами и иными объектами СКТЭ, оснащенными GSM модулем, как средством доступа к сети связи. Необходимость доступа к вышеназванным сетям и обуславливает наличие SIM-карты в подавляющем большинстве поступающих на исследования мобильных телефонах. При исследовании мобильного телефона эксперт тщательно проверяет наличие в «лотках», предназначенных для подключения SIM-карты, соответствующей контактной смарт-карты. Для проверки наличия SIM-карты эксперт использует соответствующую документацию на мобильный телефон (Например: руководство пользователя) и изучает все описанные в ней возможности подключения SIM-карты. В ряде случаев на телефонах может использоваться нестандартное расположение «лотка» для SIM-карты, а также не исключена возможность модификации внутреннего строения телефона с целью скрыть факт подключения SIM-карты и как следствие, возможность доступа к сети связи. К самой SIM-карте в процессе исследования применяются обычные правила исследования информационных компьютерных средств, в частности: описание объекта с фото и текстуальной фиксацией информации, извлечение информации из объекта средствами аппаратно-программных комплексов, анализ извлеченных данных для ответа на поставленные перед экспертом вопросы, составление заключения. Вне зависимости от наличия SIM-карты в списке поступивших на исследование объектов, эксперт в тексте заключения описывает и исследует ее как самостоятельный объект с привязкой к объекту, поступившему на исследование. Так достаточно типовым является фрагмент заключения в формулировке «из лотка SIM-карты исследуемого объекта исследования была извлечена». После привязки объекта исследования к поступившему объекту SIM-карта может фигурировать в тексте экспертного заключения как самостоятельный объект и все вопросы, поставленные перед экспертом, подлежат разрешению в том числе и в её отношении.

Всем привет! Сегодня мы расскажем об инциденте, связанном с утечкой данных CMS «1С-Битрикс: Управление сайтом» сайта www.infotecs.ru и о том, как проводилось расследование.

Привет хабр! В этой статье хочу поделиться опытом сдачи OSWE.

Сдавал я в ноябре 2022, это была вторая попытка. Не скажу, что первый сертификат (OSCP) прошел гладко, тем не менее я уже тогда планировал сдавать следующий - либо OSWE, либо OSEP. Но так как душа лежит больше к вебу, выбор пал на курс AWAE.

Курс был весьма занятным, хотя некоторые из представленных для тренировки приложений были весьма неновы, тем не менее разбор этих упражнений мне понравился. В ассортименте представлены разные приложения, как побольше, так и поменьше. Приложения поменьше для практики очень хороши - проще ориентироваться при исследовании исходного кода на наличие уязвимостей, если нет подобного опыта или этот курс вообще первый опыт. К сожалению, заданий для самостоятельного решения хотелось бы побольше.

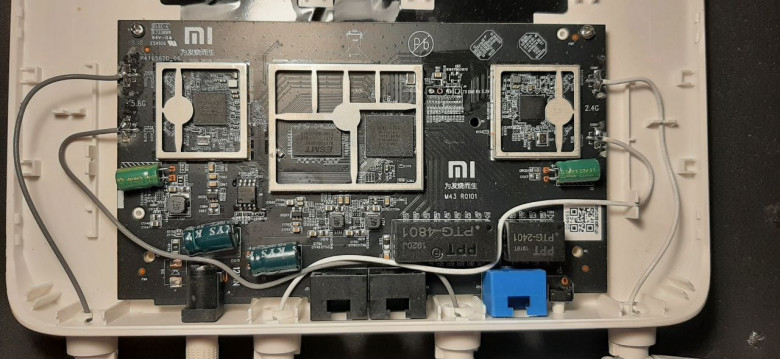

Приветствую вас, дорогие читатели! Сегодня я хотел бы рассказать вам о том, как я получил интерфейс командной оболочки Linux у wi-fi роутера Mi Router 4A Giga Version:

Представьте себе вредоносное программное обеспечение, получающее полный доступ к системе, и которое почти невозможно обнаружить, а переустановка операционной системы или смена жесткого диска его не убивают. И это не что‑то из области фантастики, а суровая реальность. Тема этой статьи — UEFI руткиты, что это такое и как работают, сейчас разберемся.

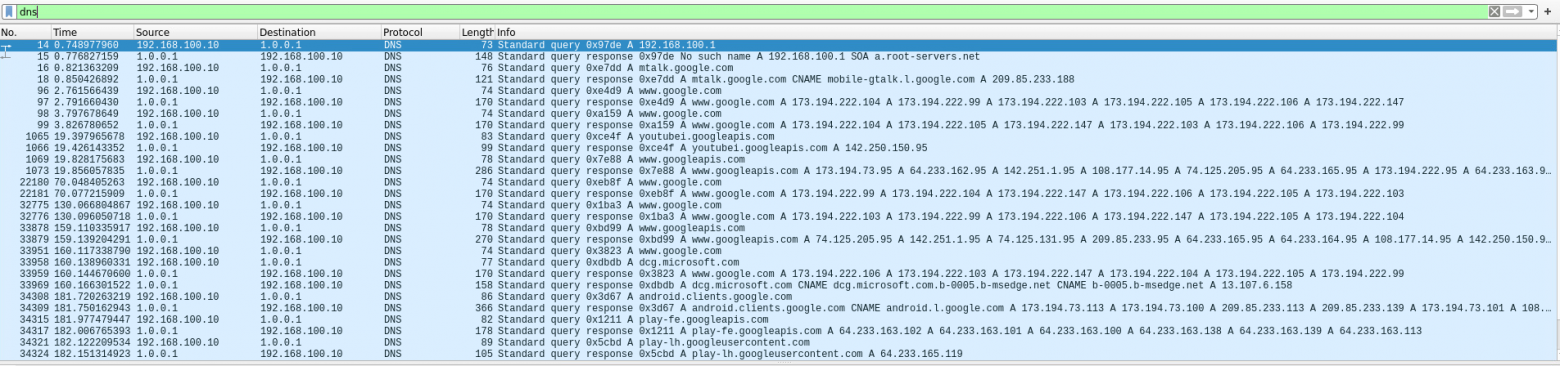

Сбор телеметрических данных о пользователях и их действиях в вебе и приложениях — плата за пользование «бесплатными» сервисами в Интернете. Пользователи расплачиваются своим вниманием и временем, проведёнными в данных сервисах и приложениях. Поэтому производители мобильных платформ, ИТ-компании, социальные сети заинтересованы в получении максимального объёма данных с устройств.

Если по отдельности данные телеметрии не представляют угрозы конкретному человеку, то их совокупность может дать очень много информации о человеке, его интересах, семье, работе. В то же время постоянная связь устройств с инфраструктурой ИТ-гигантов создаёт потенциальную угрозу утечек конфиденциальной информации или изучения окружения при помощи микрофонов и камер смартфонов.

В данной статье рассматривается вопрос о том, какую конкретно информацию смартфон передает на серверы вендоров.

CVE-2022-30190, она же Follina. По данным VirusTotal, первый раз уязвимость эксплуатировали 25 мая, а первый сабмит сделан японской командой исследователей nao_sec 27 мая.

Новый Zero-day баг позволяет удалённо выполнить код через Microsoft Office. Злоумышленник создает Maldoc, содержащий ссылку на внешний вредоносный OLE-объект, связанный с находящимся на удалённом сервере HTML-файлом.

Приветствую вас, дорогие читатели! Сегодня я хочу рассказать о том, как с помощью уязвимого драйвера получить NTLM hash пользователя. NTLM hash находится в памяти процесса lsass.exe операционной системы Windows. Процесс lsass.exe отвечает за авторизацию локального пользователя компьютера.

По этой теме я нашел несколько статей:

1. A physical graffiti of LSASS: getting credentials from physical memory for fun and learning.

2. [EX007] How playing CS: GO helped you bypass security products.

Разобрав эти статьи, у меня появилось желание объединить их для лучшего понимания метода извлечения NTLM hash’а из памяти процесса lsass.exe.

Важные замечания:

• Все действия будут проводится на Windows 10 версии 1909 сборка 18363.1556.

• Название разработанного приложения для этой статьи будет shor.exe.

Данная статья написана в рамках ответственного разглашения информации о уязвимости. Хочу выразить благодарность сотрудникам Dr.Web за оперативное реагирование и исправление обхода брандмауэра (firewall).

В этой статье я продемонстрирую обнаруженную мной возможность обхода брандмауэра (firewall) в продукте Dr.Web Security Space 12 версии.

3 ноября 1990 года была открыта скульптура Криптос перед центральным офисом ЦРУ в Лэнгли. Джеймс Санборн, автор, поместил на свой арт-объект шифр, полностью раскодировать который пока не удалось.

Для тех, кому лень читать статью полностью, вот краткая выжимка:

Шифр разделили на 4 части. Первые две части зашифрованы шифром Виженера, третья - методом перестановки, а последнюю до сих пор не удалось разгадать.

Под катом я расскажу подробнее о том, как были расшифрованы первые части, почему не удается расшифровать четвертую и свои мысли о том, как закодирована последняя часть.

Приветствую всех читателей. Довольно внезапно вышло, что это очередная статья о поиске уязвимостей в игровом лаунчере. Прошлыми испытуемыми были Steam (CVE-2019-14743, CVE-2019-15316, CVE-2019-17180), Origin (CVE-2019-19247, CVE-2019-19248) и GOG (я поленился получать CVE для уязвимостей). В этот раз я исследовал Plarium Play, лаунчер игр для Windows компании Plarium. Если вы впервые слышите о таком ПО, то возможно вы слышали о таких играх как Raid: Shadow legends и Vikings: War Of Clans, они часто рекламируются различными блоггерами в ютубе. Собственно, компания Plarium и создала Plarium Play для того, чтобы помогать пользователям Windows играть в свои игры.

Небольшая особенность этой статьи состоит в том, что уязвимости актуальны и работоспособны на данный момент. Собственно в этом-то и проблема, не смотря на то, что я передал информацию об исследовании, компания Plarium ответила мне отпиской вида "Спасибо за информацию, мы примем меры, если это будет необходимо", после чего стала игнорировать мои сообщения.

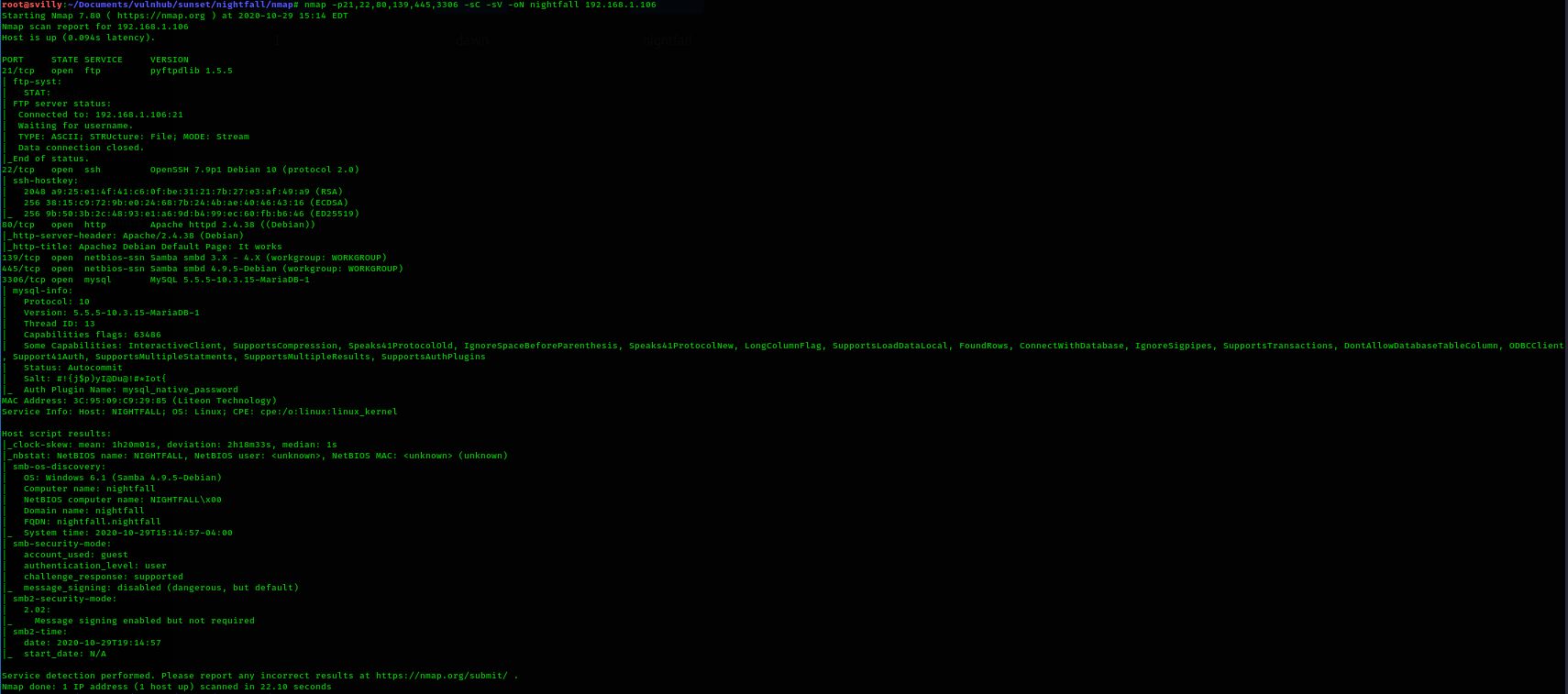

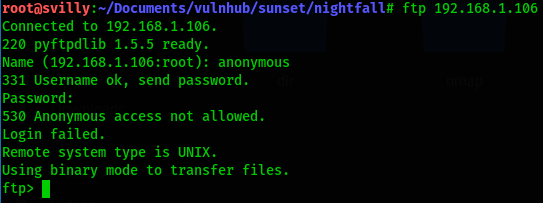

netdiscovernmap -p- 192.168.1.106nmap -p21,22,80,129,445,3306 -sC -sV -oN nightfall 192.168.1.106

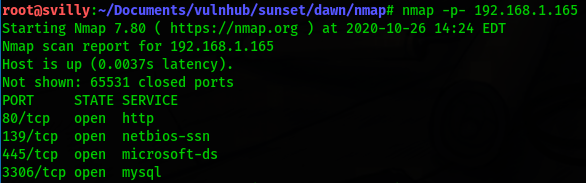

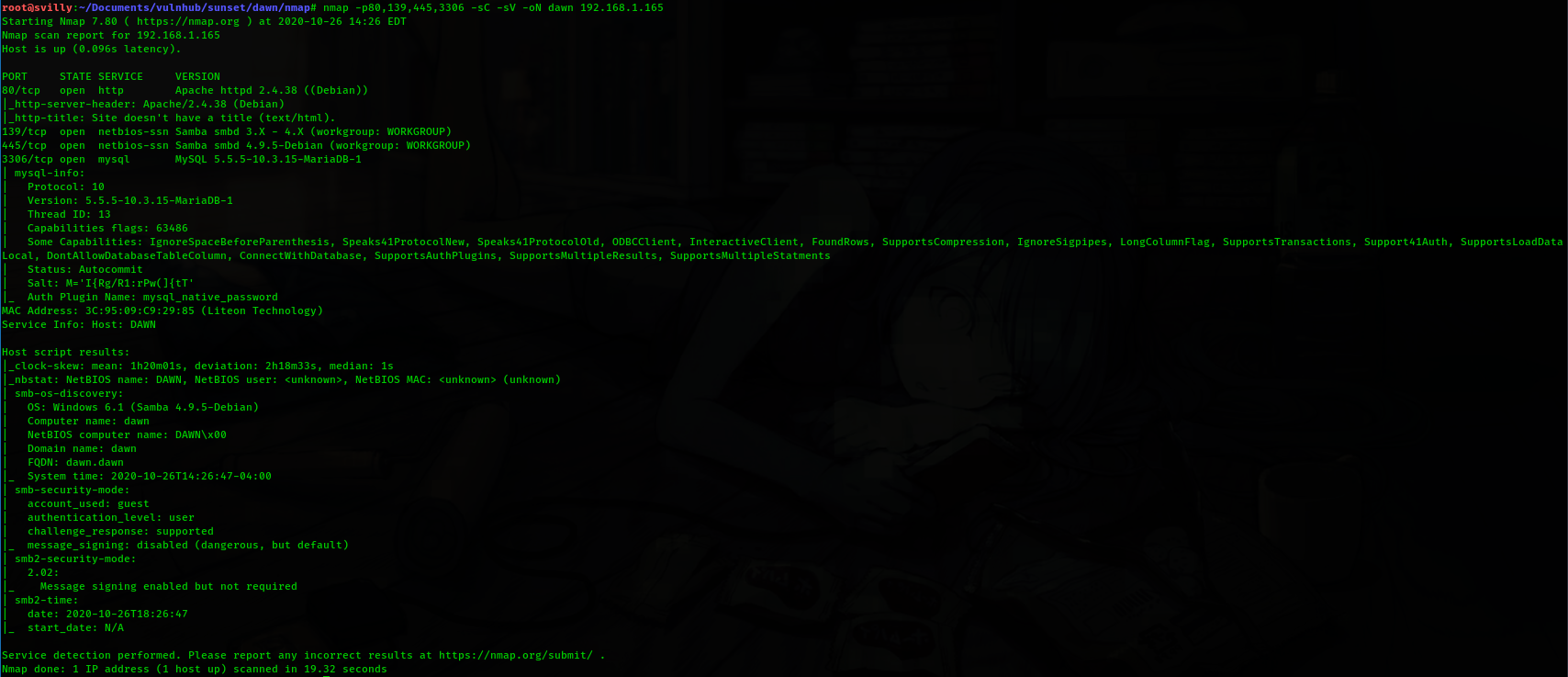

netdiscovernmap -p- 192.168.1.165

nmap -p80,139,445,3306 -sC -sV -oN dawn 192.168.1.165

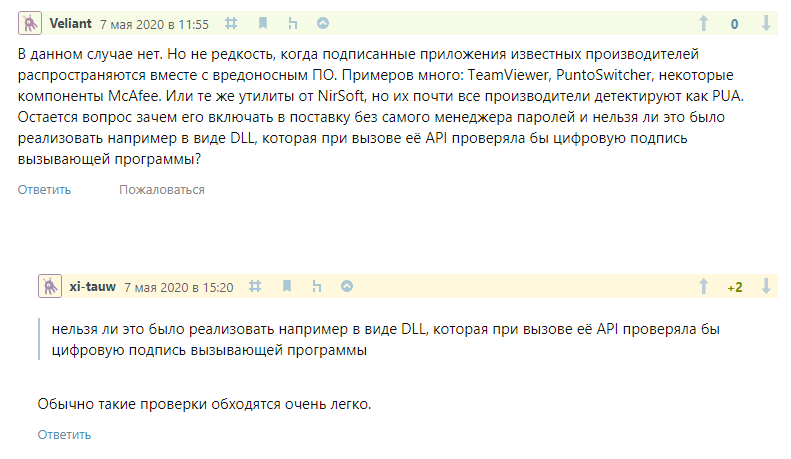

нельзя ли это было реализовать например в виде DLL, которая при вызове её API проверяла бы цифровую подпись вызывающей программы?