Введение

Хороший знакомый, в свободное время занимающийся ремонтом компьютеров, поделился очередным выловленным вирусом. Популярный антивирус его не определял, что вовсе неудивительно и скоро вы поймёте почему.

Процесс был скрыт от Диспетчера задач Windows, но Auslogics Task Manager отображал его как upp1.exe, находящийся в системном System32 каталоге. Причём, если ОС 64-разрядная или установлена не по адресу C:\Windows, то вирь всё равно устанавливается в C:\Windows\System32, по пути создавая несуществующие каталоги соответственно. Процесс находился в списке автозапуска и с помощью Autoruns была удалена ветвь. Но как только Autoruns закрывается, запускается новая копия вируса с именем upp2.exe. Удаляешь его — появляется rundl132.exe и так по кругу. По всей видимости, они запускают сами себя и происходит проверка на отсутствие процесса. Решилось очень просто — убийством дерева процессов.

Исследование

Первое, на что я обратил внимание, так это на размер исполняемых файлов, кой был чуть больше 1 МБ на каждый exe. Сомневаюсь, что хоть один уважающий себя вирусописатель на такое способен.

Перейдём к более интересному. Загрузив один из исполняемых файлов в HEX редактор, я стал бегло осматривать его с конца… И не зря с конца!

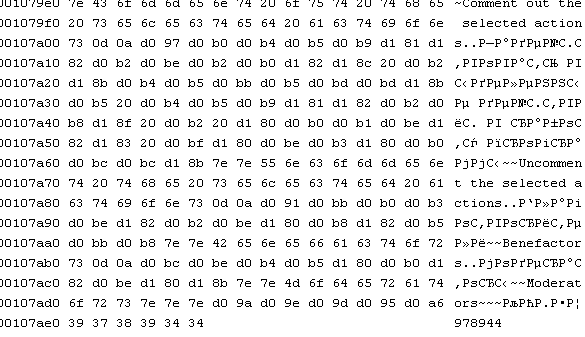

В конце файла находилось несколько сот строк текста в UTF-8 кодировке:

Мой HEX редактор не поддерживает UTF-8 кодировку, поэтому я открыл исполняемый файл как текстовой:

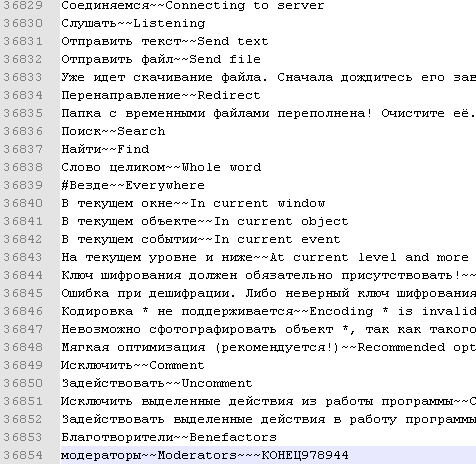

Среди этого текста меня заинтересовало следующее:

Правильно, смотрим что такое, «Алгоритм2». Описание с сайта автора: "Алгоритм 2 — это бесплатная программа для создания программ и игр дома! С ее помощью любой человек может создавать программы, не имея никаких знаний программирования.".

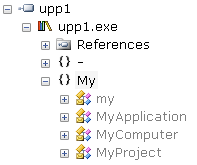

Некое подобие среды разработки приложений мышью без ввода какого либо кода, написанное с использованием .NET. Не стал задерживаться на том сайте, скачав и посмотрев примеры, я запустил upp1.exe в IL дизассемблере:

К сожалению, кроме названия классов и пространства имён, ничего интересного обнаружить не удалось.

Кроме того, было обнаружено, что процесс качает MDAC_TYP.EXE с сайта microsoft.com. Могу предположить, что зловред умеет обновляться и работает с MDAC.

В system32 создаются файлы upp1.ver, upp2.ver и каталог engine. В каталоге engine во время выполнения обнаружил файлы g.obo, gm.obo, k.obo, ki.obo, t.obo, содержащие обрывки зашифрованной информации, расшифровать которую мне не удалось:

9tcLzYklFri4ABxuu0spYAad5Ed13rA+HUwS6+fz3d 1JTRrhQ3eqHF4MwCU2k5pfE2FiOR6jz8+NLOtK5YyIjBBo7RodD/8r2G1KapUdSWfBzmH IauGuEQ53iweGHB3ooaFZVZwjeX2QMmWqPauhKidIJxBQeNT3LSzxYtZhlO4=

9tcLzYklFri4ABxuu0spYAad5Ed13rA+HUwS6+fz3d1JTRrhQ3eqHF4MwCU2k 5pfE2FiOR6jz8+NLOtK5YyIjKRrAUB+hCDBr98XIlTnh/nVoZqntqgO61R16bOGF7uk

И др.

Заключение

На этом, пожалуй, всё. Если кому-то интересно «покопать», пожалуйста — system32.zip (пароль system32). Прошу простить, что так мало информации, анализом чужих приложений никогда не интересовался и не имею в этом опыта.

Печально всё это: вирус, написанный без программирования, весом больше 1 МБ, да ещё и требующий .NET.