Эта статья — краткое руководство для тех, кто хочет запустить свой собственный подкаст. Когда я вместе с моим нынешним соведущим год назад запускал подкаст “В бесконечность и далее”, я не смог найти ни одной по-настоящему всеобъемлющей статьи. Поэтому я решил попытаться заполнить этот пробел и написать руководство для себя из прошлого.

Немного о структуре — это руководство содержит 4 статьи:

- Общая философия

1.1. Зачем делать подкаст?

1.2. Целевая аудитория

1.3. Выбор жанра

1.4. Формат - Технический базис

2.1. Что такое подкаст с технической точки зрения

2.2. Аудио-формат

2.3. Про динамики, наушники и ламповый звук

2.4. Про тихое помещение - Делаем покупки

3.1. Покупаем микрофон

3.2. Выбираем аудиоредактор

3.3. Выбираем программу для записи звука

3.4. Выбираем хостинг подкаста

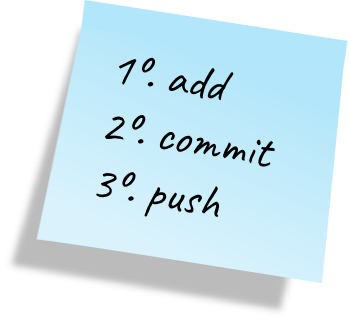

3.5. Сайт-визитка - Записываем и выпускаем

4.1. Запись выпуска

4.2. Редактирование выпуска

4.3. Про джинглы и звуковые схемы

4.4. Про фоновый шум

4.5. Про фильтры

4.6. Про Show Notes, а также про то, зачем слушать свой подкаст

4.7. Публикация подкаста

4.8. Монетизация

4.9. Темы, которые есть, но о которых мы не говорили

Каждый раздел статьи содержит три блока

- Суть раздела — основная мысль, изложенная тезисно

- Детальное описание “что, зачем и почему”. Обычно — много букв, которые поясняют основную мысль, и находятся они в скрытой секции “Дополнительная информация”

- Ответ, который нашли мы

Интересно — читайте все. Нет времени — читайте первый и последний абзац.

1. Общая философия

1.1. Зачем делать подкаст?

Ответ может быть любым, но только не “потом посмотрим”, ”ещё не думал” или “не знаю”. Если ответа нет, весьма высока вероятность что

Даже поверхностное знание программы

Даже поверхностное знание программы