Comments 370

"Эффективные совы" в компании, красиво вышли из этой ситуации, с точки зрения политики, а не здравого смысла, но выкопали себе котлован в плане репутации и будущего компании.

За будущее компании отвечают совершенно другие люди в той же компании, поэтому это не проблема конкретно этих "эффективных сов".

Сколько уже было таких идиотов с очевидными последствиями, но меньше почему то не становится.

Интересно бы узнать, как выкрутятся в следующий раз "Эффективные совы" . Если в недалеком будущем у них обнаружатся, еще какие-нибудь "интересные" уязвимости. По моему скромному опыту где есть одна проблема такого рода, найдутся и другие)

Насколько я понимаю оригинал с гугл-транслейтом, это низшая судебная инстанция. Дальше будет апелляция в региональном суде.

Хотя на мой взгляд Modern Solution этим иском сами решили выстрелить себе в коленку, независимо от его результата. Я бы после такого с ними работать не стал от греха подальше.

А не важно будет ли аппеляция. В следующий раз - в лучшем случае будут сообщать сразу на Slashdot/Hacker News. В худшем - на Zerodium всякие (хоть денег заплатят)

Я сначала подумал, что может это не Айти компания, типа реально посчитали, что он там что-то взломал. Но это походу Хостинг, они не могли не знать подробностей хранения пароля. Налицо попытка менеджмента скрыть свои проблемы за чужой счёт. Думаю им прилетит из-за этой огласки нехило.

Компания - это условность, юридическая фикция. Они вполне могут закрыться и открыться как "Modern Solution Plus" или просто как "Something else" с нулевой репутацией, а не с отрицательной. Немного хлопот, оформить документы и все. Отрицательной репутации у юрлиц не бывает, потому что ее легко обновить.

Хорошо бы поименно всех причастных к этому решению перечислить и отслеживать, где они работают. Чтобы ни дай бог какой-нибудь еще один хороший профессионал по доброте душевной не огреб себе проблен.

Я однажды в одной крупной фотостудии нашел уязвимость, как получать чужие фотки. Ну... как хороший человек написал им, мол, кто у вас этим занимается, давайте я ему все объясню-помогу, денег не надо. Никакого ответа не получил. А и хрен с ним. [Наверное] Изредка заглядываю к ним, смотрю новые фотки. Прямо голых нет, но в целом культурно-интимные бывают. (Товарищ майор - это шутка, для эффектного завершения комментария)

Это в каком-то илюзорном мире можно ларек закрыть вывеску сменить с булочной на шаурмичную и все ОК. Рынок плотный и уйдя место займут конкеренты и новре имя не значит теже заказчики.

В Москве на Мясницкой есть магазин электроникмкоторый проделывал это годами пока не случился бабах. Чтобы уйти от гарантийнх обязательств.

С офлайновыми (скорее - торгующими товарами, а не длительными услугами) институт репутации работает менее выраженно, чем со всяким вроде хостингов.

Другое дело что у конторы, которая так наплевательски относится к своим обязанностям, вряд ли есть клиенты, которым не пофиг и которых не заменишь рандомными чуваками, пришедшими с гуглорекламы.

Вспоминается мне одна мелкая компания хостинговая. Покупка тарифа, использование, все дико глючит и потом дохнет. Потом их сайт перестает открыватся.

А потом внезапно приходит рассылка от другой компании хостинговой, ранее мне не известной. сайт очень напоминает прошлую. Пробую логинится в их лк - неверный логин или пароль. Пишу в поддержку - вы не наш клиент. Спрашиваю - хорошо, пусть, но откуда вы тогда взяли ЭТОТ e-mail?(рассылка шла на уникальный для первой компании e-mail) - в ответ - а мы это...купили базу. Нет нет мы НЕ переименовались.

В Германии они обязаны сообщить о факте взлома и возможной утечке данных, а иначе там совсем несмешные штрафы.

И факт того, что обвинение было со стороны прокуратуры однозначно намекает, что в суд подавала не компания, а деяние признано общественно опасным.

Клоуны, короче, в этой истории почти все, но все знакомо, тут реально все так.

Обвинение было со стороны прокуратуры, потому что статья "Хищение данных", по которой судили программиста, находится в уголовном кодексе. А во всех уголовных делах обвинителем выступает государство, то есть прокуратура. Общественно опасными являются все описанные в уголовном кодексе преступления по определению - собственно, поэтому они там и находятся.

А вот заявление в полицию о хищении данных написала именно фирма Modern Solution. С чего уголовное преследование и началось. Если бы фирма абсурдно не обвинила программиста в хищении данных, а спокойно заткнула дыру и сказала ему "спасибо за подсказку", никакого дела бы не было.

Не станет ни одна фирма сама раздувать подобное дело, рискуя репутацией. Это было верхом дебилизма на грани со слабоумием.

Это было верхом дебилизма на грани со слабоумием.

Да.

Не станет ни одна фирма сама раздувать подобное дело, рискуя репутацией.

... :)

Насколько я понимаю, это просто часть их менталитета. Как сообщают о подозрительном соседе так и тут, сообщили, потому что им показалось подозрительным поведение того разработчика. К тому же, мы не знаем деталей, чтобы обсуждать это и быть беспристрастными.

Наоборот надо)) Дебильность это одна из степеней (стадий) слабоумия (олигофрении).

Сотни фирм проворачивали подобный трюк. И тенденций к уменьшению нет.

А не может ли программист подать встречный иск к компании, ведь компания сама предоставила ПО, которое предоставляет эти данные практически на блюдечке?

Ну ты же не подашь иск на своего соседа за то, что у него замок в двери неплотно закрывается?

Если сосед пригласил тебя полить цветы в его квартире, а ты обнаружил, что у него дверь с петель легко слетает и сообщил об этом соседу, то подаст ли сосед на тебя в суд за проникновение со взломом?

Сосед сам пригласил. А тут типа не было такого приглашения.

Как я понял они больше возбудились не от того что она нашёл пароль, а от того что он этот пароль проверил и зашёл в БД

Они пригласили его работать и выдали клиентский софт для подключения.

Судя по всему позиция компании - он зашел туда куда не нужно было. Вообще тут бы ещё информации что именно он делал. Т.е. с чем была связана его работа по заказу самой компании.

Нет. В статье неправильный перевод. Написано:

Das Amtsgericht Jülich hat am 17. Januar einen Programmierer verurteilt, der im Auftrag eines Kunden eine Software analysiert und darin eine Sicherheitslücke gefunden hatte, welche die Daten von knapp 700.000 Einkäufern in Online-Shops im Internet offengelegt hatte.

То есть программист работал по заказу какого-то своего клиента. Но не Modern Solution. И уже клиент выдал ему софт. И потом он через какого-то "техноблоггера" контактировал уже саму Modern Solution:

Der Programmierer kontaktierte mit Hilfe eines Tech-Bloggers die betroffene Firma, die daraufhin die Sicherheitslücke schloss und den Programmierer bei der Polizei anzeigte.

Вопрос почему это нельзя было сделать напрямую и зачем был нужен "техноблоггер".

Это в корне всё меняет. Автор нашёл дыру и сообщил стороннему лицу.

Получается что "техноблоггер" сообщил об уязвимости, а обвиняемый - распространил способ использования уязвимости для доступа к данным.

Мы не знаем всех подробностей. В оригинале "сообщил через техноблоггера".

Может человек просто не знал как лично связаться с фирмой и попросил о посредничестве того, кого знал по ютюбу, т.к. у того точно есть личные контакты в фирме (что следовало из его роликов, например).

Может человек просто не знал как лично связаться с фирмой

20 секунд чтобы найти в гугле: https://www.modernsolution.net/Impressum

Плюс у него был софт от этой фирмы. А у софта обычно есть инфа о владельцах/создателях. И даже если этого не было в самом софте, то эта инфа должна была быть у тех кто купил софт и дал ему.

Техноблоггер тут ну вообще никак не нужен. Ну разве чтобы всё это опубликовать: https://wortfilter.de/warnung-datenleck-beim-jtl-partner-modern-solution-gmbh-co-kg/

P.S.И кстати на блоггера тоже в суд подали:

Auch gegen einen Blogger, der darüber berichtet hatte, hat Modern Solutions demnach Anzeige erstattet. https://www.heise.de/news/Datenleck-Anzeige-gegen-IT-Experte-kam-von-Modern-Solution-6254839.html

Тут был аудит. Проверка безопасности. В ходе которой человек нашел уязвимость.

Нет. По заказу чужого человека делали этот "аудит". Выше написали же об этом. Другое дело что аудитор оказался человеком ответственным и сообщил о проблеме. Это как если бы к вам в квартиру пришел незнакомый человек и провел аудит вашей двери. Нашел ключ под ковриком, проник в квартиру и оставил записку на столе, мол опасно ключ под ковриком держать.

Не жилой дом, а некое публичное здание, (например банк). Постоянно снует туда-сюда куча людей. Не квартира, а какое-то техническое помещение. Ключ в двери. Понимаешь что как бы неправильно, но заглянул - серверная, пульт управления. Никого нет, делай что хочешь. Приносишь охраннику ключ - вот вы забыли. А тебя за шкирку и в тюрячку. Мало ли. на всякий пожарный, нечего чужие ключи трогать.

Такая аналогия, кажется, ближе к произошедшему -)

Ну тогда уж давайте дополним, что вам допустим дали ключ от ячейки компании в банке, вы пришли от этой компании, которая работает с банком, в который вы пришли, далее открыли ячейку, а там внезапно лежат деньги почти всех клиентов банка, вы их пересчитали и не стали говорить своей компании, что дала ключ или сообщать банку, а решили связаться с журналистом и через него сообщить банку о том что у него проблемы с безопасностью :)

Не охраннику приносишь ключ, а выходишь на улицу и такой "Смотрите, эти дураки ключ забыли! Вот, берите кому надо".

Тут проблема в том, что он фактически тем или иным способом взломал дверь, походил по квартире, при этом конечно ничего не брал. Потом он об этом сообщил соседу и вдобавок когда сосед дверь починил вывесил объявление о том что он видел в квартире.

Скорее что дверь была не закрыта и он вошёл в прихожую. Увидел что там лежит мешок денег, вышел и позвонил хозяевам сообщив что они дверь не закрыли. А хозяева на него в суд за то что он вообще вошёл.

Исходя из немецких источников и перевода на двери и соседа.

Вас пригласил один сосед, так как у него проблемы с дверьми и замком. При осмотре и изучении проблемы вы ради интереса открыли дверь другого соседа. Ключ при этом взяли у своего заказчика в тумбочке.

Фактически у вас договор с первым, но зачем вы полезли к другому и не просто полезли, а походили по квартире и осмотрелись.

Тут как бы две вещи. Открытие квартиры, без права на это и внимательная прогулка по чужой квартире и в последствии оповещение других, мол что я там увидел.

Если ты профессионал и запахло, остановись. Человек живёт в Германии и тут своеобразные законы о защите информации.

тут своеобразные законы о защите информации.

Поэтому этот сосед наверное и покатил бочку на того, что сообщил что дверь не закрыта. Потому что этот самый сосед предоставляет услуги хранения чужого добра у себя в квартире. А тут такой конфуз.

Пару лет назад каждой фирме приставили иметь нейтральное 3 лицо отвечающие за защиту информации в плане болтовни и принятия дальнейших решений при любых случаях. Любой случай, где замешаны чужие данные должен быть сообщен. Любая информация, которую можно прочитать с использованием пароля считается защищённой.

Если законы такие, то что тут сделаешь. Надежда на то, что суд высшей инстанции примет спорное решение, при этом против него играет не частников, а гос. Органы, что намного усложняет дело. Суды хоть частью нейтральны, но когда другой стороне в финансовом плане всеравно как закончится дело, то они будут переть до самого конца.

Только вы не открывали двери, а выяснили, что любую дверь производителя можно открыть удаленно с сервера просто передав адрес двери.

И вот уже производитель пытается засудить вас за взлом всех своих дверей.

Не "выяснили, что любую дверь производителя можно открыть удаленно с сервера просто передав адрес двери", а "слили эту информацию журналистам, вместо положенного уведомления компании".

Исходя из источника в немецкой прессе обвиняемый не только зашёл на чужой сервер, но и плазил там и обнаружил, что в одной базе лежат данные многих клиентов, отличных от данных его заказчика и это его в частности удивило.

Так что он открыл дверь и полазил внутри. После этого он через блогера связался с фирмой и сообщил им это, как нашёл пароль, как зашёл на сервер и увидел данные других клиентов.

В частности фирма сразу сообщила это человеку отвечающего за защиту персональных данных, обычно это третье лицо и как я понимаю тот дал движению ход.

Он кап бы белый хакер, но законы устарели и решение принимается судьями по актуальным законам, о чем там так же было написано.

В процессе надежда на то, что если далеко зайти, в высшие суды, то суд сможет поставить закон или пункты под сомнение, тем самым венеся оправдательный приговор, но это пока это только первая инстанция.

не только зашёл на чужой сервер, но и плазил там и обнаружил, что в одной базе лежат данные многих клиентов,

Ну правильно, ему дали ключ и сказали "зайди, там за дверью лежат мои данные", он зашёл, открыл — а они не того клиента, посмотрел в другой комнате — тоже не того клиента!

Ему дали ключ от одного сервера, он поковырял и вероятно нашёл проблему в другом месте, где у него небыло доступа и другой сервер не во власти его прямого заказчика.

Чуть поразмыслив и покопавшись в данных что ему выдал заказщик программист находит в каком то файле доступ от другого сервера,. Он не только туда заходит, но и лазить по нему, выяснив, что в этой базе лежат данные многих клиентов, отличных от его заказчика.

Это уже небыла территория заказчика и исполнитель это понимал и не отрицает. И что он там лазил тоже.

В последствии программист сообщает третьей фирме, мол как можно зайти на их сервер, использовав файлы клиентов и что на этот сервере все данные клиентов этой третьей фирмы лежат в одном месте, без разграничения.

То есть 2 грубые ошибки производителя.

Если электрик который пришел по вызову, увидел что вашу сигнализацию и замок можно отключить, отключил, прогулялся по дому, сфотографировал документы ваших клиентов лежавшие на письменном столе, затем скинул вам эти фотографии и рассказал какому-то блогеру какой вы лох - это окей?

Ну если он не сразу связался с компанией и конфиденциально сообщил об уязвимости, а сперва распространил сведения об этом - тада да, не надо так делать.

Если верить другим источникам, то ситуация была следующая:

Он связался с компанией и сообщил о том что нашёл. Ему не понравился ответ компании и он передал всю информацию блогерру(причём судя по всему относительно "скандальному" блогерру) чтобы тот всё это опубликовал.

После публикации фирма подала в суд на программиста и на блогерра.

Причём произошло всё это очень быстро, буквально в течении пары недель.

Ну ты же не подашь иск на своего соседа за то, что у него замок в двери неплотно закрывается?

В Германии оштрафуют, если у ты не закрыл дверь авто, например.

"Автомобилисты обязаны защищать транспортное средство от несанкционированного использования, в том числе закрывать окна.

Тому, кто действует небрежно, грозит временная потеря автомобиля. Если ключ от машины остался в замке зажигания, а окна открыты, его можно спокойно угнать. Соответственно, злоумышленники могут использовать транспортное средство для совершения противоправных действий, например ограбления."

https://aussiedlerbote.de/2023/07/kakoj-shtraf-v-germanii-za-otkrytoe-okno-avtomobilya/

Интересно, по этой логике будут ли они штрафовать вульгарно одетых девиц за слишком сильно вызывающий вид?

Не, просто, отца/мужа штрафовать, если ребенок/жена где-то одни были. Вперед в средневековье, полиция нас бережет нашими же усилиями.

Автомобиль - источник повышенной опасности. Оставим за скобкой злоумышленников - они при желании все равно угонят тачку, пусть она и заперта. А вот пьяная шпана, просто проходящая мимо, может воспринять открытую машину как приглашение покататься - и покататься с "кегельбаном" как результат.

Проведите параллель не в сторону полуголых девиц, а в сторону забытого в кафешке огнестрельного оружия. Логика та же.

Обязанность предотвращать использование транспортного средства неуполномоченными лицами закреплена в немецких ПДД (§14.2). Обязанности не одеваться вульгарно в Германии нет.

будут ли они штрафовать вульгарно одетых девиц за слишком сильно вызывающий вид?

Только если злоумышленники используют вульгарно одетую девицу для совершения противоправных действий, например ограбления!

Хранилише банка не закрыто. Вы зашли, сфоткали ничего не взяли. Потом показали ожране фотки с хранилища. Будет ли охрана вызывать полицию ? Немцы в своем репертуаре. Вы не имели права это делать и сделали. Налицо злой умысел :)

Есть пословица "не судись с богатым". Живу в Испании, тут знакомого уволили без объяснения , потом выяснилось что копания не платила пенсионные начисления, решил он судится , 3й год без результата, но адвокату все платит. Думаю там тоже самое будет.

Ну на фоне того, что нашедший уязвимость пошёл не с письмом по официальным контактам, а к техноблогерам и сделал раскрытие и публикацию подробностей уязвимости без одобрения компании - клоун только он.

Его эта фирма и не нанимала. Его нанял клиент этой фирме, что бы тот разобрался в этой помойке. Открыв этот шлак, он без дополнительных средств видит пароль в открытом виде от базы. При проверке оказывается, что пароль не от базы клиента, а от всей базы этой шараги.

Цирк уехал - клоуны остались и трудятся теперь программистами. Нам же не нужны умные, нам нужны взаимозаменяемые и желательно подешевле. Вон из той жопы миры не пойми с каким образованием вполне подойдут, ну и с местных курсов "взлед-посадка" тоже пойдут вполне. И вся цепь управленческая, которая это организовала и наняла - все они большие молодцы.

У него нет обязательств никаких перед этим цирком, он просто увидел неожиданный результат и мог запросить помощи у коллеги. Он мог в целом не осознать, что он видит, т.к. чужую базу нужно еще понять (чисто отмаз, конечно. У него, вроде, давний роман с этим софтом). Он сам не публиковал никакой информации об инциденте, это сделал еще один клоун-блогер, который, кстати, идет паровозом по этому делу.

Тут все феерично и прекрасно, поэтому клоуны все, кроме клиента, наверное. Ущерб для фирмы, безопасности в целом, карьере этого спеца и т.д.

З.Ы. Заявление действительно подала фирма-интегратор этого прекрасного решения, но я не уверен, что их не заставляет это сделать законодательство, что бы снять с себя риски наложения штрафов за сокрытия фактов утечки и т.п.

Я так понимаю, вы сотрудник это компании? Иначе откуда такие подробности на пустом месте, "шлак", "цирк" и прочее? Или лично делали пентест их софта? Потому что если нет, то вы - очередной дятел, раздувающий сплетни.

>У него нет обязательств никаких перед этим цирком

Нет, у него есть обязательство сообщить об уязвимости ТОЛЬКО компании, являющейся владельцем ПО с уязвимостью. Не журнашлюшкам, не в бложике в открытую написать, ни блогерам сливать. Раскрытие любой уязвимости допускается только после её закрытия и только с согласия компании, эту уязвимость допустившую. В противном случае - он виноват в этом сливе, что суд и подтвердил.

>Он мог в целом не осознать, что он видит

Именно поэтому он обязан не раскрывать данные и саму уязвимость. То, что он слил данные блогеру - это прямое вредительство. Не имеет значения, что ему там не понравилось в ответе компании (если он действительно уведомил их об уязвимости).

Вы могли бы быть правы, если бы человека судили бы за слив информации об уязвимости. Но у него другое обвинение - неправомерный доступ.

А так - что-то вы раскидались своими "обязан", "должен". Никому он ничего не обязан. С какой стати? Кто именно его обязывает? NDA именно с этой компанией у него нет. То что ключ не спрятан - это проблема компании, а не человека (что и решил суд в первый раз, кстати - не дураки, наверное).

Что-что? Использование найденной уязвимости для доступа к чужой БД - не является неправомерным доступом? Вы там совсем головой стукнулись?!

Могу только пожелать, чтобы в ваших файлах порылись, а потом ещё и растрезвонили на весь инет о способе зайти и полазить, не дожидаясь вашей реакции на письмо об уязвимости.

Насколько я понимаю оригинал с гугл-транслейтом, это низшая судебная инстанция. Дальше будет апелляция в региональном суде.

Там сказано, что дело направилось в апелляцию, так что это уже вторая инстанция, и не знаю как в Германии, а в РФ после апелляции решение вступает в силу. Но зато есть как минимум две кассации (в Германии не знаю, но скорее всего как минимум одна должна быть), где потенциально могут опять изменить результат.

Если я правильно понимаю, то изначально иск не приняли, и апелляция была относительно этого. В итоге региональный суд постановил, что дело нужно рассмотреть, но рассматривалось оно всё равно в местном суде.

Если я правильно понимаю, то изначально иск не приняли, и апелляция была относительно этого.

Так написано же - "В ходе долгого разбирательства в 2023 году программиста сначала оправдали".

То есть в первой инстанции получили оправдательный приговор. Во второй - обвинительный.

И этот процесс - уголовный, а не гражданский, в нём нет исков, а есть обвинение.

Ждём кассацию...

Давайте всё-таки ориентироваться на немецкий текст, а не на пересказ редакторов Хабра, которые разбираются в судебной системе Германии не лучше нас с вами. Гугл-транслейт переводит его так:

Окружной суд Юлиха первоначально отклонил это решение на том основании, что программное обеспечение не было должным образом защищено. Затем региональный суд Ахена постановил, что Юлих должен согласиться на судебное разбирательство.

Я это понимаю так, что дело просто не было рассмотрено по существу, и после обжалования его всё-таки рассмотрели.

Не факт, что он корректно переводит немецкий юридический, правда...

Вот что понятно, так это "Das Urteil ist noch nicht rechtskräftig. Beide Parteien haben eine Woche Zeit, um Berufung gegen den Strafbeschluss einzulegen." - "Приговор пока не имеет юридической силы. У обеих сторон есть одна неделя, чтобы обжаловать решение о штрафе."

А так чёрт его поймёт, что там было первый раз (у нас тоже возможны варианты, когда решение возвращается в суд первой инстанции), впрочем, это уже не так важно, т.к. сейчас вроде понятно, что дело пошло по первой инстанции, а не по апелляции, как в статье на хабре сказано.

Это была первая инстанция. Amtsgericht. Скорее всего развивалось по типу на программиста подали заяву в суд, было первое слушание, на этом слушании обвинитель говорит, мол мне нечего на сейчас добавить. Фактически выносится оправдательный приговор с возможностью обжалования. В срок обжалования обвинение пишет отписку, мол долго собирали данные и ждали ответов с важных мест и опять в том же суде и даже тот же судья ведут дело дальше. В последствии будет вынесен 2 приговор и апелляция возможна уже во второй инстанции: Landgericht

В прошлом году посчастливилось участвовать в процессе в обоих судах по той схеме, что я написал.

Ты прав. Но тут еще есть один более глубокий смысл. Те кто будут далее с ними работать, будут находится в неких рамках, в рамках недоверия. Простыми словами, программисты найдя уязвимость, просто прогорят ее и дальше будут получать свою зарплату. А на вопрос, вы что не видели уязвимость, программисты скажут - не видели им ничего не будет. Более того, такая модель с такой крысиной компанией самая лучшая.

Скорее крыса тут программист, ибо слил данные об уязвимости в паблик. И если ему после этого никогда не найти работу, где доверят что-то хоть на капельку важное - то и поделом. Вполне закономерный итог для тех, кто клал на логику и здравый смысл.

Штраф конечно копеечный, но такое решение - признак болезни как компании, так и судебной системы.

Штраф - да. Затраты на адвокатов в Германии - нет. Чувак уже попал на сумму в разы, если не порядок больше.

В Германии очень распространена адвокатская страховка, так что скорее всего не попал

Если пойдут по инстанциям выше, то попал. Даже сейчас со страховкой у него выходит 5-6 тыщ евро. И, кстати, эта поганая контора может пойти на подлость и впаять ему еще один иск на компенсацию чего-нибудь...

Адвокатская страховка очень скверно работает с уголовными делами, особенно если есть риск срока. В случае обвинительного приговора он реально может попасть на все бабки, потраченные в ходе процесса.

Как обладатель подобной страховки в прошлом могу сказать, что там обычно лимит на услуги. Если вас обвиняют по мелочи - самое оно, если вы хотите правосудия, вам дом продать придется и потом в бомжи

Ну да, только с арендодателями бодаться из-за плесени/невыплаты залога, ну или если бампер помял кому-то. На более серьезное это не рассчитано.

Как обладатель подобной страховки в настоящем могу сказать что лимиты тут зачастую огромные. У меня например достаточно дешёвая страховка и лимит в 1кк. Но, у меня, например, в тарифе прописано, что если меня в итоге признают виновным по уголовной статье, то данный инцидент страховка не покроет. С другой стороны, услуги адвокатов тут не настолько дорогие, чтобы чувак попал на сумму на порядок большую чем его штраф.

Т.е. страховой компании даже выгодно, чтобы в случае уголовного дела вас признали виновным, ведь тогда им не придется платить. Ну и зачем такая страховка нужна?..

Вина бывает не только уголовной.

Так защищает вас не страховая а адвокат. Страховая лишь потом возмещает вам траты. И адвокат получит свою плату вне зависимости от того оплатит вам что-то страховка или нет. У него нет интереса завалить дело, чтобы сэконмить деньги страховой.

То есть 500 в час при участии в деле очно в суде или при разборе материалов - это дешево? ) Причем Umsatzsteuer еще отдельно, итого 600.

Штраф то небольшой, но вот уголовное дело с пятном в личном деле, такое себе

Право на декомпиляцию должно быть неотъемлемым правом собственника. Также как я имею право знать ингридиенты из которых изготовлены купленные мной продукты, также я имею право знать что конкретно делает софт купленный мной.

Счастлив, что живу в мире где есть альтернатива в виде OpenSource. Надеюсь что ReactOS допилят до юзабельного состояния в обозримом будущем.

Право на декомпиляцию должно быть неотъемлемым правом собственника.

Я так понимаю, Вы не то чтобы много лицензионных соглашений в последнее время читали? Потому что иначе б знали, что собственник теперь один — тот, кто программу создал, а все остальные — временные арендаторы.

Как-то так

Я не против быть арендатором. Но я всё равно хочу знать что арендую.

Обычно аренда стоит очень мало по сравнению с покупкой. И если для покупателя досконально знать покупаемый продукт звучит логично, то для арендатора уже не очень.

Разобрать движок арендованного авто?

Не знал, что ПО арендуется, неприятно конечно. Просто разбирайтесь молча.

Вы сравнили декомпиляцию с физическим разбором предмета? Вы в своем уме?

Вы сравнили декомпиляцию с физическим разбором предмета? Вы в своем уме?

Реально интересно (не прикатываюсь и не тролю), а в чем разница?

И в том и в другом случае вы арендуете черный ящик. И в том и в другом случае вы в него залезли.

В одном случае чёрный ящик остался цел, только перестал быть "чёрным". Во втором случае ящик разобран на составляющие и больше не может быть отдан в аренду кому-нибудь ещё.

ящик разобран на составляющие и больше не может быть отдан в аренду кому-нибудь ещё

А что мешает после разборки собрать его обратно? Он же был разобран, а не разломан.

И кто гарантирует правильность сборки? А что насчёт целостности пломб?

В случае декомпиляции на приложение никак не влияет факт его декомпиляции. И даже если ради корректности аналогии сделать фантастическое допущение о том, что пользователь должен вернуть компании именно тот самый арендованный бинарник, который он запускает (не копию, не скачанный файл, а именно само сочетание байт, включая физический носитель, на котором оно находится) - то даже в этом случае декомпиляция никак его затрагивает. Она создаёт набор исходного кода, с той или иной степенью точности воспроизведённого, там, где захотел этого пользователь.

Ну как бы при декомпиляции "чёрный ящик" остаётся абсолютно цел и работоспособен и нисколько не теряет своих потребительских свойств, а при разборке физического "чёрного ящика" - всё наоборот.

Знаете, очень странно писать столь очевидные вещи ...

а при разборке физического "чёрного ящика" - всё наоборот.

Пример черного ящика - системный блок. Вы хотите сказать, что если я его разберу, изучу и соберу обратно – он потеряет потребительские свойства?

Да. Особенно если это фирменная сборка.

потребительские свойства - это не только ФПС в играх, но и внешний и внутренний вид, надёжность, доверие и т.п.

Потенциально - да, потеряет.

Изготовитель гарнтирует работоспособность этого системного блока, потому что его сборкой занимался обученный спецалист, за экспертизу которого изготовитель отвечает. За ваши же навыки сборки системного блока изготовитель в общем случае отвечать не может. Так что да, его потребительские свойства после вашего вмешательства под вопросом.

Системный блок недостаточно сложен, чтобы быть хорошим примером. Лучше возьмём автомобиль. Если вы разберёте двигатель, изучите, а потом соберёте обратно, не обладая всеми знаниями для этого необходимыми - не факт, что оно вообще поеедет.

я всё равно хочу знать что арендую.

Не проблема, доплатите 100500 евро в кассу. Знания — они не бесплатные!

(Если что — это не я так считаю, это компании так считают.)

А вот интересно, ведь программа — это ведь просто файл который хранится на моем ПК. То есть я не могу его прочитать? Ведь декомпиляция — это по сути просто чтение файла и далее "разбор прочитанного". Вот если я бинарник в блокноте открою и среди кракозябр увижу пароль в открытом виде — это уже декомпиляция или ещё нет?

Вот такие же размышления были по этому поводу, но решает обычно суд уже с правильной подачи фактов адвокатом, а при неправильной подаче есть еще обычно апелляция (при условии уверенности доказуемости правоты).

То есть я не могу его прочитать?

Я Вам больше скажу — вы даже не можете хранить и распространять некоторые числа. Вот в такой, &$@, малята, системе мы все живём. (налил и немедленно выпил)

Вот только это противоречит законодательству большинства стран, так что все эти "бессрочные аренды" - пустые слова

Так оно есть, это право, тут даже собственником быть не надо. А соглашения нужны чтобы зад прикрывать. Антивирусы с эвристикой занимаются декомпиляцией без всяких прав. Код такая штука, что ты с ним ни делай, на нём это никак не отразится.

А где-то можно почитать, что эвристика именно декомпилирует исходники? А то как-то все антивири, что я знаю, работают или по маркерам упакованного файла, или по внешним вызовам, доступным снаружи изучаемого.

Право на декомпиляцию должно быть неотъемлемым правом собственника

Нет, нет такого императива.

Автор программы имеет право выставлять любые условия ее использования. Покупатель имеет право выставлять свои условия.

"Согласие есть продукт при полном непротивлении сторон.".

Оазываясь от принципа "права неотъемлимости декомпиляции", Вы не только насильственно ограничиваете автора в распоряжении его творением, но и не даете другим покупателям получить продукт на интересных им условиях.

Автор программы имеет право выставлять любые условия ее использования.

Не противоречащие законодательству.

Законодательство не оговаривает никаких ограничений для авторов выставляющих свой продукт на продажу.

ну так речь идет о правке законодательства с целью возможности декомпиляции любому.

Именно. С целью дать возможность декомпиляции любому, а не с целью запретить автору выставлять условием использования запрет декомпиляции. Разница огромная, на что мы и указали чуть выше.

Так первое сделает второе ничтожным, разве нет?

Ничтожным не сделает, лишь лишит автора права на защиту в суде конкретной страны в отношении этой части договора.

Главное - что автор на законных основаниях сможет включить такое требование в договор (в отличии от ситуации если бы ему запретили такое требовать). Что позволит оспаривать конституционность закона когда договор будет нарушен. Что позволит автору продавать софт в другие страны, где таких законов нет. Что позволит автору предъявлять претензии в других странах, где таких законов нет. Что позволит автору уменьшить количество декомпилильщиков, т.к. часть людей будет смотреть не только на то, что позволяет закон, но и на то, что они пообещали автору заключая договор.

И еще некоторое количество нюансов, о которых мы наверняка и не подозреваем. В общем разница есть.

Просто оставлю, для напоминания: ГК РФ Статья 1280. Право пользователя программы для ЭВМ и базы данных, пп. 2,3.

Там написано "лицо владеющее".

А вендоры, ведь, в своих лицензиях декларируют, что мы не владеем, а только пользуемся.

Пользуемся мы интеллектуальной собственностью в виде кода программы, а владеем её экземпляром, то есть дистрибутивным диском. Что подтверждается, в частности, кассовым чеком из магазина, в котором не написано ни о каком праве пользования.

Тут масса нюансов.

а владеем её экземпляром, то есть дистрибутивным диском.

И много в Steam дистрибутивных дисков?..

Ну это проблемы стима, не так ли?

Именно поэтому юридические лица очень не любят покупать софт в онлайне. Нет конкретной материальной формы – нет предмета для обсуждения.

В онлайне не покупать - для бизнеса логично. Но с учётом того, что основной канал дистрибуции софта для бизнеса - лицензионный договор, а не "коробки", то диск не является обязательным атрибутом лицензии и т.о. разница со стимом - в документальном оформлении (а точнее, в наличии закрывающих документов). И это мы еще модный SaaS не рассматриваем (который в общем-то услуга, а не лицензия - и в чистом виде аренда как раз).

Так что нет, владеем мы по лицензионному договору лишь разрешением попользоваться объектом интеллектуальной собственности. Это даже не аренда его, это "разрешение покататься воон на той штуке".

Это разрешение требует "привязки". И может быть "именным", то есть привязанным к лицу (Лицензиату) - то, что на практике называют дистрибуцией по лицензионному договору. Или "неименным" - привязанным к экземпляру программы на материальном носителе (например, диске, или флешке) - то, что в на практике в дистрибуции называют "коробкой".

Диск, безусловно, не является обязательным атрибутом лицензии. Однако представляет собой материальный носитель экземпляра программы, имеющий самостоятельную ценность в самых разных отношениях. Например, чтобы не возникало вопросов о владении конкретной физической последовательностью байтов, или расхождений в показаниях относительно содержимого переданного кода.

Например, распространяя продукт в онлайне, в данном деле фирма могла бы утверждать, что в её коде никогда и не был зашит пароль. И – опа – в версии на сайте на день судебного разбирательства его бы и не было.

Например, чтобы не возникало вопросов о владении конкретной физической последовательностью байтов, или расхождений в показаниях относительно содержимого переданного кода.

Это отдельная интересная тема. В разных конкретных целях решаемая по-разному - от просто контрольных сумм до носителя, системы контроля целостности и формуляра, в котором зафиксированы в т.ч. контрольные суммы того, что лежит на носителе. И такой носитель идёт отдельной позицией в прайсе, не давая сам по себе право на использование программы. Да, случаи реально бывают всякие, и ниша у таких подходов есть.

Смысл моего замечания в том, что даже бизнес далеко не всегда получает носитель с программой, даже если он получает её не через SaaS, а по лицезионному договору. Да, лет 20 назад это было фактически непременным атрибутом даже при лицензионном договоре, но сейчас уже не так распространено.

В подавляющем большинстве случаев диск является только носителем некой версии софта, а сама лицензия или права на использование регламентируется соглашением и отдельным файлом лицензии или ключом, который надо вводить при установке/запуске.

Я этого никоим образом не отрицаю.

В подавляющем большинстве случаев диск является только носителем некой версии софта

В значительном числе случаев носитель вообще отсутствует. Основанием для использования является лицензия (в качестве ТСЗАП может использоваться лицензионный ключ - это распространённая практика, но надо помнить, что с т.з. закона лицензия - это не ключ, а именно договор), дистрибутив скачивается с сайта вендора, физлицу этого достаточно, юрлицу дополнительно вручаются положенные по закону закрывающие документы (чтобы он правильно отразил это в своём бухучёте и заплатил налоги).

Носитель в значительном числе случаев, где он есть - традиция, не более того. Реально он нужен в небольшом числе специфических случаев - если речь идёт о сертифицированном ПО в основном.

Причём здесь вообще использование? Некто, допустим, хочет владеть дистрибутивом, а не просто использовать код. Именно затем, чтобы не возникали вопросы о бэкапах, целостности и прочей фигне.

Дистрибутив и лицензия – это две разные товарные позиции. И если кто-то купил только лицензию и не купил дистрибутив, то это, разумеется, его право, но не надо обобщать его ситуацию на остальных.

Это примерно такая же тема, как оформление договора в письменном виде. По закону не обязательно, но крайне желательно для человека, думающего о правовых последствиях своих действий.

Причём здесь вообще использование?

Потому что лицензия, лицензионный договор, EULA и пр - это разрешение на использование. Без оного действует запрет на использование (за исключением оговорок в законе).

Второй момент - законодательное определение "использования" программы для ЭВМ несколько отличается от привычного ИТшного - например, скачивание этой программы, или копирование с DVD на встроенный накопитель - уже является использованием, хотя её еще даже не установили. И "запуск инсталлятора - прерывание установки" - тоже использование. И "владеть дистрибутивом" тоже нельзя, это программа для ЭВМ - владеть можно носителем, на который записан дистрибутив, а вот на дистрибутив уже нужна лицензия.

Дистрибутив и лицензия – это две разные товарные позиции.

Да, вот только:

а) Лицензия - это обязательная позиция, без неё нельзя.

б) Дистрибутивный носитель - вендор законодательно не обязан не только предлагать, но и продавать, даже по требованию. Вот вам лицензия, качать оттуда, на этом всё.

Это примерно такая же тема, как оформление договора в письменном виде.

Не очень удачная аналогия. Договор тут есть, в письменном виде причём. Только это лицензионный договор. Заключать иные договоры (на куплю-продажу носителя, например) не обязана ни одна из сторон лицензионного договора. Лицензиар/Вендор имеет право, но не обязанность, давать носитель, хоть бесплатно в рамках лицензионного договора, хоть за деньги отдельным договором купли-продажи.

Я понимаю ваш подход на тему "хочу носитель", но доля продаж "с носителем" от общего числа продаж (даже без учёта SaaS) даже для бизнес-клиентов - имеет тенденцию к уменьшению, хотя еще лет 20 назад для "серьёзных продуктов" наличие диска даже было обязательным признаком лицензионности продукта.

например, скачивание этой программы, или копирование с DVD на встроенный накопитель - уже является использованием, хотя её еще даже не установили

Я бы был готов оспорить это в суде.

Дистрибутивный носитель - вендор законодательно не обязан не только предлагать, но и продавать, даже по требованию.

Не обязан. А пользователь не обязан покупать его продукт.

Я понимаю ваш подход на тему "хочу носитель", но доля продаж "с носителем" от общего числа продаж (даже без учёта SaaS) даже для бизнес-клиентов - имеет тенденцию к уменьшению

Как известно, количество ума вообще – величина постоянная, а население растёт. Мы что обсуждаем – как вести себя осмотрительно, или как модно среди хомячков?

Это примерно такая же тема, как оформление договора в письменном виде.

Не очень удачная аналогия.

По-моему, аналогия вполне удачна. Она показывает, что требования разумной осмотрительности, диктуемой практикой правоприменения, отличается от того, что вообще позволено законом. Закон вам позволяет заключать договоры в устной форме, скачивать программы без материального носителя, доверять свои деньги на хранение незнакомым лицам и делать ещё множество подобных вещей. Но на то человеку и дан разум, чтобы не пользоваться этими опциями в серьёзных делах.

Я бы был готов оспорить это в суде.

Увы вам.Если определение дано в законе, то в споре или деле оно будет иметь бОльшую силу чем любые ваши соображение о практической жизни.

Правда, сейчас в ГК РФ внесены изменения, разрешающие по крайней мере технологические операции, хоть формально и являющиеся использованием. А лет 10 назад неадекватность закона, ориентированного на дисковую дистрибуцию медиапродукции, компенсировалась лишь невозможностью тотального контроля за его исполнением.

Не обязан. А пользователь не обязан покупать его продукт.

Пользователь вообще бодро берёт SaaS на условиях вендора, что уж там про лицензию-то говорить, которая ему вообще непонятна - т.к. она не покупка и не аренда, а "право покататься на свой страх и риск".

Мы что обсуждаем – как вести себя осмотрительно, или как модно среди хомячков?

Если бы хомячки, то ладно. Речь идёт о бизнесе. У него отличие от хомячков - в закрывающих документах. Остальное в общем-то движется в ту ж сторону. Продукты с носителями как правило есть для тех линеек продуктов, что существовали и 10-20 лет назад, а вот для тех, что поновее - уже не факт. Раньше вообще много что было нормой, например, лицензионные сертификаты. А сейчас - договор, закрывающие документы (акт, счёт-фактура, или УПД) - и всё, достаточно.

А выбирая между продуктом, для которого есть носитель, и у которого нет, но зато стоит дешевле - не только лишь все, мало кто выберет тот, что дороже, только лишь ради носителя.

Исключения есть. Например, в РФ для сертифицированных продуктов носитель будет обязательным, как раз по тем причинам, о которых вы говорите. Так что если заказчик сочетанием закона и собственных действий/бездействий не сумел избежать необходимости использования именно сертифицированных редакций продукта, или паче того - аттестации, то да - он по-любому купит и сертифицированный продукт, и носитель к нему, с формуляром, и будет это хранить в надёжном сейфе на случай проверок.

По-моему, аналогия вполне удачна. Она показывает, что требования разумной осмотрительности, диктуемой практикой правоприменения,

Практика правоприменения таймстапмы-то в логах принимает, хотя если логи в процессе записи не были защищены от модификации электронной подписью или её аналогом + системой использован доверенный источник времени - то подделать в них можно что угодно... А вы тут о каком-то носителе ;)

А в законе так и написано:

1. Лицо, правомерно владеющее экземпляром программы для ЭВМ или экземпляром базы данных (пользователь), вправе без разрешения автора или иного правообладателя и без выплаты дополнительного вознаграждения:

...

2) изготовить копию программы для ЭВМ или базы данных при условии, что эта копия предназначена только для архивных целей

...

Обратите внимание, что тут идёт речь о владении экземпляром программы, а никак не об использовании программы, регулируемом лицензионным договором.

Вы ссылаетесь на ст.1280 ГК РФ, а я на ст.1270 ГК РФ сошлюсь:

Автору произведения или иному правообладателю принадлежит исключительное право использовать произведение в соответствии со статьей 1229 настоящего Кодекса в любой форме и любым не противоречащим закону способом...

Использованием произведения независимо от того, совершаются ли соответствующие действия в целях извлечения прибыли или без такой цели, считается, в частности:

...

1) воспроизведение произведения, то есть изготовление одного и более экземпляра произведения или его части в любой материальной форме, в том числе в форме звуко- или видеозаписи, изготовление в трех измерениях одного и более экземпляра двухмерного произведения и в двух измерениях одного и более экземпляра трехмерного произведения. При этом запись произведения на электронном носителе, в том числе запись в память ЭВМ, также считается воспроизведением.

...

2) распространение произведения путем продажи или иного отчуждения его оригинала или экземпляров;

Обратите внимание, что тут идёт речь о владении экземпляром программы, а никак не об использовании программы, регулируемом лицензионным договором.

Вот только носитель для этого не нужен, любая копия программы для ЭВМ, даже частичная, будет экземпляром программы для ЭВМ с т.з. закона. Экземпляр у вас возникнет даже при скачивании с сайта, см. пп.1 п.2 ст.1270 ГК РФ.

Но если вы законно приобрели именно носитель с программой ("коробочная" схема дистрибуции), то есть еще п.5 ст.1286 ГК РФ: Лицензионный договор, заключаемый в упрощенном порядке, является договором присоединения, условия которого, в частности, могут быть изложены на приобретаемом экземпляре программы для ЭВМ или базы данных либо на упаковке такого экземпляра, а также в электронном виде (пункт 2 статьи 434). Начало использования программы для ЭВМ или базы данных пользователем, как оно определяется указанными условиями, означает его согласие на заключение договора. В этом случае письменная форма договора считается соблюденной.

Использование, напоминаю, не то, которое в отраслевом смысле, а которое в законном - сделали копию с носителя - значит, начали использованием программы (если правообладатель предусмотрительно указал на "любое использование" программы, а не конкретные действия), значит, согласились с приложенным к ней лицензионным договором (договор не обязательно должен подписываться сторонами, он может быть и в форме договора присоединения, а начав использование - вы совершили конклюдентные действия).

Ну если создание копии с диска не предусмотрел правообладатель - ну ок, запуск наверняка предусмотрел... Да и что толку с копии, если программу не запускать?

P.s. И да, в ГК РФ действительно есть проблема - когда 15 лет назад писали 4-ю часть, об электронной дистрибуции законодатели не думали, это создаёт определённые трудности, но в актуальной редакции хотя бы работает. Впрочем, по лицензионному договору давать носитель было необязательно и 15 лет назад, проблема касалась именно электронной дистрибуции с договором присоединения. То есть практически всего опенсорса в первую очередь.

Я совершенно не согласен с тем, что, копируя блоки данных принадлежащего мне на законных основаниях носителя информации, использую находящееся на нём произведение. Ниоткуда в законе это не следует. Существует принципиальная разница между контейнером и его содержимым.

Да и по сложившейся практике, например, обычный оффлайновый магазин компьютерной всячины ведь не является лицензиатом и не заключает сублицензионные договоры, торгуя дисками или флешками с софтом. Он просто перепродаёт дистрибутивы.

А если на то пошло, то и интернет-провайдер не занимается сублицензированием, прокачивая дистрибутивы через своё оборудование (а заодно и воспроизводя и сохраняя их в СОРМе).

Я совершенно не согласен с тем, что, копируя блоки данных принадлежащего мне на законных основаниях носителя информации, использую находящееся на нём произведение. Ниоткуда в законе это не следует.

п.2 ст.1280 ГК РФ:

Использованием произведения независимо от того, совершаются ли соответствующие действия в целях извлечения прибыли или без такой цели, считается, в частности ... воспроизведение произведения, то есть изготовление одного и более экземпляра произведения или его части в любой материальной форме, ... При этом запись произведения на электронном носителе, в том числе запись в память ЭВМ, также считается воспроизведением.

Вот прямо в законе и сказано.

Существует принципиальная разница между контейнером и его содержимым.

Есть. И это другая очень интересная проблема в российском праве, в других надо смотреть, сходу не готов сказать.

Да и по сложившейся практике, например, обычный оффлайновый магазин компьютерной всячины ведь не является лицензиатом и не заключает сублицензионные договоры, торгуя дисками или флешками с софтом. Он просто перепродаёт дистрибутивы.

Практика тут не причём, тут дело в ст.1272 ГК РФ ("Если оригинал или экземпляры произведения правомерно введены в гражданский оборот на территории Российской Федерации путем их продажи или иного отчуждения, дальнейшее распространение оригинала или экземпляров произведения допускается без согласия правообладателя и без выплаты ему вознаграждения") и ст.1286 ГК РФ (" Лицензионный договор, заключаемый в упрощенном порядке, является договором присоединения, условия которого, в частности, могут быть изложены на приобретаемом экземпляре программы для ЭВМ или базы данных либо на упаковке такого экземпляра, а также в электронном виде (пункт 2 статьи 434). Начало использования программы для ЭВМ или базы данных пользователем, как оно определяется указанными условиями, означает его согласие на заключение договора. В этом случае письменная форма договора считается соблюденной.").

Вот за счёт этого "коробочная" дистрибуция и работает. Т.е. за счёт того, что лицензия привязана к носителю, носитель отчуждается, вместе с ним отчуждается и лицензия. Новый владелец коробки заключает с правообладателем лицензионный договор в форме договора присоединения путём совершения конклюдентных действий.

Но есть и другой способ - заключать именной (двусторонний) лицензионный договор, в этом случае привязки права использования к обладанию экземпляром нет, носитель может быть предоставлен, а может и не предоставлен, экземпляр у лицензиата может возникнуть любым не противоречащим закону и договору способом.

А если на то пошло, то и интернет-провайдер не занимается сублицензированием, прокачивая дистрибутивы через своё оборудование (а заодно и воспроизводя и сохраняя их в СОРМе).

А вот это та самая интересная проблема, что я обозначал выше. Потому что есть информация, а есть интеллектуальная собственность, и это разные вещи, хотя программы для ЭВМ и представимы в форме информации.

Есть закон 27.07.2006 N 149-ФЗ "Об информации, информационных технологиях и о защите информации". Где прямо сказано, что "Положения настоящего Федерального закона не распространяются на отношения, возникающие при правовой охране результатов интеллектуальной деятельности и приравненных к ним средств индивидуализации".

Т.е. информация отдельно, интеллектуальная собственность - отдельно. И важно понимать, с какой ипостасью этой свалки байтов мы сейчас работает - как с информацией (и тогда работает одна отрасль права), или как с программой для ЭВМ (и тогда работает другая отрасль права), не смешивать.

Но есть правообладатели, которым лень и дорого гоняться за нарушениями своих прав, лучше переложить это работу на кого-то другого, и есть правоохранители, для которых применять "компьютерные" статьи УК РФ гораздо удобнее, чем статьи о нарушении авторского права (для последней надо доказывать ущерб, а для "компьютерных" статей - ущерб не нужен, да и в минимальном варианте компьютерная статья более тяжкая, чем в минимальном варианте статья о наркотиках, т.е. даёт больше палок отчётности). Так появляется практика дел о применении "компьютерных" статей УК РФ, которые - вообще-то - про информацию, к нарушениями авторский прав, к которым они применяться не должны.

Правда, ни одно дело не было рассмотрено ВС РФ, а подавляющее большинство построено на признательных показаниях обвиянемых, т.к. суд в этом случае вообще не проверял правомерность такого натягивания информационой совы на глобус интеллектуальной собственности.

А потом в 149-ФЗ вносятся те самые "поправки об интернет-цензуре", которые на тот момент "всего лишь" о защите детей от информации (ну не только, а практика блокировок по требованию прокуратуры существовала и до этих поправок, только в небольшом объёме и вне провайдеров о ней мало кто слышал - по сути, эти поправки легализовали сложившуюся практику плюс расширили её на "детей от информации").

Но проходит немного времени (помним, объекты ИС представимы в виде информации), и идея натянуть сову на глобус доходит и сюда - принимают еще поправки в 149-ФЗ, на этот раз для "защиты интеллектуальной собственности". В 149-ФЗ появляются отсутствующие ранее оговорки в духе "за исключением случаев, предусмотренных настоящим Федеральным законом", а в ГК РФ добавляется ст.1253.1. Особенности ответственности информационного посредника.

Т.о. на данный момент тут многоступенчатая структура:

провайдер передают информацию, а не объекты ИС, к нему неприменимо законодательство об ИС

но всё-таки потенциально применимо в части, позволяющей привлекать его к ответственности за нарушения интеллектуальных прав (в гражданском праве нет презумпции невиновности).

поэтому явно определено, что при выполнении определённых условий провайдер ответственности не несёт.

С одной стороны,

("Если оригинал или экземпляры произведения правомерно введены в гражданский оборот на территории Российской Федерации путем их продажи или иного отчуждения, дальнейшее распространение оригинала или экземпляров произведения допускается без согласия правообладателя и без выплаты ему вознаграждения")

Экземпляр может быть как вы выше писали и без носителя дистрибутива

воспроизведение произведения, то есть изготовление одного и более экземпляра произведения или его части в любой материальной форме, ... При этом запись произведения на электронном носителе, в том числе запись в память ЭВМ, также считается воспроизведением.

И значит привязка к носителю нам не важна, можно спокойно продавать свое право на воспроизведение, даже если был заключен именной договор.

Экземпляр может быть как вы выше писали и без носителя дистрибутива

Может. Но надо читать полностью, а не только "ключевые слова" - там есть оговорочка: "правомерно введённый в гражданский оборот путём продажи или иного отчуждения".

Экземпляр по лицензионному договору, скачанный с сайта, не отчуждался, а имеет место воспроизведение, а потому ст.1272 ГК РФ к нему не применима. Но правомерное обладание полученным экземпляром - имеет место и к нему применимы положения ст.1280 ГК РФ.

И значит привязка к носителю нам не важна, можно спокойно продавать свое право на воспроизведение, даже если был заключен именной договор.

Нет, нельзя, кроме как если в лицензионном договоре не предоставлено право сублицензирования (ну или если это GPL, где право на распространение работает не через механизмы авторского права), а по дефолту оно не предоставлено.

законодатели не думали

"— Шеф, но я не думаю...

(перебивая) — Вот этим я от вас и отличаюсь!!!

(с) какая-то из серий Bonkers.

"— Шеф, но я не думаю...(перебивая) — Вот этим я от вас и отличаюсь!!!

Я даже больше скажу - от первоначальной редакции 4-й части ГК РФ создавалось устойчивое впечатление, что её писали лоббисты от медиабизнеса, мнением ИТ отрасли вообще особо не интересовались, просто перенесли положения старого закона в новых формулировках.

То, что сейчас хотя бы часть опенсорсных лицензий в российском праве работает - заслуга изменений в ГК, инициированных при Медведеве. Часть - потому что GPL по-прежнему работает только при лицензиаре-иностранце.

А всё потому, что Медведев понимал в фотографии, и проблему той же Creative Commons до него донесли, а ИТ-отрасль опять оказалась слегка сбоку со своими специфическими проблемами, но на этот раз кажется потому, что отрасль не отличается в юридическом плане проактивностью: как-то де-факто работает - ну и ладно... А потом ИТ-общественность будоражится от судебных решений подобным описанным в обсуждаемой хабрастатье.

Мало того, в лицензии обычно оговаривается что купивший её имеет право на скачивание обновлений ПО в течении какого-то периода или версии (например купив 3.0 вплоть до 4.0, но не включая её или в течении года-... после покупки например), я встречал и "пожизненные" лицензии - покупаешь софтину и отныне все её обновления можешь качать и использовать легально. Но последнее крайне редко встречается.

Кто мешает перед инициализацией дела скачать с сайта в присутствии понятых, нотариуса и кого-нибудь еще, после чего скачанный вариант "сбрасывается" на материальный носитель и тот опечатывается до рассмотрения в экспертизе или суде? Или это так не работает?

Ведь сейчас скриншоты вполне нотариусом заверяются же....

А сколько копий было сломано пока добивались разрешения делать хотя бы одну резервную копию ПО.... (я про неименные). Кстати кто если еще не понимает - разъясню - те %, которые отчисляются с цены каждого носителя (тот самый "налог на болванки") именно под это дело подведены - т.е. право делать резервные копии дистрибов легально купленного ПО на случай порчи оригинала

1) А как же условия лицензии? (в статье не слова)

2) Раз у нас ассоциация с продуктами состав колы пишут на банке лет ~15, а кола все еще одна, что есть вода и сахар АКА логин и пароль всем известно, но сами значения(пропорции) секрет.

3) Наказывать за наведенную и указанную уязвимость полнейший бред если не доказали злоупотребление её(опять же в статье не слова). И даже не важно наемный или нет сотрудник. За такую информацию наоборот платить должны

4) 5 параграфов с 3-х летнего дела с апелляциями? не ввиду ли лимита на токены?

Тут проблема в том, что часто в EULA пишут о временной передаче прав на платной основе, аренде и прочие хитріе акробатические трюки, чтобы избежать такого события, как "передача права собственности", в каком-либо виде. И что с этим делать, вот совсем непонятно, увы.

Сколько уже пилят, лет 20? Надеяться на react это как верить в то что доллар рухнет, а рубль вырастет.

К тому времени в лицензионные соглашения ПО начнут добавлять пункт: нельзя запускать на ReactOS и Wine.

Чем вас Linux не устраивает?

Я не буду в деталях расписывать, чтобы холивар не разводить. В целом мне нравится Linux.

Примерно 5 лет у меня на машине жил Linux с VGA Passthrough и на виртуальной машине жила винда для всяких нужд. Домашний сервер на линуксе был. Родитлеям комп на линуксе собрал.

Примерно год назад я снес везде линуксы и поставил десятку. В том числе на сервере.

Вздохнул свободней. В целом, всё работало, всё решалось. Но винда требует в 10 раз меньше внимания к себе, и вопросы возникающие решаются на ней проще не только с точки зрения пользователя, но и сточки зрения админа(которым я невольно был эти 5 лет)

Тем что это хрень неюзабельная для абсолютного большинства, которым вообще не уперлось изучать всякие "sudo", должна система работать как тостер.

Вы, видимо, им не пользовались. Я на Manjaro Linux просто захожу в удаление/установку программ и скачиваю весь нужный софт (по типу как вы качаете софт в телефоне). Никаких хождений по интернету, скачиваний exe-шников, выбор путей куда установить, с какими параметрами и т.п. Вы думаете второй вариант проще и удобней большинству?

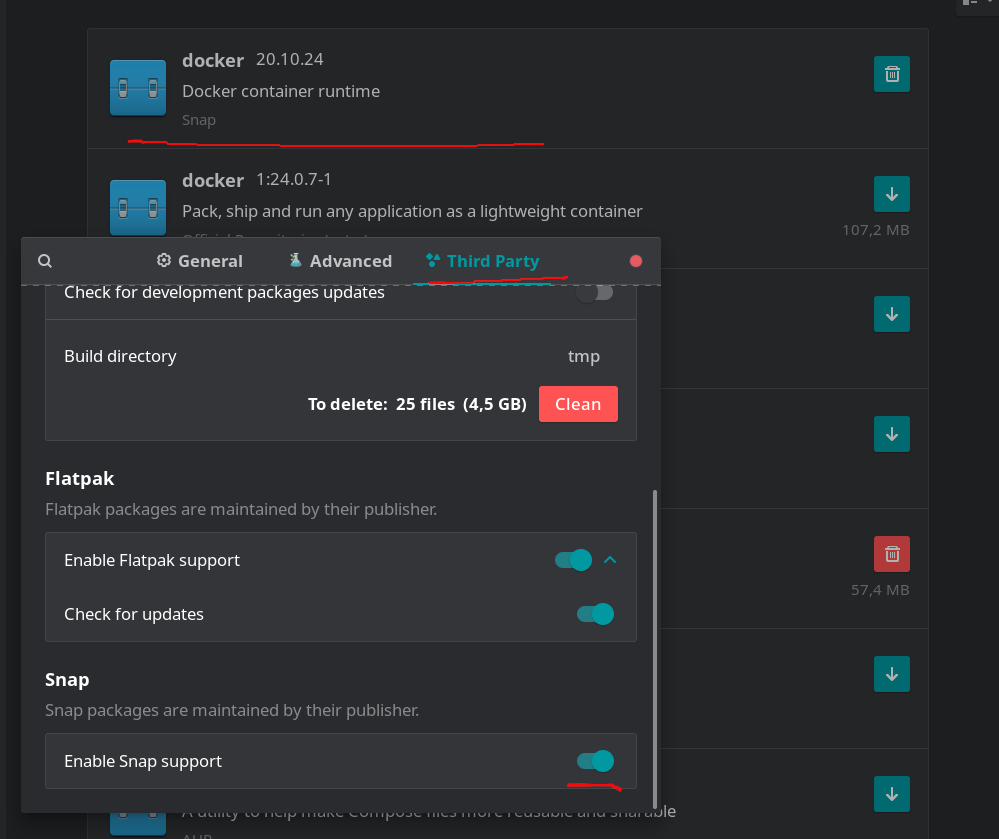

Попробуйте найти там актуальную версию хотя бы докера...

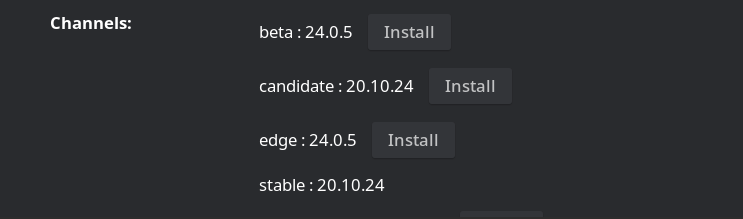

Ага, а свежая-то 25я. Ну и snap - хрень, там постоянно какие-то проблемы.

25-я версия вышла четыре дня назад всего, пускай хотя бы недельку или две потестируют. А зачем человек ставит snap, когда рядом есть (даже на скриншоте видно) 24.0.7 из обычного репозитория я не знаю.

25-я версия вышла четыре дня назад всего, пускай хотя бы недельку или две потестируют.

Так если она вышла - значит, уже потестировали.

А зачем человек ставит snap, когда рядом есть (даже на скриншоте видно)

Что-то не заметил что это из обычного, видимо я додумал того чего не было.

А не подскажите в каком это обычном репозитории свежая версия лежит?

Так если она вышла - значит, уже потестировали.

Не в составе конкретного дистрибутива и не будучи упакованной по правилам этого дистрибутива.

Что-то не заметил что это из обычного. А не подскажите в каком это обычном репозитории свежая версия лежит?

Стандартный репозиторий Manjaro, который включен по умолчанию сразу после установки ОС. Если интересно, можете в веб-интерфейсе посмотреть, какие пакеты каких версий там есть: https://packages.manjaro.org/

должна система работать как тостер

И давно винда работает как тостер?))))

Вирусописатели аплодируют Вам стоя.

Право на декомпиляцию должно быть неотъемлемым правом собственника

"Купив" программу, вы становитесь не собственником, а лицензиатом. Собственником остаётся лицензиар.

имею право знать что конкретно делает софт купленный мной

С учётом того, что в большинстве случаев у вас на руках будет толстый или даже тонкий клиент - толку от этих знаний не очень много. Покупка лицензии на Outlook не даёт вам права изучать потроха MS Exchange стороннего юрлица

"Купив" программу, вы становитесь не собственником, а лицензиатом. Собственником остаётся лицензиар.

Лицензиатом вы становитесь в отношении интеллектуальной собственности автора на алгоритм программы, выраженный в её коде. Но по отношению к записанным на вашем диске байтам вы являетесь собственником, и можете делать с ними что угодно. Хоть декомпилировать, хоть тестировать на этих байтах архиватор, хоть затирать ими пустое место на дисках. По логике.

Но по отношению к записанным на вашем диске байтам вы являетесь собственником, и можете делать с ними что угодно. Хоть декомпилировать, хоть тестировать на этих байтах архиватор, хоть затирать ими пустое место на дисках. По логике.

Можете, но до тех пор, пока не соберётесь переиспользовать результаты ваших манипуляций. Точно так же, как не можете снять фильм по вашей копии книги без отдельного на то разрешения автора, вы не можете использовать полученные сведения о внутренней логике работы программы. А речь идёт именно об использовании результатов анализа (хоть и примитивного) кода для последующего проникновения в БД.

С этим соглашусь.

Я только к тому, что само обвинение в декомпиляции чудовищно.

А лезть в чужую базу, от которой случайно стал известен пароль, вообще не рекомендуется. Это как найти ключ от чужой квартиры и проникнуть в неё, чтобы убедиться, что ключ работает. А там в этот момент хозяйка с любовником втайне от мужа, ну и понеслось немецкое порно.

А лезть в чужую базу, от которой случайно стал известен пароль, вообще не рекомендуется. Это как найти ключ от чужой квартиры и проникнуть в неё, чтобы убедиться, что ключ работает.

А если открыли дверь квартиры ключом, вошли,

заснули, а утром выяснилось, что квартира — не та?

Ну наконец-то! Проблема не в самом факте декомпиляции и анализе, а в том, как результаты были использованы! Карать за декомпиляцию - это такое законодательное упрощение, чтобы не разбираться, как распорядились результатами. Как и наказание за ношение оружия без разрешения, и суд не волнует, что ты, может быть, курьер.

На минутку, запрет носить оружие без разрешения - вполне логично. Потому что компании, которые занимаются доставкой оружия, должны обеспечивать безопасность такой транспортировки, а не просто "бросить заряженный ствол в портфель и гулять по улице".

Но если "бросить заряженный ствол в портфель и гулять по улице" не привело вообще ни к каким заметным последствиям, то в чём смысл запрета?

Т.е. если "а вдруг чего случится" это достаточный аргумант для запрета, то запрет декомпиляции ровно так-же обоснован, как и запрет транспортировки оружия без разрешения, или запрет оставлять автомобиль открытым и без присмотра.

Но если "бросить заряженный ствол в портфель и гулять по улице" не привело вообще ни к каким заметным последствиям, то в чём смысл запрета?

Потому что оно МОГЛО привести к последствиям. Случайному выстрелу, воровству ствола карманником, получению доступа к оружию несовершеннолетними итд. Оружие - предмет повышенной опасности, именно потому нужно разрешение, обучение, и контроль.

Декомпиляция не приведёт к расстрелу случайных людей пачками.

Но ведь декомпиляция тоже МОЖЕТ привести к последствиям. И эти последствия могут быть почти так-же болезнены, как и "расстрел случайных людей пачками". А может и не привести. Так-же, как и ношение ствола.

Ну и, к тому-же, наличие одного единственного патрона уже делает "ствол" заряженным, но ни как не может привести к растрелу людей пачками. :)

И один и другой запрет примерно одинаково логичны. В идеале запретов должно быть как можно меньше, а наказание должно быть за действие приведшие к ущербу, а не за действия сами по себе.

Контора пи... ну вы поняли.

Европа, как никак...

rambler... nginx...

Можете пояснить связь?

https://habr.com/en/articles/480510/

Дальше гуглится

Следующий кто найдет дырку в ПО этой компании по-умному в лучшем случае промолчит, в худшем продаст информацию.

В смысле найде дырку, там было секьюрити бай обскурити, пароль в коде экзешника. Теперь любой прочитавший эту статью может декомпилировать экзешник, достать пароль-логин и адрес сервера и зайти в базу этой конторы поживиться данными.

Кроме того, сам факт наличия пароля, даже плохо защищённого, уже свидетельствует о наличии защиты

Охренеть прокуратура выдала. Интересно, а их устроит если в банке, в котором они деньги хранят, тоже была защита по такому принципу построена...

Вина банка не снимает вины с вора

И кто в данной истории вор? Чувак как только понял куда попал сразу же отключился и сообщил компании.

Перевели гугл транслейтом новость, получается что претензии немного другие и две основные сводятся к следующему.

1) Декомпиляция программы, после которой он и увидел пароль в открытом виде.

2) Использование этого пароля для доступа к данным к которым он не должен был иметь доступ.

Чувак как только понял куда попал сразу же отключился и сообщил компании.

Видимо поэтому и наказание только крошечный штраф, а не срок. Грубо говоря логика такая - он порылся в чужих карманах (декомпиляция) и нашел там ключ (пароль в открытом виде). Прикинул адрес (предположил какая БД установлена) и зашел с помощью ключа в квартиру (подключился с помощью пароля к этой БД), увидел там кучу приватных данных (по сути получил их).

Security through obscurity по сути security и не является. Этот пароль скорей всего в голом виде лежал в бинарнике, так что никакой иды не нужно было. С таким же успехом его можно было в текстовом файле рядом положить.

Security through obscurity по сути security и не является.

Так никто другое и не утверждает.

его можно было в текстовом файле рядом положить.

Разумеется. Речь не о том насколько качественно там обеспечена безопасность, а о том что если программер видит пароль к базе, то совершенно не обязательно из этого следует, что он имеет право туда ломиться и смотреть че там как.

А как тогда вайтхэтствовать то? Если все законопослушные товарищи в таких случаях не будут проверять наличие уязвимости от греха подальше, то НЕ законопослушным то ничто не помешает. Т.о. все такие уязвимости останутся открытыми ровно до тех пор, пока не произойдёт реальное и полноценное воровство данных. Какая-то хреновая логика, не находите?

Авторское право - важнее каких то там интересов личностей которые сами себя хакерами называют.

И если идти на поводу у этих самозваных хакеров то дойдет до того что: Посетители столовой с ужасом находят, что, чтобы насыпать соли, они должны подойти к официанту, предьявить паспорт, получить специальный 8-значный одноразовый код к солонке. Для получения перца процедуру следует повторить.

Хмм... То-то я видел в одной столовке одноразовые упаковки с солью и перцем... А оно вот оно что - это альтернативное решение вопроса безопасности солонки и перечницы путём отказа от обеих...

Нет, это не решение (и кажется в том тексте это было). По прежнему можно запаковать стрихнин и разложить среди пакетов с солью свои. Так что только идентификация пользователя (чтобы знать, кто мог поменять) и разовый пароль (чтобы не получали доступ без идентификации)

Нет, это не решение (и кажется в том тексте это было). По прежнему можно запаковать стрихнин и разложить среди пакетов с солью свои

А их не раскладывают по столам, их приносят вместе с заказом. Или берут на выдаче (если в режиме столовки, а не кафе).

Проблема будет, если со столов забирать обратно неиспользованные упаковки - нужно будет клеить хитрые голограммы для защиты от подделок. Но проще просто вписать выданные пакетики в стоимость заказа не пытаться их применить повторно. Так что разовым становится сам пакет с солью, а не доступ к хранилищу соли.

>А как тогда вайтхэтствовать то?

Увидел пароль к базе - сообщил компании-разработчику официально (чтобы можно было доказать факт сообщения), а не слил хайпующим блогерам для выкладки в паблик ДО устранения уязвимости.

А как он должен узнать, что это рабочий пароль от базы, не проверяя? На каждый чих писульки слать? Вы вообще представляете хоть приблизительно сколько "подозрительного" мусора можно встретить пока наткнёшься на реальную уязвимость?

Почему товарищ общался через блогера - вопрос, но из текста не следует, что тот блогер сразу уязвимость в паблик раскрыл, написано что передал в компанию.

А как он должен узнать, что это рабочий пароль от базы, не проверяя?

A зачем ему надо это проверять? Можно просто сообщить: вот нашёл тут пароль, проверьте для чего он там у вас и закройте дырку.

Вы вообще представляете хоть приблизительно сколько "подозрительного" мусора можно встретить пока наткнёшься на реальную уязвимость?

Ну так это разве его проблема? Нашёл, сообщил, дальше уже не его дело.

Почему товарищ общался через блогера - вопрос, но из текста не следует, что тот блогер сразу её в паблик раскрыл, написано что передал в компанию.

Там вообще было по другому. Товарищ сам сообщил всё в компанию. Но ответ компании ему не понравился, он расстроился и подключил блоггера, который это дело сразу опубликовал.

Ну так это разве его проблема?

Значит не представляете. Поясню: "подозрительного" мусора очень и очень много, тысячи и тысячи ложных совпадений. Достаточно для того, чтоб сделать это полностью бессмысленным, т.к. никто не будет смотреть на бесполезный спам.

И это всё ещё не ваши проблемы. Вы нашли что-то подозрительное и можете сообщить об этом фирме. А можете вообще не сообщать. Ваше личное дело.

Фирма может делать с этой информацией что хочет. И если они её проигнорируют, то это их проблема. И на мой взгляд ни одна нормальная фирма не будет игнорировать мэйл в котором стоят их логин/пароль с продакшена.

А вот если вы лезете в чужие базы данных, да потом ещё и сообщаете об этом всем кому не лень, то это вполне себе может превратиться в ваши проблемы.

И это всё ещё не ваши проблемы.

"Когда убьют тогда и приходите."

И если они её проигнорируют, то это их проблема.

Нет, это не только "их проблема", это в первую очередь проблема людей доверившихся этой компании.

И на мой взгляд ни одна нормальная фирма не будет игнорировать мэйл в котором стоят их логин/пароль с продакшена.

Если таких по большей части ошибочных мэйлов с содержанием "возможно нашёл пароль от вашей базы Х в файле У, а может и нет" пару тысяч и ещё сотня тысяч "возможно у вас уязвимость в протоколе Х в процессе У, а может и нет", то никто их читать не будет. Впрочем и писать тоже. Мы в реальном мире живём и о реальных проблемах говорим. "Гениальное и идеальное" абстрактное решение проблемы, которое может работать только в сферичексом вакууме равносильно отсутствию этого решения.

то это вполне себе может превратиться в ваши проблемы

Именно в том и суть проблемы, что может, а по логике и морали не должно. И с этим стоило бы что-то сделать, а не склонив голову делать okay-face.

"Когда убьют тогда и приходите."

Кого убьют? Вы вообще о чём?

Нет, это не только "их проблема", это в первую очередь проблема людей доверившихся этой компании

Которых вы не знаете и которым всё равно ничем сообщить не можете.

Поэтому нет никакой причины лично для вас ещё и копаться в их данных.

Потому что это копание не даёт вам ровно ничего.

Если таких по большей части ошибочных мэйлов с содержанием "возможно нашёл пароль от вашей базы Х в файле У, а может и нет" пару тысяч и ещё сотня тысяч "возможно у вас уязвимость в протоколе Х в процессе У, а может и нет", то никто их читать не будет.

Ну так напишите "я точно-точно нашёл логин и пароль от вашей БД". Чем вам в данном случае поможет то, что вы действительно соединились с БД и в ней покопались?

Именно в том и суть проблемы, что может, а по логике и морали не должно.

По логике ещё как должно. Человек без спроса и необходимости лезет в чужие данные.

Плюс если брать ситуацию из статьи, то ещё после этого и сообщает об этом левым людям. Плюс если верить "неофициальной" информация, то он "настаивал на награде" и обратился к блогерру потому что её не получил.

я точно-точно нашёл логин и пароль от вашей БД

Последний раз попробую донести это до вас(без особой надежды, правда): в анализе нет и не может быть ничего точного, есть только миллионы зацепок, единицы из которых могут оказаться реальными. Невозможно, абсолютно никак невозможно, быть уверенным, что уязвимость есть, не проверив. Для права есть выбор лишь между разрешить проверять и получать репорты или запретить проверять и получать использование злоумышленниками. Всё. Третьего не дано.

Независимо от того, поняли вы или нет можете не отвечать, продолжать с вами обмен монологами я не намерен.

Последний раз попробую донести это до вас

Последний раз попробую донести до вас: вам нужно точно знать что уязвимость есть и самое главное иметь возможность доказать что вы её нашли, только если за нахождение уязвимости положена награда и вы хотите её получить.

А в данном конкретном случае вообще нет особой разницы лазили вы там по БД на самом деле или нет. Это не даёт вам какой-то "ультимативной информации" которой поверят больше чем логину/паролю. Потому что это вы не знаете настоящие они или нет. Фирма это точно знает.

Для права есть выбор лишь между разрешить проверять и получать репорты или запретить проверять и получать использование злоумышленниками. Всё. Третьего не дано.

Ерунда полная. Вы можете например ввести драконовские штрафы и какую-то инстанцию которая будет это контролировать. И в которую вы в случае чего можете обратиться и параллельно сообщить о ваших находках.

А ваше "разрешить проверять" это тоже палка о двух концах. Что мешает "злоумышленнику" заявить "а я только проверял" если его поймают на том что он лазит по чужой БД? Как вы собираетесь объективно отличать одно от другого?

И самое главное что в суд на этого товарища подали не потому что он там что-то нашёл и сообщил фирме. Основная причина именно в том что он эту информацию через блоггера опубликовал в открытых источниках. Причём в тот же самый день в который общался с фирмой. И именно это привело к ущербу и соответственно легитимирует судебный процесс с точки зрения обвинения.

Вы ошибаетесь. Обвинили человека именно в неправомерном доступе, а не в обнародовании информации об уязвимости. За последнее вообще судить не получится.

Обвинение было:

Anzeige gegen den IT-Entwickler und den Blogger Mark Steier wegen Ausspähung von Daten und Datenhehlerei

Без этой самой Datenhehlerei пытаться его обвинять было бы в общем-то бессмысленно. А получается Datenhehlerei если кто-то на данных умышленно наживается и/или наносит кому-то ущерб.

То есть если бы не было блоггера с публикацией, то не было бы и процесса.

Я не совсем понимаю. Вы действительно не видете разницу:

а) между кражей данных и раскрытием данных

б) между данными в базе данных и информацией о уязвимости

???

Человека судят за "кражу" (неправомерный доступ) к данным в базе данных, а не за раскрытие информации об уязвимости.

Вот обоснование прокуратуры:

Die Staatsanwaltschaft sah es als erwiesen an, dass der Angeklagte – der damals als selbstständiger Programmierer Dienstleistungen angeboten hatte, die in Konkurrenz zu den Dienstleistungen der Modern Solution GmbH standen – versucht habe, der Gladbecker Firma zu schaden. Dies hatte Modern Solution bei der Anzeige bei der Polizei ebenfalls zu Protokoll gegeben.

То есть всё это дело крутится именно вокруг "нанесения ущерба".

Можно просто сообщить: вот нашёл тут пароль, проверьте для чего он там у вас и закройте дырку.

А ему так "это ни разу не пароль, не отвлекайте нас по пустякам!"

Допустим ему именно так и скажут. И в чём проблема?

Нууууу.... как сказать. Для этого парня — никакой. Для той компании — пока никакой, просто русская рулетка: если она кому-то ваще нужна и её кто-нибудь сломает — попутно сломают и всех других в той же базе. А вот максимальная проблема — для клиентов, которые ни сном не духом — и вдруг бац, они попали как минимум на свои данные, причём совершенно не по своей вине.

Ок. Теперь допустим этот парень действительно соединился с базой данных и что-то там посмотрел в таблицах. Что от этого принципиально изменилось?

Вы думаете что на каких-то там данные из какой-то там таблицы будет более сильная реакция чем на логин/пароль от самой базы данных?

Совершенно не понял, к чему это Вы.

Да, именно так.

Об уязвимостях лично мне сообщать никому ещё не доводилось, но вот баг-репорты я в техподдержку отправлял.

Без скриншотов или там логов никто не чешется. И даже с ними попасть хотя бы на второй уровень техподдержки непросто.

Напомнило мне случай, когда мне предложили сообщать об ошибках через форму обратной связи на сайте. Я тогда нервно взгоготнул, потому что форма обратной связи у того сайта у них ограничена то ли 250, то 300 символами и нельзя прикрепить изображение. И сама форма с каким-то сююреалистичным глюком - из набираемого текста удаляются пробелы. Видимо, что не тратились драгоценные символы :D Конечно же, ни одной ошибки, включая этот глюк с пробелами, о которых я сообщал, не исправили спустя и три года.

По крайней мере теперь есть уверенность, что это пароль от БД, причем продовой. А не вилка в коде "если дев среда, то пароль 123, если прод, то опрашиваем по Oauth2"

Вы нашли ключи во дворе. Пойдёте проверять все квартиры, чтобы узнать, какую они откроют?