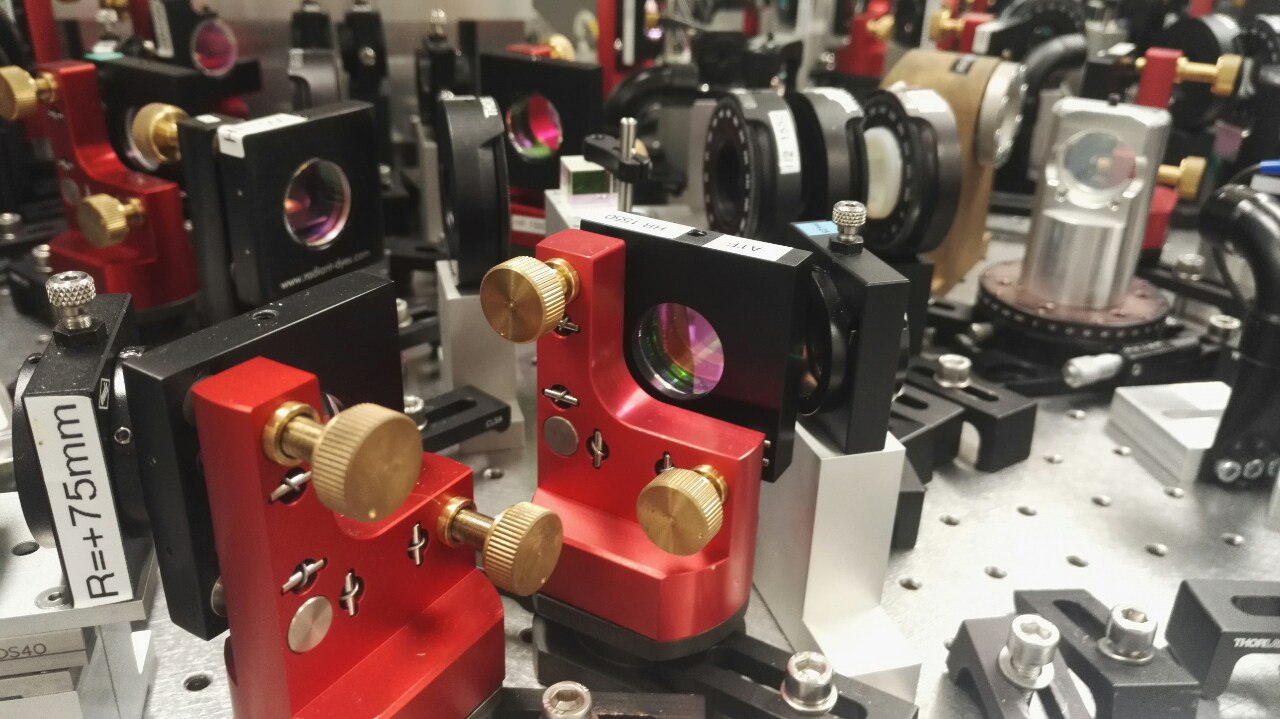

Квантовые технологии помогают нам в самых разных областях. Например, когда нам нужно измерить очень слабый сигнал, а квантовые шумы в системе очень мешают. Это традиционная проблема, например, в гравитационно-волновых детекторах, в которых квантовые флуктуации в амплитуде и фазе лазера, используемого для измерения положения зеркал, мешают наблюдению гравитационных волн. Я об этом рассказывал в своей статье про детектор Einstein Telescope, который появится в Европе в недалеком будущем.

У нас в эксперименте получился маленький прототип этого детектора. Наша статья об этом эксперименте была опубликована в Physical Review Letters,

а препринт тут: Squeezed-light interferometry on a cryogenically-cooled micro-mechanical membrane.

То, о чем так долго говорили

То, о чем так долго говорили

Это будет длиннопост. Я давно хотел написать этот обзор, но

Это будет длиннопост. Я давно хотел написать этот обзор, но