В последнее время все больше компаний дозревают до эшелонированной защиты, когда одно решение защищает периметр сети, другое — оконечные станции, третье — постоянно мониторит сеть, обнаруживая аномалии, четвертое сканирует сеть на предмет незакрытых уязвимостей и так далее. Одновременно с этим возрастает потребность в различных интеграциях и хорошо, когда они “из коробки”, то есть писать сложные скрипты не нужно.

Мы не так давно писали о новой услуге TS Solution —

CheckFlow. Это бесплатный аудит сетевого трафика (как внутреннего, так и внешнего).

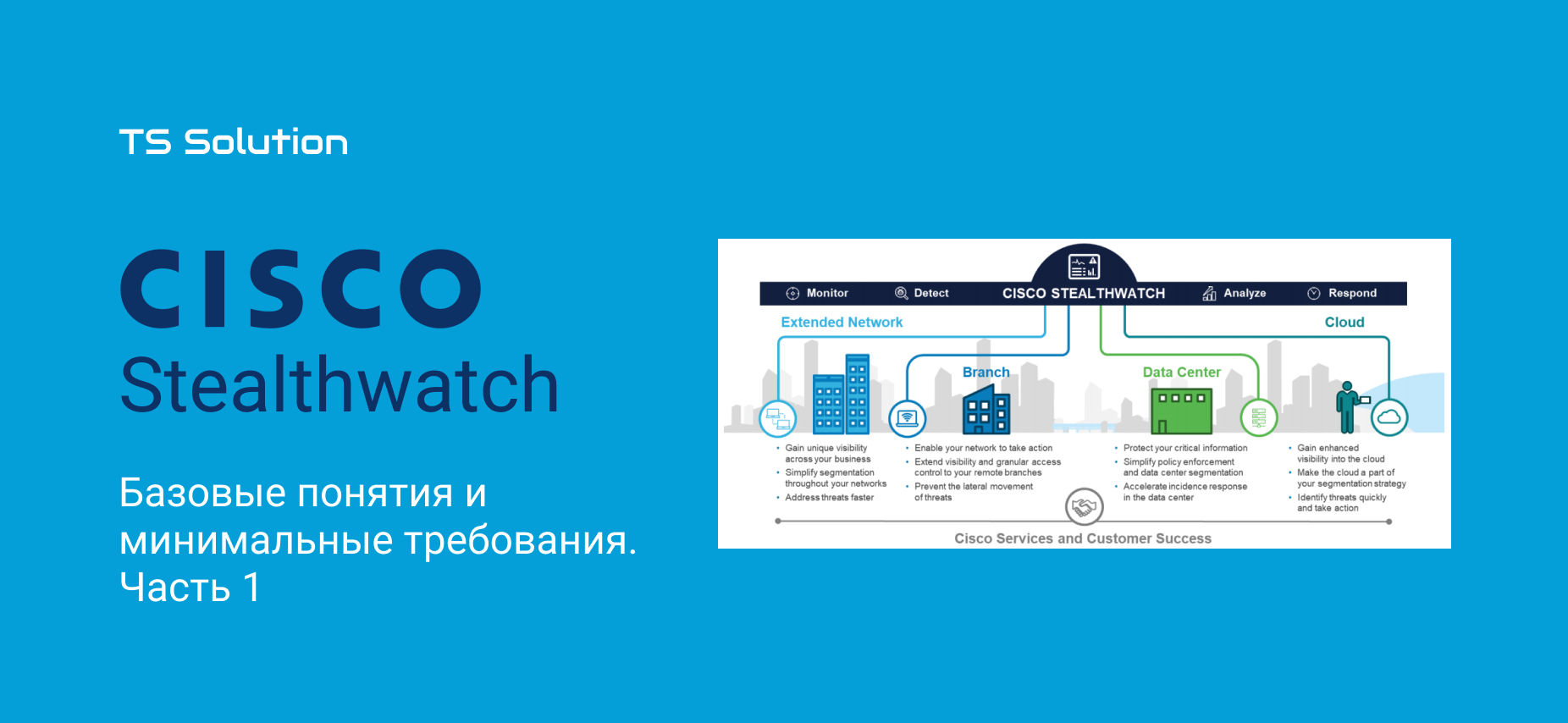

Flowmon — решение по анализу телеметрии и мониторингу сети, которое дает ценную информацию как для сетевых администраторов, так и для «безопасников»: аномалии, сканирования, нелегитимные сервера, петли, нелегитимные взаимодействия, вторжения в сеть, атаки “нулевого дня” и многое другое.

Также рекомендую обратиться к статье

9 типовых проблем в сети, которые можно обнаружить с помощью анализа с Flowmon.

Интеграция Flowmon & FortiGate

Интеграция была упомянута в нашем

блоге. В общем и целом она заключается в том, что Next-Generation Firewall (такой, как FortiGate) защищает периметр, а Flowmon мониторит сетевую инфраструктуру, тем самым заказчик получает полную видимость сети. Однако Flowmon позволяет лишь обнаруживать, но не предотвращать атаки и аномалии, ведь он работает на телеметрии, которая добывается с помощью Netflow/IPFIX. Для вноса в карантин подозрительного или зараженного хоста может использоваться NGFW или же NAC (Network Access Control) решение.

Так вот, вендор Flowmon выпустил shell скрипт, который в ответ на инциденты безопасности может выполнить следующие действия на FortiGate:

- Заблокировать зараженный хост по IP адресу (IP Ban);

- Внести в хост карантин с помощью FortiClient по MAC адресу (Quarantine with FortiClient);

- Динамический карантин на все зараженные хосты по МАС адресам (Access Layer Quarantine);