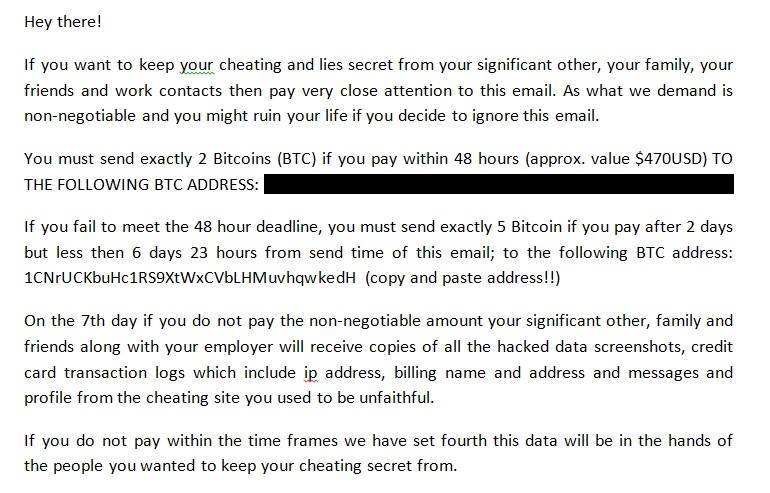

Даже если просто просматривать заголовки новостей, то этого достаточно, чтобы понимать: в сфере информационной безопасности постоянно появляются новые угрозы и уязвимости. А потому предприятиям крайне важно иметь возможность осуществлять подготовку своих профессионалов в области безопасности в таком объеме, как того требует их стратегия ИТ-управления.

Это означает, что существует только один вопрос: как лучше всего, с одной стороны, специалистам получить адекватное обучение (что сделает их более востребованными на рынке труда), а с другой стороны, предприятиям улучшить свои протоколы и процедуры безопасности (и продемонстрировать своим клиентам чувство безопасности)?

Правильные решения – это сертификаты безопасности, которые допускают сочетания минимальных требований, стандартизированного языка и профессионального кодекса этики.

Если мы, как специалисты и руководители предприятий решили взять курс в управлении ИТ-безопасностью, то рекомендуется выбирать сертификаты ведущих международных и независимых организаций. С учетом этого, в данной статье мы приводим некоторые из доступных наиболее серьезных сертификационных программ:

CISA / CISM

CISA и CISM– это две основные аккредитации, выдаваемые ассоциацией