Доброго дня, коллеги!

Позволю вынести на общее обсуждение идею, которую я обдумываю уже достаточно давно.

В связи с тем, что Хабр является узкоспециальным и тематическим ресурсом, не кажется ли вам, что имеет смысл наряду с понятиями кармы и рейтинга, ввести что-то наподобие «института узких специалистов» применительно к каждому тематическому блогу. В настоящее время мне, как читателю блогов, отличных от моих основных интересов, бывает в некоторых случаях трудно определить квалификацию автора топика, и установить в голове определенную призму оценки написанного. С этой точки зрения «узкий рейтинг» хабраюзера применительно к конкретному тематическому блогу был бы на мой взгляд весьма удобен.

Входными данными, как мне кажется, должны являться:

- общее количество статей данного хабраюзера в данном тематическом блоге

- рейтинги этих статей

- количество читателей, добавивших эти статьи в избранное

- рейтинги комментариев данного хабраюзера в данном тематическом блоге (хотя я сам скорее за то, чтобы вес данной компоненты в рейтинге был невысоким)

Кроме того, мне кажется, что подобный рейтинг в итоге положительно повлияет на наполнение Хабра. Я не отрицаю потребности такого ресурса как Хабр в «культовых» и «харизматичных» личностях (полагаю, все понимают кого я имею в виду) и околоспециальных статьях (юморе, холиварах, разборе инцидентов и т.п.). Однако, хотелось бы видеть сохранение в нем и потока специализированной информации, чем он всегда отличался. Мне кажется, что «институт узких специалистов» органично вольется в существующую модель саморегуляции этого ресурса.

Предлагаю принять участие в обсуждении возможности подобного рейтинга, адекватных принципов и формул его расчета, а также схемы его визуализации в интерфейсе конкретного блога и конкретной статьи.

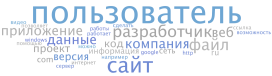

Данный пост является продолжением вот этого исследования хабраюзера Muxto о наиболее часто встречающихся словах в статьях и комментариях Хабра. Как, впрочем, заметили многие, топ-10 и даже топ-50, полученный Muxto, не изобилует собственно ИТ-терминами, их там вообще нет: «в» (107 735), «и» (106 420), «на» (103 084), «с» (93 453), «не» (91 591), «что» (88 488) и т.д.

Данный пост является продолжением вот этого исследования хабраюзера Muxto о наиболее часто встречающихся словах в статьях и комментариях Хабра. Как, впрочем, заметили многие, топ-10 и даже топ-50, полученный Muxto, не изобилует собственно ИТ-терминами, их там вообще нет: «в» (107 735), «и» (106 420), «на» (103 084), «с» (93 453), «не» (91 591), «что» (88 488) и т.д. Хочу познакомить хабрапользователей, касающихся прямо или косвенно вопросов защиты информации, с практически не упоминавшимся на Хабре замечательным методическим ресурсом: “NIST Special Publications 800 Series”.

Хочу познакомить хабрапользователей, касающихся прямо или косвенно вопросов защиты информации, с практически не упоминавшимся на Хабре замечательным методическим ресурсом: “NIST Special Publications 800 Series”.