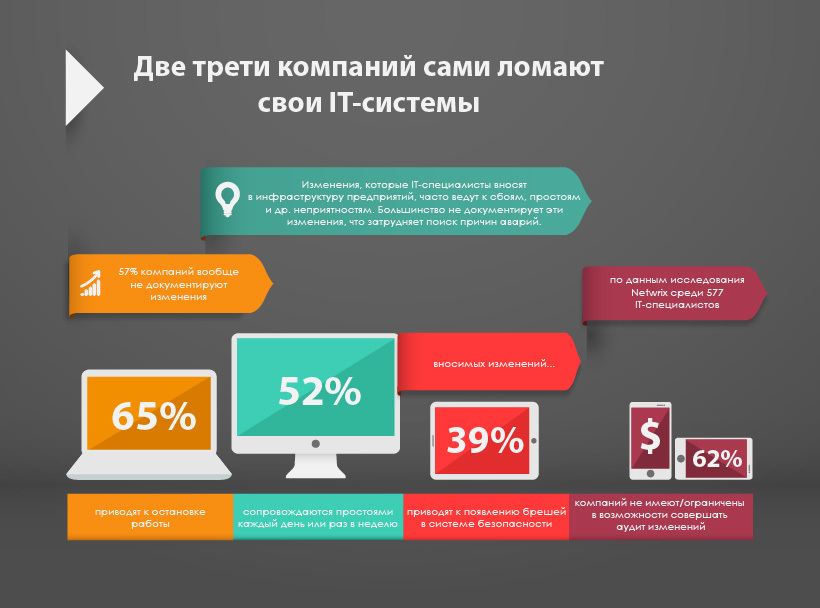

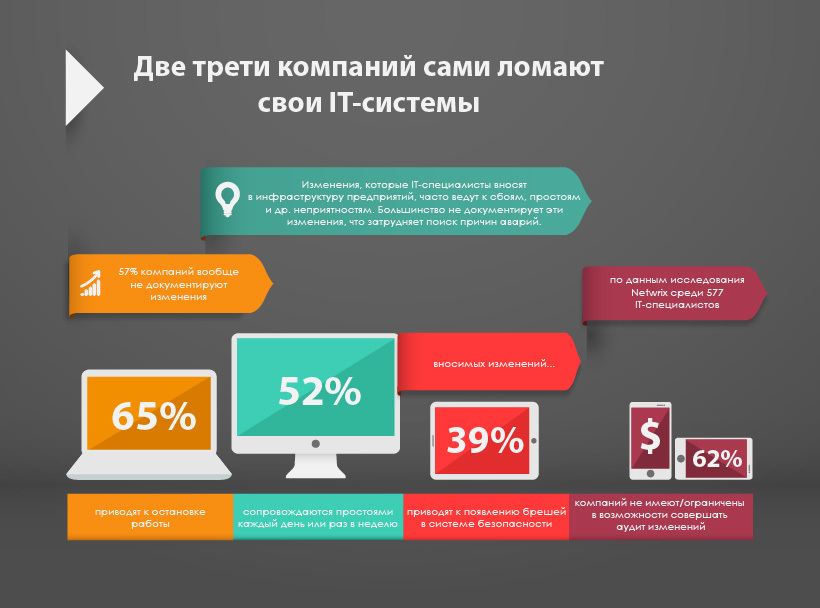

Пару месяцев назад на просторах рунета (и не только) публиковали результаты нашего исследования.

Проводя исследование — мы пытались определить — насколько распространена практика документирования и контроля изменений в ИТ-инфраструктуре, а также узнать — влияют ли изменения, вносимые специалистами, на производительность системы и ее безопасность.

В опросе приняли участие 577 специалистов, из которых: представители крупных предприятий (33%), среднего (42%) и (25%) малого бизнеса. В список вошли предприятия из различных сфер: информационные технологии, обслуживание, банковская сфера, здравоохранение, производство, образование, консалтинг, розничная и оптовая торговля, энергетика и пр.

Проводя исследование — мы пытались определить — насколько распространена практика документирования и контроля изменений в ИТ-инфраструктуре, а также узнать — влияют ли изменения, вносимые специалистами, на производительность системы и ее безопасность.

В опросе приняли участие 577 специалистов, из которых: представители крупных предприятий (33%), среднего (42%) и (25%) малого бизнеса. В список вошли предприятия из различных сфер: информационные технологии, обслуживание, банковская сфера, здравоохранение, производство, образование, консалтинг, розничная и оптовая торговля, энергетика и пр.