Только вчера мы разбирались, почему медиа твердят о потере Intel доминирующей позиции на рынке и как на компании отразится внедрение Amazon собственного серверного ARM-процессора, как представители технологического гиганта сделали очередной крупный анонс.

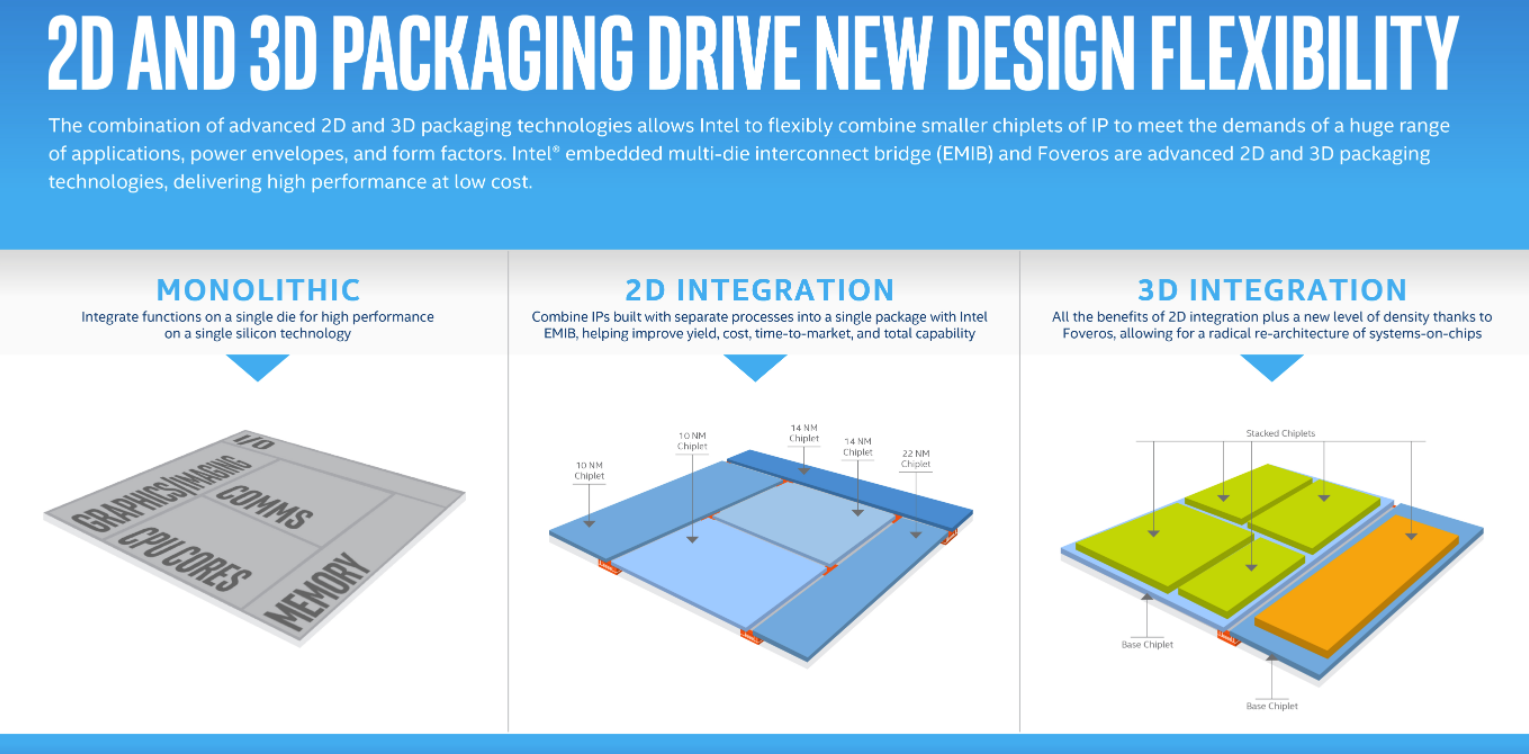

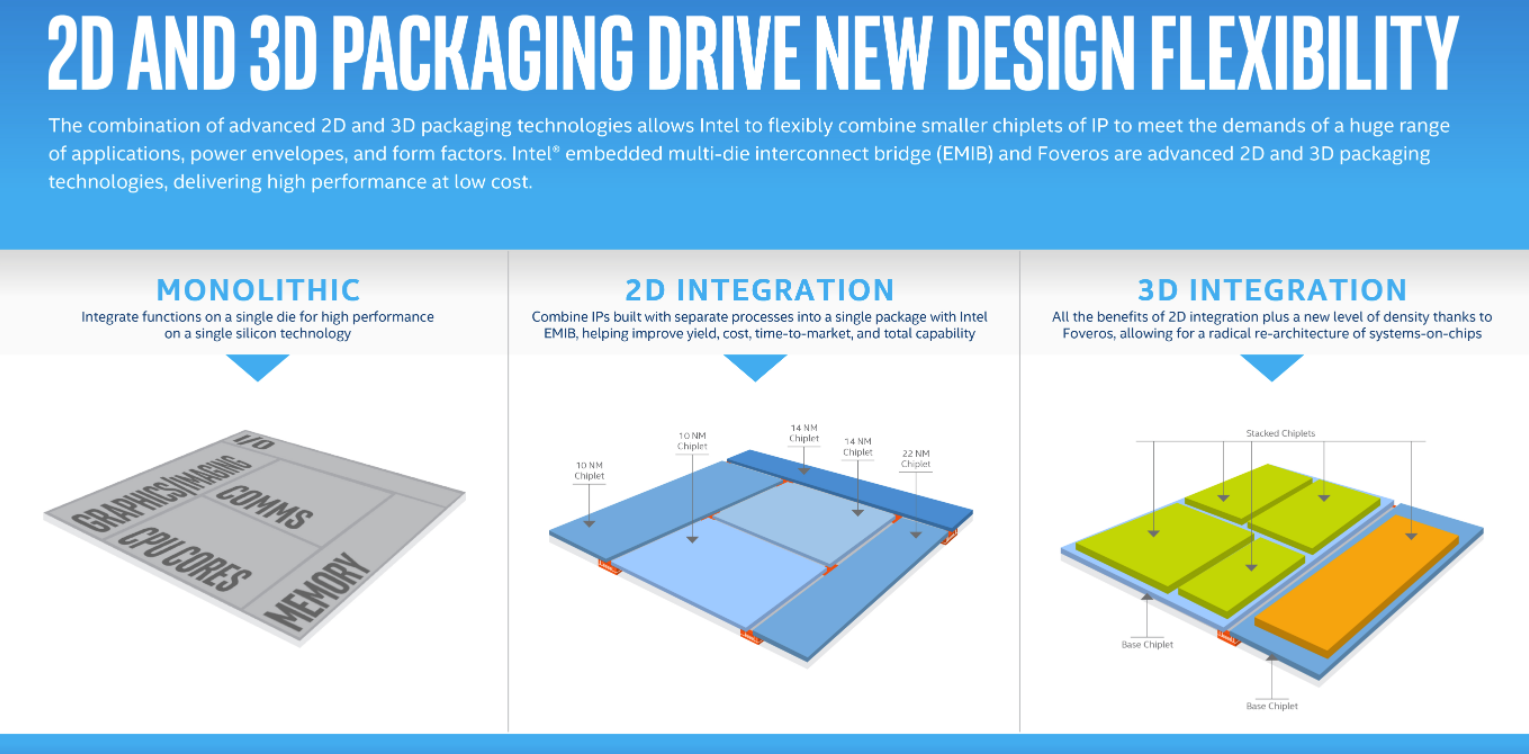

Компания Intel представила новую трехмерную архитектуру CPU под названием Foveros. Во второй половине 2019 года технологический гигант планирует поставить на рынок новый тип процессоров с шагом каждого слоя 10 нм и 22 нм соответственно.

Кликабельно

Почему этот анонс от Intel так важен? Производители оборудования и специалисты сферы уже давно говорят о замедлении темпов развития вычислительных средств и несоблюдении Закона Мура в сфере CPU. Одна из причин — использование однослойной архитектуры и постоянное стремление одновременно уменьшить площадь чипа, при этом увеличив количество транзисторов на квадратный миллиметр. При этом переход на трехмерную архитектуру не только решает часть вопросов с дальнейшим увеличением вычислительной мощности, но и открывает нам путь к созданию полноценных чиплетов.

Компания Intel представила новую трехмерную архитектуру CPU под названием Foveros. Во второй половине 2019 года технологический гигант планирует поставить на рынок новый тип процессоров с шагом каждого слоя 10 нм и 22 нм соответственно.

Кликабельно

Почему этот анонс от Intel так важен? Производители оборудования и специалисты сферы уже давно говорят о замедлении темпов развития вычислительных средств и несоблюдении Закона Мура в сфере CPU. Одна из причин — использование однослойной архитектуры и постоянное стремление одновременно уменьшить площадь чипа, при этом увеличив количество транзисторов на квадратный миллиметр. При этом переход на трехмерную архитектуру не только решает часть вопросов с дальнейшим увеличением вычислительной мощности, но и открывает нам путь к созданию полноценных чиплетов.

Если вы лениво следите за последними новостями, просматривая заголовки в своей ленте, то в течение последних двух лет вы сталкивались с пассажами примерно такого уровня: «Amazon борется с доминацией Intel и запускает производство своих серверных CPU», «Intel теряет значительную долю рынка», «Amazon отказывается от процессоров Intel», «В разработке находятся серверные ARM-процессоры от Amazon», «Intel переносит потребительский релиз 10 нм CPU» и наконец «Intel представит 7 нм процессор в 2020 году».

Если вы лениво следите за последними новостями, просматривая заголовки в своей ленте, то в течение последних двух лет вы сталкивались с пассажами примерно такого уровня: «Amazon борется с доминацией Intel и запускает производство своих серверных CPU», «Intel теряет значительную долю рынка», «Amazon отказывается от процессоров Intel», «В разработке находятся серверные ARM-процессоры от Amazon», «Intel переносит потребительский релиз 10 нм CPU» и наконец «Intel представит 7 нм процессор в 2020 году».