Наша команда проводит много red-team-проектов и, как следствие, постоянно имеет дело с различными системами мониторинга сетевого трафика. Вопрос «Как не спалиться?» в такой работе почти так же важен, как проникновение в инфраструктуру. Поэтому сегодня я хочу поговорить о маскировке сетевого трафика между С2-агентом и сервером — посмотрим на нетривиальные и даже забавные способы это сделать.

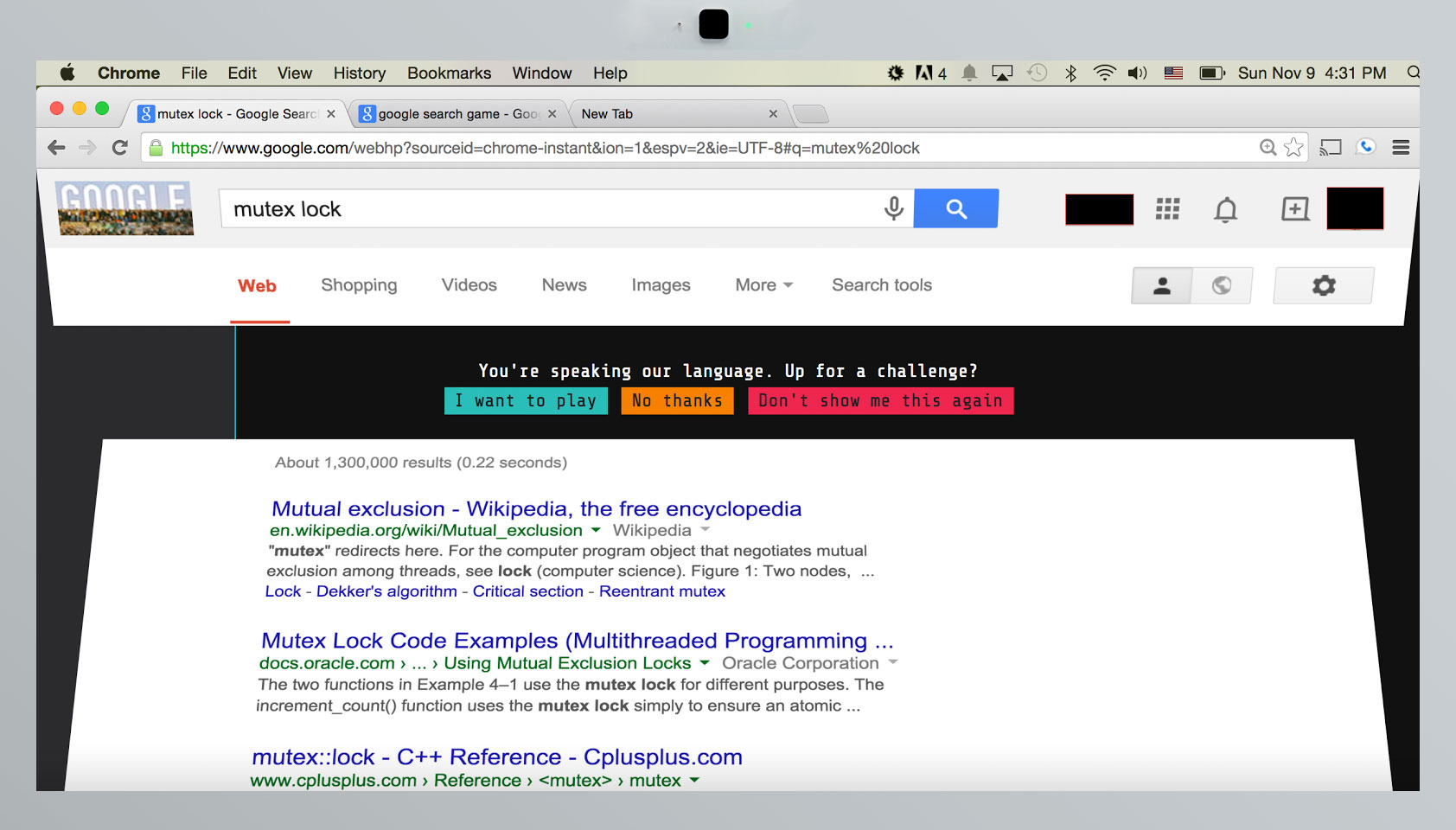

Гугл любит пасхалки. Любит настолько, что найти их можно практически в каждом продукте компании. Традиция пасхалок в Android тянется с самых первых версий операционной системы (я думаю, все в курсе, что будет, если в настройках несколько раз нажать на строчку с версией Android).

Гугл любит пасхалки. Любит настолько, что найти их можно практически в каждом продукте компании. Традиция пасхалок в Android тянется с самых первых версий операционной системы (я думаю, все в курсе, что будет, если в настройках несколько раз нажать на строчку с версией Android).