Комментарии 44

Как-то видел компанию, которая похожие решения на MikroTik LtAP Mini LTE собирала и предлагала людям. Договорились, что они приедут к нам в офис и потом дадут список мак адресов наших айфонов. И на этом основании примем решение о приобретении. Ребята эти так и не приехали...

большое количество рекламных сетей позволяют таргетироваться по списку адресов устройствМне лень ходить по ссылкам — проще спросить, потому что Вы знаете точнее, чем написано на каких-то заборах (о чем как раз Ваша статья).

…

вспомнив факт, что мобильные устройства, зачастую, для сокрытия своего истинного MAC-адреса генерируют локальные адреса

Мой вопрос:

правильно ли я понимаю, что МАС генерируются рандомно, но их начало хотя бы соответствует вендору железки?

Но независимо от этого, мой главный вопрос:

а как ваще таргетировать рекламу, если кроме вендора проходимцев, неизвестно ничего больше?

Или все же известно? Но что же это?

Я не понял :(

правильно ли я понимаю, что МАС генерируются рандомно, но их начало хотя бы соответствует вендору железки?

Необязательно. В MAC-адресе есть бит — признак локальности сгенерированного адреса. Другой бит отвечает за broadcast-вещание. Возможно, префикс действительно берется из исходного устройства (да, забыл написать, что в серверной инкарнации я импортировал себе справочники производителей и показывал, чье устройство источник адреса).

а как ваще таргетировать рекламу, если кроме вендора проходимцев, неизвестно ничего больше?

Или все же известно? Но что же это?

Очень просто. Рекламная платформа, как правило, знает ваш MAC-адрес (приложения Гугла и Яндекса есть почти на каждом смартфоне, равно как и привязка их к аккаунтам). Вы просто загружаете список адресов в рекламную сеть, они отбирают только те, что им известны, после чего на них можно настроить рекламную компанию. Можно посмотреть в самой первой ссылке на стартап — там у них на сайте все хорошо описано.

У Гугла есть такой интересный патент на этот счет — patents.google.com/patent/US9501777B1/en

Необязательно.Извините мою тупость, и из статьи я не понял: весь этот таргетинг применим только для тех железок, которые не рандомят свои МАС-и?

Кроме того, много девайсов, использующих рандомный мак кладут болт на бит U/L, поэтому фильтрация по этому биту что мёртвому припарки.

Поклание на U/L — это нехорошо, но я так понимаю, примерно с той же вероятностью рандомизация может быть и отключена.

Вообще-то вся статья писалась только ради первого и последнего предложения (как песня про выборы Шнура), но окей, опоздал так опоздал.

«In Android 10, MAC randomization is enabled by default for client mode, SoftAp, and Wi-Fi Direct.» — современные устройства уже ушли от работы с реальным MAC.

При этом, если вы посмотрите на большой хотспот с андроидами, то увидите, что второй бит там поголовно равен 0, а устройство сохранило OUI производителя. Т.е. на U/L положено на уровне дефолтных настроек как минимум андроида и эпла.

source.android.com/devices/tech/connect/wifi-mac-randomization?hl=ru

Там:

The System UI must… have MAC randomization enabled by default for all newly added networks.

Поэтому или у вас в настройках явно отключена опция (возможно каким-то софтом), либо реализация интерфейса забила болт на документацию андроид. Не думаю, что все производители разом забили болт и полагаю, что опция всё-таки включена на большинстве устройств.

. In Android 9, you can enable a developer option (it's disabled by default) to cause the device to use a randomized MAC address when connecting to a Wi-Fi network.

Я бы не стал доверять документации, она, порой, бывает весьма оптимистична и порой откровенно неточна. Практика, как правило, много разнообразнее.

Мой телефон вполне среднестатистический, известного китайского бренда (не Xiaomi). Возможно да, забили. А может быть и нет. Встроенная паранойя не дает повода для надежды. )

И здесь большая часть посвящена реализации передачи MAC адреса (понимать как: идентификатора устройства) веб-сайту.

Как вы собрались направлять на кого-то рекламную кампанию? С помощью раздачи им wi-fi? Встроить баннер в HTTP? Так зачем вам нужны MAC адреса? Если вы маленькая точка — то и ассортимент фиксирован, а если кто-то вроде М.Видео — да в жизнь не угадаете, зачем человек зашел — ноутбуки посмотреть или телевизоры.

Стартап я понял, с рандомизацией MAC адреса он нежизнеспособен. Больше похож на какой-то развод, если честно. «сколько людей посетили заведение после просмотра рекламы» — он не может помочь узнать, т.к. рекламу могли смотреть на чем угодно, а не с мобильного. Все упирается в то, что MAC адреса веб сайтам никак без дополнительного ПО не доступны. Поэтому, даже предоставив MAC адреса тех, кто прошел мимо вас рекламной площадке — они не сопоставят их впоследствии, посетителю, зашедшему через HTTP(S).

А вы что хотите?

А дальше до меня дошло. Эти MAC передаются рекламным сетям, которые крутят рекламу в мобильном приложении, а мобильное приложение уже знает MAC адрес.

Как вы собрались направлять на кого-то рекламную кампанию?

В рекламных сетях есть инструмент выбора аудитории, когда вы на всех жертв, доступных рекламной сети (вы пользуетесь Яндексом, Мейлом или Гуглем — поздравляю, вас посчитали), фильтруете по какому-либо признаку. Если рекламная сеть знает о принадлежности вам какого-либо устройства (а она знает, если у вас есть приложение с аутетифицированным аккаунтом), то она знает и MAC-адрес устройства. Например, так. Соответственно, рекламодатель может по списку MAC-адресов подобрать аудиторию и сказать «вот эту рекламу покажите этим пользователям». А дальше уже вопросы сети, как она это будет делать.

Да, отключение WiFi в публичных местах и использование блокировщика рекламы выключит вас из этого увлекательного процесса. Но это — нетипичное поведение. At mass определенная часть пользователей все же попадет «под раздачу». Разумеется, как потом их настигнет реклама заведения, мимо которого они ходят каждый день — головная боль рекламной сети.

Встроить баннер в HTTP?

Вы что-то путаете. Вышеописанное в статье устройство пассивно слушает эфир и собирает данные. Для встраивания в трафик необходимо завернуть на себя мобильное устройство (например, притворившись популярной открытой точкой доступа) и уже в этом случае можно говорить о каком-то встраивании через DPI или transparent proxy. Это другая интересная задача, впрочем, как вы верно отметили, абсолютно бесполезная вследствие повального использования HTTPS. Поэтому особо хитрые используют для этого captive portal непосредственно при подключении к точке доступа. А, поскольку анонимный доступ к публичному wifi запрещен законодательно, можно посредством captive portal и данных dhcp еще и выудить телефон подключенного пользователя. На особых параноиках не сработает, а вот с остальными не уверен.

Если вы маленькая точка — то и ассортимент фиксирован, а если кто-то вроде М.Видео — да в жизнь не угадаете, зачем человек зашел — ноутбуки посмотреть или телевизоры.

Основная цель такой рекламы — получить проходящего мимо клиента. Ну и предлагать определенный товар человеку, который уже сходил за ним в магазин — малоэффективно.

Стартап я понял, с рандомизацией MAC адреса он нежизнеспособен.

Вы не совсем правильно понимаете. Рандомизация MAC-адресов происходит при сканировании эфира в поисках новых точек доступа, к которым можно подключится. При наличии известной точки доступа рандомизация не используется, устройство работает на своем «родном» MAC-адресе.

Больше похож на какой-то развод, если честно.

Тут я не доктор. Но беглый гуглинг выдал пять штук аналогичных проектов. Особое впечатление произвело как эти ребята бодаются на ЦП.

>> Вы также пишите и " для своих клиентов, дабы раздавать интернет "

Я имел в виду: раздавать интернет и встроить баннер. Уточнял, т.к. целесообразности не вижу.

>> При наличии известной точки доступа рандомизация не используется, устройство работает на своем «родном» MAC-адресе.

Это я тоже знаю, сразу и написал ниже. И насколько ещё знаю, устройство не подключится к открытой неизвестной сети, пока вы явно не разрешите. Сначала будет уведомление. А за это время потенциальная жертва мимо вас уже пройдет, а если останется, с целью использования wi-fi — то, скорее всего это школьник-халявщик в торговом центре.

Это просто сужает аудиторию. Потом же ее можно будет сверху отполировать по возрасту и другим предпочтениям.

Сеть можно сделать и известной, например, с названием MT_FREE. В Москве многие используют WiFi в транспорте...

пока телефон не подключен к известной ему WiFi сети — он использует случайный MAC адрес.А после обнаружения известной он признается во всем и перекрашивается обратно? А что, фильтры доступа по МАС все еще кто-то где-то всерьез использует? Именно учитывая этот модный нонче рандом…

… вопросы, вопросы, вопросы...

Все чаще (в смысле новые устройства), пока телефон не подключен к известной ему WiFi сети, то он использует случайный MAC адрес.

В москве есть MT_FREE, к сожалению, без пароля.

Это мини линукс, типа OpenWrt для загрузки с spi flash. MicroSD не нужна.

У меня куча устройств на нем, от роутеров до ip-serial конвертеров.

Рекомендую попробовать.

У Эвотора сейчас более 600 тысяч Wi-Fi-сенсоров, расположенных не только в городах, но и в малых населенных пунктах. Это крупнейшая сеть Wi-Fi-сенсоров в стране.Сниффер MAC-ов встроен как функция в онлайн-кассу. У которой хороший процессор и by design подключение к интернету, чтобы отсылать фискальные чеки в ФНС. А ещё касса стыкует данные о ваших покупках с вашим maс-адресом (если в чеке «Доширак», вас запишут в один сегмент, если икра — в другой).

Всё уже украдено до васда, только в гугл-маркете число установок смешное, а на самом сайте ссылки ведут не туда, а на начало страницы.

И ваще они мелкие совсем в сравнении с монстрами вроде

marketolog.mts.ru

target.megafon.ru

moskva.beeline.ru/business/services/beeline-prodvizhenie/sms-rassylka

msk.tele2.ru/business/option/sms-target-new

Но и цены тут другие, хе-хе…

А где цены высокие и технологии модные — там и tiktok.baza.io

да, только в гугл-маркете число установок смешное

вы не понимаете. Сниффер стоит в кассе. Касс в России у Эвотора — 600 тыс. Если вам пробили чек, то ваш телефон посчитали. Если вы постояли у витрины — вас посчитали. Независимо от того, какие у вас там приложения стоят. Их авторам заплатили за то, что они поставили совершенно бесплатную AppMetrica или MyTracker, а они позаботятся о том, чтобы к вашему MAC подверстать ID в рекламных системах и куки.

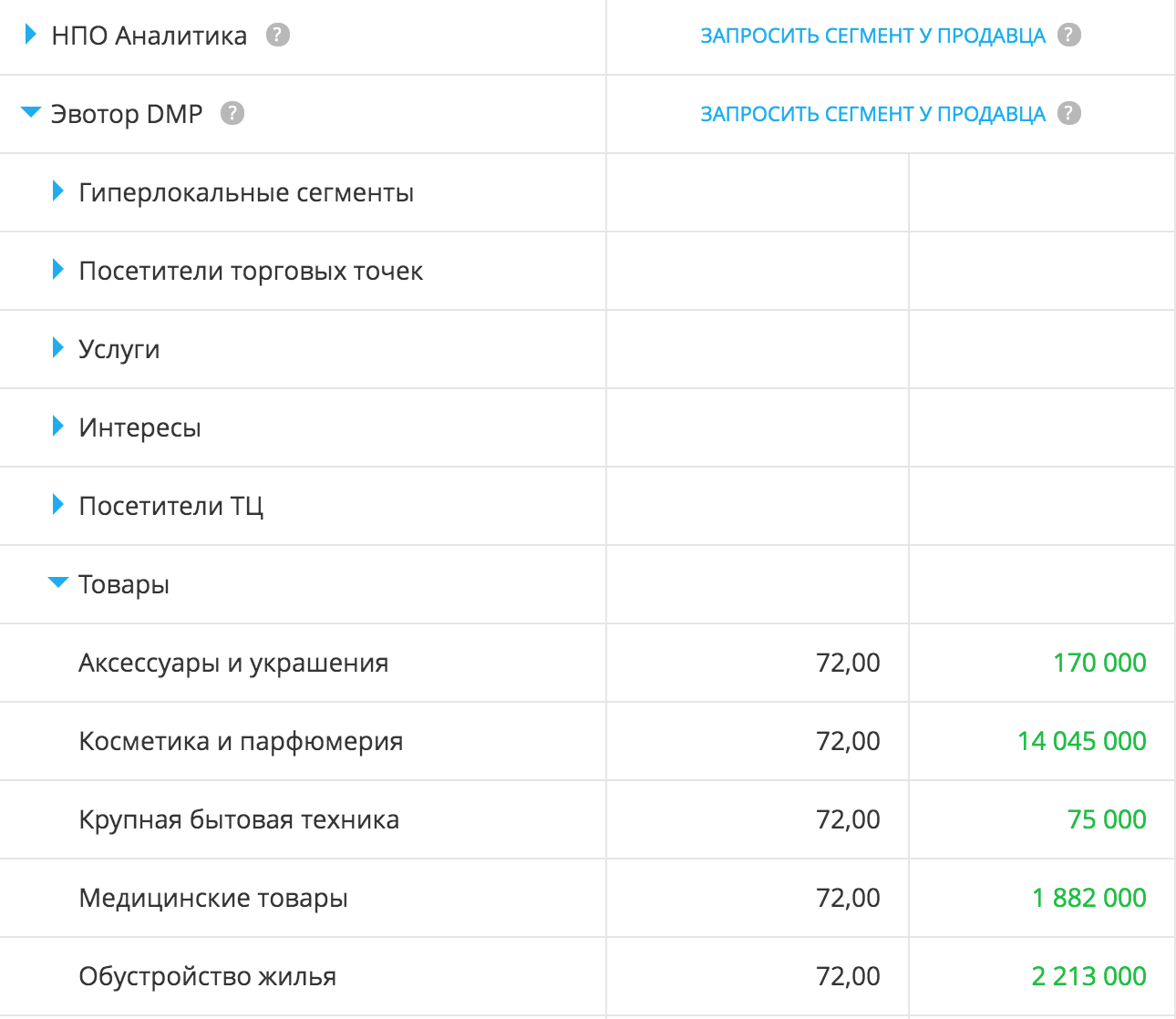

Смотреть надо не в плей-маркет, а в target.my.com/segments/external, например.

А не рассматривали возможность использовать андроид? Почему-то о нем ни слова. И да, очень понравился стиль изложения материала, приятно читать. Спасибо

Linux, aircrack-ng, OpenWRT… И все это для простейшей задачи сниффинга с фильтрацией по типу пакета?

Есть же ESP32 — готовая железка для этих целей. Относительно небольшой код на C++ (практически все в SDK уже есть).

Сам недавно подобное делал (ну точнее несколько большее по общему функционалу и для других целей).

С удовольствием прочитаю про ваш опыт. Где можно глянуть?

https://habr.com/ru/post/493412/

Там же ссылка на Git.

Одна из функций — это получение списка STA (как активно подключенных, так и просто включенных).

Одновременно сниф и доступ к данным снифа я не делал (не нужно было), но в принципе, это должно работать.

Я по названию сначала подумал что тут будет что то вроде эпизода из Кремниевой долины, но оказалось все немного проще.

Хождение по граблям в чистом поле или как собрать MAC-адреса близлежащих Wi-Fi-устройств