Комментарии 9

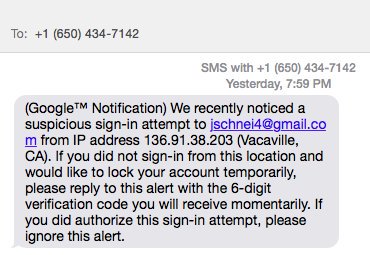

Неплохая статья, с примерами все ясно, а вот с защитой есть вопросы. Не уверен, что двухфакторная аутентификация действительно защищает от фишинга. Насколько я знаю, фишинг частенько используют чтобы похищать в том числе и одноразовые пароли. Пишешь юзеру сообщение типа “В вашу учетную запись пытались войти с устройства… Если это были не Вы, отправьте одноразовый код, который сейчас получите, на номер ...” В это время на стороне взломщика инициируется вход в аккаунт, он получает одноразовый пароль от доверчивого юзера и вуаля! Например, как тут:

+6

Вы правы, так бывает. Но согласитесь, лучше активировать двухфакторную аутентификацию, чем нет. В большинстве случаев собираются все же обычные пароли. Чтобы раздобыть одноразовый пароль требуется намного больше усилий. Если украдут только обычный пароль, то она спасет.

+3

Так это основная задача применения социальной инженерии — сделать так, чтобы пользователь сам добровольно и с песней отдал все ключи, пароли и явки. А сколько там будет факторов авторизации — вообще не важно.

Люди вон цыганкам добровольно деньги и драгоценности отдают. Хотя казалось бы — куда-уж защищённей, чем хранить за пазухой.

Так-что только внимательность, опыт и критическое мышление могут дать какую-то гарантию.

Люди вон цыганкам добровольно деньги и драгоценности отдают. Хотя казалось бы — куда-уж защищённей, чем хранить за пазухой.

Так-что только внимательность, опыт и критическое мышление могут дать какую-то гарантию.

+3

Абсолютно с Вами согласен, если в дом зайдут цыгане и унесут Ваш токен, а вместе с ним и лэптоп, и смартфон, и палец с отпечатком, то двухфакторная аутентификация тут — как мертвому припарки. Но в некоторых случаях дополнительный фактор действительно спасает. Особенно если сервис использует 2FA с подписью данных типа CWYS (Confirm What You See). Тогда одноразовые пароли генерируются на основе данных транзакции или данных окружения пользователя, и фишер просто не сможет подписать свою транзакцию или войти в аккаунт пользователя со своего девайса. Его данные не совпадут с данными реального пользователя, использованными для генерации одноразового пароля.

+6

Добавлю к вашему ответу, что есть еще и другие методы аутентификации. Например, FIDO U2F просто и красиво защищает от фишинга тем, что текущий URL является одним из параметров, которые отправляет браузер. Таким образом, если пользоавтель на фишинговом сайте, то URL этого сайта не позволит пройти аутентификацию успешно.

0

НЛО прилетело и опубликовало эту надпись здесь

Алексей Лукацкий недавно публиковал хорошую обзорную презентацию по фишингу, где-то в блогах cisco. Там и полнее и про защиту, мне оч понравилось.

0

Зарегистрируйтесь на Хабре, чтобы оставить комментарий

[Перевод статьи] 7 базовых правил защиты от фишинга