Комментарии 93

<1n255s4 Lisa's first newt zooms Fife's fifth shrewd four.

t6pnjsnv Tony's sixth padlock nags John's spectacular number vainly.

fqyumdc8 Fiona's quadrilateral yucca understands Murray's dormant calculating eight.

ee6pk3cm Eve's egocentric six ponders Ken's third cagey magazine.

q1giwn?n Quentin's first galaxy improves Wyn's nondescript question mark nastily.

Aberystwyth University разрабатывал. Но кажется прикрыл. А мнемоника реально адская получалась.

Большую часть паролей кодирую по 5 основаниям (код, набор цифр, текст1, текст2, спецсимволы) так хотя бы, даже если забыл (есть сервисы, на которые раз в квартал захожу), то быстро можно перебрать по степени нужности сервиса

Некоторое время назад пошёл скучным путём – стал пользоваться 1Password.

До этого – у меня было 3 относительно коротких рандомных пароля (до 10 символов каждый) в нескольких вариациях каждый, которые я помнил наизусть и использовал уже несколько лет.

И вообще, "Сорок тысяч обезьян..."

— Открыл первый шифр? Хорошо. Теперь набирай ключ… он простой… ламерский…

Вот оно в чем дело!

— Это фраза, первая буква строчная, все остальные прописные. Пробелы значимы. В конце должна стоять точка. Набирай… и повторяй по буквам.

Чего он тянет…

Чингиз выдыхает и ледяным голосом произносит:

— Сорок тысяч обезьян в жопу сунули банан.

Темный Дайвер сгибается от беззвучного хохота. Трубка в его руке пляшет у лица Чингиза. Падла издает хрюкающий звук, пытается скосить глаза на Чингиза, потом смотрит на меня.

Я держусь. С трудом, но держусь.

— Что? — Чингиза вдруг покидает самообладание. — Какой еще «абезьян»? Ты в зоопарк ходишь на «абезьян» посмотреть?

Я не выдерживаю. Мы проиграли. Мы капитулировали перед Темным Дайвером. И неясно еще, оставит ли он нас в живых, получив файл. Но сейчас я валяюсь, парализованный, одновременно и в глубине, и в своей квартире. И веселюсь даже не столько от выбранного Чингизом пароля, сколько от нагоняя, который он сейчас устраивает.

— Да! Банан!

— Один на всех? — спрашивает Падла и заходится мелким, хихикающим смехом.

— Все… теперь Тоха свой ключ скажет. Двоечник…

Ну а если серьёзно, то даже оффлайновые программы генерации мнемонических паролей не подойдут — размеры словарей у них ограничены, а значит подвержены атаке перебором для конкретно этого генератора паролей. А что мешает злоумышленникам брутфорсить пароли, предполагая, что атакуемый пользовался генератором?

Так что только своим умом и эрудицией стоит генерировать.

Атаке перебором подвержены абсолютно все пароли. Вопрос исключительно в количестве возможных вариантов (и цене перебора). Злоумышленникам ничего совершенно не мешает. Но, скажем, взяв набор 8000 наиболее употребимых существительных в английском языке и сгенерив на его основе пароль из пяти слов, получим ~3.3×10¹⁹ вариантов или ~65 бит энтропии. Что не офигеть как круто, но терпимо. Примерно соответствует полностью случайному паролю из 10 латинских символов смешанного регистра, цифр и пунктуации. Или, кстати, предложенному выше WruAdNevav1. Конечно, на суперкомпьютере в оффлайне подобный пароль подбирается в среднем дня за четыре. Но четыре дня на суперкомпьютере — это довольно дорого.

Точно так же, как и то, что используя 8-символьный пароль из всего набора ascii, будет известное число вариантов перебора 255ˆ8(1.78e19).

Уже не в первый раз натыкаюсь на это странное убеждение, что при известном словаре очень просто взять и подобрать пароль, состоящий из слов в этом словаре.

В конце концов, ascii всем известна, и вариантов перебора там существенно меньше, чем в среднем словаре тех же английских слов.

И тут спасёт только хранилка паролей с генератором этих ужасных последовательностей, чтобы каждый раз не менять шаблон под сайт вебмастера-параноика, забывшего включить вход через соц. сети.

Да бросьте, давно уже перебирают не брутфорсом, а по словарям с мутаторами (замена o на 0, и тп). Сделать алгоритм который перебирает заодно комбинации слов — никакая не проблема. Все слова в Вашем пароле входят в топ-2000 наиболее часто употребимых. Несложный расчет дает ~ 44 бита энтропии (да-да, прямо как в xkcd, потому что там взяты 4 слова из топ-2048), а совсем никаких не 99. Можете добавить еще чуть-чуть на разные разделители, получите ну может быть еще 2-3 бита.

На самом деле нет, не совсем так. При выборе достаточно длинного вордлиста, количество энтропии в одном слове — вполне вменяемо. Я в другой ветке уже сказал, но повторюсь, что скажем взяв словарь из 8192 слов получим ~13 бит энтропии на слово (на самом деле поменьше, но не сильно). Пять слов (случайно выбранных!) дают уже 65 бит энтропии, что вполне на сегодняшний день терпимо. Шесть дают уже 78, что совсем даже неплохо. Семь даст 91, что будет вполне хорошо ближайшие лет 20, если конечно вдруг не окажется, что P=NP и криптография не работает. Так что не так все страшно.

Увы нет, не лучше. Имена-фамилии такие же словарные, как и всё остальное. Жаргонизмы, может быть, не настолько (редко употребимы), но их много меньше, поэтому, если сильно уходить в них, энтропия только упадет. Не думаю, что Вы наскребёте хотя бы пару тысяч жаргонизмов даже в своей пассивной лексике. Абстрактные батарейки со скрепками заведомо случайны, в отличие от грамматически корректных предложений, рождённых Вашей фантазией — а значит имеют заведомо бóльшую энтропию, и мне кажется весьма значительно (но я не считал). Использовать "лично Вас чем-то цепляющую" фразу — заведомо плохо, потому что от целевой атаки такая парольная фраза спасает чуть лучше, чем никак. А вообще, при абстрактном анализе, оценивается только пространство возможных для данного алгоритма построения парольной фразы вариантов — молчаливо предполагается, что атакующему этот алгоритм известен, и словари у него те же, что и у Вас. Полагать иначе — это security through obscurity, что, как известно, не работает. На практике же, всё равно оказывается, что менеджер паролей наше всё, потому что какие бы легко запоминающиеся пароли ни были, держать в голове 4-5 сотен их и не путаться при этом редко кому под силу.

Для тупого перебора всех комбинаций важна длина пароля и количество символов алфавита пароля.

Для перебора по словарю важен словарь и наличие\отсутствие значимых частей пароля в них. И если при переборе по словарю надо проверять не только слово целиком, но и части этих слов — то словарь просто становится больше и количество комбинаций тоже, что увеличивает сложность подбора. Разве не так?

То вы получаете труднозапоминаемое месиво, которое собственно и имеем сейчас, Вам не кажется?

А если взять пароль «как1чуд2день3»? Вряд ли стало сильно сложнее запомнить — мешанины нет, читается легко, словарь для перебора нужен побогаче и алгоритм посложнее.

Именно в таком варианте выигрыш совсем небольшой. При анализе криптостойкости мы всегда исходим из того, что у атакующего достаточно умный алгоритм, потому что считать иначе это security through obscurity. "как", "день" несомненно словарные, "чуд" вероятно тоже. Комбинаторные алгоритмы на основе словарей есть. Цифры подряд, в восходящем порядке, на границах слов — алгоритмы, которые это учитывают, тоже уже есть. Так что выигрыш довольно сомнительный по сравнению с "какойчудесныйдень". Более рандомизированное распределение цифр поможет, но оно будет несомненно более сложным для запоминания.

Алгоритмы есть, никто не спорит. Но количество вариантов возрастает очень сильно.

Я пытался донести, что в подавляющем большинстве случаев "легко запоминается" = "содержит тривиально формализуемые паттерны", а это уже представляет некоторую проблему. Самый простой способ сделать пароль более криптостойким — это сделать его более длинным. Идея с корректными лошадьми хороша тем, что редко кто думает символами, и запомнить 5-7 случайных слов ощутимо легче, чем 12-16 случайных символов. С этой точки зрения, делать фарш из слов и цифр (а может еще и пунктуации?) гораздо менее практично.

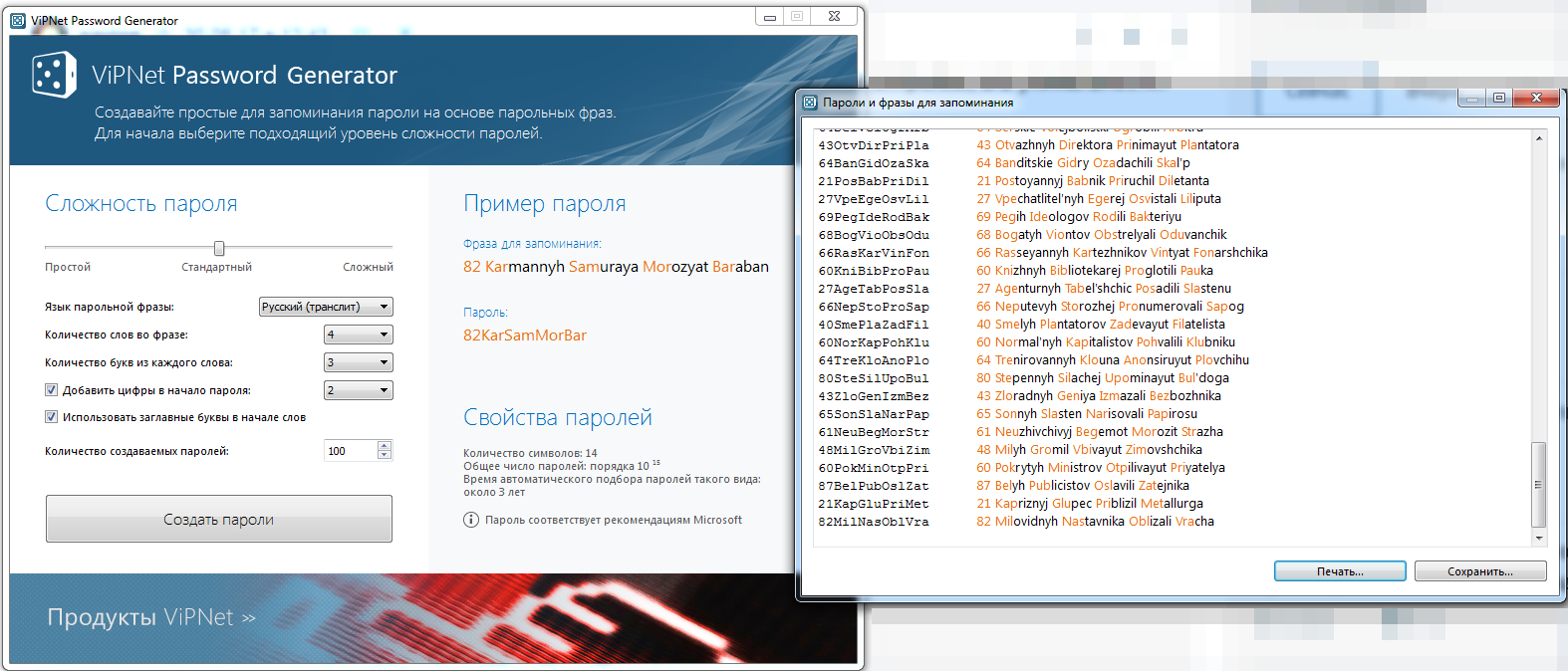

Забыли бесплатный VipNet Password Generator. Вполне себе независимый продукт от всей остальной инфраструктуры.

Даже не могу вспомнить, когда я впервые столкнулся с необходимостью научить людей, далеких от IT, составлять сложные в подборе, но легко запоминающиеся пароли. Я пытался по-разному, удалось не все и не со всеми, но кое-что реально получилось. По началу держал этот способ исключительно для родителей, девушек, друзей/знакомых/клиентов/и т.д., но теперь вовсю грешу им и сам. Так, на службу уникальности и стойкости пароля был поставлен великий могучий, а именно всеобщая любоффь каверкадь слова (особая заслуга в этом принадлежит уже сильно сдавшему свои позиции «падонкаффскому языку»). Удивительно, но мои родители (и не только они) до сих пор помнят все свои пароли, а подобрать их, не зная логики построения и гарантированно присутствующих элементов, за разумное время не выйдет. Кроме того, такие пароли легко вводить, в т.ч. человеку без особых навыков быстрой печати, а быстрый ввод всегда сильно снижает вероятность того, что кто-то этот пароль успеет подсмотреть.

Как это происходит:

1) Берем слово. Скажем, был у Вас в детстве песик, звали его Тузик, Вы его никогда не забудете (это только пример! В боевых условиях возьмите что-нибудь из своего профессионального словаря или оболтанное в узком кругу друзей слово, лишь бы оно твердо сидело в голове и с ним была прочная эмоциональная связь — ассоциации, события, не важно). Ну пёс это коротко, пусть будет Собака. Просто, словарно, малобукв — плохо. Вспомним язык падонкафф и наша Собака теперь Сцобако. Добавим букву — Сцобакен. Ну Тузик пусть для скорости сразу станет Тузегом. Это будет основа.

2) Придумываем опциональный(ые) элемент(ы). Они помогут разнообразить пароль при условно неизменной базе. Если Вы забыли пароль, добавьте-уберите эти элементы, и подберете тот, что надо. Пусть это будет слово Ваще.

3) Берем ресурсозависимый элемент. Скажем, часть имени сайта. Любую. Хоть весь (но не рекомендуется). Давайте условно для себя решим, что это всегда будут последние три символа доменного имени (от второго уровня) habrahabr это будет abr, ну то есть абр. Куда их ставить — дело Ваше.

4) Цифры-спецсимволы — возьмем опять же известный мем про 146%. Хватит.

5) Это последний пункт. Мы безобразно переводим все русские символы в английские простым переключением раскладки. И наш ТузегабрВащеСцобакен146% превратится в страшные Neptuf,hDfotCwj,frty146%, ну или NeptuDfotCwj,frty146%. Вот так вот, без стороннего софта для генерации или хранения пароля.

Забыв сам пароль, но помня базу, Вы наверняка сможете его подобрать. Вы ведь как-то придумывали остальные элементы? :)

Да, компрометация «базовой» части пароля может быть опасна, особенно в условиях использования этой базы для создания немного разных паролей для разных ресурсов. Здесь дополнительной защитой пароля будет Ваше воображение. Опциональные элементы могут быть разной длины и в разных местах. Для большинства случаев такой защиты может быть достаточно (если только не копают конкретно под Вас).

P.S.

Для реально серьезных ресурсов (aka платежные системы, к которым привязаны банковские карты) я все-таки использую старые добрые хардкорные пароли в 26+ символов.

Мы безобразно переводим все русские символы в английские простым переключением раскладки.А потом попадаем в ситуацию, когда виртуальная клавиатура показывает только русские или только латинские буквы, или прилетаем в страну, где русских букв на клавиатурах вообще нет.

А на андроиде сто лет как есть «клавиатура для паролей» с требуемым функционалом.

1. дтовжсб или на латинице dtovzsb

2. заменяем буквы на цифры/спецсимволы и меняем регистр либо по порядку (например, всегда второй символ и последний или по смыслу во фразе): дТ0в№сБ, dT0v#sB

там, где впервые читал про такой способ генерации паролей, рекомендовалось во фразе иметь матерные и непристойные слова для облегчения запоминания.

Интересно, что по рекомендациям пароли должны включать печатные символы (ASCII [RFC 20]), включая символ пробела, а также желательно символы Unicode [ISO / ISC 10646] — включая эмодзи

По сабжу — самый простой способ запомнить все пароли это запомнить один мастер-пароль и прибавлять к нему определенную комбинацию из букв и цифр связанную с целевым сайтом или программой. Проверить на устойчивость очень просто — генерерируешь хеш пароля, а затем пытаешься инвертировать его по базам хешей в интернете. Воруют хеши с сервера, а потом их пытаются инвертировать это одна из возможностей. Ни один вменяемый программист не будет хранить в базе данных пароли в открытом виде, хранят их хеши. К слову и десятизначный пароль может быть инвертирован, если его до этого подбирали и он попал в базу хешей, с такой точки зрения безопасности супер-пупер пароль из стапятисот символов может быть дырявым как бюджет России, а сравнительно простенький пароль из 6-8 символов устойчивым. Ну и конечно большинство взломов происходит не брутфорсом, а через уязвимости в системе и по глупости самих пользователей которые попадаются на банальный фишинг и не обновляют свои операционки.

Вариант с balalaika меня особенно порадовал) Главный недостаток такого метода — уродские сервисы с ограничениями по длине пароля. Никогда не понимал, что именно они при этом экономят. Тем более, что хранить им все равно только соленый хеш от ключа пользователя.

Мне всегда казалось, что дело в ограничение хеша. Они хранят только определенную длину хеша и вводить пароли длиннее не видят смысла, так как сложность хеширования растет, а шанс коллизии больше.

Вроде особо не должно, но миллисекунды в целом тоже бывают важны. Но мне кажется, основное ограничение в количестве хранимых символов. Если пароли выше 8 символов будут с вероятностью больше 50% иметь коллизию с паролем меньшей длинны, зачем их разрешать?

SHA-256(«The quick brown fox jumps over the lazy dog»)

= D7A8FBB3 07D78094 69CA9ABC B0082E4F 8D5651E4 6D3CDB76 2D02D0BF 37C9E592

64 символа. Один регистр букв и цифры. 36 вариантов на символ (26 букв и 10 цифр). Значит, количество вариантов 3664. А именно 4011991914547630480065053387702443812690402487741812225955731622655455723258857248542161222254985216. Это почти половина гугола (10100), что офигеть как много. Мне кажется возможность случайной коллизии здесь можно вообще не учитывать. Это заведомо больше. чем число атомов во всей вселенной.

64 символа. Один регистр букв и цифры. 36 вариантов на символ (26 букв и 10 цифр). Значит, количество вариантов 3664.

Это HEX, так что 6 букв всего. Вообще гадать не нужно, SHA256 — 256 bit — 2^256

Что характерно, менять пароль раз в 3 месяца требует только один из них. Причём тот, которым я пользуюсь раз в месяц, но до сих пор не могу придумать, как доступ постороннего к этому сервису может мне навредить. Всё, что он позволяет — узнать график платежей по кредиту :D Никаких расходных операций банк через веб не умеет.

«доступ с чужого устройства непонятно откуда к своей базе» становится практически невероятной ситуацией.

А «Для всякой фигни попроще» пароль помнит браузер

Под андроидом использование паролей, которые ни прочитать с экрана, ни набрать с клавиатуры, пользы не приносит. А такие пароли и есть целевая аудитория.

*пост читать лень, а камменты еще ленивее*

Один фиг надо менеджером паролей пользоваться, чтобы уникальные пароли для сервисов хранить — это раз

И, самое главное. При смене пароля наступает самый трындец. Вот сменил ты пароль. Запомнил его. Пользуешься им ну, например, месяц. А потом едешь в отпуск на неделю, качественно отдыхаешь. Возвращаешься, вбиваешь пароль — а он не подходит! Через некоторое время до тебя доходит, что ты вбиваешь тот — старый — пароль! А новый — просто выбило отдыхом из мозга напрочь. Наглухо. И все, сидишь, сосешь палец.

Более-менее надёжный вариант — это специализированное устройство строго в оффлайне. Или даже старая добрая «бумажка» — причём не с паролями, а с полуфабрикатами оных.

«Ой, я забыл ключи дома. Не могу читать почту/работать до вечера.»

«Дорогая, ты не видела тут такую бумажку у меня на столе? Как выкинула?»

Безвозвратная утрата ключа — это да, риск. Нужно хранить дубликат в безопасном, доступном и защищённом месте.

Один из способов.

Пишем простенькое стихотворение, или просто кусочек текста. берём первые две буквы каждого слова — получается пароль. В такой текст можно и цифры и спецсимволы добавлять, чтобы учесть требования к паролям. Так как в основе слова, можно считать что набор включает 1000 символов. Из них строим 10-ти символьное слово (каждый символ — две первые буквы или цифры) записанное латиницей для совместимости.

Итого энтропия 100.

Ещё можно включить английскую раскладку. И вводить что нибудь смысловое по русской раскладке

Главный недостаток такого метода — уродские сервисы с ограничениями по длине пароля. Никогда не понимал, что именно они при этом экономят.

Вообще, хоть какое-то ограничение на длину пароля оправдано, достаточно вспомнить баг в питоновском фреймворке Django: ссылка.

Django does not impose any maximum on the length of the plaintext password, meaning that an attacker can simply submit arbitrarily large — and guaranteed-to-fail — passwords, forcing a server running Django to perform the resulting expensive hash computation in an attempt to check the password. A password one megabyte in size, for example, will require roughly one minute of computation to check when using the PBKDF2 hasher.

То есть надежные хэши считаются медленно, и отправление заведомо неверного, но большого количества информации может привести к подвисанию сервиса. Сейчас ограничение на пароль в Django 4 КБ по умолчанию.

Конечно, ограничивать пароль слишком сильно не стоит, но некоторые ограничения необходимы.

Есть ещё любопытная утилита gnu-pw-mgr.

А любопытна она тем, что делает безопаснее известный метод генерации паролей по имени сайта/пользователя и т. п.

Метод включает в себя два компонента:

- файл с ключом, который стоит защитить, но утеря не так опасна

- секретный метод преобразования.

Если я, например, хочу получить пароль для доступа на habrahabr.ru, то я ввожу в gnu-pw-mgr habra_SECRET_rbah.ru и получаю достаточно случайный пароль.

Преимущество в том, что пароли не хранятся, утеря файла с ключом не так критична. Недостаток в том, что надо следить за тем, чтобы секретная трансформация не была раскрыта.

И да, требования каждый месяц обновлять пароль реально бесят.

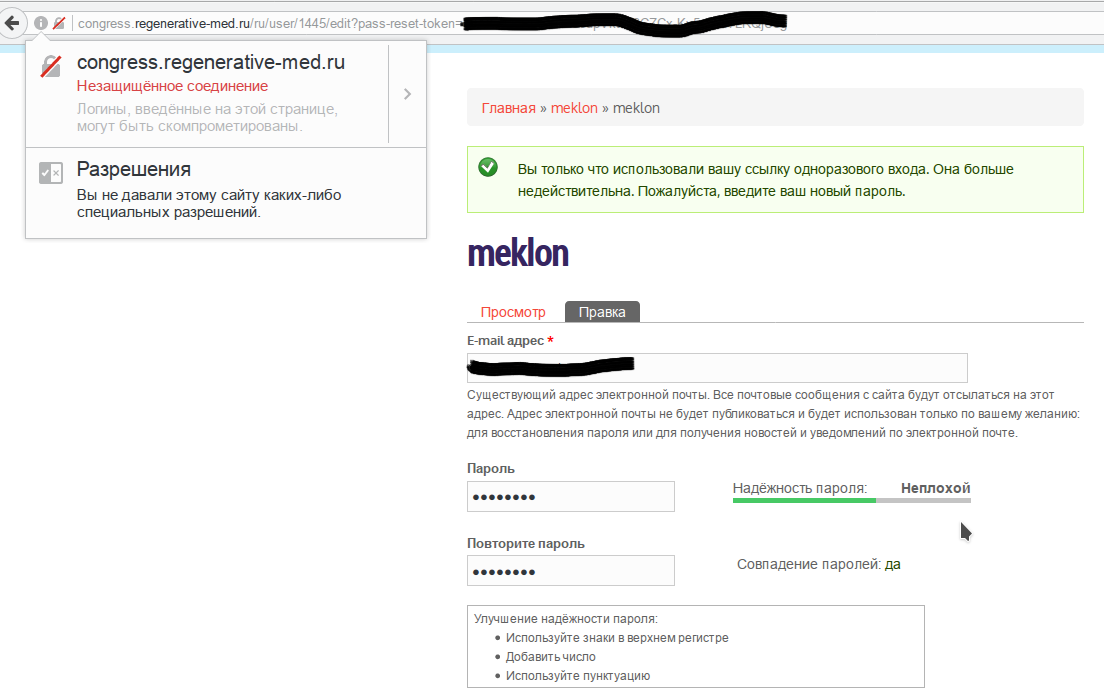

Прям очень в тему. Только зарегистрировался для участия в конгрессе) Здесь все прекрасно. http, создание учетной записи через него и ввод паролей. Скан паспорта тоже туда улетел. А в качестве «неплохого» пароля был принят password)))

"\x y -> sqrt (x*x) + (y*y)"

Запомнить доволно легко

— Какой-то сторонний сервис знает вашу карту, и может попытаться подобрать пароли. Значит, нужно писать свою программу, которая сгенерит вашу карту.

— Если кто-то завладел вашей картой, взломав сервис (или сам сервис оказался недобросовестным) — при использовании предложенных алгоритмов составления пароля количество комбинаций для подбора сокращается буквально до нескольких десятков. Скажем, 8 символов по диагонали сверху вниз — всего 22 пароля. Выкидываем те, что не содержат цифры — и вовсе 10. Значит, стандартные алгоритмы генерации пароля из карты использовать нельзя. Придётся использовать свой, более сложный в использовании.

— Сохраняется необходимость помнить некоторую абстрактную комбинацию символа и цвета, что не так просто. Если же комбинация не абстрактная (скажем сбербанк — зелёный, альфа-банк — красный) то выбор паролей сужается ещё больше. При использовании усложнённого алгоритма составления пароля может понадобиться запоминать даже большее количество данных.

Как не обломать мозг об пароли вроде eLkdC,lk#jB