Комментарии 505

В интренете уже начали появляться попытки написания дешифровщиков: github.com/leo-stone/hack-petya

Так дешифровщику этому уже год.

и «ПриватБанк»

Перебоев с ПриватБанк-ом не было и они опровергают то, что были попытки каких либо атак на их инфраструктуру.

Да и собственно в привате, по большей части линух, так что особых проблем поиметь в принципе проблематично (в первый раз в жизни защищаю этот банк :) )

А так, врятли эта атака есть действие одного дня, по любому подготовка уже длится не один месяц (внешние уязвимости, соц.инжинеринг, инсайд), просто «Петя» ждал команды, сегодня её получил.

Отличное, показательное, выступление вирусни — он отлично показал уровень соблюдения АйТи безопасности в гос. учреждениях и не хило так ударил по самолюбию всяких АйТи «Директоров» из разряда «Сыночек, главбуха».

Ничего не имею против автора, но если он на это нарвался то где-то что-то было сделано не так — наверное первое, это, компания, пользующаяся аутсорсом, с таким количеством компов.

P.S. Скорее всего такую массовость, это заражение могло получить за счёт блокировки Российских соц. сетей — в попытках обойти блокировки, юзеры не мало натягали на свои компы.

P.S. Скорее всего такую массовость, это заражение могло получить за счёт блокировки Российских соц. сетей — в попытках обойти блокировки, юзеры не мало натягали на свои компы.

ну ересь же. Есть примеры ПК на разных ОС (7-10) с последними апдейтами которые молча взяли ребутнулись и попросили 300уе.

Да и вообще, что такое «с последними апдейтами»? В принципе нет такого понятия как «последний апдейт», ну разве что у вас Win98.

Да и апдейты для того-же ванкрая прикрывают внешние пути проникновении но никак не «изнутри».

В общем смотрите на проблему шире, эта проблема комплексная а не о том стоят апдейты и варез или нет.

Да и вообще, что такое «с последними апдейтами»?

Это когда заходишь в обновления и там ничего не пишут.

То что там ничего не написанно то это не значит что все обновы стоят.

Этот вопрос можно решить только посмотрев лог обнов и сравнить номера с билютенями.

О, спасибо за коммит в копилку агрументов о том, почему Windows — это зло.

Вообще ничего не имею против винды, нормальная ось но нужно за ней ухаживать и проблем не будет вообще.

Linux то-же можно настроить так что будет дырявый как друшлак, особенно если обновлять софт раз в надцать лет.

Ну, основной аргумент, который я слышу относиться к "юзерфрендли" винде и тому, что она вроде как куда проще linux.

А получается, что я даже не могу убедится, что у меня последние обновления стоят)

Как я понял, тут порочность еще в основном механизме обновлений.

Скажем, в Ubuntu есть версия пакета. В один момент можно точно сказать, какая версия пакета стоит и последняя ли она.

В случае с Windows различные апдейты могут пропадать, собиратся в коммулятивные обновления и прочее. В итоге, выяснить если ли у вас конкретный апдейт или нет становится проблематично. Тут дело даже не в глюках, а в самом методе работы.

В Winddows с этим проще — микрософт одновременно выпускает обновления для всех версий. В Linux частая ситуация, что в какие-то дистрибутивы обновление попало, а для каких-то нужно качать из PPA.

А как только вы используете PPA — у вас получается несколько «последних» версий. И приходится выяснять, какая из них более последняя. Иногда лучшей версий является вовсе не PPA автора.

Для какого софта? Вроде почти весь повсеместно используемые софт или имеет свои ppa, которые всегда актуальные, или последняя актуальная версия довольно быстро появляется в ubuntu ppa.

Если же вы говорите про приложение, которое использует довольно маленькое число людей, то на windows у вас даже не будет автоматических обновлений.

Если вспомните про какие-то питоновские пакеты, например, jupyter — то их можно ставить и обновлять через pip, например, так же как для nodejs — npm, для ruby — gem и так далее. Такие проблемы и на винде тоже будут.

Как пример — OpenOCD. Версия из Debian stable — не работает с нашими STM32, от автора — тоже. А то, что работает — какое-то сильное левое и последних обновлений не содержит.

А если вы переходите на buildroot — все ещё веселее.

1) Есть ядро от производителя чипа. С патчами для данного чипа и багами.

2) Есть ванильное ядро, но патчи от производителя туда без бубна не ставятся.

3) Есть нечто смешанное — и не ванильное и не от производителя, но работает.

И тут прилетает необходимость срочно закрыть дыру. И начинаются пляски с бубном и подпиливание патча напильником.

Ну в общем это все примерно одинаково в любой ОС.

А причем тут PPA, если софт, наличие обновлений которого важно для безопасности, лежит на security.ubuntu.com и обновляется лично Canonical при первой же возможности?

Мягко говоря — сказки. То есть это верно только для хомячков. как только вам нужен софт посвежеее — приходится ставиться из PPA. Или вообще из левого источника.

Уже приводил пример — OpenOCD для наших плат берется не с Debian/Stable, и не с сайта авторов, а из левого источника, где оно к нашим STM32 адаптировано.

И обновляется оно там — редко. А основная ветка про наши платы не знает. И так — постоянно. Как только на linux начинаешь серьезно работать — вот такая вот петрушка.

А для безопасности важно то, что заражается. Придет кому-то в голову светлая мысль заразить OpenOCD — будет глобальный жирный песец.

Никто не запрещает вам собрать новый пакет самостоятельно (из слитых лично вами сорцев)

Между прочим, linux — это не только ubunta для хомячков. Можете посмотреть у себя дома — у вас 5-10 машин с линуксом (мобильник, телевизор, роутер, медиаконвертор и так далее) и на всех кроме десктопа — линукс, но далеко не ubunta. Если уж говорить о маcсовом дистрибутиве — это прежде всего buildroot (если можно этот зоопарк назвать дистрибутивом).

А там вообще горе горькое. Ибо ванильное ядро не встает на плату. Нужны патчи от производителя кристалла и от производителя платы. И если в ядре свежая дыра — значит самому, ручками накатывать нужный патч. ну и напильником его подтачивать.

Ну в общем попробуйте ради прикола понять, какое у вас ядро в мобильнике работает. Какие патчи там наложены, какие нет. И из сорцов попытайтесь его обновить. Вот когда вы это сделаете — тогда и поймете, что в линуксе — не легче, чем в винде.

Увы, аналогичного софта — много. Начиная с того же скайпа, который мне пришлось пару лет отнюдь не из репозитариев ставить (на ubuntu между прочим). Или вам и атака на скайп кажется фантастикой?

Я не понимаю, это ирония такая, или вы это правда серьёзно?

Руки у вирусописателей не дошли, вот и вся проблема.

запускается под рутомПочему бы сразу сразу SSH с паролем qwerty наружу не выставить? А вообще, речь вроде шла о безопасности самой системы. Атаковать ваше внешнее устройство, как вы описали ниже — да, скорее всего выйдет. Но не думаю, что за озвученную вами цифру $10k кто-то реально будет этим заморачиваться.

В порядке паранойи мы и стоимость распиливания кристалла и считывания из ПЗУ электронным микроскопом рассматривали. Тому же SAMSUNG вполне по плечу такое. Дорого, да и Корея не Китай, но при некой цене — будет выгодно.

Придет кому-то в голову светлая мысль заразить OpenOCD — будет глобальный жирный песец.При правильных конфигах не будет.

Собственно суть атаки такая.

1) Через инет подключаемся к OpenOCD (имитируем GDB).

2) Считываем прошивку из устройства.

3) Извлекаем из неё ключи.

4a) Имеем возможность атаковать любое устройство из серии

4б) Имеем возможность спиратить прошивку.

Устройство — это то, что через OpenOCD отлаживается или прошивается.

Ну и чем ваши правила тут помогут?

Вполне реальная атака, при бюджете в 10 тысяч долларов — ничего нереального не вижу. Китайцам вполне доступно.

ну как пример командировки в Москву: в 5-30 выехали из Питера, в 19-30 вернулись. В Москве всего 7 часов, из них 2 на дорогу.

И если что случится, то нужно, чтобы коллега (он у себя дома в Питере) исправил срочно. В этой ситуации — в инет выставляется все.

Ну а если время есть — то, да, через vpn-туннели. Но это только если есть время.

P.S. Увы, генеральский эффект никто не отменял. на испытаниях иногда ломается и то, что не должно было никогда сломаться.

А заранее vpn-туннель настроить религия не позволяет?

Это ваши проблемы, а не проблемы с обновлениями в Linux. И, действительно, почему не подготавливаете оборудование заранее?

Но давайте вернемся к обновлениям. Вы что, считаете, что в linux с ними все отлично? И что ветки, сделанные вендорами для конкретного оборудования, оперативно обновляются?

Увы. В linux или мэйнстрим — и на конкретном железе не работает. Или патчи для конкретного железа — и никаких обновлений.

Самый общеизвестный пример — мобильнике на андроиде. Давно себе обновления ставили? Heartbleed на вашем мобильнике закрыт? А на мобильнике вашей жены. родителей и друзей?

А что на домашнем руотере? Когда последний раз обновления ставили? И есть ли на него обновления вообще? Heartbleed на роутере закрыт?

Вчера новую прошивку накатил.

> Heartbleed на вашем мобильнике закрыт?

Закрыт.

> А на мобильнике вашей жены. родителей и друзей?

Тоже закрыт.

> А что на домашнем руотере?

Тоже.

> Когда последний раз обновления ставили?

Когда обновлял клиент OpenVPN.

> И есть ли на него обновления вообще?

Есть, на все роутеры, и у меня, и у родственников (одна плата от Broadcom, два от Qualcomm Atheros, в остальном платы от Ralink/MediaTek).

> Heartbleed на роутере закрыт?

Закрыт.

> Но давайте вернемся к обновлениям. Вы что, считаете, что в linux с ними все отлично? И что ветки, сделанные вендорами для конкретного оборудования, оперативно обновляются?

Ну а вы не используйте платы, которые не поддерживаются в апстриме. Есть и x86-платы на AMD APU, на BayTrail/CherryTrail, есть и ARM-платы, например на Allwinner, на Broadcom (RPi) плюс nVidia делают какие-то телодвижения в верном направлении (но по ценам даже x86 дешевле, чем ARM от nVidia). На все это можно накатить хоть LTS-ветку, хоть свежайший stable, хоть релиз-кандидат 4.12, который например стоит на планшете, с которого я вам сейчас пишу это сообщение.

Если вы, или ваше руководство, выбираете экономить, и фирма приобретает платы для которых нет обновлений, если лично вы экономите и приобретаете смартфоны и роутеры поддержки которых прямо сейчас нет в апстриме — это ваши проблемы, а не проблемы Linux.

> Генеральский эффект. Все работает, все нормально, а потом случаются неожиданности.

Опять же, это ваши проблемы с планированием, а не проблемы с обновлениями в Linux.

Есть, на все роутеры, и у меня, и у родственников (одна плата от Broadcom, два от Qualcomm Atheros, в остальном платы от Ralink/MediaTek).

И насколько часто у вас обновления на роутеры приходят? Вы туда что, OpenWRT залили?

Про андроид и не говорю, только на самые дорогие модели обновления бывают. Ну или Cyagentmod ставить.

Ну а вы не используйте платы, которые не поддерживаются в апстриме.

Вы собираетесь запретить нам разработку? Или просто не понимаете разницы между кристаллом SoC и платой?

например на Allwinner,

И сколько лет поставки они гарантируют? Мы используем Renesas с гарантиями поставки 10-20 лет.

Посмотрел линейки AllWinner . Ни одного подходящего проца нету. Нам нужно 5-10 UART, double FPU и cortex-M (лучше M7). то есть даже если отвлечься от того, что они не дают гарантий поставок, то технически — все равно эти машинки нам не подходят.

Если вы, или ваше руководство, выбираете экономить,

Наоборот. Renesas — самый крупный в мире производитель мирококонтролеров. Это и есть upstream, а не allwinder с долями процентов.

Проблема в том, что на апстреме SoС — у линукса очень плохо с поддержкой. Хорошо лишь на пользовательских побрякушках. И то — лишь 2-3 года, пока они работают (а на большее эти ваши allwinder не рассчитаны). А нам нужно, чтобы поддержка была на 10-20 лет. И запчасти 10-20 лет производились.

Ну в общем это как в автомобильной микроэлектронике.

Посмотрите, сколько вас есть устройств старше 10 лет, для которых приходят обновления? Ваши Allwinder — тоже больше 2-3 лет поддержки не дадут.

С потребительской электроникой все замечательно, когда она вам для игрушек нужна. И меняете вы её раз в 1-2 года. А если вам нужно жорогое устройство для работы, а не для игры, и вы не планируете его менять 10-20 лет — с поддержкой все ужасно.

Так что экономить — это брать как раз ваш дешевый Allwinder, который 20 лет просто не протянет.

Собственно аналогичные проблемы с обновлениями не только у нас. но и скажем у Моха (это мировой лидер в своем сегменте — преобразователей интерфейсов). Обновления есть только на самые популярные машинки и выходят они пару раз в год.

Так что на linux все хорошо лишь для хомячков. А как профессиональные машинки — так с поддержкой все тяжко.

В trunk-ветке — каждый день.

> Вы туда что, OpenWRT залили?

Да.

> Про андроид и не говорю, только на самые дорогие модели обновления бывают. Ну или Cyagentmod ставить.

Не CyanogenMod, а LineageOS.

> Вы собираетесь запретить нам разработку? Или просто не понимаете разницы между кристаллом SoC и платой?

> Так что на linux все хорошо лишь для хомячков. А как профессиональные машинки — так с поддержкой все тяжко.

Будет у вас на руках плата с поддержкой в upstream и какие-то проблемы с накатыванием ядра с security-фиксом на эту плату — тогда нам будет о чем предметно поговорить…

> Мы используем Renesas с гарантиями поставки 10-20 лет.

> Renesas — самый крупный в мире производитель мирококонтролеров.

> Собственно аналогичные проблемы с обновлениями не только у нас. но и скажем у Моха

… а пока ваши претензии — это претензии к Renesas и Moxa, а не Linux. Значит пишите, что недовольны Renesas и Moxa.

> Это и есть upstream, а не allwinder с долями процентов.

Это шутка или вы действительно использовали этот термин неправильно?

> Ваши Allwinder — тоже больше 2-3 лет поддержки не дадут.

Давайте разбираться, понимаете ли вы, про что речь, а то я не первый раз беседую с сеньорами embedded-девелоперами, и уже заметил что с пониманием поддержкой в апстриме у вашей братии большие сложности.

Про запчасти мы сейчас не говорим, так как контекст беседы это security-фиксы. Итак, что означает словосочетание «поддержка в апстриме»?

А вы в принципе проверяли, есть ли поддержка SoC и периферии используемых вами плат в апстриме? Ведь Renesas коммитят поддержку своего железа в апстрим, правда я не знаю, насколько оперативно они это делают. В принципе не исключено, что уровень поддержки плат Renesas тот же, что например у AMD и Intel, я этому не удивлюсь. Но вопрос в том, а проверяли ли вы это?

> Посмотрите, сколько вас есть устройств старше 10 лет, для которых приходят обновления?

Старше десяти лет есть Acer 5920G, обновления есть.

> Это и есть upstream, а не allwinder с долями процентов.

> Ваши Allwinder

Многоуважаемый, а чего вы так настойчиво обходите вниманием решения на базе разработок AMD и Intel? (помимо того, что вы упомянули, что вам нужен Cortex-M, но не упомянули, почему именно Cortex-M). И, пожалуйста, не нужно делать поспешных выводов, лишь бы поскорее выдать ответное сообщение. Внимательно изучите какие вендоры производят индустриальные платы есть на основе их решений, что у них есть в ассортименте, и т.д.

Вот только сомнения у меня. В OpenWRT (Chaos Calmer 15.05.1) используется ядро 3.18.23, в другой ветке сообщают о переходе на 3.18.17. А последняя версия ванильного ядра — 3.18.59

В trunk-ветке — каждый день.

Совравши, господин хороший. Это не обновления ядра, это патчи самой OpenWrt. А по обновлениям ядра — отставание на полтора года. 3.18.23 вышла 28 октября 2015 года

Не CyanogenMod, а LineageOS.

Ну что же, скажите, на какой версии ядра базируется последняя прошивка? И когда эта версия вышла? Мне просто лень самому копать. По тому, что успел увидеть — на 4.8, которая в upstream просто не поддерживается, Но могуи ошибиться, так что жду честного ответа от вас.

Ну вот для проверки — CVE-2017-7482 в 3.10 было исправлено 29 июня 2017 года. Когда это исправление попадет в OpenWRT и когда — в LineageOS? Через месяц? Через полгода? Через год? А я взял первое попавшее CVE, исправленное в ванильном ядре.

Будет у вас на руках плата с поддержкой в upstream и какие-то проблемы с накатыванием ядра с security-фиксом на эту плату — тогда нам будет о чем предметно поговорить…

Пока что я вижу, что у вас — не лучше, чем у всех. То есть весьма плохо. Или вы себе купили роутер и мобильник без поддержки в upstream?

Ну что ж, для начале назовите, какие роутеры и мобильники вообще поддерживаются в upstream «из коробки».

Итак, что означает словосочетание «поддержка в апстриме»?

Вся беда в том, что в ядре периодически бывают мелкие революции и интерфейсы, которыми драйверы общаются с ядром, немного меняются. Если для платы есть девелопер на ставке у компании — драйвера обновляются нормально, с тестированием. Если нету — правка идет довольно формально.

Давайте проверим. Раз уж вы такой любитель AllWinner, то давайте на нем. Ну вот хоть как-то подходящая плата F1C600. Дайте ссылочку на рекомендуемое ядро и работает ли на нем последнее ванильное ядро 4.12? На 99% уверен, что 4.12 на нём лишь формально работает. Наверняка куча багов с портами и так далее. А нормальная поддержка — где-то в 3.10 или 3.18.

Думаю, что я за месяц десяток багов и проблем в 4.12 отрою.

Про запчасти мы сейчас не говорим,

Говорим-говорим. Если железо перестает производится и становится раритетным — его поддержка в ядре потихоньку прекращается. Энтузиастов мало, основная поддержка драйверов идет за счет девелоперов состоящих в штате производителя. сняли плату с производства — перестали оплачивать девелоперу её поддержку.

Ведь Renesas коммитят поддержку своего железа в апстрим, правда я не знаю, насколько оперативно они это делают.

А оперативно ни у кого не получается. Всегда есть десяток проблем, которые устранены в версии вендора, но ещё не исправлены в upstream. Или новые баги, внесенные в upstream, но отсутствующие в версии вендора. Atmel тоже в upstram комитит, но намного лучше пользоваться их собственной версией.

> Посмотрите, сколько вас есть устройств старше 10 лет, для которых приходят обновления?

Старше десяти лет есть Acer 5920G, обновления есть.

Разве Acer 5920G это устройство? Вы опять подменяете понятия. Устройство — это роутер, мобильник, фоторамка, стиральная машина… А это не устройство — это компьютер. У него интерфейсов довольно мало, причем большинство — стандартные.

Впрочем интересно, какое у вас там ядро сейчас работает? 3.18 небось?

Многоуважаемый, а чего вы так настойчиво обходите вниманием решения на базе разработок AMD и Intel?

- Очень плохая производительность на ватт энергопотребления.

- Куцые возможности по вводу-выводу, особенно по USART.

- Нет российских аналогов, то есть двойного применения не сделаешь.

В идеале нам бы 1 ватт потребляемой мощности, 10 мегов ОЗУ на кристалле, 8 UART, FPU двойной точности, 400 МГц. Идеала нет, но 4 из 5 — бывают. Ну вот, например — STM32H753BI или R7S721000VLFP

не упомянули, почему именно Cortex-M

Так с энергопотреблением получше, периферии на кристалле обычно побольше.

Внимательно изучите какие вендоры производят индустриальные платы есть на основе их решений, что у них есть в ассортименте, и т.д.

Вы опять пытаетесь запретить нам разрабатывать платы? Что за дурное желание запретить чужой бизнес? Ну не годятся нам готовые платы. Нету на них того, что нам нужно. А вендоров процессоров — да, просмотрели. и выбрали, что нам больше всего подходит.

В целом у линукса с обновлениями так себе. То есть или ванильное ядро и много чего работает криво или ядро от вендора, но с патчами безопасности — большое опоздание. Причем так себе — у всех вендоров. Ваш собственный пример с openWRT это отлично демонстрирует. Симптоматично, что та же ubuntu живет далеко не на ванильном ядре.

Не согласны — ну что же, приведите пример вендора с ванильным ядром 4.12. А у вас на компе какое ядро? Смотрю на debian 9 -ядро 3.4.113. Актуальное, но — не последнее и не ванильное.

… а пока ваши претензии — это претензии к Renesas и Moxa, а не Linux. Значит пишите, что недовольны Renesas и Moxa.

Ну что же, придется дать ликбез, чем именно плохи обновления в linux.

В windows драйверы компилируются отдельно от ядра. И драйвер, созданный 20 лет, во времена Windows XP — вполне работает на современной десятке. Да-да, бинарник драйвера 20летней давности — вполне работает. Это не 100%, есть исключения вроде видеоподсистемы, но для простой перифериии — именно так.

Соответственно в windows вендорам нужно только написать и откомпилировать драйвера. С чем они и справляются.

В linux иная модель. Драйвер, даже загружаемый, должен быть откомпилирован с текущим ядром. Поэтому вендору нужно поддерживать исходный код драйвера в актуальном состоянии. А это намного сложнее, нужно реагировать на достаточное количество изменений в коде ядра.

Так что вина тут не вендоров, а архитектуры системы.

Появится в linux возможность загрузки бинарных драйверов для основной периферии — с обновлениями все сильно улучшится.

См. выше: https://habrahabr.ru/post/331762/#comment_10294382

> релиз-кандидат 4.12, который например стоит на планшете, с которого я вам сейчас пишу это сообщение

> Ну вот для проверки — CVE-2017-7482 в 3.10 было исправлено 29 июня 2017 года.

Так-так-так, что же там, интересно-интересно… а, вот что: «When a kerberos 5 ticket is being decoded so that it can be loaded into an rxrpc-type key...» Я конечно дико извиняюсь, но с каких пор ядра для смартфонов и роутеров собирают с CONFIG_AF_RXRPC?

> Да есть маргинальные гиковые проекты, которые пытаются предоставить оперативные обновления.

> Вот только сомнения у меня. В OpenWRT (Chaos Calmer 15.05.1) используется ядро 3.18.23, в другой ветке сообщают о переходе на 3.18.17. А последняя версия ванильного ядра — 3.18.59

> Совравши, господин хороший. Это не обновления ядра, это патчи самой OpenWrt. А по обновлениям ядра — отставание на полтора года. 3.18.23 вышла 28 октября 2015 года

> В целом у линукса с обновлениями так себе. То есть или ванильное ядро и много чего работает криво или ядро от вендора, но с патчами безопасности — большое опоздание. Причем так себе — у всех вендоров. Ваш собственный пример с openWRT это отлично демонстрирует.

Раз вы не в теме, то придётся поверить:

https://www.opennet.ru/opennews/art.shtml?num=44368

https://www.opennet.ru/opennews/art.shtml?num=46513

> Мне пока лень лазить к ним в GIT, так что просто поверю, что в паре проектов нашлись энтузиасты для обновления ядра.

Аж любопытно, полезете проверять, или таки правда лень.

> Мне просто лень самому копать. По тому, что успел увидеть — на 4.8

Видимо не там смотрели: https://android.googlesource.com/kernel/common/+/android-4.9

> Ну что ж, для начале назовите, какие роутеры и мобильники вообще поддерживаются в upstream «из коробки».

По памяти — Nexus 4 и Nexus 7, и точно было что-то ещё, но сходу не вспомню. По роутерам достаточно брать то, что на 100% заводится в OpenWRT, с объёмом ОЗУ желательно не менее 8 МБ (но и 4 МБ, если уже есть на руках — тоже ок).

> Раз уж вы такой любитель AllWinner

Мимо, я любитель x86-железок, не в последнюю очередь в связи с тем, что на них с обсуждаемым нами вопросом всё обычно гораздо проще (но не всегда, например не с Intel Clover Trail) а в первую потому что на всём не-x86 мрак с 3D-драйверами (разве что кроме Tegra, и то только до EOL).

> Думаю, что я за месяц десяток багов и проблем в 4.12 отрою.

И на платах Renesas с их родными ядрами тонна багов — можно прямо брать полный changelog между 3.18 и 4.12 и в каждую строчку пальцем тыкать :)

Да и вам чего время тратить — чтобы узнать какие проблемы есть в 4.12 сразу смотрите, что исправлено в linux-next.

> Если железо перестает производится и становится раритетным — его поддержка в ядре потихоньку прекращается.

Вы правы, но что конкретно дропнуто из того, что я озвучил? (Помимо Intel Clover Trail и nVidia Tegra до X1, которые изначально не поддерживались.)

> А оперативно ни у кого не получается.

Да, но пока изменения идут в апстрим можно собирать из обновляющихся бранчей, вот например бранч для Intel Edison уже обновили до 4.12: https://github.com/andy-shev/linux/tree/eds (не смотря на сворачивание проекта Intel Edison).

Вендор не предоставил вам такой бранч? Ну или пинайте, чтобы предоставили, или накатывайте избранные патчи.

> Разве Acer 5920G это устройство? Вы опять подменяете понятия. Устройство — это роутер, мобильник, фоторамка, стиральная машина… А это не устройство — это компьютер.

О, а давайте к словам поцепляемся. А планшет это устройство? А планшет с клавиатурой? А тот же самый планшет с неотцепляемой клавиатурой, типа Irbis NB11/14/41/44, Prestigio Smartbook 116/141, 4Good Light AM500?

Или наоборот, а планшет с ноутбучной начинкой, типа Dell 9250 или Chuwi Hi13 — это устройство, или не устройство?

А LTE-модем это устройство? А если внутри него Android в полный рост, как в Yota Swift / Yota Many / Yota Ruby?

А как быть со смарт-часами? Кажется, что устройство, но с 512 МБ ОЗУ и 4 ГБ флеша — хоть Debian ставь.

И так далее. ИМХО, границы размыты до такой степени, что на них можно с чистой совестью забить, что я давно и сделал.

> У него интерфейсов довольно мало, причем большинство — стандартные.

А I2S или UART на свежем ядре типа отвалились бы — ага, конечно… с чего вдруг?

> Acer 5920G

> Впрочем интересно, какое у вас там ядро сейчас работает? 3.18 небось?

https://launchpad.net/ubuntu/xenial/+source/linux/+changelog

Но нет ни одной причины, по которой 4.12 не заработало бы.

> Симптоматично, что та же ubuntu живет далеко не на ванильном ядре.

Ну-ка, что там в diff-ах: http://kernel.ubuntu.com/~kernel-ppa/mainline/v4.12/

А в diff-ах там только конфиг да сборка пакетов.

> Очень плохая производительность на ватт энергопотребления.

> Куцые возможности по вводу-выводу, особенно по USART.

> Нет российских аналогов, то есть двойного применения не сделаешь.

Отлично, вот это по делу. Какие показатели производительности на ватт вам требуются, по какой причине именно такие?

По UART — смотрели датащиты SoC или спеки плат? В частности, у BayTrail/CherryTrail в спеках два HSUART и один UART, в то время как на платах фактически встречается 4 UART (и возможно больше, не углублялся). Почему бы не использовать переходники c mPCIe? Есть платы с парой mPCIe, есть переходники с mPCIe на четыре UART.

> Так с энергопотреблением получше, периферии на кристалле обычно побольше.

Ну где-то получше с энергопотреблением, а где-то получше с дровишками, это смотря что вам важнее. Да и с потреблением у BayTrail/CherryTrail на практике значительно лучше, чем принято думать о x86-решениях. Посмотрим, чем порадует AMD в APU G-серии на базе Ryzen.

> > Внимательно изучите

> Вы опять пытаетесь запретить нам

Привет

> Нету на них того, что нам нужно. А вендоров процессоров — да, просмотрели. и выбрали, что нам больше всего подходит.

Выбрали, и теперь кричите, что не подходит, а виноват в вашем выборе по-видимому лично Линус.

> Ну что же, придется дать ликбез, чем именно плохи обновления в linux.

> Появится в linux возможность загрузки бинарных драйверов для основной периферии — с обновлениями все сильно улучшится.

А дома-то ещё на Семёрке сидите, или уже обновились?

> А это намного сложнее, нужно реагировать на достаточное количество изменений в коде ядра.

Ну как-то все вокруг справляются, и только у господ из embedded какие-то великие, принципиально-непреодолимые трудности. Я вот не пойму, у Renesas деньжат не хватает, или в чем там беда? И, опять же, «А вы в принципе проверяли, есть ли поддержка SoC и периферии используемых вами плат в апстриме?» — так что там с этими платами?

Поправка: имел ввиду объем флеша.

релиз-кандидат 4.12, который например стоит на планшете

Ну или вы на планшете только развлекаетесь, или ваша работа состоит в том, чтобы собрать на себе все глюки непроверенных ядер. У нас или Debian-stable или ubunta 14.04 LTS. А вообще есть старое правило — если не хочешь мучаться с глюками — не ставь систему до 3его сервиспака. Это примерно 3-5 лет с момента выпуска.

Раз вы не в теме, то придётся поверить

Совсем маргинальный проект с 8 разработчиками? Чуть невезухи и через пару лет LEDE не будет (один попал под машину, двое женились, ещё пятеро — нашли хорошую работу). В такие игры — пусть хомячки играют.

на всём не-x86 мрак с 3D-драйверами

А кому они нужны для работы на ARM??? Игрушки разве что писать.

> Если железо перестает производится и становится раритетным — его поддержка в ядре потихоньку прекращается.

Вы правы, но что конкретно дропнуто из того, что я озвучи

Детский сад. Прекращение поддержки — это не удаление кода. Это прекращение тестирования изменений.

О, а давайте к словам поцепляемся. А планшет это устройство?

Компьютер — это универсальное устройство. Устройство — специализированный комп. Неужели в школе это уже не проходят? 40 лет назад, когда я учился в школе мы это проходили.

А I2S или UART на свежем ядре типа отвалились бы — ага, конечно… с чего вдруг?

С кучи переделок в подсистеме UART. Их надо поддерживать во всех драйверах. И не просто переделать по шаблону, а с пониманием логики работы конкретного UART. Вся беда в том, что подсистема UART — часть подсистемы терминалов. Да ещё каждый драйвер — на десяток (иногда сотню) микросхем с похожим протоколом. Так что проблемы с конкретной реализацией UART — бывают часто. Ну скажем не 1 сбойный байт в сутки на RS485, а на порядок больше. Это при передаче примерно гигабайта в сутки. Ну так принято — RS485 настраивает до 1 ошибки в сутки при передаче на 115200.

Кстати, I2S — что за зверь? Может I2C?

Какие показатели производительности на ватт вам требуются, по какой причине именно такие?

Вес платы для квадрокоптера — порядка 95 грамм. Как думаете, хорошо туда будет ставить ещё и радиатор грамм на 200? Так что нам нужен безрадиаторный процессор с энергопотреблением в полватта. Общее энергопотребление всей платы, включая 3 GPS-приемника — до 2х ватт. Но мы бы не отказались ещё уменьшить энергопотребление. При этих полватта на процессор — это 856 DMIPS (чуть быстрее Intel Pentium Pro).

Ну где-то получше с энергопотреблением, а где-то получше с дровишками, это смотря что вам важнее.

Поэтому мы постепенно отказываемся от linux.

Выбрали, и теперь кричите, что не подходит, а виноват в вашем выборе по-видимому лично Линус.

Ну в общем да. Неудачная архитектура драйверов — это заслуга в том числе и лично Линуса. Собственно проблема в том, что драйверы в linux являются частью ядра.

С одной стороны это дает возможность постоянно менять интерфейсы драйвера с ядром, оперативно добавлять возможности сразу во всю подсистему и так далее. С другой стороны — фиксированный интерфейс и бинарные версии драйверов — стабильнее. Тот драйвер, что я компилил для windows NT — работает до сих пор, в любой новой винде.

Ну как-то все вокруг справляются, и только у господ из embedded какие-то великие, принципиально-непреодолимые трудности.

Так а все просто. Если у вас популярное дешевое китайское дерьмо — будет вам поддержка в мейнстриме. А если у вас профессиональное, то есть редкое и дорогое железо, то поддержка его в линуксе очень плоха.

Так что увы, чем дальше — тем больше линукс становится системой для китайского барахла. :-(((

Интересно, откуда тогда в инете кучи воплей, как на висте/семерке/восьмерке/десятке не работает мой старенький принтер/сканер/любимый девайс?

Откуда тогда кучи проблем о том, как старые 32битные программы не запускаются в 64битной системе, и их «просто перекомпилировать» не выходит.

Вина тут именно архитектуры и MS, которые отказываются от поддержки старых версий ОС (по вполне разумным причинам), и вендоры вслед за MS перестают выпускать драйвера под более старые версии OS, а для старых устройств не выпускают драйвера под новые версии OS, заставляя покупать новые устройства.

И виной тому — использование системо-зависимых API и недокументированных функций, а также систем защиты кода, активно использующих грязные хаки.

Нормально написанный под WinXP 32-битный драйвер USB-устройств должен работать и в 64-битной десятке.

Десяток раз в год!

На windows тот драйвер. где я правил сорцы — работает со времен windows NT 4. И бинарник тот же.

Интересно, откуда тогда в инете кучи воплей, как на висте/семерке/восьмерке/десятке не работает

Не вижу кучи воплей сейчас. Они были во времена, когда существовали 3 варианта драйверов — win 3.1, winт 95, win NT. В linux вопить бесполезно — на кучу оборудования драйверов просто нет.

мой старенький принтер/сканер/любимый девайс?

на принтер и сканер очень любят вместо драйвера сделайть комбайн на сотню мегабайт — драйвер + сервис + приложение + сайт для заказха расходников… Ну в общем нажал на кнопку на сканере — получил документ в ворд, уже переведенный в текст. И вот такие комбайны — да, плохо переносят смену версии.

НО! У вас на виндоус переставал работать драйвер из-за обновления ядра? Ну хоть раз было такое?

Откуда тогда кучи проблем о том, как старые 32битные программы не запускаются в 64битной системе, и их «просто перекомпилировать» не выходит.

Рекомендую ознакомится с блогом PSV-Studio, например с этой статьей.

Эта проблема одинакова для всех систем. Единственное — в linux принято писать программы сразу переносимыми на разные архитектуры, включая 64 битные и архитектуры с другим порядком байтов в слове. Если писать сразу переносимо — расходы на перенос меньше, да и размазаны на всю стадию написания кода.

для старых устройств не выпускают драйвера под новые версии OS, заставляя покупать новые устройства.

Если речь про устройство с драйвером для windows 3.1 или windows 95 — вы правы. Если есть драйвер для windows XP и ваша система 32битная — то шансы, что удастся заставить его заработать в Vista, win 7/8/10 — достаточно большие. А на 64битную систему — да, 32битный драйвер не встанет. И из комбайна — придется выдирать именно драйвер.

Ядро-то зачем пересобирать? Достаточно же собирать только драйвер

Если это такой важный драйвер, что включен в ядро — почему не написать про эти порты разработчикам драйвера?

Более того, это не просто драйвер COM-порта, это драйвер 8250/16450/16550/16650/16750/16850. Иными словами, это драйвер с древней историей, используемый на сотне разновидностях микросхем. И любая правка — должна проверяться на всем этом зоопарке.

А писать разработчикам — бесполезно. И не только потому, что ради профессиональной (то есть редкой) платы они не рискнут испортить поведение на китайской (то есть популярной) комплектухе.

Гораздо важнее, что у меня Ubuntu 14.04 LTS. Ядро там вроде 3.13. И ставить туда новое, не тестированное разработчиками ubuntu, ядро — я не буду.

И так, смотрите этапы процесса

1) Сделать патч и оттестировать его на своей плате.

2) Оттестировать патч на сотне плат, построенных на разных микросхемах.

3) Отправить патч разработчику, добиться включения в upstream

или 4a) Добиться бэкпортирования правки в старую версию ядра

или 4б) Дождаться выхода LTS-версии ubuntu на новом ядре

Сколько это займет? Думаю от 3 до 5 лет, не меньше.

А причиной — неудачный дизайн linux. Если бы драйверы не были бы частью ядра (как в windows), достаточно было один раз исправить ошибку и скомпилировать драйвер.

А необходимость бэкпортировать любое исправление ошибок в драйверах в старые версии приводит к тому, что в linux хорошо поддерживаются лишь дешевая китайская комплектуха. Чем профессиональней плата — тем меньше шансов, что она будет работать под linux.

Вот вы сами пишите:

Считается, что любой COM-порт можно использовать как главную консоль при загрузке ядра (так и делают на компах без видеокарты). Поэтому все COM-порты скомпилированы прямо в ядро,

Причем тут неудачный дизайн linux?

Может, подскажите как можно использовать в качестве главной консоли при загрузке устройство, драйвер которого лежит где-то далеко?

Может, подскажите как можно использовать в качестве главной консоли при загрузке устройство, драйвер которого лежит где-то далеко?

1) Давно видели комп с встроенным ком-портом? "In the book PC 97 Hardware Design Guide, Microsoft deprecated support for the RS-232 compatible serial port of the original IBM PC design"

2) На тех персоналках, где есть комп-порт, вы хоть раз его использовали как главную консоль?

3) А для промышленных машинок — все равно свое ядро компилится. Ибо хватает редкой периферии.

Это был ответ на вопрос, почему зашитый в ядро драйвер сом-порта — атавизм.

Причем тут неудачный дизайн linux?

При хорошем дизайне все драйвера выгружаемые/отключаемые. Включая скомпиленные в ядро. Посмотрите, как стартует виндоус. Вначале видеоподсистема встроенyая и простейшая, потом встроенный видеодрайвер отключается и загружается уже драйвер конкретной видеоплаты.

Ещё раз. Основная проблема дизайна linux — отсутствие бинарной совместимости драйверов. Все остальное — уже печальные следствия.

С другой стороны, в windows не менее 18 типов драйверов, что тоже сложно назвать хорошим дизайном.

Ну или вы на планшете только развлекаетесь, или ваша работа состоит в том, чтобы собрать на себе все глюки непроверенных ядер. У нас или Debian-stable или ubunta 14.04 LTS. А вообще есть старое правило — если не хочешь мучаться с глюками — не ставь систему до 3его сервиспака. Это примерно 3-5 лет с момента выпуска.

А вы попробуйте подумать, много ли планшетов поддерживают Ubuntu 14.04 и Debian Jessie (вы видимо не слышали о том, что Stretch уже в stable, что в некотором роде равноценно 16.04). Может даже надумаете чего.

Совсем маргинальный проект с 8 разработчиками? Чуть невезухи и через пару лет LEDE не будет (один попал под машину, двое женились, ещё пятеро — нашли хорошую работу). В такие игры — пусть хомячки играют.

Бида-бида, у кучи драйверов в ядре вообще по одному мейнетру, а многие уже годами не обновлялись (ну, необходимости не было) — как вы будете теперь жить с этим знанием?

А кому они нужны для работы на ARM??? Игрушки разве что писать.

Нихрена себе, IVI в автомобиле это стало быть игрушки, причём я даже знаю какой жанр — гоночки. О других примерах сами догадаетесь?

Детский сад. Прекращение поддержки — это не удаление кода. Это прекращение тестирования изменений.

Это с каких пор мейнтеры подсистем ядра начали принимать патчи без их тестирования, позвольте поинтересоваться?

Компьютер — это универсальное устройство. Устройство — специализированный комп. Неужели в школе это уже не проходят? 40 лет назад, когда я учился в школе мы это проходили.

Хорошо, что всё просто и понятно, но что там насчет планшета с клавиатурой? Без клавиатуры специализированный компьютер, а с чехлом-клавиатурой — внезапно универсальное устройство?

С кучи переделок в подсистеме UART. Их надо поддерживать во всех драйверах. И не просто переделать по шаблону, а с пониманием логики работы конкретного UART.

То есть UART у вас на платах Renesas отвалился на апстримном ядре?

Кстати, I2S — что за зверь? Может I2C?

Может набрать I2S в Гугле и кликнуть по первой строчке? Например.

Вес платы для квадрокоптера — порядка 95 грамм. Как думаете, хорошо туда будет ставить ещё и радиатор грамм на 200?

Думаю, что либо ваши проекты это только квадракоптеры, либо вы в зависимости от моего вопроса, будете приводить любой пример, лишь бы не соглашаться :)

Ну серьёзно, у вас что, на всех проектах требования по производительности на ватт как при проектировании квадрокоптеров? Что за цирк, а?

Так а все просто. Если у вас популярное дешевое китайское дерьмо — будет вам поддержка в мейнстриме. А если у вас профессиональное, то есть редкое и дорогое железо, то поддержка его в линуксе очень плоха.

Поддержка железа Renesas в Linux — очень плоха, так?

Ну в общем да. Неудачная архитектура драйверов — это заслуга в том числе и лично Линуса.

Так и осталась неизвестной версия ОС у вас дома — седьмая или десятая.

Не вижу кучи воплей сейчас.

Железо, тем не менее, никуда не делось, и драйвера к нему так и не обновили. Частично вопрос постепенно решается тем что люди избавляются от старого железа (продают на eBay/Avito/etc. тем, кто согласен пользоваться им на Win7, то есть тем, кто не будет вопить; я сам так делал) и обзаводятся новым, и частично тем, что в Win10 подставляют костыли под старые драйвера, например спустя два года после выхода Win10 были добавлены костыли для видеодрайверов Intel Clover Trail 2013 года.

И так, смотрите этапы процесса

1) Сделать патч и оттестировать его на своей плате.

2) Оттестировать патч на сотне плат, построенных на разных микросхемах.

3) Отправить патч разработчику, добиться включения в upstream

или 4a) Добиться бэкпортирования правки в старую версию ядра

или 4б) Дождаться выхода LTS-версии ubuntu на новом ядре

По второму пункту — достаточно написать патч так, чтобы код отрабатывал только на конкретном устройстве.

Пункт 3 явно занял бы меньше времени, чем вы уже потратили на пересборку вышедших ядер.

Вместо 4а и 4б можно договориться с разработчиками из Canonical о бэкпортировании патча, делал это неоднократно.

А вы попробуйте подумать, много ли планшетов поддерживают Ubuntu 14.04 и Debian Jessie

Отлично! Вы наконец начинаете понимать… Куча планшетов работает на Android_Jelly_Bean с ядром 3.0-3.4. А в ядре 3.13 в Ubuntu 14.04 — эти же планшеты не поддерживаются. И кто в \том виноват? Google? Вендоры? Или все дело в том, что драйверы встроены в ядро и не могут распространяться отдельно?

Ну вот и в еmbeded — ровно так же. На старых ядрах от вендоров — поддержка есть, новых ядер от вендоров нет, на новых ядрах из менйстрима — поддержки нет (или она плохая).

Очень рад, что вы наконец-то поняли, о чем речь.

у кучи драйверов в ядре вообще по одному мейнетру, а многие уже годами не обновлялись (ну, необходимости не было)

Вам уже говорилось об этом:

Прекращение поддержки — это не удаление кода. Это прекращение тестирования изменений.

Это с каких пор мейнтеры подсистем ядра начали принимать патчи без их тестирования, позвольте поинтересоваться?

Вот так и представляю себе мейнтейнера ком-порта 8250/16450/16550/16650/16750/16850 в окружении тысячи плат, собранных на сотне разных микросхем. :-)

Не смешите, мейнтейнер тестирует лишь на нескольких устройствах из тысячи поддерживаемых. Остальное — дело тестеров (если они есть). Ну или девелоперов конкретного устройства.

Так что постепенно, по мере изменений в драйвере, поддержка старых устройств начинает глючить. В итоге формально — поддерживает, а фактически — ужас.

Хорошо, что всё просто и понятно, но что там насчет планшета с клавиатурой?

Хоть с ней, хоть без неё — это универсальный компьютер. Потому что какую программу запускать — определяете вы, а не разработчик. А устройство — это когда у вас защита одна программа. Например — автомобильный навигатор, bookreader и так далее. Прошьете туда linux — станет компом, А пока не прошили — это устройство.

То есть UART у вас на платах Renesas отвалился на апстримном ядре?

Да в общем-то на любом апстримном ядре поддержка UART оставляет делать лучшего. Ну кроме совсем уж обычного 16550A. UART-подсистема тесно связано с TTY и DMA, изменения там часты. Не протестировали — значит хороший шанс (порядка процентов), что поломали. Изменений много, так что за 5-10 версий ядра ломается наверняка.

Ну серьёзно, у вас что, на всех проектах требования по производительности на ватт как при проектировании квадрокоптеров? Что за цирк, а?

Думаете в морской технике лучше? Там стальной корпус со стенками 5 миллиметров. Пару тонн воды или льда на корпус — может принять запросто при шторме. И в общем-то ничего не с прибором будет. «Диапазон рабочих температур:-15º…+60 ºС»

Понятно, что вентиляторы не годятся. Ну вот и представьте себе — +60 снаружи корпуса, а в корпусе — печка на 20 ватт. Какая рабочая температура у процессора будет? И сколько он протянет при этой температуре?

Примерно то же самое и на РЖД, и в автомобильной технике (не забываем про пустыни, так что тоже IP68). У нас всюду — допустимо -15 — +60 во включенном состоянии и -60 — +80 — в выключенном.

Горячие процессоры нам не годятся. Теплые — тоже. Используем холодные.

Зато требования по производительности — небольшие. В переводе на x86 — pentium II на 300 Мгц хватит.

Железо, тем не менее, никуда не делось, и драйвера к нему так и не обновили.

А приведите пример железа, к которому не подходят старые драйверы? Видеоадаптеры небось? И ещё всякие комбайны на 100 мегов из драйвера сервиса и черта в ступе?

Почему-то у нас на восьмерку и десятку старые драйвера встают. И что мы делаем не так?

По второму пункту — достаточно написать патч так, чтобы код отрабатывал только на конкретном устройстве.

На конкретной плате или на конкретной микросхеме? Если на плате — так слишком узко, если на микросхеме — так как оттестировать кучу плат на её основе?

Пункт 3 явно занял бы меньше времени, чем вы уже потратили на пересборку вышедших ядер.

Включение патча в апстрим даже у компаний занимает годы. Мы сделали проще — запускаем Debian в виртуалке под Windows.

Вместо 4а и 4б можно договориться с разработчиками из Canonical о бэкпортировании патча, делал это неоднократно.

Ну значит у вас некий особый статус.

Ещё раз повторю. Причина проблем с драйверами в linux — это включение драйверов в ядро. На Windows в тяжелом случае можно перебрать десяток бинарных драйверов и найти работающий. В linux в том же случае нужно перебирать ядра. А потом — точно так же перебирать ядра для другого устройства. и делать свой костыль из драйверов, выдранных из разных ядер.

P.S. если уж вам так интересно — у меня XP на работе, Win 7 дома и Win 10 на ноуте.

IVI в автомобиле это стало быть игрушки,

Все, что не игрушки — перечислено в приложении к ПДД. Называется "Перечень неисправностей и условий, при которых запрещается эксплуатация транспортных средств". Пока вашей IVI там нету — она относится к игрушкам.

Когда беспилотные автомобили войдут в ПДД — наша система в этом списке видимо будет.

у меня XP на работе, Win 7 дома и Win 10 на ноуте.

Это многое объясняет, да.

Пока вашей IVI там нету — она относится к игрушкам.

Такая точка зрения — ваша личная проблема, не имеющая отношения к индустрии в целом и экосистеме ARM в частности.

А вы перестаёте понимать, так как речь, очевидно, идёт про планшет на базе x86 SoC (другие в Ubuntu и Debian просто не поддерживаются на данный момент, насколько мне известно) а вы далее приводите пример с ARM SoC:Отлично! Вы наконец начинаете понимать…Ну или вы на планшете только развлекаетесь, или ваша работа состоит в том, чтобы собрать на себе все глюки непроверенных ядер. У нас или Debian-stable или ubunta 14.04 LTS. А вообще есть старое правило — если не хочешь мучаться с глюками — не ставь систему до 3его сервиспака. Это примерно 3-5 лет с момента выпуска.А вы попробуйте подумать, много ли планшетов поддерживают Ubuntu 14.04 и Debian Jessie (вы видимо не слышали о том, что Stretch уже в stable, что в некотором роде равноценно 16.04). Может даже надумаете чего.

Куча планшетов работает на Android_Jelly_Bean с ядром 3.0-3.4. А в ядре 3.13 в Ubuntu 14.04 — эти же планшеты не поддерживаются.

Сравнение теплого с мягким (специальных сборок под платы, включающих патчи, не отправленные в апстрим, с универсальной сборкой) плюс упускаете из виду блобы.

ваши претензии — это претензии к Renesas и Moxa, а не Linux. Значит пишите, что недовольны Renesas и Moxa.На старых ядрах от вендоров — поддержка есть, новых ядер от вендоров нет, на новых ядрах из менйстрима — поддержки нет (или она плохая). Очень рад, что вы наконец-то поняли, о чем речь.

Привет

И кто в \том виноват? Google? Вендоры? Или все дело в том, что драйверы встроены в ядро и не могут распространяться отдельно?

Вендоры.

Вам уже говорилось об этом

Вы видимо забыли, что речь шла о количестве разработчиков LEDE.

Вот так и представляю себе мейнтейнера ком-порта 8250/16450/16550/16650/16750/16850 в окружении тысячи плат, собранных на сотне разных микросхем. :-)

Не утрируйте, вы отлично знаете, что речь не об этом.

Так что постепенно, по мере изменений в драйвере, поддержка старых устройств начинает глючить. В итоге формально — поддерживает, а фактически — ужас.

Такое действительно иногда случается, но вы представляете это проблему в иных масштабах, как нечто неизбежное и нерешаемое, хотя на практике это случается не так часто, и как это решается — вам известно, я надеюсь.

Посмотрите, сколько вас есть устройств старше 10 лет, для которых приходят обновления? Ваши Allwinder — тоже больше 2-3 лет поддержки не дадут.

Прошьете туда linux — станет компом, А пока не прошили — это устройство.

Исходно речь шла об обновлениях Linux на устройствах, сейчас пишите что прошивка Linux уже делает устройство компом. Вы уж определитесь.

То есть UART у вас на платах Renesas отвалился на апстримном ядре?Изменений много, так что за 5-10 версий ядра ломается наверняка.

Ближе к делу, на платах Renesas, поддержку которых они добавили в апстрим (если у вас такие есть) отвалился UART, так? На каких?

На каких платах Renesas, которые поддерживаются в апстриме, конкретно У ВАС отвалился UART в Linux 4.12?

Какая рабочая температура у процессора будет? И сколько он протянет при этой температуре?

У AMD APU G-Series максимальные показатели порядка -40 +120 (могут варьироваться в зависимости от платы) у Intel смотрите thermal design guide для той серии процессоров, которая установлена на плату, там найдёте нужные вам формулы.

В общем, пока я не вижу убедительных аргументов за то, чтобы кушать кактус сборок под конкретные платы с ARM SoC, вместо того, чтобы пользоваться x86 SoC. Конечно, если речь идёт о платах c ARM SoC, поддержки которых нет в апстриме, а у Renesas очень может быть, что она таки есть.

А приведите пример железа, к которому не подходят старые драйверы? Видеоадаптеры небось? И ещё всякие комбайны на 100 мегов из драйвера сервиса и черта в ступе?

К принтерам HP например кажется год драйвера никак не могли обновить, насколько я помню, ко многим так и не обновили. Плюс там всякое веселье, типа на Семёрке печать по сети на этот принтер работает, ставим на Десятке — не работает или глючит, и т.д. У менее массовых производителях принтеров (чем, скажем, HP, Samsung, и несколько других крупнейших) с драйверами, которые на родных-то, официально поддерживаемых системах глючат, на Десятке стало ещё веселее.

Само собой такие железки есть во всех категориях, не только среди принтеров, но в целом веселее всего с ноутбуками (а так же планшетами, нетбуками, неттопами и т.д.) — вот где самый смак. Особенно с гибридной графикой, и драйверами, обновление которых прекращено. На Десятке драйвер может быть доступен и устанавливаться с Windows Update, но без поддержки OpenGL, и без панели настроек (и к примеру RGB Range с Limited 16-235 на Full 0-255 у HDMI-выхода становится не переключить).

Почему-то у нас на восьмерку и десятку старые драйвера встают. И что мы делаем не так?

Ну так и у меня на планшете 4.12 работает, а не 3.0-3.4, видимо тоже что-то не так делаю.

На конкретной плате или на конкретной микросхеме? Если на плате — так слишком узко, если на микросхеме — так как оттестировать кучу плат на её основе?

Этот вопрос вы уже с мейнтером подсистемы решайте. В целом quirk-и под кривое железо — обычное дело, с этим ничего не поделать, они иногда нужны, их следует добавлять по мере обнаружения такого железа.

Включение патча в апстрим даже у компаний занимает годы. Мы сделали проще — запускаем Debian в виртуалке под Windows.

Вот это Enterprise, вот это я понимаю — стабильность и надёжность. Хотя Debian и oldstable, Windows хоть не XP (я надеюсь) и на том спасибо.

Ну значит у вас некий особый статус.

У меня нет особого статуса в связи с компанией Canonical, даже поддержка не куплена.

А вы перестаёте понимать, так как речь, очевидно, идёт про планшет на базе x86 SoC (другие в Ubuntu и Debian просто не поддерживаются на данный момент, насколько мне известно) а вы далее приводите пример с ARM SoC:

Наоборот, Ubuntu_Touch насколько я знаю, поддерживала только ARM. Debian 9 вполне работает на OrangePie на ARM, разве там есть проблемы с поддержкой сенсорного экрана? Но экран нам просто не нужен. Вот вам список девелоперских машин, поищите там «правильную» модель планшета

Сравнение теплого с мягким (специальных сборок под платы, включающих патчи, не отправленные в апстрим, с универсальной сборкой) плюс упускаете из виду блобы.

Вот-вот-вот. Ровно тоже самое и в embebed. Ну разве что платы мы делаем сами и сборки ядер — тоже. А вот работающие сорцы — да, только от вендоров. Все остальное — или глючит или отстает на пару лет.

И кто в \том виноват? Google? Вендоры? Или все дело в том, что драйверы встроены в ядро и не могут распространяться отдельно?

Вендоры.

Все вендоры шагают не в ногу? Может в консерватории что подправить?

Собственно на этом спор стоит закончить. Вы считаете, что виноваты все вендоры. а я считаю, что включение драйверов в ядро — это неудачный дизайн linux. При хорошем дизайне драйвера должны поддерживаться вендорами и распространяться отдельно. Лучше в сорцах, но можно допустить и бинарное распространение. Уверяю. вас, линукс к этому придет. FUSE — шаг в верном направлении.

Такое действительно иногда случается, но вы представляете это проблему в иных масштабах, как нечто неизбежное и нерешаемое, хотя на практике это случается не так часто, и как это решается — вам известно, я надеюсь.

В моей практике это случается постоянно. Более того, как ни удивительно, встречается и с менйстримовыми подсистемами. Вы просто не понимаете уровень требований к аппаратуре, принятой в embeded. Ну например, на одной машинке на ядре 2.6.9 после сотен тысяч обменов по USB обмен прекращался. Пришлось разбираться, искать патч и собирать своё ядро. Но это USB, то есть подсистема даже без патчей вендора. И готовая машинка от вендора, а не наша собственная плата.

Беда в том, что для нас эта сотня тысяч — это 3 часа работы. А система должна работать в запертом контейнере, причем выдача ключей от этого контейнера — идет с записью в специальный журнал (радиопередающее оборудование морской связи МЧС).

И так — постоянно. И любой embeded разработчик много такого расскажет. Так что ситуация «собираем ядро и все работает» — редкость. Вначале устраняем собственные ошибки при конфигурировании, потом — ищем патчи на то, что работает со сбоями. И постоянный выбор — в этом ядре работают хорошо такие-то устройства, а вот в этом — другие. :-))

И как видите, выбор готовой машинки — не спасает. :-) Да и не годится нам обычно готовая. Своя хороша тем, что за очень короткое время делаем интерфейсы под заказчика.

Исходно речь шла об обновлениях Linux на устройствах, сейчас пишите что прошивка Linux уже делает устройство компом. Вы уж определитесь.

Вот у вас читалка. И вас все равно, что внутри — linux, freeBSD, QNX или windows. Потому что доступа к ОС у вас нет. Есть только доступ к одной программе (оболочке). Это — устройство. Как только у вас на штатном экране будет доступ к ОС — это уже компьютер.

Если пользователь может на вашем IVI запустить свои программы — это компьютер. Если не может — устройство. Так что всякие мобильники на андроиде — вполне себе компьютеры. а вот простые телефоны без JAVA — устройства.

Мне странно, что разработчик IVI (и, видимо, LEDE) не понимает этой разницы.

К принтерам HP например кажется год драйвера никак не могли обновить,

Особенно с гибридной графикой, и драйверами, обновление которых прекращено

Да, под видом драйвера для принтера часто втюхивается дикий монстр из драйвера, сервисов, прикладных программ… Но если вы вынете из этого зоопарка сам драйвер — он заработает. Более того, на принтерах HP — PCL, а это значит, что заработает любой драйвер на PCL5 или PCL6. Да, чуть меньше управления лотками. Но печатать — можно.

Видеокарты — это отдельная песня. Видеоподсистема в Windows является частью ядра. И там дйествительно нету совместимости между версиями.

Windows хоть не XP (я надеюсь)

УВЫ, Нам надо чтобы то, что мы делаем на windows — запускалось на любом компе. Самый простой способ этого достигнуть — разрабатывать на XP. А в остальных системах — оно и так работает, без всяких правок.

У меня нет особого статуса в связи с компанией Canonical, даже поддержка не куплена.

Ну-ну, я правильно понимаю, что вы разработчик LEDE? А мы — не системщики, мы прикладники.

У меня нет особого статуса в связи с компанией Canonical, даже поддержка не куплена.

У меня тоже нету особого статуса и даже мной ни один GPS-приемник не куплен, но во всех приемниках, с которыми я работал, были внесены попрошенные мной изменения в прошивке. :-)

Вот только я не утверждаю, что любому программисту это удастся. :-) То, что мы делаем — авторам приемников интересно. А вот мейнтейнерам linux -нет. У вас, я так понимаю, ситуация обратная.

Кстати, ради смеха, можете поискать хоть один GPS-приемник на x86. делают на ARM, на ПЛИС, на своих собственных процессорах — на чем угодно, только не на х86. В нашей сфере никому не нужна эта печка.

Ближе к делу, на платах Renesas, поддержку которых они добавили в апстрим (если у вас такие есть) отвалился UART, так? На каких? На каких платах Renesas, которые поддерживаются в апстриме, конкретно У ВАС отвалился UART в Linux 4.12?

У AMD APU G-Series максимальные показатели порядка -40 +120 (могут варьироваться в зависимости от платы) у Intel смотрите thermal design guide для той серии процессоров, которая установлена на плату, там найдёте нужные вам формулы. В общем, пока я не вижу убедительных аргументов за то, чтобы кушать кактус сборок под конкретные платы с ARM SoC, вместо того, чтобы пользоваться x86 SoC. Конечно, если речь идёт о платах c ARM SoC, поддержки которых нет в апстриме, а у Renesas очень может быть, что она таки есть.В связи с отсутствием ответа на заданные выше вопросы пока что отстаётся сделать вывод, что пользоваться ими не позволяют какие-то религиозные убеждения, типа «в нашей сфере никому не нужна эта печка». У вас то Debian в виртуальной машине на XP, то квадрокоптер/морская техника/GPS-трекеры — причем из этой колоды всегда выбирается что-то, что позволит вам обосновать отрицательный ответ.

Если же обосновать отрицательный ответ нечем (как с вопросами про Renesas выше) то ответа нет вообще.

Все остальное — или глючит или отстает на пару лет.

Все вендоры шагают не в ногу? Может в консерватории что подправить? Собственно на этом спор стоит закончить.Привет: https://habrahabr.ru/post/331762/#comment_10294382 (большой абзац в конце).

Наоборот, Ubuntu_Touch насколько я знаю, поддерживала только ARM. Debian 9 вполне работает на OrangePie на ARM, разве там есть проблемы с поддержкой сенсорного экрана? Но экран нам просто не нужен.Я ответил, что пишу с планшета на котором крутится релиз-кандидат 4.12. Куда вас дальше понесло, а? Вы начали разглогольствовать, что у вас там Ubuntu 14.04 и Debian stable (фактически оказался oldstable; причем следует полагать, что 14.04 и oldstable менее глючные, чем 16.04, и stable, хотя на деле конечно же наоборот, но откуда вам, пользователю Windows, об этом знать) хотя к современным планшетам (которые с S0i3 вместо S3) это не имеет отношения никакого — в упомянутых релизах просто нет драйверов для них. Вы вообще сравнили use case «индустраильные платы» и «планшет» по версиям используемых ядер чтобы высказать какую мысль?

Вот вам список девелоперских машин, поищите там «правильную» модель планшетаС какой целью?

Вендоры как были в начале, так и остались виноваты в конце. И что «Вот-вот-вот»?Вот-вот-вот. Ровно тоже самое и в embebed. Ну разве что платы мы делаем сами и сборки ядер — тоже. А вот работающие сорцы — да, только от вендоров.Куча планшетов работает на Android_Jelly_Bean с ядром 3.0-3.4. А в ядре 3.13 в Ubuntu 14.04 — эти же планшеты не поддерживаются.Сравнение теплого с мягким (специальных сборок под платы, включающих патчи, не отправленные в апстрим, с универсальной сборкой) плюс упускаете из виду блобы.

Никто не спорит с тем, что случается. Я утверждаю, что не в таких масштабах, и что все эти проблемы — решаемы. Потому что я сам сталкиваюсь с этим и на практике знаю процесс решения.Такое действительно иногда случается, но вы представляете это проблему в иных масштабах, как нечто неизбежное и нерешаемое, хотя на практике это случается не так часто, и как это решается — вам известно, я надеюсь.В моей практике это случается постоянно. Более того, как ни удивительно, встречается и с менйстримовыми подсистемами.

Ну например, на одной машинке на ядре 2.6.9 после сотен тысяч обменов по USB обмен прекращался. Пришлось разбираться, искать патч и собирать своё ядро.Это потому что 2.6.9 новое слишком, нужно было 2.4.37 юзать, тогда бы проблем не было.

Вы просто не понимаете уровень требований к аппаратуре, принятой в embeded.

Так что ситуация «собираем ядро и все работает» — редкость. Вначале устраняем собственные ошибки при конфигурировании, потом — ищем патчи на то, что работает со сбоями.Я в курсе ситуации, не переживайте: https://patchwork.kernel.org/patch/9820801/

Ради чего только сидеть на железе без поддержки в апстриме и кушать кактус?

Посмотрите, сколько вас есть устройств старше 10 лет, для которых приходят обновления? Ваши Allwinder — тоже больше 2-3 лет поддержки не дадут.

Вот у вас читалка. И вас все равно, что внутри — linux, freeBSD, QNX или windows… Если пользователь может на вашем IVI запустить свои программы — это компьютер. Если не может — устройство. Так что всякие мобильники на андроиде — вполне себе компьютеры. а вот простые телефоны без JAVA — устройства.А шо, на читалки (не на Android) или телефоны без Java приходят обновления? Какой смысл вы в ваш исходный вопрос тогда вкладывали, доказывая наличие проблем с обновлениями у AllWinner? (Хотя до сих пор остаётся неясным, что там с должно случиться, чтобы поддержка плат AllWinner начала отваливаться в новых релизах.)

Да, под видом драйвера для принтера часто втюхивается дикий монстр из драйвера, сервисов, прикладных программ…Ответили про принтеры HP (не все из которых поддерживают PCL, ну да ладно) закрыв глаза на принтеры других производителей, другие категории железок, переферию ноутов помимо видео, и т.д.

Ну-ну, я правильно понимаю, что вы разработчик LEDE?Нет.

То, что мы делаем — авторам приемников интересно. А вот мейнтейнерам linux -нет. У вас, я так понимаю, ситуация обратная.Тоже нет. В общем, не выдумывайте, всё делалось в рядовом порядке.

Собственно на этом спор стоит закончить. Вы считаете, что виноваты все вендоры. а я считаю, что включение драйверов в ядро — это неудачный дизайн linux.

Раз вы не понимаете — придется отвечать вам в вашем же духе.

У вас то Debian в виртуальной машине на XP, то квадрокоптер/морская техника/GPS-трекеры — причем из этой колоды всегда выбирается что-то, что позволит вам обосновать отрицательный ответ.

Молодой человек, когда вы закончите школу и будете учиться в институте вам объяснят разницу между GPS-приемниками и GPS-трекерами. А пока просто запомните, что приемник — это не трекер.

Мы занимаемся высокоточной спутниковой навигацией. То есть измерением расстояния между фазовыми центрами GNSS-антенн с СКО 5 миллиметров.

- условно неподвижные, например контроль сползания МГУ в Москва-реку — он на несколько миллиметров в год ползет. Или контроль колебаний мостов (один мост, например, просел на 9 см из-за того, что на него положили больше асфальта, чем по проекту). Или контроль колебаний стенок шлюза (по мере наполнения водой стенки на пару см ходят).

- подвижные. Автономные газонокосилки, точное земледелие (если картошку сажать в грядки, а не равномерно — урожай чуть ли не в полтора раза больше, а для этого нужна точность 5 см), определение положения маневрового локомотива в сортировочной горке (то есть реальное определение пути, по которому он едет — нужно для контроля автовождения).

- угломерные, то есть курс, крен, дифферент. Это спутниковые компасы — и для морских судов (на всех атомных ледоколах стоят наши спутниковые компасы) и для квадрокоптеров и для гонок по пустыне.

Если бы вы были инженером, то догадались бы, что никто не будет делать уникальные платы для каждого применения. Используется всего несколько версий плат, основное отличие — в питании, корпусах, разъемах. Одного факта проблем с теплоотводом в морском решении — хватает, чтобы все наши платы были энергоэффективными. а ограничения по весу в квадрокоптерном решении — хватает, чтобы они были ещё и легкими.

А вот когда «если вы, или ваше руководство, выбираете экономить», то вместо разработки платы — берется готовый x86, к нему - конвертор RS422-ETH на 8 или 16 портов, и монтируется это все в запираемый ящик или стойку. Для макетных вариантов и х86 хватит, а по цене — копейки, примерно дня 3 работы инженеров по разработке своей платы.

Но я понимаю, что школьнику вполне может показаться, что свою плату разработать дешевле, чем купить готовый X86. Ничего страшного, когда выучитесь в институте — все поймете сами.

А зачем вам для IVI linux? " вы, или ваше руководство, выбираете экономить» на лицензии? Неужели 5-10 тысяч на лицензию для вас такие огромные деньги? Если нужен *nix — свет на linux не сошелся, вполне хватает нормальных платных решений.

А зачем вам для IVI планшеты? Опять или ваше руководство, выбираете экономить»? А потребителям — ругаться из-за того, кто на какое место сядет ибо все планшеты — с разными игрушками? Возьмите нормальный брендовый сервер с хорошим SLA на обслуживание. И по HDMI подключите к нему экраны.

А если уж брать планшет — берите ipad. Он, кстати, достаточно *nix внутри.

Сарказм OFF

На самом деле я примерно понимаю соображения, почему вы взяли дешевые планшеты на x86. Вам действительно хочется навариться на перепродаже неиспользуемого китайского хлама на падающем рынке.

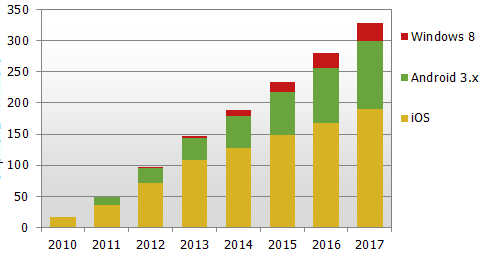

Собственно вот вам обзор рынка

Если вам удастся переломить эту тенденцию — получите «много денег». Не удастся — ну так перепродажа планшетов — это не разработка плат, много не потеряете.

фактически оказался oldstable;

Молодой человек, если вам часто что-то кажется — сходите к врачу. Психические болезни (как и любые другие) лучше лечить в самом начале. Если написано stable — значит stable. Или вы настолько юны, что мне вам вывод uname -a предъявить?

Вендоры как были в начале, так и остались виноваты в конце.

Вот-вот. Все вендоры идут не в ногу, все вендоры плохие? Ну да, в ранней юности часто так кажется. Вырастите, повзрослеете, поймете, что если «все не в ногу», то проблема не в вендорах, а в архитектуре linux. А сейчас объяснять вам — бесполезно. Подростки все равно не слушают взрослых, надо ждать пока вы подрастете. Тогда и поймете. А пока просто рано.

В общем, не выдумывайте, всё делалось в рядовом порядке.

А теперь посмотрите, что в реальности. Вот вам история, как долго и безуспешно вносились патчи в ядро. Это AXFS, драйвер, позволяющий выполнять программы прямо из flash-памяти. Если у вас с английским туго — вот русское описание.

Покопайтесь в истории патчей, посмотрите как шла война за включение патчей в ядро. А потом просто поверьте, что часто бывает именно так.

Можете ещё и Android Mainlining поинтересоваться. Сколько лет гугл проталкивал свои патчи в ядро и удалось ли протолкнуть все.

В юности часто кажется, что вы сможете«обогнать гугл». А в старости приходит понимание, что лучше не тратить на этот силы.

Ещё раз повторяю, что не вижу смысла тратить время на спор с вами. Вырастите — все сами поймете.

Молодой человек, мне кажется

Молодой человек, когда вы закончите школу и будете учиться в институте

я понимаю, что школьнику вполне может показаться

Молодой человек, если вам часто что-то кажется — сходите к врачу. Психические болезни (как и любые другие) лучше лечить в самом начале.

В юности часто кажется

не вижу смысла тратить время на спор с вами

Это какая-то слишком эмоциональная реакция на просьбу проверить наличие поддержки ваших плат Renesas в апстриме.

Меж тем меня недавно спросили о BCM7230 (вопрос касался применения в ТВ-приставке, и если более конкретно — сетевого драйвера). По ходу разбирательств выяснилось, что в аккаунте Broadcom на GitHub https://github.com/Broadcom выложены различные ядра под их STB-решений, в том числе 4.13, первый релиз-кандидат которого выйдет через несколько дней. И они целенаправленно вносят изменения в апстрим, вопреки вашим заявлениям.

Все вендоры идут не в ногу, все вендоры плохие?

Повторюсь, большой абзац в конце: https://habrahabr.ru/post/331762/#comment_10294382

Broadcom, как оказалось, апстримят драйвера не только для RPi, и наверняка там не упомянуто ещё несколько вендоров, в частности очень вероятно, что Renesas тоже самое место в этом списке.

Сколько вы знаете роутеров, которые бы регулярно обновлялись производителем?

Сколько вы знаете мобильников на Андроиде, которые бы регулярно обновлялись производителем?

Производителем — это не гиковской прошивкой от «8 разработчиков», а именно производителем. Регулярно — раз в месяц или чаще.

Вам верится, что все вендоры шагают не в ногу? Когда подрастете — поймете, что дело не в вендорах, а в проблемах в архитектуре linux. Пока вам просто не хватает опыта, чтобы это понять.

Далее. Сколько лет гугл проталкивал свои патчи в ядро и удалось ли протолкнуть все? Разу ж вы считаете, что протолкнуть свой пат в апстрим пара пустяков, расскажите, за сколько лет это удалось гугл?

И вот на эти патчи ядра посмотрите. Как думаете, через сколько лет они войдут в ядро?

Рад, что вы утверждаете, что ваш патчик вошел в ядро сразу. Вот только в реальной жизни — как в axfs и у гугл. На них — есть пруфы, есть история, можно переписку нарыть. А ваш патчик — для меня зверь мифический. Может он и был. А может, как с обновляемыми прошивками у роутеров — какое-нибудь вранье с вашей стороны.

Ну кто же, кроме вас, виноват, что вам не платят (или платят копейки)? При нормальной зарплате сделать свою плату в 10-100 раз дороже, чем взять готовую железу. Только малолетки думают, что разработка платы ничего не стоит.

На линуксе чуть хуже, потому что обновления ещё разные на разных дистрибутивах. То есть на винде, перестроивши обновления на сервера микрософта вместо собственного корпоративного зеркала — вы получите все обновления. А линуксе — только те, что успели войти в ваш дистрибутив.

Причина проблем в том, что на обоих системах обновления бывают не совсем корректными. Помните историю, как обновление яндекс-диска удаляло файлы? Ну и аналогичный rm -rf /usr в линуксовском обновлении?

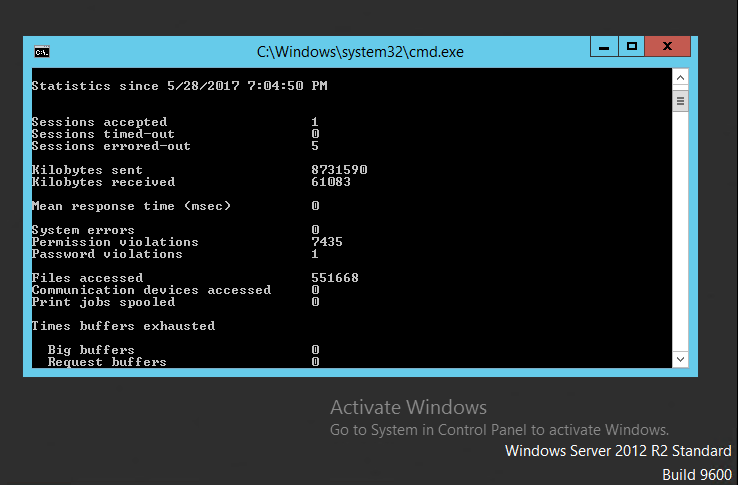

Так что в крупных организациях вроде банков обновления ставятся не сразу, а лишь после проверки. И не из инета, а из корпоративного хранилища. Отсюда и проблемы с актуальностью.

del

В линуксе, не важно что и откуда я ставил, из каких PPA или сам собирал. Т.к. у каждой библиотки есть версия и всегда можно очень легко узнать какая версия актуальная и какая стоит в системе. Сравнить и в результате понять что происходит.

Как мне в винде понять, актуальная у меня версия в системе стоит или на машине win update сломался? только анализ логов установки глазками?

Об этом и речь собственно…

Особенная веселуха — с версиями ядра, особенно со старыми с long поддержкой. А уж если ядро на специфичную плату, которым вендор занимается раз в полгода…

В винде нету такого зоосада версий. А логи можно посмотреть и скриптом и тем же grepом.

В винде проблема в ином — централизованное обновление — оно только на саму винду. А у каждого приложения — свой механизм обновлений. Или вообще — без механизма — следите за сайтом и скачивайте ручками.

Какие нафиг специфичные платы?

Ну и в целом, у линуха эти версии хотя бы есть и при желании можно разобраться.

У винды же сейчас вообще никакой инфы нет, что поставилось и для чего. Майки официально отказались публиковать подробную информацию об обновленниях. Про версии я уже молчу…

Роутер дома есть? Умный телевизор? Мобильник? Медиаконвертор? Умные часы? Фоторамка? Мобильник на андроиде? У каждого дома — десяток устройств на линуксе. Причем большинство — на очень старых ядрах, вроде 2.6.39.58.

Ну и в целом, у линуха эти версии хотя бы есть и при желании можно разобраться.

Можно. Теоретически. Можно теоретически и свежий патч самому на ядро 2.6.39.58 накатить. Вот только шансы, что заработает — минимальны.

У винды же сейчас вообще никакой инфы нет, что поставилось и для чего.

Извините, но это сказки! Ну вот вам то самое обновление KB4012212

Идете в раздел «File information», там в подраздел «Windows 7 and Windows Server 2008 R2 file information» и там видите список файлов с версиями.

На винде просто зоопарк версий на два порядка меньше.

Это вы там еще прошивку не видели… Я до сих пор по ночам вздрагиваю, хотя уже больше года прошло с тех пор, как с линейкой Atom я больше не работаю.

В случае проблем с разработчиком можно выйти на связь: https://github.com/jwrdegoede/linux-sunxi/commit/250d55e3d35d0baba97e6087d7e7629868745f8a

У некоторых планшетов степень работоспособности близка к 100%: http://4pda.ru/forum/index.php?showtopic=650808&view=findpost&p=60617335

А причём тут версия оси до обхода блокировок?

вот и я не понял ...

Приват на убунте сидит и в ус не дует.

Кстати да, терминалы и банкоматы у них тоже на убунте?

Не испытывал проблем сегодня не с терминалом, нес банкоматом не с онлайн банкингом.

Может просто повезло :)

Что бы была безопасность нужны затраты. Затраты на бекапы, ПО… Защититься от прохождения вирусни через медок вообще проблемно, а помнится гоструктуры у нас работают в режиме экономии и не получают денег на безопасность, а многие так и вообще домашние компы иной раз приносят на работу т.к. там нет своих (хлам 10-20 летней давности не в счет).

Перебоев с ПриватБанк-ом не было и они опровергают то, что были попытки каких либо атак на их инфраструктуру.

Да и собственно в привате, по большей части линух, так что особых проблем поиметь в принципе проблематично (в первый раз в жизни защищаю этот банк :) )

Но банкоматы Привата вчера вечером не работали)))

Такое ощущение что статья написана домохозяйкой для домохозяек. Про это было написано больше года назад

Мало того, как было замечено выше "попытки написать дешифровщик" закончились год назад.

Даже если предположить, что это результат скрещивания какого-нибудь WannaCry со "старым петей", так называемые "критические объекты" уже давно должны были сделать выводы.

Это всего лишь перепись псевдоадминов, которые смотрят Youtube вместо того чтобы делать то, за что им платят зря плату.

Внутрь с письмом, допустим, попало — а дальше как? Самба?

У Microsoft заявили, що через MEDoc сталася масована кібератака. Українська кіберполіція також підозрює MEDoc у поширенні віруса-здирника.Они открещиваются и говорят что их обновление было без вируса. Помню когда был вирус заражающий Delphi и все скомпилированные программы шли уже зараженными. Там масштабность тоже не знала границ, благо вирус был не злобный. Но это был звоночек.

Но при этом он попадает к этому серверу в локалку, из которой к нему по уязвимой самбе может прилететь неПетя.

Вообще, со стороны MEDoc было бы хорошо написать свой официальный ответ с разбором полетов. Только чтобы техник ответил, а не менеджер по рекламе.

Тут просматривается явная подготовка и скорее всего заражение происходило далеко не один месяц но без активации.

Если-бы это было всё также как и с ванкраем то все эти системы отгребли бы ещё при самом ванкрае — когда он пришёлся по 445 порту всея интернета.

В общем как вы понимаете, я не могу поверить что данные события из разряда «ну так вот получилось», чувствуется подготовка. А если и действительно спонтанная атака с такими масштабами разрушений, то я очень боюсь за будущее ОйТи нашего государства.

Справедливости ради, оказалось, что это дефолтное поведение виндового фаервола на режиме «публичные сети». Чего от этого режима никак не ожидаешь. И чтобы его изменить, нужно залезать в настройки правил фаервола, которые позапутаннее iptables.

http://1337.verylegit.link/gat.dUZ3772mobiads.gif.exe

(Прошу не минусовать тех кто боятся этой ссылки, выкладывая ее я преследовал скрытую цель, но не заражения)

ОАО «Бобруйский машиностроительный завод».

Из оффициальных новостных новостных источников

Если первое, то зачем такие сложности, почему сразу не перезаписывает? А если второе, то поясните, пожалуйста, при просыпании из гибернации MBR вообще не при делах?

В S4 после запуска выполняется обычная загрузка POST -> MBR -> Windows и уже Windows сам восстанавливает с диска свое состояние. С случае переписи MBR не восстановит, естественно.

Если включен Hybrid Sleep — то комп уходит в S3, с подстраховкой в виде S4 на случай если уборщица выдернет вилку из розетки.

Включение компьютера из состояния гибернации ничем не отличается от холодного включения, MBR используется. Загрузчик Windows сам определяет, нужно ли делать холодный старт или восстанавливать образ ОП.

"Так, похоже, что компьютеры европейских компаний поразил вирус типа Win32/Diskcoder.Petya.C, а вернее, его модификация. Он повреждает запись MBR, но, похоже, не трогает сами данные. Распространяется через уязвимость в SMB, но это не единственный способ распространения.

Можно попробовать fixmbr в консоли восстановления, или восстановить MBR запись Testdisk'ом."

t.me/alexlitreev_channel

"Мне написал технический директор ESET Israel и подтвердил, что это новая модификация Petya."

t.me/alexlitreev_channel

1. Уязвимы ВСЕ OS Windows, включая 10-ку с последними обновлениями

2. Распространяется молниеносно по сети, явно эксплуатируя SMB уязвимость.