Комментарии 26

«Conficker — легендарный компьютерный червь, эпидемия которого началась 21 ноября 2008» откуда такая дата? Я очень хорошо помню дежурную смену 03.01.2009 когда он попер, до этого дня его как-то не было видно. И странно что Dr.Web написал новость через 2 месяца после начала эпидемии.

0

Дату взял с https://ru.wikipedia.org/wiki/Conficker. Почему мы тогда задержались — не скажу, давно это было.

0

Рекомендация должна сводиться с простой фразе «Не пользуйтесь виндоуз» Сколько уже копий поломоно а все еще находятся специалисты утверждающие что винду не так готовили и не тем заправляли. Как ее не готовь итог один — вирус в системе. Как собственно и сами форточки.

-8

Устанавливайте обновления! Их выпускают не зря.Забавно читать такое в статье про АЭС. Чтобы установить обновление — надо сначала к инету компьютер подключить, а это само по себе опаснее чем отсутствие обновлений.

0

Статья про АЭС, да. Но у нас запросы по Конфикеру с достаточно разных организаций (немного конечно, но есть же). Я понимаю, действительно советы ну смешно выглядят. Но действительно не ставят обновления. Посмотрите состав эксплойт паков — постоянно наборы, рассчитанные на дыру кучелетней давности.

0

А зачем его подключать к инетрнету? Можно и отдельно файлы обновлений накачать (на другом компьютере) и установить ручным запуском. И не ручным тоже.

Можно даже не с флэшки, а с CD-R.

Можно придумать кучу нюансов, что это невозможно\нецелесообразно, но если говорить про ситуацию «надо обновить, нельзя подключать к интернету», то вывернуться можно.

Можно даже не с флэшки, а с CD-R.

Можно придумать кучу нюансов, что это невозможно\нецелесообразно, но если говорить про ситуацию «надо обновить, нельзя подключать к интернету», то вывернуться можно.

+2

Для такого окружения придумали специальный термин Air-Gapped Network и софт для configuration management умеет с ним работать — обновления пакуются и копируются на флешку, если вы не в Иране.

0

Примеры можете привести, что-было удобнее и менее глючное чем это

https://technet.microsoft.com/en-us/library/dd939873%28v=ws.10%29.aspx

https://technet.microsoft.com/en-us/library/dd939873%28v=ws.10%29.aspx

0

Безопасность антоним удобства, но могу дать пример для BigFix:

https://www.ibm.com/developerworks/community/wikis/home?lang=en#!/wiki/Tivoli%20Endpoint%20Manager/page/Installing%20in%20an%20Air-Gapped%20Network

https://www.ibm.com/developerworks/community/wikis/home?lang=en#!/wiki/Tivoli%20Endpoint%20Manager/page/Installing%20in%20an%20Air-Gapped%20Network

0

Зачем к инету? В инет может смотреть только 1 машина, а с нее уже апдейты разлетаются по локалке. Не помню как оно там в виндузах точно называется, но точно есть. А дальше машину эту в DMZ и все.

0

Называется такой софт WSUS. Но на АЭС и прочих критических системах (аэропорты, другие системы электроэнергетики и т. д.) так никто никогда не делает, а сеть с хостами, управляющими оборудованием всегда физически отделена от интернета. Т. е. да здравствуют оффлайн обновления, это не сложно, есть даже специализированное ПО для этих целей, которое само всё выкачает и при запуске на машине поставит.

+1

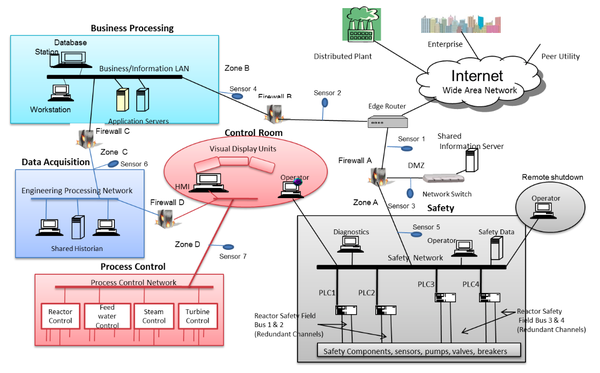

а запощу ка я схему АЭС

В нашей стране действительно по правилам должна быть изоляция, на западе все видимо не так

В нашей стране действительно по правилам должна быть изоляция, на западе все видимо не так

+1

Очень мелко. Ничего не разобрать.

0

Там идея в том, что нет изоляции, но есть контролируемый доступ и многоступенчатый фаервол между сетями на всех уровнях

+1

Так с АЭС-то разобрались в итоге — откуда вирус взялся?

0

Полагаю — работяги на флешках притащили.

0

К сожалению админы тоже в этом отмечены. Особо кто выездные. Скажем по банкоматам.

Кстати, пока писал, пришло свежее:

Кстати, пока писал, пришло свежее:

на одном из гидротехнических сооружений случайно была обнаружена беспроводная сеть, несмотря на полный запрет WiFi внутри контролируемой зоны. Выяснилось, что инженер АСУ ТП, чтобы не ходить по несколько раз в день по дамбе и не отслеживать работоспособность всех устройств (особенно в плохую погоду), поставил в центре дамбы точку доступа, завёл на неё исполнительные устройства и снимал с них информацию, не выходя из диспетчерской. При этом радиус действия точки доступа выходил за пределы контролируемой зоны.

+2

на флешках — притащили бы свежее что, а не 2008-го года. Да и некуда на АЭС флешки втыкать во внутеренней сети. возмжно хитрее — типа комп подрубили в сеть какой-нибудь резервный, который с 2008-го в холодном резерве стоял, если не вообще на складе (потому и пропустили его тогда — он в ящике ещё был). или запчать какую — винчестер, CD с забытым внутри диском, образ какой из древнего бэкапа развернули (логи посмотреть за тот год например)

+3

По-моему, Вы слишком усложняете. В 2008 году USB-флешки уже были распространены повсеместно, так что в тех компьютерах USB-порты скорее всего были. И вероятность занести сейчас доисторического динозавра в компьютер подобной организации вовсе не нулевая. Я лично всего пару недель назад выпиливал Kido с одного сервера в госконторе. Притащил его туда местный инженер на флешке — откопал её где-то дома в закромах и начал пользоваться.

+1

По новостям нет. Там даже не написано — запущен он был или нет. Как-то проник, а как и когда — увы нет. Меня удивляет другое. На Украине недавно энергетиков ломали. Предположим атомщикам страшно не стало — другое ведомство. Но не так давно ломали на Тайване систему АЭС. Неужели остальные совсем не напугались? Сколько лет они не проверяли систему на уязвимости и вредоносное ПО?

+1

---топливной системе станции был обнаружен компьютерный вирус.

От прочитанной новости у меня мозг заклинило — подумал что компьютерный вирус от радиации мутировал и теперь питается радиактивными стержнями.

От прочитанной новости у меня мозг заклинило — подумал что компьютерный вирус от радиации мутировал и теперь питается радиактивными стержнями.

0

А может лучше не использовать windows для управления АЭС? Это же не промышленная ОС ни разу. Производитель нацелен на скоростной выпуск рюшечек и фишечек для пользователей, а не на качестве кода и безопасности. Сомнительные архитектурные решения, маркетологи и юристы, победившие программистов.

0

Зарегистрируйтесь на Хабре, чтобы оставить комментарий

О пользе проверок