Комментарии 37

Вот бы еще рассмотреть вопрос защиты от несанкционированного снятия данных с этого мониторинга и шик, может быть есть кто шарит?

0

роутер + локальная сеть из хостов windows по простому можно сделать?

а в каком виде пароли передаются и хранятся?

а в каком виде пароли передаются и хранятся?

0

А кто подскажет, проблем с обработкой Windows логов на кириллице у этой системы уже нет? Года три назад изрядно намучились с кодировками.

0

3900 амерублей? Нет спасибо. В опенсорс версии всё урезано, как у смотрителя гарема. Заббикс или что-то иное лучше. Для одного сервера это ниочем.

0

Это один из немногих продуктов, где в open source версии основной функционал как-раз таки не урезан, отсутствие платного фида, платных плагинов, возможности собрать распределённую систему и отсутствие логгера — не такие существенные ограничения.

0

У него в лицензии лимит только на одну ноду. Или я ошибаюсь?

0

Да, один сервер, два агента в Open Source версии. Основная проблема при таком подходе, что всё в какой то момент упирается в производительность одного сервера(дисковая подсистема), но ни кто не мешает развернуть еще один и далее просто распределить задачи мониторинга по разным серверам.

P.S. У меня система обрабатывает более 100 EPS, на достаточно слабой виртуалке(2 vCPU, 4 GB RAM, SATA HDD).

P.S. У меня система обрабатывает более 100 EPS, на достаточно слабой виртуалке(2 vCPU, 4 GB RAM, SATA HDD).

0

Смысл тогда в такой системе, которая изначально заточена на многонодность на одной ноде? Мне держать открытыми овер20 вкладок браузера малоинтересно ))

Проще что-то другое найти.

Проще что-то другое найти.

0

с радостью выслушаю любые Ваши предложения, о бесплатной и открытой альтернативе OSSIM

+1

Открытая бесплатная SIEM на базе стека ELK. Имеет поддержку OSSEC и Snort из коробки. Имеет два (пока два) встроенных дашборда с очень удобной визаулизацией всех событий и поиском по полям. Нормально усанавливает за 15 минут на любой redhat-based дтстрибутив.

0

да, именно так, при чём все скрипты, отвечающие за получение «триала» в USM версии (где есть возможность собрать распределённую систему) выложены под коммерческой лицензией, так что тут без вариантов, однако, я думаю, можно подключить несколько систем через конфиги rsyslog-а.

0

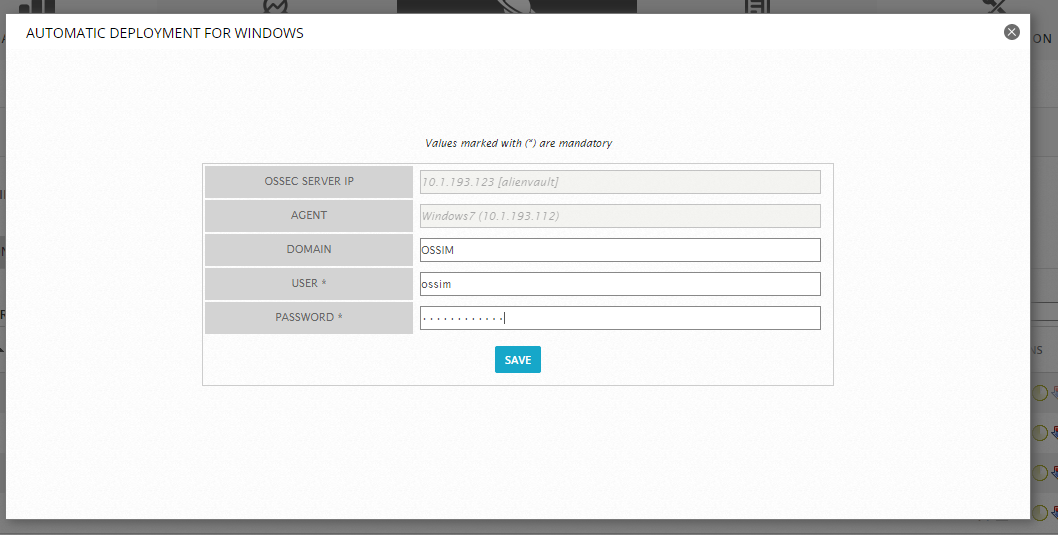

Спасибо за статью, много изменений в данном продукте произошло. Не подскажите почему может быть не активная кнопка режима автоматической установки?

0

В пункте asset discovery точно выбрали тип ОС?

после того, как продукт получил 30 000 000$ инвестициями — дела пошли куда лучше, с 3-ей версии переписали больше половины продукта внутри.

после того, как продукт получил 30 000 000$ инвестициями — дела пошли куда лучше, с 3-ей версии переписали больше половины продукта внутри.

0

При описании настройки сенсора WIDS вы говорите о Debian 6. Версия ОС — это конкретное требование или 6-ка была представлена для примера?

0

Это рекомендация специалистов AlienVault, публикующих мануалы на alienvault.bloomfire.com, по идее с любой другой ОС проблем возникнуть не должно

+1

Все таки такие опенсор гибриды слишком масштабны.

Например взять бесперебойность функционирования.

Если что-то внезапно упадет после обновления, а техподдержки то нет? Сколько времени будет починять «штатник»? А сможет? Или помучается и давай все с нуля ставить?

Или если специалист который это все настраивал и разбирался внезапно уйдет на другую работу?

Я например применяю опенсорс решения, но только в виде базовых легко и быстро разворачивающихся модулей. Тот же снорт раскидать по сети. Инструкция по развертыванию занимает несколько предложений, а не подобную простыню. Справиться и эникей.

Что грандиозное — однозначно договор, внедрение и техподдержка.

Например взять бесперебойность функционирования.

Если что-то внезапно упадет после обновления, а техподдержки то нет? Сколько времени будет починять «штатник»? А сможет? Или помучается и давай все с нуля ставить?

Или если специалист который это все настраивал и разбирался внезапно уйдет на другую работу?

Я например применяю опенсорс решения, но только в виде базовых легко и быстро разворачивающихся модулей. Тот же снорт раскидать по сети. Инструкция по развертыванию занимает несколько предложений, а не подобную простыню. Справиться и эникей.

Что грандиозное — однозначно договор, внедрение и техподдержка.

0

У данной системы за 13+ лет существования появилось огромное и очень отзывчивое комьюнити — www.alienvault.com/forums, а на проекте с документацией — alienvault.bloomfire.com можно найти немало полезных сведений по любым вопросам, с дебагом системы справится даже самый «зелёный» эникейщик, почитав с часик — другой ссылки, обозначенные мною выше.

0

установка которого займёт не более 15 минут

с дебагом системы справится даже самый «зелёный» эникейщик, почитав с часик — другой ссылки

Уфф. Пиар пиаром, но меру-то знать надо. :))

0

установка системы с нуля + HIDS + NIDS + настройка ESXi займёт у вас не больше 15-ти минут на сервере средней мощности, вопрос дебага, сбора доп. логов, настройки пентеста и т.п. в расчёт не берутся.

Попробуйте с нуля поднять OSSEC + Suricata и зарулить их обе, напрмиер в Splunk или Prelude с UI Prewikka, это займёт у вас как минимум час, при условии, что вы имеете представление о том, чего делаете(я уже молчу про кросс корреляцию).

Попробуйте с нуля поднять OSSEC + Suricata и зарулить их обе, напрмиер в Splunk или Prelude с UI Prewikka, это займёт у вас как минимум час, при условии, что вы имеете представление о том, чего делаете(я уже молчу про кросс корреляцию).

0

Пользовались OSSIM, сейчас перешли на коммерческую версию USM. В платной версии есть обновления threat intelligent каждые 30 минут, хранение событий (logger) без которого не закроешь требования PCI DSS и ролевое управление. В принципе коммерческая версия доступна по цене.

0

Хостовая система предотвращения вторжений (HIDS) — OSSEC

Сетевая система предотвращения вторжений (NIDS) — Suricata

IDS — это система обнаружения вторжений. А предотвращения — это IPS.

0

И OSSEC и Suricata могут работать и как IDS и как IPS, но в любом случае спасибо, поправил

0

OSSEC не умеет работать в режиме HIPS.

0

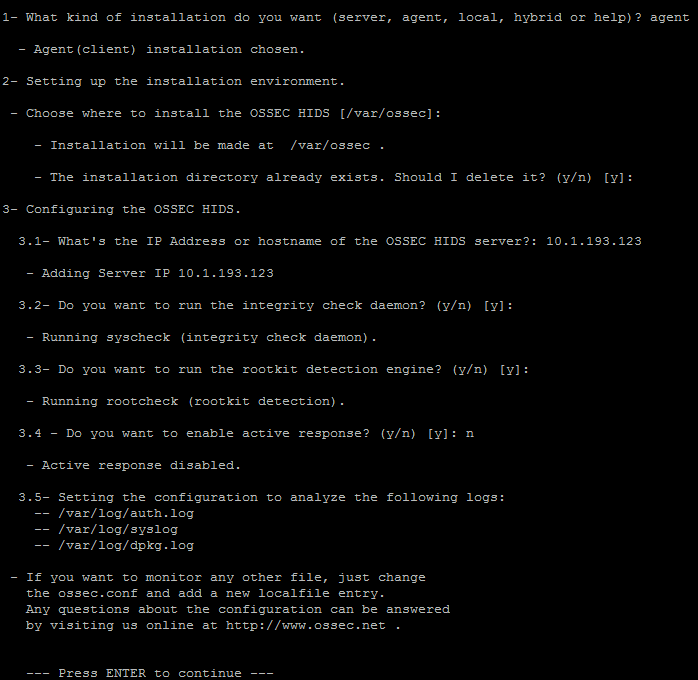

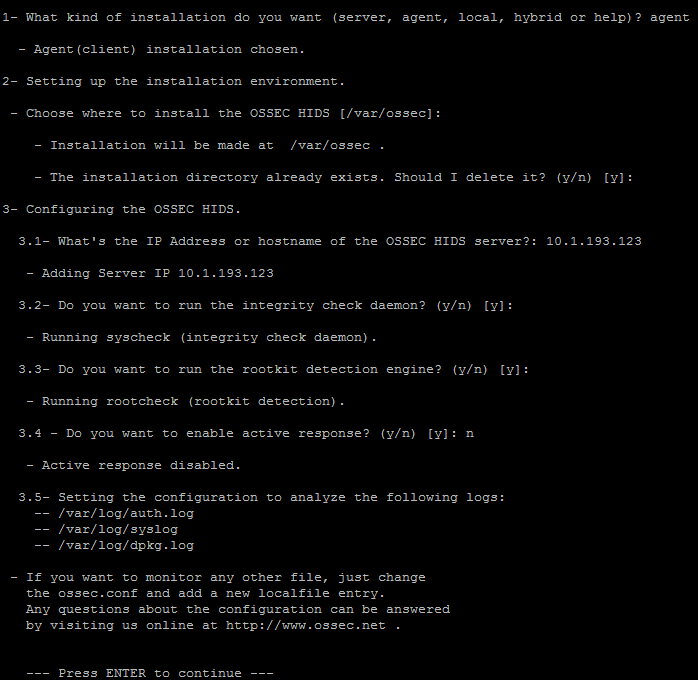

Пункт 3.4, при установке агента:

0

давайте не будем себя обманывать, это не является полноценным IPS. И я тестировал эту функцию. Весьма печально было наблюдать как она не работает.

0

Давайте не будем. Второй год использую данную технологию без каких либо проблем в стандартной связке с iptables, технология прозрачна и проста, совершенно не ясно о каких таких случаях Вы говорите в ключе неработоспособности данной технологии.

0

Описанный вами механизм нельзя назвать сигнатурным обнаружением даже с натяжкой. Особого смысла в нем я лично не вижу.

Как HIDS — Да, решение имеет место быть. В определенных случаях система может отработать какие-то скрипты, но это не добавляет ей функций IPS.

Как HIDS — Да, решение имеет место быть. В определенных случаях система может отработать какие-то скрипты, но это не добавляет ей функций IPS.

0

Сигнатурный механизм реализован в правилах OSSEC, описанное мною — механизм превентивной защиты. HIPS — Host Intrusion Prevention System. Prevention в данном случае — «Active Response».. Функция есть и она работает. Если что-то не вышло настроить — не стоит сразу обвинять разработчиков ПО, для начала вдумчиво прочитайте официальную документацию, в ней есть подробнейший ответ на интересующий Ваш ум вопрос. Если что-то не получится настроить — пишите в ЛС, разберём Вашу проблему детальнее.

0

Вы пытаетесь так всё поставить как будто я не осилил =))) Нет, так не пойдет.

Вопросов у меня к данной системе нет.

А называть IPS кучу скриптов… Это как-то не совсем серьезно.

Вместо движка-обработчика сигнатур и, собственно, описанных сигнатур, разработчики OSSEC пошли другим путем. Они просто помимо функции оповещения влепили возможность запуска скрипта на то или иное событие. Скрипты для Windows/Linux отличаются. В итоге чтобы на одно и то же событие нужно писать два разных скрипта и поддерживать их.

А если у меня пара десятков специфичных сервисов? Абсолютно дебильный подход к осуществлению превентивных мер.

Да, можно писать скрипты на питоне. Но тут тоже свои нюансы. Тащить питон на все тачки… Не очень я такое поддерживаю.

Не работает такой подход. В лаборатории можно откатать несколько реакций и гордо написать потом что у OSSEC есть механизм превентивной защиты. Но почему-то разработчики сами не позиционируют ее как HIPS. И я прекрасно понял почему в ходе тестовой эксплуатации =)))

Вопросов у меня к данной системе нет.

А называть IPS кучу скриптов… Это как-то не совсем серьезно.

Вместо движка-обработчика сигнатур и, собственно, описанных сигнатур, разработчики OSSEC пошли другим путем. Они просто помимо функции оповещения влепили возможность запуска скрипта на то или иное событие. Скрипты для Windows/Linux отличаются. В итоге чтобы на одно и то же событие нужно писать два разных скрипта и поддерживать их.

А если у меня пара десятков специфичных сервисов? Абсолютно дебильный подход к осуществлению превентивных мер.

Да, можно писать скрипты на питоне. Но тут тоже свои нюансы. Тащить питон на все тачки… Не очень я такое поддерживаю.

Не работает такой подход. В лаборатории можно откатать несколько реакций и гордо написать потом что у OSSEC есть механизм превентивной защиты. Но почему-то разработчики сами не позиционируют ее как HIPS. И я прекрасно понял почему в ходе тестовой эксплуатации =)))

0

Добавлю. Можно говорить о том что это HIDS с возможностью реагировать на заданные события заданным образом. Но называть это IPS нелья ни при каких обстоятельствах.

Забыл упомянуть о том что нет никакой гарантии того что при срабатывании скрипт отработает корректно =)

Забыл упомянуть о том что нет никакой гарантии того что при срабатывании скрипт отработает корректно =)

0

Дошли руки проверить, как оно в реальности, версия 5.01.

Никаких 15-ти минут, конечно, нет даже близко. Только сама инсталляция с начала создания VM до момента старта хоста заняла значительно больше. Но это так, непринципиальные мелочи. Дальше интереснее.

На VMware поставилось без проблем, а вот попытка установки на Hyper-V сразу дает представление и о поддержке кроссплатформенности, и об уровне коммьюнити-поддержки в нестандартных ситуациях.

Зачем вы при установке предлагаете выбирать русский язык (и зачем он там вообще присутствует) — непонятно. Интерфейс после установки всё равно остается на английском, зато при логине на хост через консоль все надписи на системных кнопках превращаются в знаки вопроса (комментарии про 2015 год на дворе добавить по вкусу).

С сетевыми картами придется поиграть в угадайку — какой из интерфейсов соответствует какому в VM. Усугубляется дело тем, что про DHCP мастер установки, похоже, ничего не знает — только статика, только хардкор.

Позабавило, что система считает сильным 6-ти символьный пароль из букв, цифр и спецсимволов, и слабым — 15-ти символьный из букв разного регистра и спецсимволов.

Дальше мастер настройки. Сканирование окружения сканирует с management интерфейса, а не с того, который сконфигурирован как log collection and scanning, и у которого в описании написано, что он — для сканирования окружения. Как следствие, результат к использованию непригоден. Позабавил результат автоопределения версий Windows — выяснил, что у меня есть сервера на Windows Phone (/facepalm) и Windows 7.

Подключаться к веб-серверу для управления можно, похоже, через любой интерфейс со сконфигурированным IP, а не только через тот, который задан для управления. Какие-либо следы настроек по замене самоподписанных сертификатов в интерфейсе отсутствуют, в Getting Started Guide тоже.

На этом пока всё, ибо быстро понять, как всё-таки заставить систему использовать нужный интерфейс для сканирования сети, не удалось.

В общем, пока очевидно, что о простоте и беспроблемности развертывания можно говорить только в контексте «ау них негров линчуют у другого опенсорса всё ещё хуже».

Никаких 15-ти минут, конечно, нет даже близко. Только сама инсталляция с начала создания VM до момента старта хоста заняла значительно больше. Но это так, непринципиальные мелочи. Дальше интереснее.

На VMware поставилось без проблем, а вот попытка установки на Hyper-V сразу дает представление и о поддержке кроссплатформенности, и об уровне коммьюнити-поддержки в нестандартных ситуациях.

Зачем вы при установке предлагаете выбирать русский язык (и зачем он там вообще присутствует) — непонятно. Интерфейс после установки всё равно остается на английском, зато при логине на хост через консоль все надписи на системных кнопках превращаются в знаки вопроса (комментарии про 2015 год на дворе добавить по вкусу).

С сетевыми картами придется поиграть в угадайку — какой из интерфейсов соответствует какому в VM. Усугубляется дело тем, что про DHCP мастер установки, похоже, ничего не знает — только статика, только хардкор.

Позабавило, что система считает сильным 6-ти символьный пароль из букв, цифр и спецсимволов, и слабым — 15-ти символьный из букв разного регистра и спецсимволов.

Дальше мастер настройки. Сканирование окружения сканирует с management интерфейса, а не с того, который сконфигурирован как log collection and scanning, и у которого в описании написано, что он — для сканирования окружения. Как следствие, результат к использованию непригоден. Позабавил результат автоопределения версий Windows — выяснил, что у меня есть сервера на Windows Phone (/facepalm) и Windows 7.

Подключаться к веб-серверу для управления можно, похоже, через любой интерфейс со сконфигурированным IP, а не только через тот, который задан для управления. Какие-либо следы настроек по замене самоподписанных сертификатов в интерфейсе отсутствуют, в Getting Started Guide тоже.

На этом пока всё, ибо быстро понять, как всё-таки заставить систему использовать нужный интерфейс для сканирования сети, не удалось.

В общем, пока очевидно, что о простоте и беспроблемности развертывания можно говорить только в контексте «а

0

Тоже развернул.

Никаких 15 минут нет. 15 минут заняла только голая установка.

Netscaler парсер отрабатывает странно. Какие-то события классифицирует, какие-то нет.

Обновил на последнюю версию, обещали нормальную работу с нетскейлером версии выше 8.0 (у нас 10.5).

Нифига, все так же парсит выборочно и некоторые события воспринимает как простой сислог.

Сейчас завожу на него виндовые сервера с трансляцией Event Log в сислог.

Посмотрим как будет.

Как и любой опенсорс, этот продукт нуждается в допиливании напильником и небольшом кодинге под свои нужды.

Никаких 15 минут нет. 15 минут заняла только голая установка.

Netscaler парсер отрабатывает странно. Какие-то события классифицирует, какие-то нет.

Обновил на последнюю версию, обещали нормальную работу с нетскейлером версии выше 8.0 (у нас 10.5).

Нифига, все так же парсит выборочно и некоторые события воспринимает как простой сислог.

Сейчас завожу на него виндовые сервера с трансляцией Event Log в сислог.

Посмотрим как будет.

Как и любой опенсорс, этот продукт нуждается в допиливании напильником и небольшом кодинге под свои нужды.

0

Зарегистрируйтесь на Хабре, чтобы оставить комментарий

OSSIM — разворачиваем комплексную open source систему управления безопасностью