Комментарии 167

Может быть гораздо благороднее было бы сначала разослать всем потенциальным жертвам уведомление?

-4

«Рулетка», потому что есть возможность получить срок, в случае, если владелец обратится в соответствующие органы?

+7

А что незаконного в подключении?

+1

Минусующие такие минусующие. Законы у нас никто не знает что ли?

+3

Ну, во-первых, непонятно у кого это «у нас». Хабр читают жители десятков стран и законы в них разные. Во-вторых не подскажите какой же закон вы имеете в виду? Ну назовите что именно нарушает доступ к логин-экрану.

+3

272 УК РФ, конечно же.

+2

НЛО прилетело и опубликовало эту надпись здесь

Так это зависит от страны, где сервер располагается, насколько я понимаю. Известнейший процесс над Скляровым был за нарушение законов США, а не российских.

+2

НЛО прилетело и опубликовало эту надпись здесь

Если бы он нарушил законы США в России, то ему могло бы ничего не быть(если по российским законам за это ничего не положено или если он из классово близких), а могло бы и быть, когда поймали бы в другой стране.

Разница законодательства. У США их законы действуют в любой стране, если преступление совершено против граждан США или страны. У РФ законы действуют только внутри страны.

Разница законодательства. У США их законы действуют в любой стране, если преступление совершено против граждан США или страны. У РФ законы действуют только внутри страны.

+1

«Неправомерный доступ к компьютерной информации»

Где неправомерный доступ при просмотре логин-скрина?

Ну и плюс законы РФ действуют только на территории РФ, какое дело законам РФ до сервера в Германии показавшего вам скриншот китайского сервера?

Где неправомерный доступ при просмотре логин-скрина?

Ну и плюс законы РФ действуют только на территории РФ, какое дело законам РФ до сервера в Германии показавшего вам скриншот китайского сервера?

-1

Насколько я понимаю, в данном случае вы будете отвечать по китайским законам :) Ещё неизвестно, что хуже :)

0

Ну, копирайтные законы написаны против «воровства» данных, а не против «копирования», а правильно активированная копия винды зовется «подлинной» — сами знаете, сколько слов внезапно меняет свой смысл, когда до них дотягивается рублем или выполнением плана заинтересованный законник.

У нас даже по закону нельзя обходить защиту от копирования, какой бы идиотской она не была, и как бы она не мешала жить законно заплатившему за программу человеку. Скажем, если некая программа при каждом запуске потребует звонить на некий номер в Мозамбике и диктовать имя запустившего ее — это нормально, а если обход «защиты» будет в том, что в неком bat-нике надо будет поставить rem перед вызовом модуля звонка в Мозамбик — вот этот rem спокойно отправит поставившего в царство законотворческого геморроя. Юристы — они такие юристы, так же как и копирасты…

Что значит правомерный? Вы имели право смотреть на его экран? НЕТ?!!! Опа, Закону больше и не надо. То, что юзер не защитил данные, составляющие вид экрана, от получения/просмотра — кого волнует…

У нас даже по закону нельзя обходить защиту от копирования, какой бы идиотской она не была, и как бы она не мешала жить законно заплатившему за программу человеку. Скажем, если некая программа при каждом запуске потребует звонить на некий номер в Мозамбике и диктовать имя запустившего ее — это нормально, а если обход «защиты» будет в том, что в неком bat-нике надо будет поставить rem перед вызовом модуля звонка в Мозамбик — вот этот rem спокойно отправит поставившего в царство законотворческого геморроя. Юристы — они такие юристы, так же как и копирасты…

Что значит правомерный? Вы имели право смотреть на его экран? НЕТ?!!! Опа, Закону больше и не надо. То, что юзер не защитил данные, составляющие вид экрана, от получения/просмотра — кого волнует…

+3

> У нас даже по закону нельзя обходить защиту от копирования

ГК РФ 1280

3. Лицо, правомерно владеющее экземпляром программы для ЭВМ, вправе без согласия правообладателя и без выплаты дополнительного вознаграждения воспроизвести и преобразовать объектный код в исходный текст (декомпилировать программу для ЭВМ) или поручить иным лицам осуществить эти действия, если они необходимы для достижения способности к взаимодействию независимо разработанной этим лицом программы для ЭВМ с другими программами, которые могут взаимодействовать с декомпилируемой программой, при соблюдении следующих условий:

1) информация, необходимая для достижения способности к взаимодействию, ранее не была доступна этому лицу из других источников;

2) указанные действия осуществляются в отношении только тех частей декомпилируемой программы для ЭВМ, которые необходимы для достижения способности к взаимодействию;

3) информация, полученная в результате декомпилирования, может использоваться лишь для достижения способности к взаимодействию независимо разработанной программы для ЭВМ с другими программами, не может передаваться иным лицам, за исключением случаев, когда это необходимо для достижения способности к взаимодействию независимо разработанной программы для ЭВМ с другими программами, а также не может использоваться для разработки программы для ЭВМ, по своему виду существенно схожей с декомпилируемой программой для ЭВМ, или для осуществления другого действия, нарушающего исключительное право на программу для ЭВМ.

А вот и нет, как мы видим. Если мы говорим про законы РФ, то обходить защиту от копирования можно. Аналогично смотрите в директиве ЕС.

ГК РФ 1280

3. Лицо, правомерно владеющее экземпляром программы для ЭВМ, вправе без согласия правообладателя и без выплаты дополнительного вознаграждения воспроизвести и преобразовать объектный код в исходный текст (декомпилировать программу для ЭВМ) или поручить иным лицам осуществить эти действия, если они необходимы для достижения способности к взаимодействию независимо разработанной этим лицом программы для ЭВМ с другими программами, которые могут взаимодействовать с декомпилируемой программой, при соблюдении следующих условий:

1) информация, необходимая для достижения способности к взаимодействию, ранее не была доступна этому лицу из других источников;

2) указанные действия осуществляются в отношении только тех частей декомпилируемой программы для ЭВМ, которые необходимы для достижения способности к взаимодействию;

3) информация, полученная в результате декомпилирования, может использоваться лишь для достижения способности к взаимодействию независимо разработанной программы для ЭВМ с другими программами, не может передаваться иным лицам, за исключением случаев, когда это необходимо для достижения способности к взаимодействию независимо разработанной программы для ЭВМ с другими программами, а также не может использоваться для разработки программы для ЭВМ, по своему виду существенно схожей с декомпилируемой программой для ЭВМ, или для осуществления другого действия, нарушающего исключительное право на программу для ЭВМ.

А вот и нет, как мы видим. Если мы говорим про законы РФ, то обходить защиту от копирования можно. Аналогично смотрите в директиве ЕС.

+3

Забавно, узаконенная возможность интеграции с проприетарным ПО!)

Спасибо, буду знать!!!

Спасибо, буду знать!!!

0

Правильная и очень логичная возможность.

Если у тебя легальная копия ПО, то для взаимодействия с ним, в том числе для его работы ты имеешь право его изменять.

А так не за что. Статья очень четко описывает это, странно, что коллеги ITшники о ней не знают.

Если у тебя легальная копия ПО, то для взаимодействия с ним, в том числе для его работы ты имеешь право его изменять.

А так не за что. Статья очень четко описывает это, странно, что коллеги ITшники о ней не знают.

0

Получается, что множество проприетарных решений в лицензиях нарушают Российское законодательство, запрещая любой вид декомпиляции и изучения продукта

0

Да. Именно так.

И законы выше EULA, а потому можете декомпилировать.

И законы выше EULA, а потому можете декомпилировать.

+1

Конкретно декомпилировать — можете. Но только в очень ограниченных объёмах. Только при условии, что информация, необходимая для достижения способности к взаимодействию, ранее не была доступна этому лицу из других источников и если указанные действия осуществляются в отношении только тех частей декомпилируемой программы для ЭВМ, которые необходимы для достижения способности к взаимодействию. Всё это может оказаться не так-то просто доказать.

И не забудьте о том, что информация, полученная в результате декомпилирования… не может передаваться иным лицам, так что статью на Хабр тоже написать не получится. И снимать защиту тоже не рекомендуется! Опять-таки замечание в конце: информация, полученная в результате декомпилирования… не может использоваться… для осуществления другого действия, нарушающего исключительное право на программу для ЭВМ. А ваше снятие защиты, понятно, будет трактоваться как изготовление… технического устройства или их компонентов которое приводит к тому, что технические средства защиты авторских прав… не смогут обеспечить надлежащую защиту указанных прав.

И опять-таки какая часть закона (та, которая позволяет декомпиляцию для осуществления взаимедействия программ или та, которая запрещает снимать «технические средства защиты») окажется важнее в данном конкретном случае без суда никто сказать не сможет.

И не забудьте о том, что информация, полученная в результате декомпилирования… не может передаваться иным лицам, так что статью на Хабр тоже написать не получится. И снимать защиту тоже не рекомендуется! Опять-таки замечание в конце: информация, полученная в результате декомпилирования… не может использоваться… для осуществления другого действия, нарушающего исключительное право на программу для ЭВМ. А ваше снятие защиты, понятно, будет трактоваться как изготовление… технического устройства или их компонентов которое приводит к тому, что технические средства защиты авторских прав… не смогут обеспечить надлежащую защиту указанных прав.

И опять-таки какая часть закона (та, которая позволяет декомпиляцию для осуществления взаимедействия программ или та, которая запрещает снимать «технические средства защиты») окажется важнее в данном конкретном случае без суда никто сказать не сможет.

0

Не нарушают они ничего. Их же грамотные люди писали. Возьмите, к примеру, лицензию Windows 8.1:

download.microsoft.com/Documents/UseTerms/Windows_8.1%20Pro_Russian_ef590d4b-624b-4b85-b396-6f440f09d42e.pdf

Но, разумеется, если вас поймают, до доказывать, что закон разрешал вам что-то делать придётся уже вам. Что может оказаться непросто.

download.microsoft.com/Documents/UseTerms/Windows_8.1%20Pro_Russian_ef590d4b-624b-4b85-b396-6f440f09d42e.pdf

В частности, эта лицензия не предоставляет вам права, и соответственно, вы не имеете права:… изучать технологию, декомпилировать или деассемблировать данное программное обеспечение за исключением случаев, допустимых законодательством страны вашего проживания, несмотря на настоящее соглашение. В этом случае вы можете действовать только в рамках, допустимых вашим законодательством.

Но, разумеется, если вас поймают, до доказывать, что закон разрешал вам что-то делать придётся уже вам. Что может оказаться непросто.

0

Не смотря на то, что гражданский кодекс, в отличии от уголовного, не предусматривает презумпции невиновности вам ничего не придется доказывать. Есть статья ГК. В ней четко все изложено. EULA лежит ниже и ей можно вытереть жопу.

0

Ой какие мы грозные. А прочитать соответствующую статью не пробовали? Тут её недавно цитировали.

А звучит она, оказывается так: плюшки… плюшки… много плюшек… а потом бац и… если иное не предусмотрено договором с правообладателем. Оп-па. Приехали.

Так что не бойтесь, в суде ваше EULA тщательно разгладят, почистят от ваших испражнений и используют для того, чтобы вас примерно наказать. И никакие ссылка на закон ничего не изменят ибо сам закон ставит EULA выше его положений. Не какие-то распоряжения, пояснения и прочее. Главенство EULA в данном конкретном вопросе прямо записано в законе.

Есть только одна лазейка: EULА обычно точно также провозглашают, что закон стоит выше них (версию от Microsoft я процитировал). Но вот куда это всё страктует тот конкретный суд, где вы будете судиться — одному Богу ведомо.

А звучит она, оказывается так: плюшки… плюшки… много плюшек… а потом бац и… если иное не предусмотрено договором с правообладателем. Оп-па. Приехали.

Так что не бойтесь, в суде ваше EULA тщательно разгладят, почистят от ваших испражнений и используют для того, чтобы вас примерно наказать. И никакие ссылка на закон ничего не изменят ибо сам закон ставит EULA выше его положений. Не какие-то распоряжения, пояснения и прочее. Главенство EULA в данном конкретном вопросе прямо записано в законе.

Есть только одна лазейка: EULА обычно точно также провозглашают, что закон стоит выше них (версию от Microsoft я процитировал). Но вот куда это всё страктует тот конкретный суд, где вы будете судиться — одному Богу ведомо.

0

Извиняюсь. Я думал вы на «ГК РФ 1280 пункт (1)» ссылаетесь. Для пункта (3) (где говорится про «достижение способности к взаимодействию») EULA действительно не действиет. Но вот остальные статьи ГК действиуют. И, в частности, действует статья 1299.

0

Ой какие вы грозные. Закон стоит выше EULA.

0

Это если вы интегрируетесь, и если других путей нет. А здесь нет интеграции (есть всего лишь требование при каждом запуске куда-то звонить, и названо это «защитой от копирования»), здесь нет невозможности что-то сделать — наоборот, есть четко прописанный способ запуска (хоть и идиотский до посинения).

Так что обходить защиту — увы. Выполнять — обязательно. Кто обойдет (путем простой модификации скрипта запуска) — при следующей проверке подставляется.

Заметьте, я это пишу не к спору про копирайт, а к теме топика, имея в виду, что не все так просто, кажется на первый взгляд, и дай простую ситуацию в руки мотивированному законнику — можно получить весьма неожиданный эффект.

Так что обходить защиту — увы. Выполнять — обязательно. Кто обойдет (путем простой модификации скрипта запуска) — при следующей проверке подставляется.

Заметьте, я это пишу не к спору про копирайт, а к теме топика, имея в виду, что не все так просто, кажется на первый взгляд, и дай простую ситуацию в руки мотивированному законнику — можно получить весьма неожиданный эффект.

0

1. Лицо, правомерно владеющее экземпляром программы для ЭВМ или экземпляром базы данных (пользователь), вправе без разрешения автора или иного правообладателя и без выплаты дополнительного вознаграждения:

1) осуществлять действия, необходимые для функционирования программы для ЭВМ или базы данных (в том числе в ходе использования в соответствии с их назначением), включая запись и хранение в памяти ЭВМ (одной ЭВМ или одного пользователя сети), внесение в программу для ЭВМ или базу данных изменений исключительно в целях их функционирования на технических средствах пользователя, исправление явных ошибок, если иное не предусмотрено договором с правообладателем;

Блокируем все телефонные разговоры с целью повышения безопасности и сохранения коммерческой тайны, после чего обходим эту защиту с целью функционирования программы.

0

«Подсудимый, вы подтверждаете, что умышлено заблокировали телефонные разговоры с целью создать установленному на вашем компьютере программному продукту препятствий в работе его системы защиты от нелегального копирования? В дальнейшем, ссылаясь на неработоспособность этой системы, что стало прямым следствием ваших сознательных действий, вы предприняли успешную попытку полностью деактивировать систему защиты от пиратства, чем нанесли истцу потенциальный ущерб в размере, определенном как число жителей Земли, умноженное на цену коробочной версии данного программного продукта. Более того, кроме таким образом доказанного ущерба истцу, всей экономике страны в виде недополученных налогов, нанесен ущерб в особо крупном размере.»

Никогда не знаешь, какой маразм накроет!

Никогда не знаешь, какой маразм накроет!

-1

Вообще правила приличия требуют иногда читать то, что вы цитируете. Полезная привычка, знаете ли.

Лицо… вправе без разрешения автора… буль-буль-буль хрюк-хрюк-хрюк… если иное не предусмотрено договором с правообладателемОп-па. Если у вас нет никакого договора на руках (только квитанция о покупке), то да, можете декомпилировать, модифицировать и прочая, прочая. А вот если у вас есть «договор с правообладателем» (EULA), который говорит, что вы таких прав не имеете, то вы их таки не имеете. Вы можете пытаться ссылаться на то, что что EULA прочитали уже после покупки, то есть оно не является, на самом деле, «договором с правообладателем», но результат подобных попыток предсказать сложно.

0

Этими строками фактически узаконены эмуляторы консолей при наличии носителя с игрой.

0

Нас учили, что «взлом» от «невзлома» принципиально отличается наличием усилий по преодолению защиты, которые определяются судьей на глаз. В этом смысле, если пароля нет, и я просто нажал кнопку connect — это не неправомерный доступ. Иначе бы можно было бы привлекать любого, кому повезло словить баг, роняющий сервис :).

+4

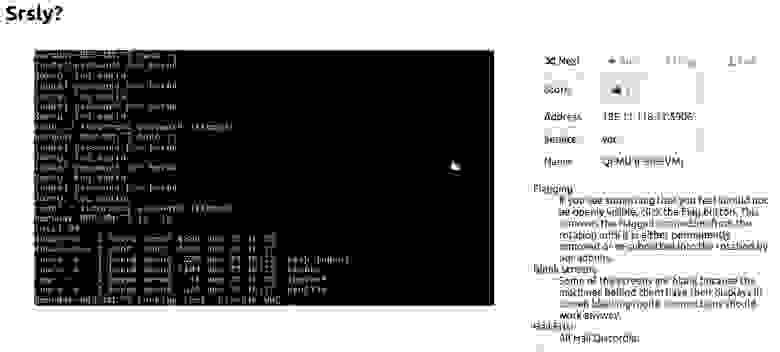

Не успел открыть сайт, а уже смешно: habrastorage.org/files/8ce/614/43c/8ce61443c66844cb80d718b32447e737.png

srsly.de — не сервер? :)

srsly.de — не сервер? :)

+2

афигеть, есть машины, на которых даже авторизация в системе не нужна, она уже выполнена под пользователем с root-правами…

+1

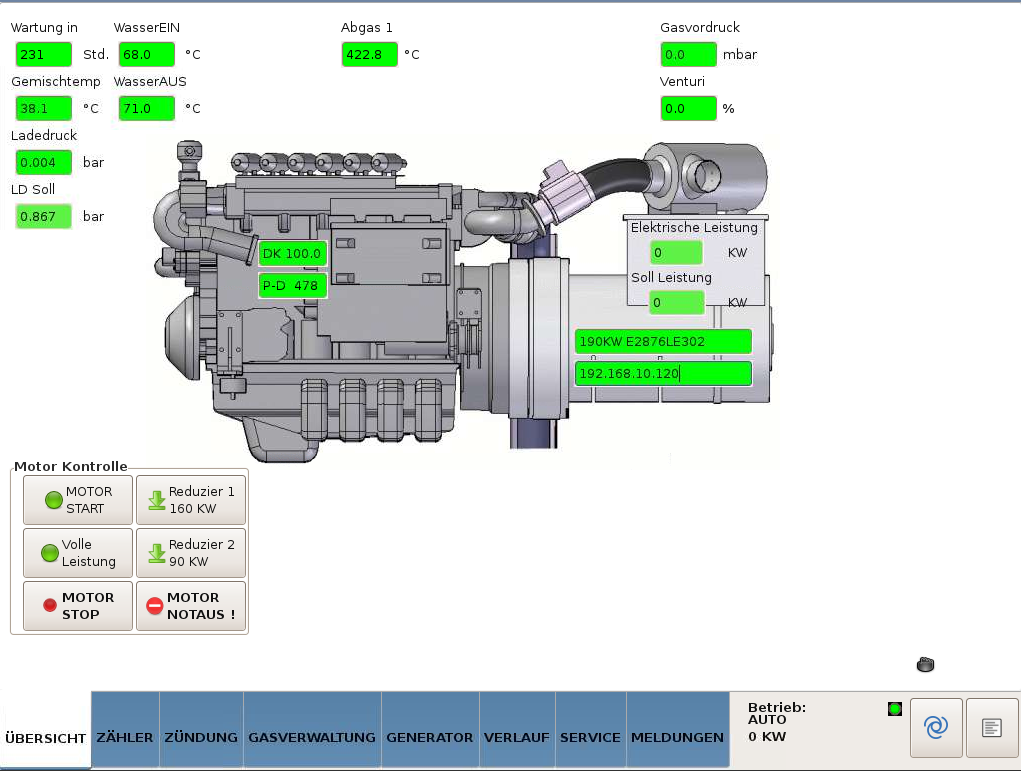

Это вы еще кассовые терминалы не находили.

0

Температура в градусах цельсия, Room 1-3… Engine Room… страшно подумать чем управляет этот софт…

+5

Судя по нулям везде — чем-то выключенным :)

+10

Холодильной камерой этот софт управляет.

+4

Где-то пельмени портятся :-(

+7

Найти и спасти.

+3

Или донорские органы

+1

Там такого не будет) поверьте. Да и не хранят их. Сроки сжатые для пересадки очень.

+1

Ok вакцина для вируса эбола? (Или против него)

+1

Хм. Не угадали) для этого есть холодильники Liebherr и подобные из серии для лабораторий с гарантированным поддержанием -80 внутри. Стоят как самолёт и держат температуру любой ценой, пока не сгорят от перегрузки, если в помещении жарко.

+1

Ну хоть морг-то это может быть? В котором любимый дедушка?

+2

*про себя «Весёлая у меня работа...»

И опять-таки нет) либо специальные мешки и закрывающиеся ванны с формальном либо просто автономная комната-рефрижератор. Тем все примитивно донельзя. Ну нафига трупам плавная регулировка температуры? Вы у себя в холодильнике как часто температуру меняете? Максимум мониторинг.

И опять-таки нет) либо специальные мешки и закрывающиеся ванны с формальном либо просто автономная комната-рефрижератор. Тем все примитивно донельзя. Ну нафига трупам плавная регулировка температуры? Вы у себя в холодильнике как часто температуру меняете? Максимум мониторинг.

+4

Нашел машину, на который была открыта Mozilla с iMacros, который был занят сбором информации с видео хостинга Твигл. Вот только почему-то на все мои нажатия через novnc в браузере машина не реагировала, а с помощью Sreen Sharing.app в OSX я так и не смог подключиться туда.

+4

Их там кучи, этих волкеров. Нам удалось на один из них попасть, там sshfs на главный сервер и исходники, хых. Оно даже разрешение меняет, чтобы меньше палиться.

0

Та же самая проблема, нажатия кнопок не дают эффекта.

0

А вот такую находку надо сохранить

srsly.de/hardlink/178.78.231.178-5903-vnc

Живой Debian GNU/Hurd! Держите его, пока он в лес не убежал!

srsly.de/hardlink/178.78.231.178-5903-vnc

Живой Debian GNU/Hurd! Держите его, пока он в лес не убежал!

+4

srsly.de/hardlink/213.159.189.194-5900-vnc поклонники Mithgol

+2

Бдительный попался.

+1

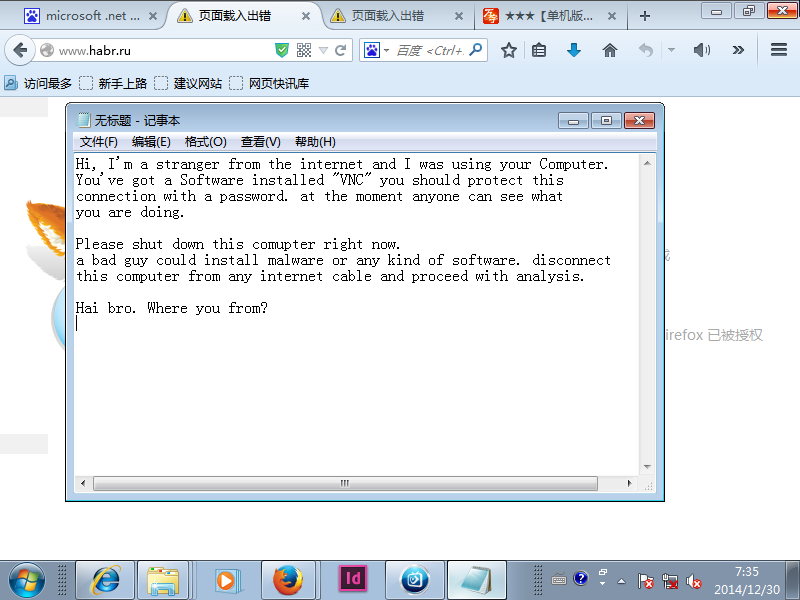

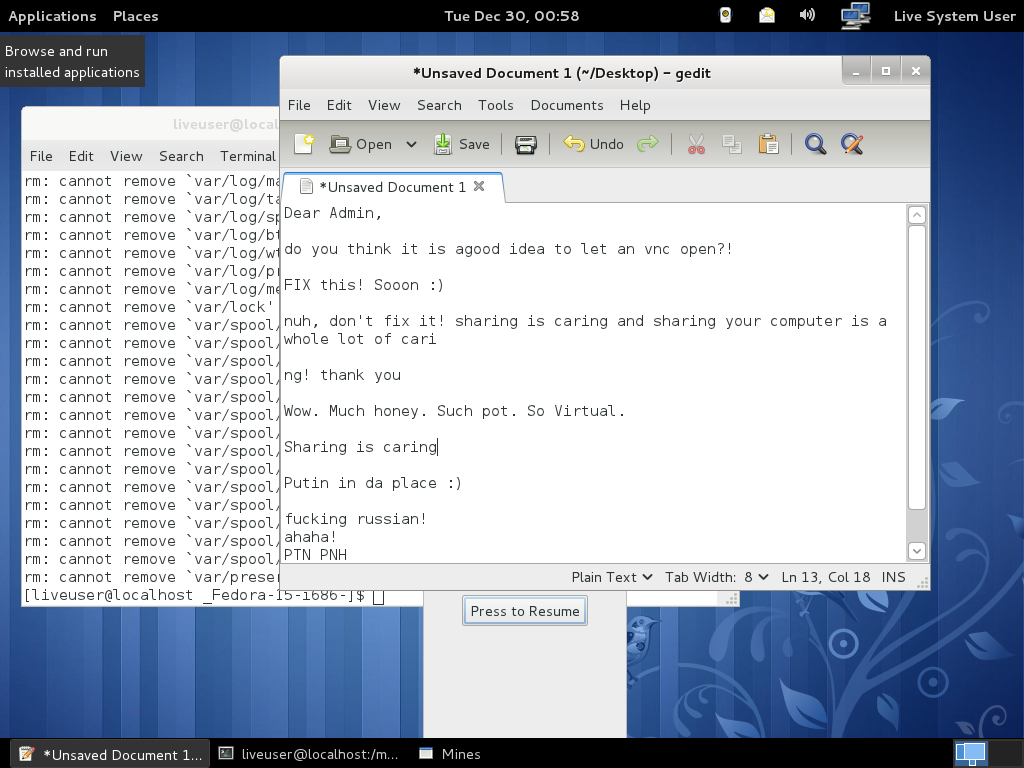

Как много злых (dd if=/dev/null of=/dev/sda) и наивных (root password is ...something в приглашении) людей живет в нашем мире… И китайцы. Много много китайцев!

+3

root password is это всякие готовые дистрибутивы со встроенными юзерами, там какой-то цирроз(cirros) мне частенько с этим попадался. Очевидно, что он не предназначен для установки куда-то помимо отключенного от сети локалхоста, а кто-то вкорячил это чудо природы на что-то выглядывающее vncой в сеть.

0

Cбросил на паре хостов пасс рута. Нельзя выносить vnc qemu, а в нём grub… Одному вместо сайта добавил приветствие, все равно было 502. По ходу за мной выехали.

+3

На удивление много машин с проблемами в файловой системе

+2

Это уже после того как их «посетили» нехорошие (хотя как посмотреть) люди.

+1

хотя как посмотретьДа свинство это.

Если кто-то потерял мобильник, то нормальный человек позвонит по контактам и вернёт, а свинья — оставит себе.

Если кто-то забыл закрыть входную дверь, нормальный человек её закроет и ничего трогать не будет, а свинья обчистит квартиру.

Если кто-то оставил незапароленный VNC, нормальный человек пройдёт мимо или напишет в блокноте «у тебя нет пароля на VNC, срочно исправь, а то придёт какая-нибудь свинья и нагадит», а свинья придёт и нагадит.

+5

srsly.de/hardlink/183.207.97.10-5905-vnc Крестик вместо экрана

srsly.de/hardlink/1%2bMain%2bStreet%27%20and%20benchmark%2820000000%2csha1%281%29%29--%20-555-555-555-0199%40example.com Такое даже нашлось =)

srsly.de/hardlink/91.192.36.144-5901-vnc Кто-то развлекается…

srsly.de/hardlink/136.243.10.130-5907-vnc Видео-бот

srsly.de/hardlink/1%2bMain%2bStreet%27%20and%20benchmark%2820000000%2csha1%281%29%29--%20-555-555-555-0199%40example.com Такое даже нашлось =)

srsly.de/hardlink/91.192.36.144-5901-vnc Кто-то развлекается…

srsly.de/hardlink/136.243.10.130-5907-vnc Видео-бот

0

Чьих рук дело?) Параллельно со мной кто то был

0

А вот и топ: srsly.de/highscore/

Что интересно — за последний час база выросла в два раза (с 4 до 7 с чем-то тыщ штук)

Что интересно — за последний час база выросла в два раза (с 4 до 7 с чем-то тыщ штук)

+1

+3

Ждемс ipv6 и эвристик что бы сканировать не дофига^дофига лет

+1

Эх, еще бы пару мелких проверок и можно было бы достаточно точно сразу наклассифицировать логин скрины винды, консоли никсов и всякое остальное…

+1

А зачем? Рано или поздно хозяин залогиниться ведь все равно, главное поймать момент.

0

Ну во-первых просто интересна статистика just for fun. Ну а во-вторых, так удобнее было бы искать какие-то прикольные артефакты, опять таки правда just for fun выходит.

З.ы. на те же консольки тогда можно было бы простейший OCR натравить, проиндексировать и опять таки статистику и аномалии получить на выходе.

З.ы. на те же консольки тогда можно было бы простейший OCR натравить, проиндексировать и опять таки статистику и аномалии получить на выходе.

0

Нет, очень вряд ли.

Большинство VNC от QEMU, вероятно, в каком-то дистрибутиве, вроде Proxmox, он включен по умолчанию. На большинстве этих машин есть SSH, и я думаю, что о VNC администраторы и не знают даже.

Большинство VNC от QEMU, вероятно, в каком-то дистрибутиве, вроде Proxmox, он включен по умолчанию. На большинстве этих машин есть SSH, и я думаю, что о VNC администраторы и не знают даже.

0

Спасибо, я ведь давно хотел построить собственный ботнет.

+5

Хнык-хнык, вера в доброе и вечное укрепляется когда видишь как на компьютере бедного японского дизайнера (судя по установленному софту и разрешению) кто-то печатает вот такие строки.

P.S. на хабр от них, почему-то не пускает.

Скришнот

P.S. на хабр от них, почему-то не пускает.

+3

VNC, конечно, жутковат в плане безопасности… Какой бы длины пароль не стоял, только первые 8 символов сверяются, передача нешифрованного контента по умолчанию и т.п.

Кто еще не успел — переводите все свои инстансы на SSL канал и аутентификацию по ключу (+пароль).

Кто еще не успел — переводите все свои инстансы на SSL канал и аутентификацию по ключу (+пароль).

+1

гг, народ начал зарабатывать — пошло размещение рекламных объяв на десктопах )

+1

Особенно дико выглядят, конечно, залогиненные рутовые консоли. Хоть ходи по ним по всем и отлогинивай этих горе-«админов».

+1

Мне очень стыдно, но от парочки новых vpn'ов удержаться не смог

-2

Типичная ситуация

+6

Хахах, нашёл одну виртуалку, там был уютный чятек и к нему даже в конце присоединился владелец, пообещав не удалять её ещё долго.

Зацените как там уютно:

151.217.171.219:6080/vnc.html?autoconnect=true&token=140.114.91.28-5904-vnc

Зацените как там уютно:

151.217.171.219:6080/vnc.html?autoconnect=true&token=140.114.91.28-5904-vnc

+3

Боже мой, одни инстансы QEMU и Xen.

0

НЛО прилетело и опубликовало эту надпись здесь

НЛО прилетело и опубликовало эту надпись здесь

НЛО прилетело и опубликовало эту надпись здесь

НЛО прилетело и опубликовало эту надпись здесь

Пост напомнил, как подключался к контроллеру домена на старой работе в первый раз. Админ оставил айпишник, да одна цифра была написана коряво. Подключился, а там пароля нет и винда домашняя с какими-то странными сервисами запущенными. Попинговал — Германия. Полчаса думал, что это было %)

0

Оставляя предупреждения для владельцев открытых компьютеров наверно лучше использовать что то более стабильное чем открытый текстовый файлик. Если можно воспользоваться то лучше наверно отправить предупреждение на принтер, или на почту(адреса человека пользующегося компьютером наверняка есть в почтовом клиенте или в кеше браузеров), или хотя бы обоями на рабочий стол. После это выключить vnc сервис, сетевой адаптер или компьютер(как одновременно выполнить эти действия на чужом компьютере будет отдельным квестом) чтобы предотвратить дальнейший доступ к этому компьютеру.

И на вопрос «Что незаконного в подключении?». Приведу вот такую аналогию: Даже если ношение бейсбольной биты легально это еще не значит что вы не получите проблем подняв валяющуюся на дороге окровавленную биту, напишите на ней «Эй хозяин, не разбрасывай свои биты» и положите ее на место. Да адвокат легко обоснует что доказательств именно вашей вины нет. Вам даже компьютеры и телефоны вернут после экспертизы, может даже извинятся за неудобства.

И на вопрос «Что незаконного в подключении?». Приведу вот такую аналогию: Даже если ношение бейсбольной биты легально это еще не значит что вы не получите проблем подняв валяющуюся на дороге окровавленную биту, напишите на ней «Эй хозяин, не разбрасывай свои биты» и положите ее на место. Да адвокат легко обоснует что доказательств именно вашей вины нет. Вам даже компьютеры и телефоны вернут после экспертизы, может даже извинятся за неудобства.

+1

Даже ФриБСД есть!

Пока встречал винды, ubuntu, centos, debian, cirroz, fedora, mikrotik, cisco. Не встречал ни arch, ни gentoo, по ходу их админы более грамотные, хотя генту на виртуалке, которых большинство, это конечно мощно.

Пока встречал винды, ubuntu, centos, debian, cirroz, fedora, mikrotik, cisco. Не встречал ни arch, ни gentoo, по ходу их админы более грамотные, хотя генту на виртуалке, которых большинство, это конечно мощно.

0

В генте VNC само по себе не поставиться. Я в свое время с его настройкой хорошо засел, поскольку вообще не знал о этой проге :)

0

Пару арчей встречал, OpenBSD встречал, как выше писал даже Debian GNU/Hurd один попался.

0

Я вот сейчас еще одну фрибсд встретил, но не смог её ребутнуть по ctrl+alt+del и прочих. Может стоило попробовать sysrq (а оно там есть?), но вот лень разбираться как передать кнопки туда и не отправить в ребут свою машину. Hurd видел штуки 2. Сегодня еще встретил одну убунту с моим приветствием в /etc/issue /etc/motd, которое сделал вчера.

0

гента на виртуалке?

И такое бывает.

+1

А только у меня кнопка «add» не работает?

0

В качестве итога: большинство мной отсмотренных пациентов — пользователи OpenStack. Делаю вывод, что в OpenStack либо была, либо есть дырень размером с ворота в виде беспарольного vnc для создаваемых виртуалок. Если у кого-то из коллег есть под рукой готовая инсталяция OpenStack, то просьба посмотреть и сформировать баг-репорт, если нет, то в ближайшие дни попробую поставить сам на какое-нибудь ведро и проверить.

Проблема серьезная, если перестать хохмить. Люди очень часто доверяют оставленным консолям виртуалок, ведь вроде они доступны только тебе.

P.S. Сам я вчера полночи сидел и ребутил нашедшиеся машины залогиненные. Преследовал две цели:

1. На ребут обратят внимание.

2. Ребут точно вышибет залогиненную консоль

Друзья, все мы были молодыми и косячили. Тем кто запускал rm по слэшу и dd из /dev/zero мои лучи поноса.

Проблема серьезная, если перестать хохмить. Люди очень часто доверяют оставленным консолям виртуалок, ведь вроде они доступны только тебе.

P.S. Сам я вчера полночи сидел и ребутил нашедшиеся машины залогиненные. Преследовал две цели:

1. На ребут обратят внимание.

2. Ребут точно вышибет залогиненную консоль

Друзья, все мы были молодыми и косячили. Тем кто запускал rm по слэшу и dd из /dev/zero мои лучи поноса.

+6

Как один из админов, попавших в этот список с примерно сотней открытых VNC, официально говорю: «пофигу».

Поясняю почему (для одного частного случая). В openstack используется vnc для доступа к консоли. В нормальном режиме используется vnc proxy для доступа по токену из панели управления. Сам vnc proxy коннектится к vnc. (Опция vncserver_listen в /etc/nova/nova.conf) В best practice этот адрес должен быть в серой сети (и быть недоступным для «хаккиров»).

Однако… Лаборатории, тестовые стенды вагрантов и прочая ерундна смело биндится на белый IP адрес, выставляя десятки и сотни ни в чём неповинных виртуальных машин под удар жестого анонимуса.

Проблема в том, что никого не волнует судьба виртуальных машин внутри лабораторий openstack. У них зачастую даже нет маршрутизируемых сетевых соединений (серые адреса «вникуда»).

Ну и кроме того, ну заходите вы на такой vnc, и видите вы: i.snag.gy/h04K4.jpg

И что дальше? В openstack, за вычетом cirros'а, все image'ы не принимают логин/пароль вообще (логин по ssh-ключу).

И что доблестный хаккер будет с этим делать?

Поясняю почему (для одного частного случая). В openstack используется vnc для доступа к консоли. В нормальном режиме используется vnc proxy для доступа по токену из панели управления. Сам vnc proxy коннектится к vnc. (Опция vncserver_listen в /etc/nova/nova.conf) В best practice этот адрес должен быть в серой сети (и быть недоступным для «хаккиров»).

Однако… Лаборатории, тестовые стенды вагрантов и прочая ерундна смело биндится на белый IP адрес, выставляя десятки и сотни ни в чём неповинных виртуальных машин под удар жестого анонимуса.

Проблема в том, что никого не волнует судьба виртуальных машин внутри лабораторий openstack. У них зачастую даже нет маршрутизируемых сетевых соединений (серые адреса «вникуда»).

Ну и кроме того, ну заходите вы на такой vnc, и видите вы: i.snag.gy/h04K4.jpg

И что дальше? В openstack, за вычетом cirros'а, все image'ы не принимают логин/пароль вообще (логин по ssh-ключу).

И что доблестный хаккер будет с этим делать?

-1

во-первых, таки на многих машинах видны не технические незалогиненые консоли, которые действительно никому не нужны, а вполне себе залогиненые под рутом консоли. Где-то текстовые, где-то графические. И я совершенно не уверен, что всех этих пользователей действительно не волнует судьба их виртуалок. Ведь для чего-то их ставили. И даже используют. И даже если это лабораторная машина для неких опытов, то открывая к ней рутовый доступ для анонимуса можно потерять несколько дней работы. А иногда это бывает и не тестовая лаборатория, а вполне себе реальны «боевой» домашний сервер.

во-вторых, таки это дыра во внутреннюю сеть. С огромной вероятностью виртуалки из лаборатории имеют доступ к внутренним машинам сети. Со всеми вытекающими.

ну и в-третьих, нет ничего более постоянного, чем временные решения. Поставил в лаборатории такую виртуалку, потом на ней что-то закрутилось, потом стало использоваться и… так оно и осталось. И если на этой виртуалке кто-то проходя мимо оставил бэкдор, то дыра остается жить. Причем даже после закрытия проблемы с VNC.

Да, в крупных конторах с серьезным подходом к безопасности и аудиту такого быть не должно. Но там вроде как и белых адресов с произвольным доступом на VNC-шные порты в лаборатории быть не должно. В общем… дыра она и есть дыра. И должна быть закрыта.

во-вторых, таки это дыра во внутреннюю сеть. С огромной вероятностью виртуалки из лаборатории имеют доступ к внутренним машинам сети. Со всеми вытекающими.

ну и в-третьих, нет ничего более постоянного, чем временные решения. Поставил в лаборатории такую виртуалку, потом на ней что-то закрутилось, потом стало использоваться и… так оно и осталось. И если на этой виртуалке кто-то проходя мимо оставил бэкдор, то дыра остается жить. Причем даже после закрытия проблемы с VNC.

Да, в крупных конторах с серьезным подходом к безопасности и аудиту такого быть не должно. Но там вроде как и белых адресов с произвольным доступом на VNC-шные порты в лаборатории быть не должно. В общем… дыра она и есть дыра. И должна быть закрыта.

+1

Внутренняя сеть? Внутренняя сеть чего? Лаборатории?

Ах, я понял. Речь про старинный энтерпрайз, где все и всё сидит во «внутренней сети». Нет, извините, это типовой современный хостер, у которого лаборатория делается на общих правах и смотрит она только в интернет.

Ну, то есть забыть непарольный vnc может кто угодно, но это мало отличается от забытого ssh с паролем root/root.

Ах, я понял. Речь про старинный энтерпрайз, где все и всё сидит во «внутренней сети». Нет, извините, это типовой современный хостер, у которого лаборатория делается на общих правах и смотрит она только в интернет.

Ну, то есть забыть непарольный vnc может кто угодно, но это мало отличается от забытого ssh с паролем root/root.

0

Речь не про конкретный энтерпрайз. А про то, что случаи разные бывают.

0

Ну, то есть забыть непарольный vnc может кто угодно, но это мало отличается от забытого ssh с паролем root/root.Забыть может кто угодно и что угодно. Поэтому должны быть поставлены процессы, которые помогут либо напомнить о забытом, либо не допустить или хотя бы уменьшить потенциальный ущерб.

Лучше всего, если есть возможность поставить файрвол перед всеми этими серверами, не важно лабораторными, тестовыми или боевыми, который будет разрешать внешние подключения только по тем протоколам и на те сервера, на которые необходимо (вот зачем снаружи доступ по vnc ко всем лабораторным и тестовым серверам?). При массовом разворачивании виртуалок стоит использовать свой собственный образ, в котором исправлены проблемы вроде дефалтовых/пустых паролей и не настроенного файрвола. А когда у Вас сотни серверов уже должны быть ресурсы на то, чтобы полноценно настроить мониторинг безопасности, включая NIDS и свои собственные скрипты проверяющие, в частности, что ни на каком сервере внезапно не открылся вход по ssh/vnc по дефалтовому/пустому паролю.

0

Какой потенциальный ущерб? Та штука, которая мне важна, она под паролем (конфиг хоста), а судьба инстансов никого не волнует. То есть вот реально «не волнует». Даже если у инстанса окажется рабочей сеть, то что плохого сделают? Обычный интернет.

А уж учить про «собственные образы» — извините, вы для лаборатории делаете «специальные

образы», мониторинг безопасности, NIDS? А полезной работой когда тогда заниматься?

Или вы опять про унылую энтерпрайзную недосетку в которой «своя сеть» в которую нельзя пускать «чужих»?

А уж учить про «собственные образы» — извините, вы для лаборатории делаете «специальные

образы», мониторинг безопасности, NIDS? А полезной работой когда тогда заниматься?

Или вы опять про унылую энтерпрайзную недосетку в которой «своя сеть» в которую нельзя пускать «чужих»?

0

Я не учу. Вы как админ на порядок опытнее меня (у меня это всё-таки вторая профессия, не основная), и я это понимаю. Просто на практике (по крайней мере — из моего опыта и опыта всех моих знакомых) получается так, что судьба инстансов всё-таки должна волновать.

Если они в чужом облаке вроде амазона — их использование хакерами может внезапно стоить больших денег. Если они на своих серверах — их использование хакерами может привести гос.органы к этим серверам, и когда их будут изымать будет уже поздно просить чтобы брали только сервера с ненужными лабораторные инстансами. Кроме того, не знаю как поставлены процессы у Вас, но у большинства рано или поздно код работающий на некоторых лабораторных или тестовых серверах получает привилегированный доступ к боевым/внутренним серверам/сервисам. Плюс нередко на заброшенном тестовом сервере можно найти много чего интересного — от немного устаревших исходников проекта до пароля к локальной БД который внезапно совпал с паролем на боевом сервере.

Если они в чужом облаке вроде амазона — их использование хакерами может внезапно стоить больших денег. Если они на своих серверах — их использование хакерами может привести гос.органы к этим серверам, и когда их будут изымать будет уже поздно просить чтобы брали только сервера с ненужными лабораторные инстансами. Кроме того, не знаю как поставлены процессы у Вас, но у большинства рано или поздно код работающий на некоторых лабораторных или тестовых серверах получает привилегированный доступ к боевым/внутренним серверам/сервисам. Плюс нередко на заброшенном тестовом сервере можно найти много чего интересного — от немного устаревших исходников проекта до пароля к локальной БД который внезапно совпал с паролем на боевом сервере.

+3

Извините, я лично держу несколько exit node в TOR'е, так что говорить мне про «плохие госорганы»… Вообще, хостер, который боится, что к нему придут «с вопросами» нежизнеспособен. На абьюзы надо реагировать точно и по делу, и не более, чем требуется.

Насчёт «код, который случайно попадает из лаборатории в продакшен» — вот за это надо очень больно бить. Примерно как за попадание в производство наработок лабораторий (например, химических) без адаптации под техпроцессы нормальной индустрии.

Лаборатория, это место, где я творю всякую фигню и смотрю, что получится. А продакшен, это где делают то, что проверено и должно работать. Более того, лаборатории (у меня) — это потыкать веточкой вручную (чтобы прочувствовать как оно там ломается, конфигурируется и живёт), а продакшен намертво в руках configuration management, и изменения делаются вообще в гите, а не на хостах.

Насчёт «код, который случайно попадает из лаборатории в продакшен» — вот за это надо очень больно бить. Примерно как за попадание в производство наработок лабораторий (например, химических) без адаптации под техпроцессы нормальной индустрии.

Лаборатория, это место, где я творю всякую фигню и смотрю, что получится. А продакшен, это где делают то, что проверено и должно работать. Более того, лаборатории (у меня) — это потыкать веточкой вручную (чтобы прочувствовать как оно там ломается, конфигурируется и живёт), а продакшен намертво в руках configuration management, и изменения делаются вообще в гите, а не на хостах.

+1

Ok, Вы меня убедили. Для хостера, который не боится претензий от органов на тему пособничества терроризму и держит exit node в Tor — действительно абсолютно нормально предоставлять незапароленный доступ по vnc к неиспользуемым серверам. Не знаю, как на Кипре, но в России и Америке такой хостер может существовать только если он является дочкой спец.служб, и все эти незапароленные vnc на самом деле ханипоты для хакеров.

+1

Уточним, что тор-ноды держу я, а не хостер. Собственно, у меня одна exit-node в OVH, вторая в одном из русских провайдеров (ни там ни там я не работаю).

Тут вопрос другой: ни один хостер не может вести бизнес, если не готов к абьюзам. Вот весь из себя хостер белый и пушистый, а тут я прихожу, и за свои три евро в месяц открываю exit node. Хостер ни сном ни духом, что там происходит. А клиентов у него обычно тысячи или десятки тысяч. Так что с абьюзами работа поставлена «на поток».

Собственно, что вам мешает повторить подвиг? Берёте у первого попавшегося хостера VDS'ку, apt-get install tor, меняете ExitPolicy на «всё можно», перезапускаете, и готово.

Чем лаборатория с vnc отличается от платящего клиента с exit node'ами?

Тут вопрос другой: ни один хостер не может вести бизнес, если не готов к абьюзам. Вот весь из себя хостер белый и пушистый, а тут я прихожу, и за свои три евро в месяц открываю exit node. Хостер ни сном ни духом, что там происходит. А клиентов у него обычно тысячи или десятки тысяч. Так что с абьюзами работа поставлена «на поток».

Собственно, что вам мешает повторить подвиг? Берёте у первого попавшегося хостера VDS'ку, apt-get install tor, меняете ExitPolicy на «всё можно», перезапускаете, и готово.

Чем лаборатория с vnc отличается от платящего клиента с exit node'ами?

+1

Вероятно, тем, что в случае платящего клиента есть достаточно данных (номер его кредитки) чтобы перенаправить все претензии гос.органов к этому клиенту. А если клиента нет, то крайним оказывается сам хостер.

Или что, достаточно иметь лицензию на оказание услуг провайдера, плюс поднять на отдельном сервере exit node вместе с беспарольным vnc, и всё — можно спокойно ломать что угодно с этого сервера и ничего никому за это не будет? Даже если сумеют доказать что Tor-трафика в момент взлома не было то вряд ли смогут доказать, что не было и vnc-трафика или что взлом не выполнялся автоматическим скриптом с отложенным вызовом. Сомневаюсь. Скорее всего отвечать за это придётся таки хостеру, если только он сам не сможет убедительно доказать что это был не он.

Или что, достаточно иметь лицензию на оказание услуг провайдера, плюс поднять на отдельном сервере exit node вместе с беспарольным vnc, и всё — можно спокойно ломать что угодно с этого сервера и ничего никому за это не будет? Даже если сумеют доказать что Tor-трафика в момент взлома не было то вряд ли смогут доказать, что не было и vnc-трафика или что взлом не выполнялся автоматическим скриптом с отложенным вызовом. Сомневаюсь. Скорее всего отвечать за это придётся таки хостеру, если только он сам не сможет убедительно доказать что это был не он.

0

Ещё раз: абузы обрабатываются совершенно стандартным потоковым образом. Для того, чтобы хостер схлопотал абузу не нужно возни с тором и забытыми vnc, достаточно адски дырявой cpanel или admin/123 на ispmanager'е или ещё какой штуке. И это случается постоянно — есть простейший регламент реакции. Худшее что будет в случае вменяемых органов — изымут копию сервера. А в случае невменяемых нет ни малейшей причины о них как-то специально беспокоиться, потому что (в РФ) если захотят прийти, придут.

Просто посчитайте: если у хостера 50 тысяч клиентов, и в среднем 5% клиентов оставляют сервер с дефолтными креденшилами, а у клиента в среднем 5 серверов, то сколько это дырявых серверов? Подсказываю — 12к. Абуз среди них меньше, ибо чаще всего замечают до начала странной деятельности или попадают в пассивный бан (spamhaus/капча на гугле), но в любом случае это десятки абуз в неделю. Регламент реакции на них — автоматический и не требующий вообще никакого специального интеллекта.

На фоне них тор нодой больше, тор нодой меньше — никого не волнует, пока не придёт абуза. Придёт — стандартный регламент реакции.

С учётом, что виртуалка в лабе сносится по первому чиху (и без чиха тоже, потому что нужда отпала), воспринимать «ой, у меня кто-то пролез в виртуалку в лаборатории» серьёзно смысла нет.

Вот если это любимый десктопчик оказался засвечен, или там, оборудование промышленное, то это совсем другой разговор, да. Но я описывал лишь одну из возможных причин появления, а так же почему это настолько пофигу.

Просто посчитайте: если у хостера 50 тысяч клиентов, и в среднем 5% клиентов оставляют сервер с дефолтными креденшилами, а у клиента в среднем 5 серверов, то сколько это дырявых серверов? Подсказываю — 12к. Абуз среди них меньше, ибо чаще всего замечают до начала странной деятельности или попадают в пассивный бан (spamhaus/капча на гугле), но в любом случае это десятки абуз в неделю. Регламент реакции на них — автоматический и не требующий вообще никакого специального интеллекта.

На фоне них тор нодой больше, тор нодой меньше — никого не волнует, пока не придёт абуза. Придёт — стандартный регламент реакции.

С учётом, что виртуалка в лабе сносится по первому чиху (и без чиха тоже, потому что нужда отпала), воспринимать «ой, у меня кто-то пролез в виртуалку в лаборатории» серьёзно смысла нет.

Вот если это любимый десктопчик оказался засвечен, или там, оборудование промышленное, то это совсем другой разговор, да. Но я описывал лишь одну из возможных причин появления, а так же почему это настолько пофигу.

0

Удалось узреть как мне кажется интересное.

Первая часть — скрин с сайта «рулетки»

Вторая часть — результат проверки выкачанного «кем-то на vnc» и потом просто мной на virustotal.

Первая часть — скрин с сайта «рулетки»

Вторая часть — результат проверки выкачанного «кем-то на vnc» и потом просто мной на virustotal.

+2

+5

Радость была недолгой?

0

anotherankor, блин.

0

Мотор старт, мотор стоп, вжих-вжих

0

0

Зарегистрируйтесь на Хабре, чтобы оставить комментарий

VNC-рулетка. Srsly?