Комментарии 26

Это очень круто. Положил в закладки, что-то мне подсказывает, что рано или поздно этот гайд спасет меня.

Спасибо огромное.

Спасибо огромное.

+3

Получается, что надо куда то постоянно отправлять свои файлы для проверки? Это же утечка информации?

0

Вы прочитали статью до конца?

В том то и дело, если отправлять на Malwr или Anubis или тот-же Virustotal то по сути это утечка и с точки зрения утверждённых регламентов ИБ неприемлемо. Но когда с нуля поднимаешь свой сервис и конфигурируешь доступ к сервису только со своей сети — утечкой это не является, хост с песочницей становится по сути частью инфраструктуры организации, для большей уверенности на хост можно поставить OSSEC, например воспользовавшись материалом, предоставленным Neuronix или-же данным мануалом от Traveler и отправлять логи OSSEC в используемую в организации SIEM систему, такой подход к решению данной задачи будет комплексным и вполне приемлемым.

В том то и дело, если отправлять на Malwr или Anubis или тот-же Virustotal то по сути это утечка и с точки зрения утверждённых регламентов ИБ неприемлемо. Но когда с нуля поднимаешь свой сервис и конфигурируешь доступ к сервису только со своей сети — утечкой это не является, хост с песочницей становится по сути частью инфраструктуры организации, для большей уверенности на хост можно поставить OSSEC, например воспользовавшись материалом, предоставленным Neuronix или-же данным мануалом от Traveler и отправлять логи OSSEC в используемую в организации SIEM систему, такой подход к решению данной задачи будет комплексным и вполне приемлемым.

0

Прочитал, но сразу не понял :-)Спасибо!

Еще вопрос — замеряли производительность системы? Сколько может обрабатывать файлов в минуту?

Хотелось бы сделать так чтобы все перемещающиеся в компании файлы проходили через песочницу. Или, автоматизировать проверку всех файлов, передаваемых пользователями нашей системы друг другу через нашу систему.

Еще вопрос — замеряли производительность системы? Сколько может обрабатывать файлов в минуту?

Хотелось бы сделать так чтобы все перемещающиеся в компании файлы проходили через песочницу. Или, автоматизировать проверку всех файлов, передаваемых пользователями нашей системы друг другу через нашу систему.

0

На VPS Digitalocean, упомянутой в начале статьи файл анализируется минут 8-10, это с дампом памяти, если без, то пара минут, а насчёт проверки вложений, вот вам скрипт за основу, который атачи выгружает, можно его под себя адаптировать, а файлы локально проверять по крону в песочнице например

0

Считать файл безопасным если эта система (да и любая другая автоматическая) сказала что он чист — нельзя.

Ручной анализ даст более правильную картину.

Ручной анализ даст более правильную картину.

+1

Вы абсолютно правы, но лишь в том случае, если специалист имеет достаточное количество знаний в этой узкопрофильной области, чтобы провести грамотный ручной анализ файла.

+1

А если не имеет ему и песочница не поможет, если троян не совсем дурной.

0

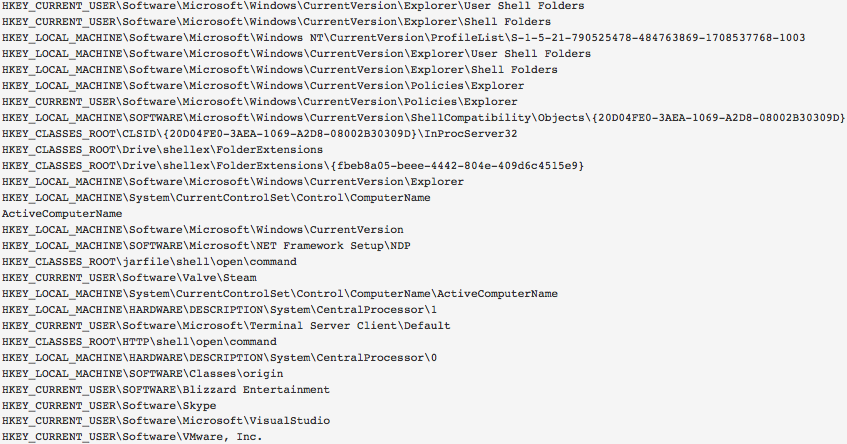

Тут Вы тоже абсолютно правы, например просканировал в песочнице бинарник вируса BetaBot, слитого в сеть с контрольной панелью и взломанного неким исследователем с ником Xylit0l. При запуске в обычном режиме Userland вирус ничего подозрительного особо не делает, смотрит некоторые ключи реестра, но песочница считает файл «чистым», не считая только отчёта из virustotal:

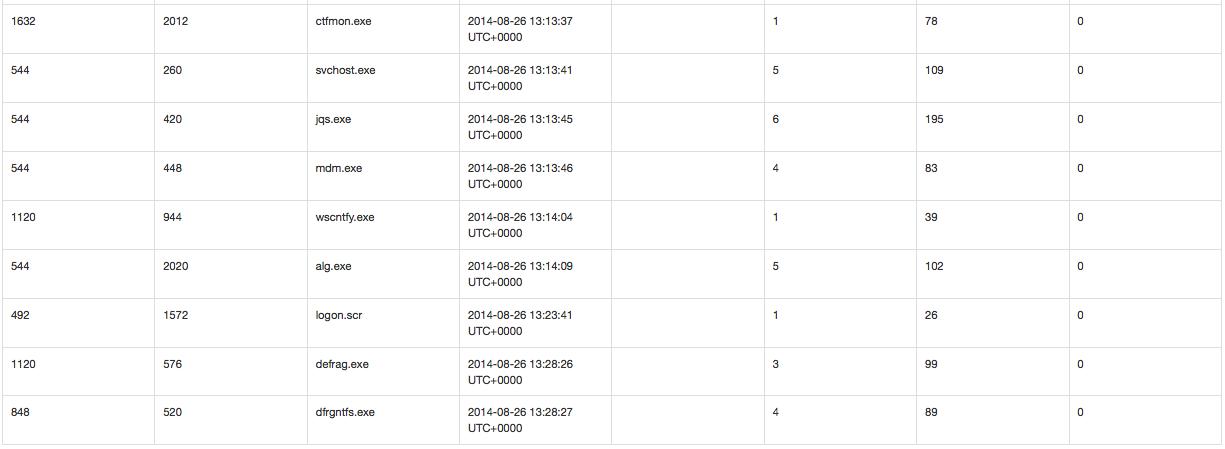

А если запустить с драйвером zer0m0n, то появляется гораздо больше процессов и анализ вместе с песочницей полностью подвисает после запуска процесса dfrgntfs.exe

К сожалению мои познания в этой области пока-что малы и не позволяют мне проанализировать файл вручную.

Буду вам крайне признателен, если порекомендуете хорошую литературу по этой теме :)

Картинка

А если запустить с драйвером zer0m0n, то появляется гораздо больше процессов и анализ вместе с песочницей полностью подвисает после запуска процесса dfrgntfs.exe

Картинка

К сожалению мои познания в этой области пока-что малы и не позволяют мне проанализировать файл вручную.

Буду вам крайне признателен, если порекомендуете хорошую литературу по этой теме :)

0

Из реестра вижу только обращение к VmWare, но черт его знает какие были фильтры, может это другой процесс лез.

www.amazon.com/Malware-Analysts-Cookbook-DVD-Techniques/dp/0470613033 — неплохая книга, Касперы недавно на хабре книжки рекомендовали.

www.amazon.com/Malware-Analysts-Cookbook-DVD-Techniques/dp/0470613033 — неплохая книга, Касперы недавно на хабре книжки рекомендовали.

0

ПО вручную, с помощью песочниц и разных утилит, но самым простым и быстрым из всех способов проанализировать вирус оказался malwr.com – сервис автоматического анализа файла в песочнице.

Стоит отметить ещё такой сервис, как Анубис. Пример отчёта о сканировании в PDF

0

malwr возвращается: blog.malwr.com/2014-08-22-status-update.html

+1

Собственно, по быстренькому (без длительных очередей) посмотреть, что делает исполняемый модуль можно и через вирустотал, в закладке Поведение.

+2

Интересно было бы почитать еще обзор самого вредоноса.

+1

По вредоносу обзор писать не планировал, вот ссылка на его анализ

0

Грандиозно! Сколько времени вы писали эту статью? :)

0

Статью написал за сутки, из них полдня составлял и обкатывал скрипт. Собрал сервис за выходные, а потом в течении месяца после работы допиливал некоторые косячки и проблемы. Изначально это был мини гайд для коллег, а после вспомнил, что на хабре не нашёл инфы и решил поделиться со всеми, да и наконец пришло время получить инвайт :)

+1

Чёрт возьми, вот это классно. Думаю, придётся как-нибудь собрать такую штуку на отдельной машине =)

Сразу вспомнилось это:

Сразу вспомнилось это:

+5

А не могли бы вы заодно поделиться готовым образом DO? Насколько я помню у них с некоторых пор появилась такая возможность.

Благодарю.

Благодарю.

0

Virustotal.com

Постоянно пользуюсь!

Постоянно пользуюсь!

0

Присоединяюсь к вышеупомянутой просьбе. Поделитесь, пожалуйста, образом подготовленной ВМ в любом удобном для Вас формате.

0

я его к сожалению уже удалил, а на рабочей песочнице уже поднято много других сервисов и она уже содержит в себе много внутренней информации. Создайте новый VPS, запустите готовый скрипт и через 15 минут, максимум час вам лишь нужно будет выполнить несложную установку Windows с последующей установкой софта, работать должно, я с нуля своим полуавтоматическим методом собрал песочницу за 2 часа (в т.ч. 40 минут установка винды и 20 минут выгрузка базы с clamav со скоростью 2-8 кб/c)

Или можете спросить мой образ у хабраюзера PocketSam

Или можете спросить мой образ у хабраюзера PocketSam

0

Зарегистрируйтесь на Хабре, чтобы оставить комментарий

Cuckoo – собственная автоматизированная лаборатория анализа вредоносных файлов