Комментарии 24

Читал с удовольствием, вот бы так в универах и колледжах преподавали!

+7

В общем так полезный материал вышел, в качестве ознакомления с возможностями.

С переводом времени — думаю это уже не актуально)))

Правда, если лично на мой вкус — то я люблю более углубленные статьи, а то получается «ни рыба, ни мясо, а макароны...».

С переводом времени — думаю это уже не актуально)))

Правда, если лично на мой вкус — то я люблю более углубленные статьи, а то получается «ни рыба, ни мясо, а макароны...».

0

отличная статья

+1

Главное чтобы статья не стала эталоном для эникейщиков, а послужила стимулом читать более подробно про каждую упомянутую из тем.

+1

spaning tree — не связующее, а покрывающее дерево :)

и если на каталистах не использовать всякие фичи из арсенал rstp+, как-то backbone fast, uplink fast то прекрасно dlink с цысками уживутся по stp.

ещё было бы неплохо рассказать про агрегацию линков (port-channel в терминологии cisco), не сильно адвенсед технология, а знать о том, что она бывает — полезно.

и если на каталистах не использовать всякие фичи из арсенал rstp+, как-то backbone fast, uplink fast то прекрасно dlink с цысками уживутся по stp.

ещё было бы неплохо рассказать про агрегацию линков (port-channel в терминологии cisco), не сильно адвенсед технология, а знать о том, что она бывает — полезно.

+1

Укажем сети для каждой из зон, в которые входит Core_1 (надо использовать инверсию маски):

Core_1 (config-router)# network 10.0.0.0 0.0.0.7 area 0

Core_1 (config-router)# network 10.10.0.0 0.0.0.7 area 10

Вторая сеть с такой маской является подмножеством первой и будет сброшена до 10.0.0.0/8 при такой маске.

Core_1 (config-router)# network 10.0.0.0 0.0.0.7 area 0

Core_1 (config-router)# network 10.10.0.0 0.0.0.7 area 10

Вторая сеть с такой маской является подмножеством первой и будет сброшена до 10.0.0.0/8 при такой маске.

0

вы ошибаетесь

network ip-address wildcard-mask area area-id0

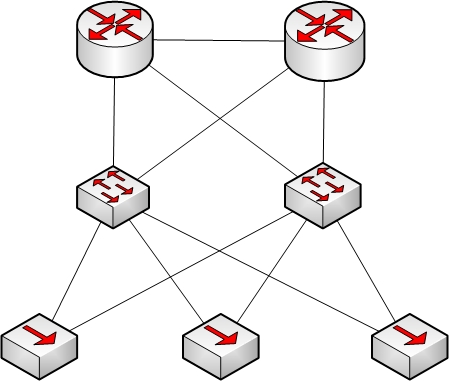

Что будет, если один коммутатор уровня распределения откажет? Без связи останется уровень доступа.

Уровень распределения должен одновременно подключаться к уровню ядра несколькими аплинками, к физически разным железкам. И уровень доступа (по хорошему) тоже.

Получается топология вида «двойная звезда». Что-то типо этого, что представлено ниже. А вообще, у циски есть замечательные презентации по строительству кампусных сетей, которые демонстрировались на Cisco Expo, можете погуглить.

Уровень распределения должен одновременно подключаться к уровню ядра несколькими аплинками, к физически разным железкам. И уровень доступа (по хорошему) тоже.

Получается топология вида «двойная звезда». Что-то типо этого, что представлено ниже. А вообще, у циски есть замечательные презентации по строительству кампусных сетей, которые демонстрировались на Cisco Expo, можете погуглить.

+1

статейка-то просто обзорная, для начинающих, зачем грузить сложными вещами?

а то сразу к вашему комменту начать придираться можно — почему нет линка между устройствами distribution? почему access не l3? а давайте обсудим проблемы l2 пускать до ядра или l3 от distribution до ядра? а почему вообще distribution есть, а не collapsed-core? :)

а то сразу к вашему комменту начать придираться можно — почему нет линка между устройствами distribution? почему access не l3? а давайте обсудим проблемы l2 пускать до ядра или l3 от distribution до ядра? а почему вообще distribution есть, а не collapsed-core? :)

+1

Пардон, уровень доступа должен подключаться к распределению, конечно :)

0

Если бы в свое время такие статьи были, то у многих бы была тяга к познанию дальше. Глубже копать. =)

+1

Замечательная статья.

Маленькое дополнение. Про VTP как-то вскользь упомянули. Можно было бы описать, для чего используется этот протокол.

Маленькое дополнение. Про VTP как-то вскользь упомянули. Можно было бы описать, для чего используется этот протокол.

0

Еще вопрос. А как у вас получилось сделать две Area 10, подключенных к Backbone Area 0 в OSPF? Разве можно делать 2 несвязанные между собой области с одним номером?

0

Router ID для OSPF лучше было бы задать в ручную, что б убедиться, что Core маршрутизаторы будут выбраны DRами, как мне кажется.

0

Обзорная статья… не хватает инфы…

нужно наверное поподробнее про каждый раздел…

нужно наверное поподробнее про каждый раздел…

0

С STP Вы немного напутали. Перепутали название коммутаторов, когда назначаете приоритет. И как то немного не ясно, порт в сторону ядра наоборот не должен блокироваться, блокироваться должен порт между узлами агрегации (distribution). А вот когда упадет линк от агрегации до ядра, должен подняться резервный, и вся тяжесть двух агрегаций ляжет на один линк к ядру.

По ACL процитирую свой веб конспект:

Place IP standard access lists as close to the destination as possible.

Place IP extended access lists as close to the source as possible.

У Вас расширенный аксес лист расположен как можно дальше от источника (то есть у защищаемых узлов). Получается что мы забиваем каналы ненужным трафиком, гоним его по всей сети, доходим до места назначения и там удачно дропаем =) Нужно создавать данный аксес лист на Cat1, указывать destination.

За статью спасибо, освежает.

А как D-Link's у Вас, пофиксили у них проблему с БП? Длинк классные железки, наверное лучшее по цене качество.

По ACL процитирую свой веб конспект:

Place IP standard access lists as close to the destination as possible.

Place IP extended access lists as close to the source as possible.

У Вас расширенный аксес лист расположен как можно дальше от источника (то есть у защищаемых узлов). Получается что мы забиваем каналы ненужным трафиком, гоним его по всей сети, доходим до места назначения и там удачно дропаем =) Нужно создавать данный аксес лист на Cat1, указывать destination.

За статью спасибо, освежает.

А как D-Link's у Вас, пофиксили у них проблему с БП? Длинк классные железки, наверное лучшее по цене качество.

0

Кажется у вас ошибка в назначение acl на интерфейс

Вы запретили «исходящий» из влана трафик с адресов 192.168.0.0/27, такой acl не будет срабатывать, т.к. в этом направлении нет трафика 192.168.0.0->any, только 192.168.1.0->any

Про правильно положение ACL и то что нужно будет указать destination network, написали выше

В вашем же случае, на cat2, вам нужно было использовать направление

чтобы acl из вашей статьи сработал.

После создания списка доступа его необходимо применить на нужном интерфейсе:

Cat_2(config)#int Vlan500 Cat_2(config-if)# ip access-group Access_denided_IN in

Тем самым запретив на int vlan500 Cat_2 входящий трафик ip и udp от 192.168.0.0 255.255.255.224 на любой адрес

Вы запретили «исходящий» из влана трафик с адресов 192.168.0.0/27, такой acl не будет срабатывать, т.к. в этом направлении нет трафика 192.168.0.0->any, только 192.168.1.0->any

Про правильно положение ACL и то что нужно будет указать destination network, написали выше

В вашем же случае, на cat2, вам нужно было использовать направление

ip access-group Access_denided_IN out

чтобы acl из вашей статьи сработал.

0

Зарегистрируйтесь на Хабре, чтобы оставить комментарий

Публикации

Изменить настройки темы

Трёхуровневая модель сети и технологии VLAN, DHCP, OSPF, STP, SNMP, ACL, NTP на Cisco и D-link