Draytek — относительно новая в российском сегменте компания, занимающая нишу недорогих компактных роутеров All-in-one. Здесь и здесь можно почитать обзор двух, наиболее популярных моделей роутеров этой компании серий 2820 и 2910 (которые, кстати, позиционируются как «security firewall»). Среди остальных преимуществ данных роутеров, наиболее вкусным является аппаратная поддержка шифрования (AES/DES/3DES) и аутентификации (MD5, SHA-1), так что можно, вроде бы, настроить VPN между точками и спать спокойно. Но не всё так просто, как кажется.

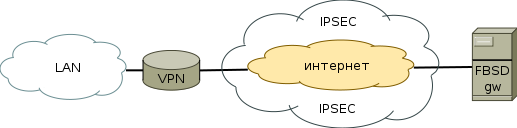

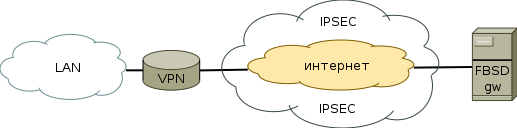

Собираем простой стенд — 1 шлюз Draytek, 1 VPN сервер на фряхе (подключил напрямую):

Данные

В качестве сервера я взял FreeBSD с security/racoon2. Поднимаем VPN, через какое либо время опускаем spmd (отключаем racoon2 на фряхе), пингуем внутренний адрес фряхи (предварительно запустив tcpdump) с Draytek'а. Пингуется! О, черт, как такое может быть?

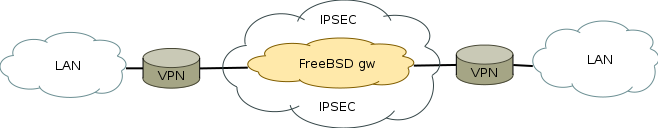

Смоделируем идеальную ситуацию — 2 роутера от прозводителя (2910 и 2820), шлюз посередине (та же фряха с tcpdump'ом):

Данные

3 FreeBSD gw

1 WAN 192.168.51.1

2 WAN 192.168.52.1

sysctl: net.inet.ip.forwarding: 1

При отключении VPN канала (допустим упала сеть у провайдера) на 2 роутере, 1 роутер удаляет шифрованный туннель и… начинает транслировать адреса пакетов на внешний интерфейс!

Тестировались Draytek Vigor 2910VG и 2820Vn, поведение одинаково. Думаю все роутеры данных серий подвержены данной уязвимости — после обрыва туннеля начинается трансляция адресов исходящих пакетов, которые должны подвергаться шифрованию.

Не смотрите на только ICMP трафик в видео, транслируется весь IP трафик, это видно по http пакетам в конце видео (ноутбук за draytek 2910 [ip адрес 192.168.9.2]).

Производитель предупреждён. Переписка с ним:

Вот такие вот финты ушами в ущерб стандартов. А такие финты, как известно, бесследно не проходят. IPSEC — есть очень серьёзный стандарт, гарантирующий защищённость передаваемой информации, а тут такаябага «фича».

P.S. Публикую исключительно потому, что хочу предупредить тех, кто использует эти роутеры в продакшене.

Собираем простой стенд — 1 шлюз Draytek, 1 VPN сервер на фряхе (подключил напрямую):

Данные

Draytek 2910:

LAN: 192.168.9.1/24

WAN: 99.99.99.99/24

GW: 99.99.99.100 (обязательно)

FreeBSD:

LAN: 192.168.3.32/24

WAN: 99.99.99.100/24В качестве сервера я взял FreeBSD с security/racoon2. Поднимаем VPN, через какое либо время опускаем spmd (отключаем racoon2 на фряхе), пингуем внутренний адрес фряхи (предварительно запустив tcpdump) с Draytek'а. Пингуется! О, черт, как такое может быть?

Смоделируем идеальную ситуацию — 2 роутера от прозводителя (2910 и 2820), шлюз посередине (та же фряха с tcpdump'ом):

Данные

1 Draytek 2910

LAN: 192.168.9.1/24

WAN: 192.168.51.2

GW: 192.168.51.1

2 Draytek 2820

LAN: 192.168.10.1/24

WAN: 192.168.52.2

GW: 192.168.52.13 FreeBSD gw

1 WAN 192.168.51.1

2 WAN 192.168.52.1

sysctl: net.inet.ip.forwarding: 1

При отключении VPN канала (допустим упала сеть у провайдера) на 2 роутере, 1 роутер удаляет шифрованный туннель и… начинает транслировать адреса пакетов на внешний интерфейс!

Тестировались Draytek Vigor 2910VG и 2820Vn, поведение одинаково. Думаю все роутеры данных серий подвержены данной уязвимости — после обрыва туннеля начинается трансляция адресов исходящих пакетов, которые должны подвергаться шифрованию.

Не смотрите на только ICMP трафик в видео, транслируется весь IP трафик, это видно по http пакетам в конце видео (ноутбук за draytek 2910 [ip адрес 192.168.9.2]).

Производитель предупреждён. Переписка с ним:

кому support@draytek.com

дата 27 августа 2010 г. 18:05

тема bug in your routers

I found bug in your routers (I think this bug present in other xx routers too).

I create test configuration:

192.168.3.0/24 | 192.168.1.10 (freebsd) — 192.168.1.2 (router) | 192.168.9.0/24

in left side I use freebsd os with racoon2 port (ipsec-tools too)

Bug is very serious:

when I create vpn tunnel with ESP encryption between hosts and after some time stop spmd (on freebsd), router clear his policies (connection management page is blank) and start NAT 192.168.3.0/24 net traffic to freebsd external interface. All NAT'ed traffic is unencrypted!

You can download video from xxx. I attach router (admin without password) and racoon2 config files.

If you don't answer to this letter until monday, I publish it in bugtrackers.

немного писем

дата 2 сентября 2010 г. 8:20

тема Re: [Ticket#2010082810002448] Fwd: bug in your routers

Dear Sir,

Thank you for the information.

Although the current mechanism may violate the standard, it provides flexibility

for many applications. For example when vpn is up, a public server is accessed

through a vpn tunnel and routed to the Internet by remote vpn gateway. When vpn

is down, the same public server can be accessed directly from local wan

connection. This kind of usage is useful in VoIP implementation.

кому Draytek Support <support@draytek.com>

дата 2 сентября 2010 г. 17:15

тема Re: [Ticket#2010082810002448] Fwd: bug in your routers

and how disable it?

дата 3 сентября 2010 г. 7:31

тема Re: [Ticket#2010082810002448] Fwd: bug in your routers

Dear Sir,

Sorry this mechanism cannot be changed.

Вот такие вот финты ушами в ущерб стандартов. А такие финты, как известно, бесследно не проходят. IPSEC — есть очень серьёзный стандарт, гарантирующий защищённость передаваемой информации, а тут такая

P.S. Публикую исключительно потому, что хочу предупредить тех, кто использует эти роутеры в продакшене.