6 марта 2021 года Microsoft обновила утилиту Safety Scanner. Последняя версия автономного инструмента безопасности Microsoft Support Emergency Response Tool (MSERT) может обнаруживать зловредные веб-оболочки (средства удаленного доступа, Web Shell), установленные злоумышленниками внутри почтовых серверов компаний в рамках недавней (и еще продолжающейся на непропатченные Exchange Server 2013/2016/2019) сетевой атаки на сотни тысяч серверов Exchange по всему миру. Для ее проведения хакеры использовали цепочку уязвимостей ProxyLogon (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 и CVE-2021-27065).

С помощью веб-оболочек злоумышленники могут контролировать почтовые сервера Microsoft Exchange Server и получать доступ к внутренней сети пострадавших от атаки компаний.

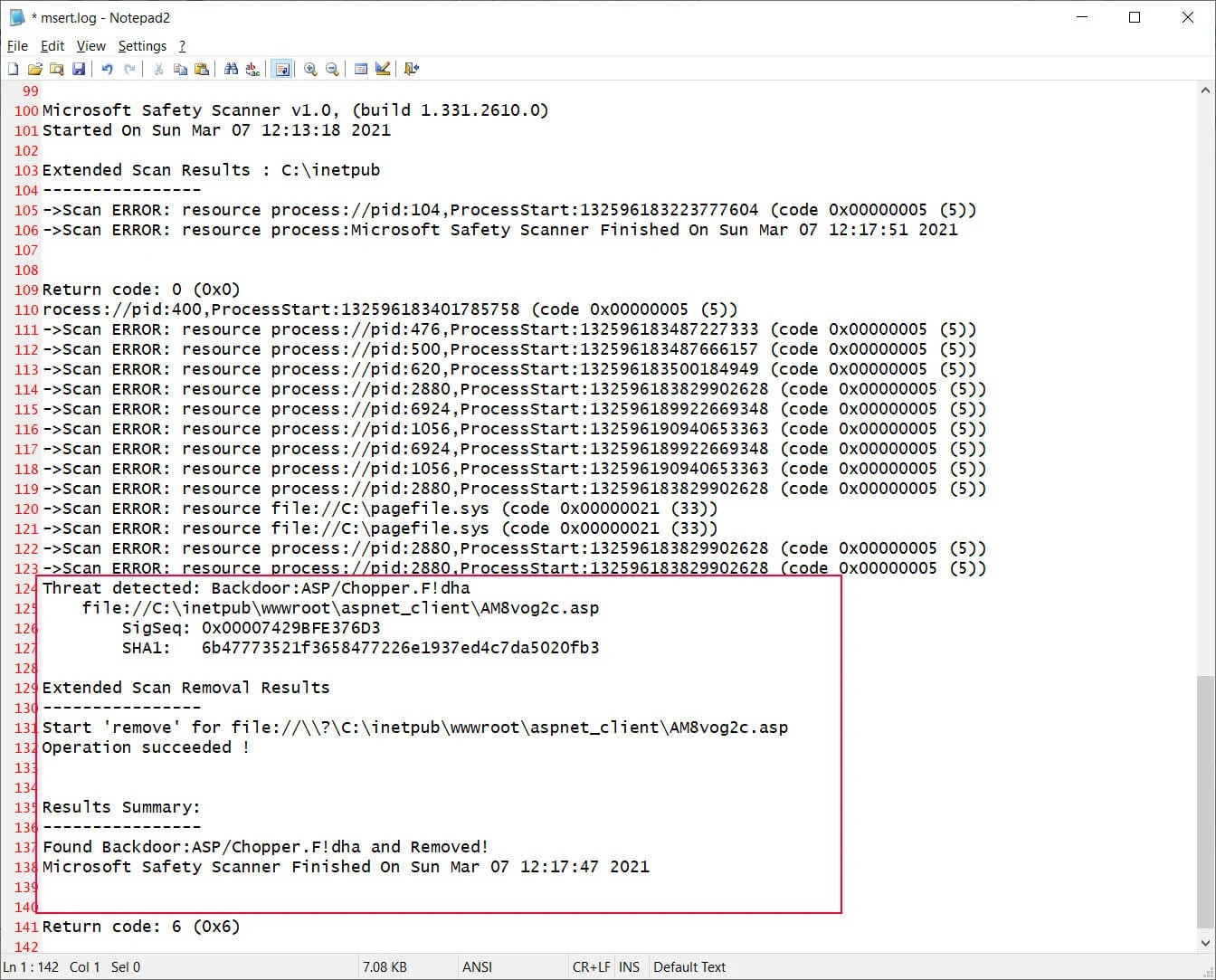

Microsoft пояснила, что сделала эти обновления для MSERT, чтобы организации, которые не используют защитную систему Microsoft Defender, могли также оперативно проверить свои почтовые сервера в автономном режиме на взлом. MSERT использует сигнатуры Microsoft Defender для сканирования и удаления обнаруженных вредоносных программ.

В начале марта Microsoft обновила сигнатуры Microsoft Defender, сканирование этой утилитой зараженных систем может обнаружить следующие зловредные веб-оболочки и зловреды, связанные с проблемой ProxyLogon: Exmann.A!dha, Exmann.A, SecChecker.A, JS/Webshell, JS/Chopper!dha, umpLsass.A!attk и TwoFaceVar.B.

Microsoft напомнила, что MSERT — это сканер по требованию, который не обеспечивает защиты в реальном времени. Поэтому его следует использовать только для точечного сканирования и не полагаться, как на полноценную антивирусную программу.

Кроме того, MSERT автоматически удаляет все обнаруженные зловредные файлы и не помещает их в карантин. В том случае, если системному администратору необходимо сохранить обнаруженные файлы, то не стоит использовать MSERT, а вместо этого нужно задействовать специальные скрипты PowerShell от Microsoft "Test-ProxyLogon.ps1" и других компаний, например, CERT Latvia.

Ранее Microsoft выложила на GitHub скрипт для проверки факта взлома серверов Exchange и просит системных администраторов проверить свои корпоративные почтовые сервера на взлом после недавно обнаруженной цепочки уязвимостей ProxyLogon

Microsoft также настоятельно рекомендует проверить вручную и установить последние обновления безопасности для серверов Microsoft Exchange. Версии серверов, которые попадали в группу повышенного риска:

- Exchange Server 2019 < 15.02.0792.010;

- Exchange Server 2019 < 15.02.0721.013;

- Exchange Server 2016 < 15.01.2106.013;

- Exchange Server 2013 < 15.00.1497.012.

Microsoft пояснила, что это необходимо сделать, так как в настоящее время фиксируются активные попытки эксплуатации данных уязвимостей на объектах, принадлежащих как государственным, так и коммерческим компаниям по всему миру.

7 марта издание Bloomberg сообщило, что из-за серьезных уязвимостех в программном обеспечении Microsoft для почтовых серверов может возникнуть глобальный IT-кризис в области безопасности, так как хакеры продолжают заражать сервера по всему миру, а Microsoft не может защитить своих клиентов. Тем более, что в настоящее время только 10 % от работающих систем пропатчено до последних версий.

Вдобавок вчера Европейское банковское управление (EBA) отключило все системы электронной почты после того, как их серверы Microsoft Exchange были взломаны в рамках продолжающихся атак, направленных на организации по всему миру. EBA является частью Европейской системы финансового надзора и контролирует целостность и упорядоченное функционирование банковского сектора ЕС.