Исследователи Алекс Ионеску и Ярден Шафир недавно обнаружили уязвимость в службе Windows Print Spooler, основном компоненте ОС Windows, отвечающем за управление операциями печати. Ей присвоен номер CVE-2020-1048. Уязвимость затрагивает все версии ОС Windows c 1996 года от NT 4.0 до текущих версий этой ОС.

В настоящее время Microsoft выпустила патчи для закрытия этой уязвимости для Windows 10 версий 1803/1809/1909/1709/1903/1607, Windows 7/8.1/RT 8.1, Windows Server версий 1803/1909/1903, а также Windows Server 2019/2016/2012(R2)/2008(R2). Эти патчи также вошли в состав обновления безопасности «майский вторник патчей» от Microsoft (May 2020 Patch Tuesday), которое стало доступно всем пользователям 12 мая 2020 года.

Ионеску и Шафир назвали эту уязвимость PrintDemon и раскрыли на портале Windows Internals подробности об ее обнаружении и способах использования.

Фактически, это некритичная уязвимость локального повышения привилегий (local privilege escalation, LPE), используя которую злоумышленник может повысить свои привилегии в системе. Конечно, при условии, что ранее данные пользователя этой ОС уже были скомпрометированы, так как эту уязвимость нельзя использовать для проведения прямой удаленной атаки на ПК с ОС Windows.

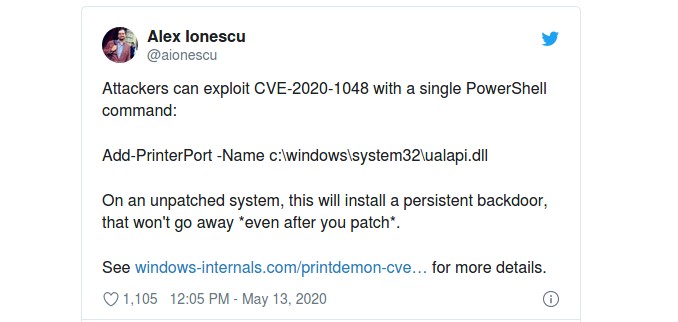

Механизм использования PrintDemon прост — одна непривилегированная команда в PowerShell (для текущих версий ОС Windows), чтобы получить привилегии уровня администратора для всей ОС:

Add-PrinterPort -Name c:\windows\system32\ualapi.dll

В более старых версиях Windows необходимо дополнительно сделать еще некоторые операции.

Поскольку служба Windows Print Spooler предназначена для того, чтобы быть доступной любому приложению, которое хочет напечатать файл, она доступна для всех приложений, работающих в системе, без ограничений. Злоумышленник может создать задание на печать, которое печатает в файл, например локальный файл DLL, используемый ОС WIndows или другим приложением. Таким образом, злоумышленник может инициировать операцию печати, преднамеренно завершить работу службы диспетчера очереди печати и затем возобновить его работу, но на этот раз операция печати выполняется с привилегиями SYSTEM, что позволяет перезаписывать любые файлы в ОС Windows.

Ионеску выложил на GitHub информацию об этой уязвимости (PoC-эксплоит для PrintDemon) с целью помочь ИБ-специалистам и системным администраторам понять уязвимость и подготовить меры по ее устранению и обнаружению.

Ранее в начале мая 2020 года Microsoft перенесла на конец мая 2020 начало развертывания большого майского обновления Windows 10 May 2020 Update (версия 2004) для обычных пользователей. Ранее компания планировала выпустить это обновление 12 мая 2020 года. Теперь этот срок сдвинут по соображениям безопасности еще на две недели из-за необходимости исправить выявленную в последний момент уязвимость нулевого дня в Windows 10.