Группа VUSec по системам и сетевой безопасности в университете VU Amsterdam провела исследование, которое показало, что в защите Target Row Refresh есть уязвимость CVE2020-10255. Она делает память DDR4 по-прежнему неустойчивой к атакам вида Rowhammer. Хакеры использовали атаки такого рода шесть лет назад.

Около пяти лет назад опасную уязвимость нашли в микросхемах и модулях оперативной памяти. Атака Rowhammer на ячейки с записанными данными становилась возможной после того, как техпроцесс производства оперативной памяти преодолел отметку 40 нм, и давала хакерам доступ к системе. После того, как была разработана технология защиты от Rowhammer, считалось, что память DDR4 и LPDDR4 неуязвима к атакам.

Технология Target Row Refresh (TRR) представляла собой, скорее, комплекс мер защиты. Так, можно было выбрать увеличение частоты обновления данных в памяти или включение ECC. Это, как казалось, позволяло избегать атак с высокой скоростью чтения-записи на определённые ячейки динамической оперативной памяти и переключения состояния в сопредельных ячейках. Как раз эти действия давали злоумышленнику возможность записать зловредный код в память с последующим его исполнением.

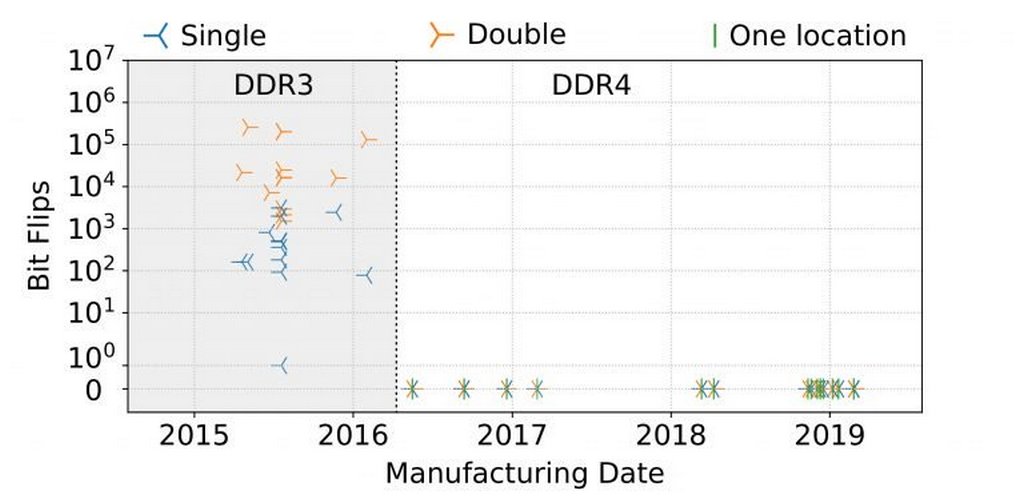

Однако исследовали VUSec решили вновь проверить, как работает метод, и выяснилось, что 42 модулей памяти от нескольких компаний с включённой защитой TRR защищены только от известных методов Rowhammer. Когда же авторы исследования сгенерировали алгоритм обхода TRR, 13 из 42 модулей удалось успешно взломать.

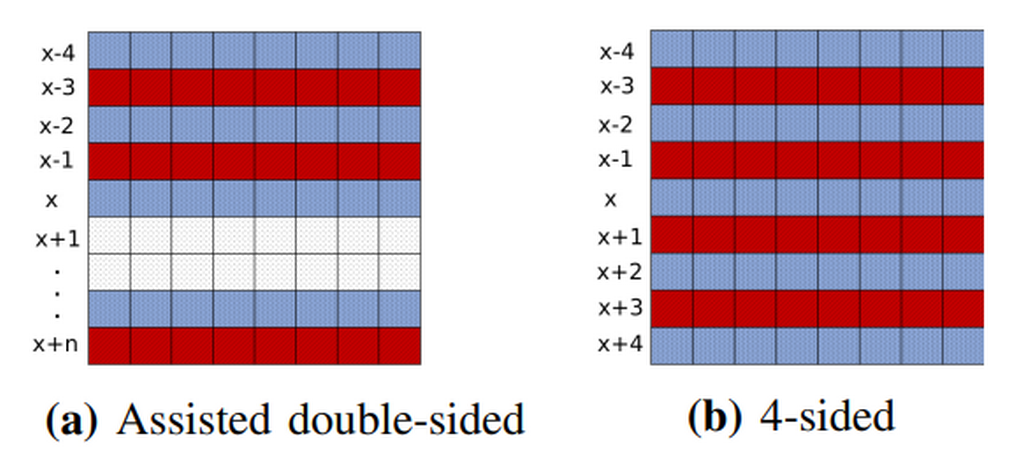

Исследователи назвали свой алгоритм с открытым исходным кодомTRRespass. Его разработали совместно с учеными Высшей технической школы Цюриха (ETH Zurich). Те смогли предоставить всю инфраструктуру памяти в виде матрицы ПЛИС. Затем исследователи поработали с матрицей и уже создали программный инструмент для атаки по принципу фаззинга, когда на вход подаются зачастую случайные данные, содержимое самой программы, в данном случае это модуль памяти, для исследователя остаётся неизвестным, а анализируются выходные данные.

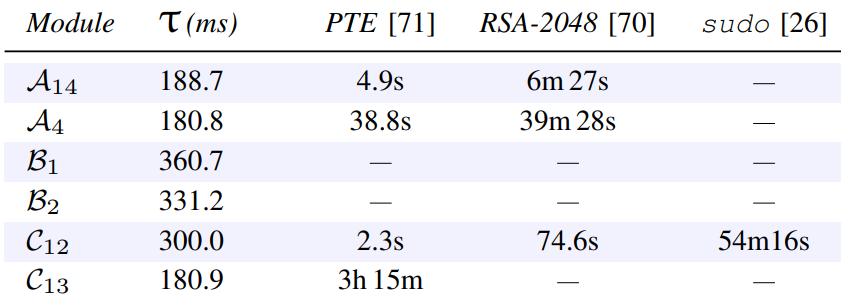

Метод помог исследователям установить, что уязвимость к атакам Rowhammer есть не только в модулях памяти, но и в пяти моделях смартфонов. Среди них Google Pixel, Google Pixel 3, LG G7 ThinQ, OnePlus 7 и Samsung Galaxy S10e (G970F).

В лучшем случае получить привилегии ядра удалось за 2,3 секунды. Подделать подпись доверенного ключа RSA-2048 было возможно в лучшем случае чуть более чем за минуту.

В Intel в марте выпустили обновления программного обеспечения и SDK платформы SGX после того, как были опубликованы детали первой известной атаки на SGX. Однако в ответ на последнее исследование VUSec компания отметила, что эта уязвимость не относится к процессорам, а, скорее, проблема производителей модулей памяти: «Это не уязвимость процессора Intel. Уязвимость к этой проблеме варьируется в зависимости от конструкции DRAM и узлов производственного процесса DRAM… Корпорация Intel рекомендует связаться с вашим поставщиком DRAM для оценки соответствующих мер по снижению риска для вашей системы». AMD отметила только, что контроллеры памяти в процессорах компании выпускаются с использованием спецификаций JEDEC.

См. также:

- «Исследование: Считавшаяся «неуязвимой» память DDR4 подвержена уязвимости Rowhammer»

- «Как получить статус суперпользователя с помощью уязвимости DRAM: Техника Rowhammer»

- «Security Week 24: Rowhammer в Android и сложность аппаратных уязвимостей»

- «Исследователи создали эксплоит для получения root-доступа к Android-смартфонам с помощью уязвимости Rowhammer»