Исследователи безопасности из компании WebARX нашли серьезную уязвимость в плагине для темы WordPress, которая позволяла получать доступ к сайту и стирать базы данных. У нее более 200 тысяч установок.

Плагин ThemeGrill Demo Importer дает админам возможность импортировать демо контент, виджеты и настраивать темы от ThemeGrill — компании по веб-разработке, которая продает коммерческие темы WordPress. Хакеры могли установить в базе данных настройки по умолчанию, а существование в БД пользователя под именем «admin» позволяло им автоматически осуществить вход с правами администратора.

Как только плагин обнаруживает, что тема ThemeGrill установлена и активирована, он загружает файл /include/class-demo-importer.php, который перехватывает reset_wizard_actions в admin_init в строке 44. В функции reset_wizard_actions проверка подлинности не выполняется.

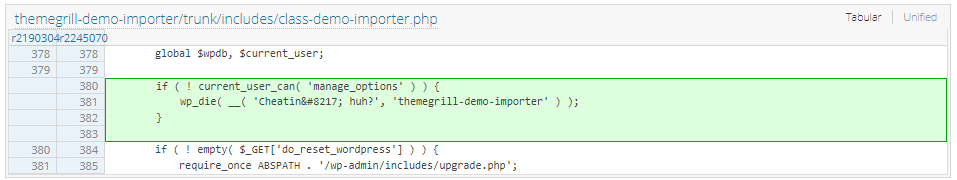

Уязвимость нашли в версиях с 1.3.4 по 1.6.1. Таким образом, она существовала более трех лет. В патч добавили проверку current_user_can («manage_options») в функцию reset_wizard_actions.

Патч 1.6.2, в котором устранили уязвимость, выпустили 16 февраля.

WebARX 18 февраля сообщила, что количество установок плагина теперь снизилось до 100 тысяч. Исследователи объяснили это тем, что после 15 февраля пользователи начали удалять уже установленный ThemeGrill Demo Importer.

См. также: «Кейсы для применения средств анализа сетевых аномалий: атаки через плагины браузеров