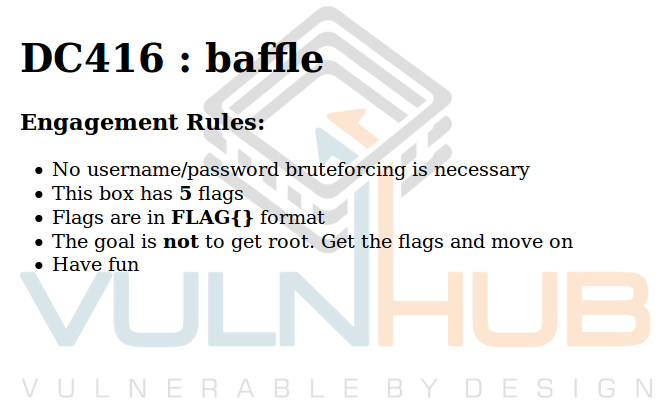

Что делать, если у вашего сервера утёк закрытый ключ? Вопрос, ставший особенно актуальным после Heartbleed.

Что делать, если у вашего сервера утёк закрытый ключ? Вопрос, ставший особенно актуальным после Heartbleed. Последовательность действий, сразу приходящая в голову:

1. Связаться с удостоверяющим центром.

2. Отозвать сертификат сервера.

3. Перегенерировать ключи.

4. Запросить для сервера новый сертификат.

5. Поднять бокал за успех операции и попытаться жить дальше.

К сожалению, всё не так просто. В этой и следующей статьях мы подробно ответим на следующие вопросы:

- Какие механизмы проверки статуса сертификатов бывают?

- Как они реализованы в современных Веб-браузерах?

Кто виноват?Почему они реализованы именно так?Что делать?Какие есть перспективы?

Эта статья будет полезна тем, кому интересно разобраться в применяющихся на практике механизмах проверки статуса сертификатов (проверки, является ли сертификат отозванным).

UPD: добавили вторую часть статьи! Прочитать можно тут.

Сколько копий уже сломано в разговорах о криптовалюте? Банки и государственные учреждения спорят о ее правовом статусе, а частные организации придумывают различные способы применения

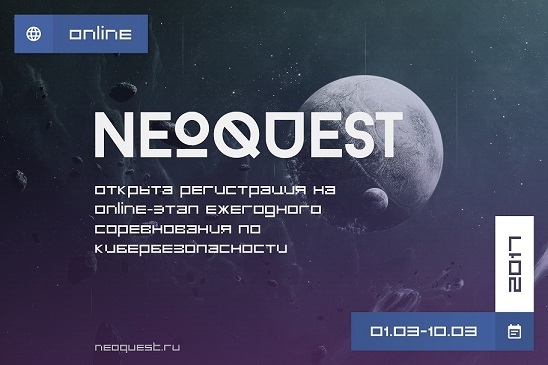

Сколько копий уже сломано в разговорах о криптовалюте? Банки и государственные учреждения спорят о ее правовом статусе, а частные организации придумывают различные способы применения  C 1 по 10 марта прошёл online-этап соревнования по кибербезопасности

C 1 по 10 марта прошёл online-этап соревнования по кибербезопасности

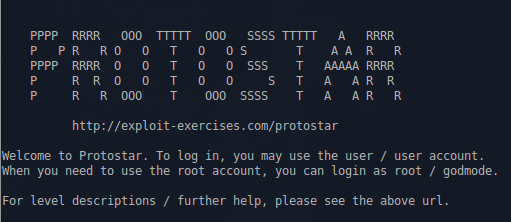

Для поиска уязвимостей все средства хороши, а чем хорош

Для поиска уязвимостей все средства хороши, а чем хорош

Не секрет, что большинство крупных сервисов на серверной стороне используют какой-либо API (

Не секрет, что большинство крупных сервисов на серверной стороне используют какой-либо API (

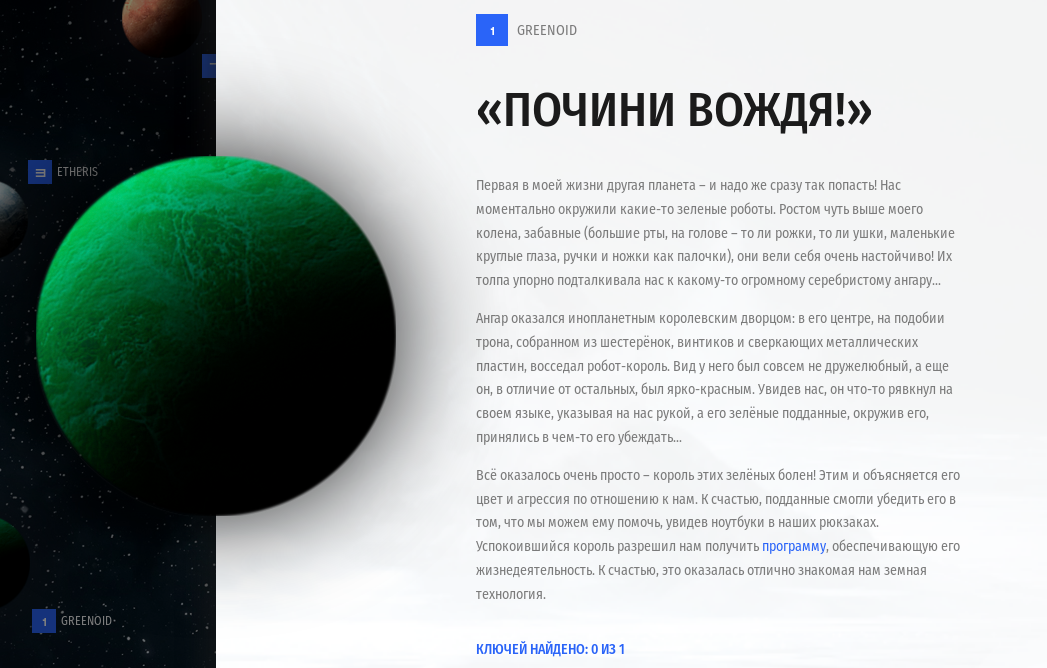

Вжух — и мы уже открыли

Вжух — и мы уже открыли  Про опасности использования «умных» телевизоров слышали, наверное, все.

Про опасности использования «умных» телевизоров слышали, наверное, все.