Комментарии 19

а так в основном реклама тут — все известно уже

Я бы сказал так: что vpn, что rdp надо защищать от брутфорса. Примерно одинаковыми концепциями.

Что бы начать подбор паролей, нужно сначала поиметь приватный сертификат, который может быть как общий для всех пользователей конкретного VPN сервера, так и индивидуальный у каждого пользователя. И только после того как вы покажете сертификат, вам разрешат предоставить логин и пароль. По этой причине никто не брутфорсит подключение к впн серверу как таковое, это бессмысленно.

Так же подключившись к VPN обычно попадают в выделенный изолированный сегмент сети, и которого обычно доступны только нужные адреса сервисов и их порты. Например, исключительно ваш рабочий ПК и только порт 3389. Для вашего коллеги может быть доступен только терминальный сервер.

Поэтому VPN это хорошо и правильно. И если прямое подключение по RDP, при условии ограничения в фаерволле по списку белых адресов, с натяжкой допустимо, то отсутствие VPN при необходимости цепляться откуда угодно — за это сразу можно бить по рукам молотком ответственному недоспециалситу. Ибо оправданий такому нет.

« Давать доступ к данным только белому списку IP-адресов — тоже достаточно сложная вещь в условиях удаленки и домашних офисов — IP может плавать»

Как вариант тут тоже поможет VPN. Сперва вы подключаетесь к VPN и получаете IP адрес который разрешён для подключения к RDP, а потом подключаетесь уже к RDP.

Этот вариант конечно «костыльный», но все же лучше чем ничего.

Капитан рчевидность. Вариани с активным хонепотом, чуть сложнее но сильно эфективнее например. Но его нет в методичках :)

блокирование IP — в случае серьезных противников может быть бесполезным, а то и опасным.

Что-то слишком много маркетинкового шлака в статье.

И тем более это сложно, если IP специально скрывается.

Как можно скрыть IP адрес? Автор вообщем понимает что он пишет? Прям какое-то новое слово в администрировании сетей.

К тому же блокировка отдельных IP на сервере Windows — не такая уж простая задача.

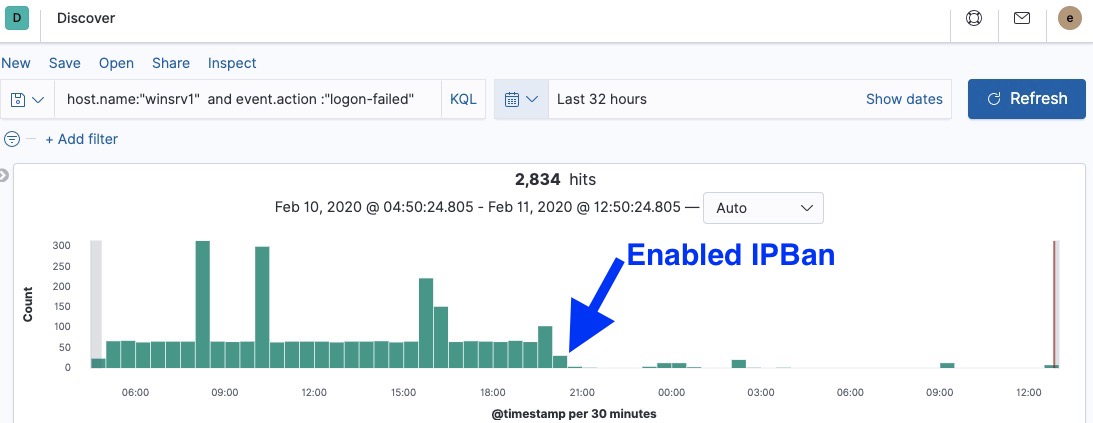

Сложно? Ставим вот эту open source утилиту: github.com/digitalruby/ipban

Инсталлируется одной командой PowerShell'a. И всё работает из коробки.

И получается вот так (это мой опыт):

Больше подробностей вот здесь:

habr.com/ru/post/487056

Только 2fa спасает гиганта мысли.

https://youtu.be/Dhw-RcVrdl8

Ставим vpn по сертификатам, ставим fail2ban, настраиваем обновление софта, high availability, лимитируется количество подключений к ВПН с одного аккаунта. Делаем tls веб сервис fail2ban + логин/пароль + 2fa totp, делаем 5 автоматизации для настройки ВПН с выдачей сертификатов, которые этим веб сервисом и отдаются. Делаем одну инструкцию на веб сервисе, как зайти в веб сервис и 5 картинок для разных ос, как запустить ВПН. Отправляем всем на почту коды генерации тотр и ссылку на веб ресурс.

Если вопрос с удаленной возник когда УЖЕ ГОРИТ, то человек все равно будет совершать ошибки. Как всегда: такие вещи нужно планировать и обкатывать ещё до часа Х. Лично мне понравилось реализация личного пароля + rsa token для установки vpn. И это только первый этап аутентификации))

а так VPN только

VPN не для каждой компании вариант. Удаленка уже почти два года работает на гуакамоле через nginx с ssl никаких долблений. В наше время проще для админа все в онлайн переводить чем VPN делать и объяснять каждому сотруднику как оно работает…

DDoS на удаленке: RDP-атаки