Цифровизация производства привела к появлению новых угроз для бесперебойной работы предприятий. Чтобы выяснить основные факторы риска и понять, как обстоят дела с кибербезопасностью «умных» предприятий, мы опросили 500 сотрудников таких предприятий из Германии, Японии и США. Половина из них отвечала за информационные технологии, остальные —за операционную деятельность. Анализ ответов показал, что ключевые факторы, определяющие уровень безопасности умных фабрик — это люди, процессы и технологии, а также уровень взаимодействия между ИТ и ОТ.

Современная промышленность становится всё более ИТ-зависимой. Оборудование в дополнение к узлам и агрегатам приобретает интеллект и возможность подключения к сети завода и к интернету. Устройства IIoT создают новые киберфизические системы, выступающие в качестве фундамента индустрии 4.0.

Вместе с интеллектом приходят проблемы, присущие компьютерным системам, а наличие подключения к сети и встроенного ПО создаёт риски, связанные с возможной эксплуатацией уязвимостей и вредоносного воздействия на деятельность предприятия в целом.

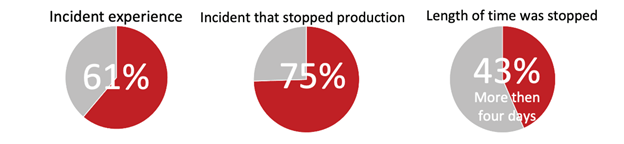

По данным опроса, 61% «умных» предприятий столкнулись с инцидентами, причём в 75% из них произошла остановка производства, которая в 43% случаев продолжалась более четырёх дней.

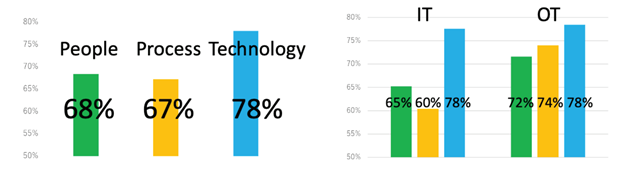

Решение проблем безопасности «умных» предприятий уже не ограничивается исключительно сферой информационных или операционных технологий, поскольку возникающие риски затрагивают не только оборудование, но и людей, и даже процессы, в рамках которых осуществляется работа завода.

Мнения по поводу степени значимости этих факторов для безопасности несколько отличаются у ИТ- и ОТ-сотрудников, однако в части того, что наибольшее значение всё-таки имеет технологический фактор, респонденты были единодушны.

При этом сотрудники ОТ считают людей и процессы значительно большей проблемой, чем ИТ-подразделение.

Рассмотрим, какие меры для обеспечения безопасности умных предприятий используют участники опроса. Начнём с самого важного по данным опроса направления — технологического.

Технологическая защита: периметры, внутренние сети, оборудование

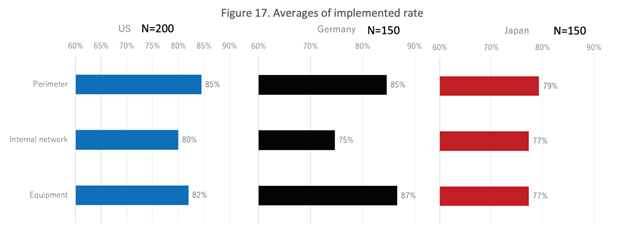

Опрос показал, что на большинстве «умных» фабрик уже внедрены технологические меры для обеспечения защиты от киберинцидентов — об этом сообщили 80% опрошенных. Однако когда участников попросили уточнить уровень реализации контрмер, разделив их по трём категориям — защита периметра, внутренних сетей и оборудования, — оказалось, что он колеблется в диапазоне от 52% до 39%. Это свидетельствует о том, что набор применяемых методов защиты различается для каждого завода.

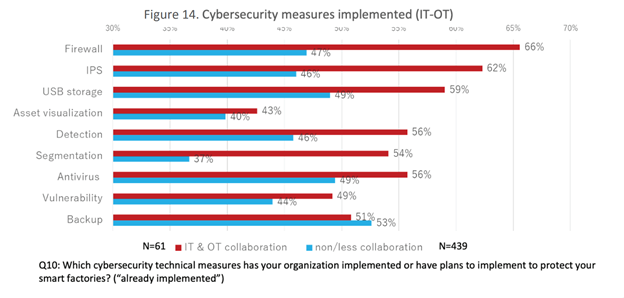

Вот перечень основных технических мер, которые ИТ и ОТ подразделения «умных» фабрик применяют для защиты от киберрисков:

резервное копирование (52%);

антивирус — (50%);

проверка USB-носителей перед подключением (50%);

межсетевые экраны (49%);

IPS (48%);

сегментация сети (39%);

мониторинг активов (40%).

Реализация мер технической защиты по категориям имеют различное значение для предприятий в разных странах. Например, по мнению сотрудников предприятий США и Германии, степень реализации мер по защите периметра на их более высока, чем мер по защите внутренней сети, в то время как сотрудники предприятий из Японии считают все три категории реализованными примерно на одном уровне, причём он ниже, чем у их коллег из других стран.

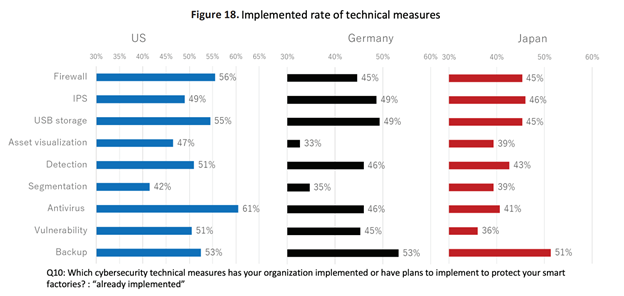

Уровень реализации конкретных мер различается от страны к стране. Например, в США 56% участников опроса отметили наличие межсетевого экрана, а 61% — на наличие системы защиты от вредоносного ПО. В Германии на высоком уровне находятся показатели реализации резервное копирование оборудования (53%), IPS (49%) и проверки USB-накопителей (49%). В Японии наибольшее распространение получило резервное копирование, которое выполняется в компаниях 51% опрошенных, в то время как все остальные меры заметно отстают.

Самые непопулярные меры по темпам реализации — это мониторинг и сегментация активов. Мониторинг активов, который является первой ступенью оценки рисков, находится на низком уровне в Германии (33%) и Японии (39%), но довольно широко используется в США (47%). Сегментация используется менее чем в половине компаний во всех странах: США — 42%, Германия — 35%, Япония — 39%.

Процессы: CSO, стандарты, сотрудничество

Важным шагом в области улучшения кибербезопасности является выстраивание тесного сотрудничества между командами ИТ и ОТ. Результаты опроса показывают, что если подразделения ИТ и ОТ будут совместно участвовать в выборе технических мер и процессе принятия решений в области кибербезопасности на заводе, то реализация технических мер в целом окажется проще. Причина состоит в том, что степень важности технических мер может сильно отличаться по оценке ИТ- и ОТ-сотрудников.

В частности, существуют значительные различия в оценке таких мер, как межсетевые экраны, IPS и сегментация сети.

Если посмотреть на результаты распознавания проблем, с которыми сталкиваются люди и процессы, то и здесь имеются значительные различия между ИТ и ОТ. Они касаются инвентаризации активов и оценку их важности, выявления угроз и уязвимостей, а также определения целевых уровней безопасности. Именно поэтому ключевым моментом является приведение всех процессов к «общему знаменателю»: для решения этой задачи необходим выделенный сотрудник — Chief Security Officer (CSO), заместитель руководителя по безопасности.

Одной из важнейших задач CSO является выстраивание тесного взаимодействия между ИТ- и ОТ-подразделениями, урегулирование спорных моментов и принятие на себя ответственности за стратегические решения в области обеспечения безопасности.

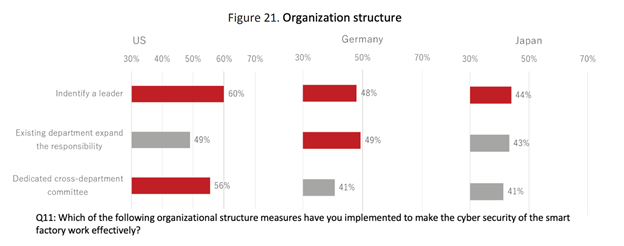

Самый большое количество CSO по данным опроса имеется в компаниях из США, где эта должность присутствует в штатном расписании 60% «умных» предприятий. Причём на 56% таких предприятий для поддержки CSO создаются ещё и специальные «межведомственные комиссии» (cross-department committees). В Германии ответственность за кибербезопасность передают руководителям существующих подразделений, просто расширяя сферу их ответственности. Такая картина наблюдается в 49% компаний, в то время как выделенная должность CSO встречается лишь в 48%. Японские компании более консервативны: изменения в организационную структуру внесли лишь 44% из них.

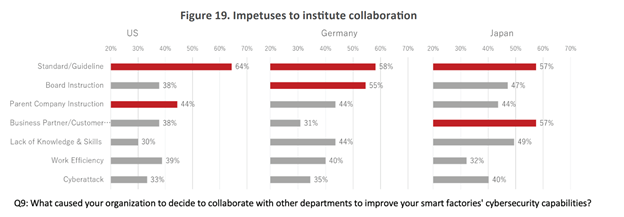

Поскольку выстраивание сотрудничества ИТ и ОТ в большинстве компаний оказывается довольно сложной задачей, было важно выяснить, что является основным мотивирующим фактором для её решения. Оказалось, что главным мотиватором для объединения усилий становится следование стандартам или руководящим документам. В роли таких документов могут использоваться требования регуляторов и отраслевые руководства по кибербезопасности.

Второй мотивирующий фактор в разных странах различается: в Японии это запрос от деловых партнёров и клиентов, который, по мнению 57% опрошенных, является причиной сотрудничества наряду с регулированием, в Германии на втором месте по степени мотивирующего воздействия находятся инструкции руководства (55%), а в США — инструкции от материнской компании (44%).

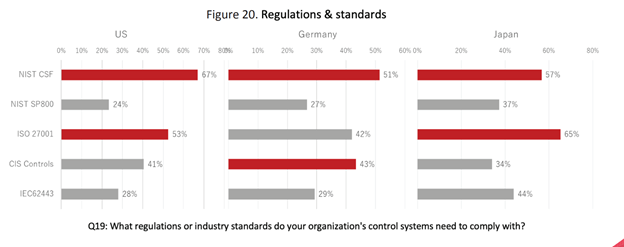

Наиболее распространёнными стандартами, которые применялись участниками опроса, оказались NIST CSF (свод правил Cybersecurity Framework от Национального института стандартов и технологий США) и ISO 27001 (стандарт, разработанный Международной организацией по стандартизации и Международной электротехнической комиссией). В США NIST CSF используют 67% опрошенных, а на втором месте по популярности находится ISO 27001 — им руководствуются 53% компаний. В Германии NIST CSF (51%) также занимает первое место, а на втором (43%) находится документ CIS Controls, или The CIS Critical Security Controls for Effective Cyber Defense, от американского Центра интернет-безопасности (CIS). Япония является единственной страной, которая занимает первое место по внедрению стандарта ISO 27001 (65% опрошенных); NIST CSF встречается там лишь в 57% компаний.

Люди: обучение, управление

Даже при наличии лучших технических средств защиты люди с их эмоциями и слабостями остаются слабым звеном в кибербезопасности предприятий. Именно поэтому обучение сотрудников и тренировка навыков их безопасного поведения имеют первостепенное значение.

Наиболее распространённой мерой повышения осведомлённости персонала является внутреннее обучение по вопросам кибербезопасности на производстве. В США этому вопросу уделяют внимание на 57% «умных» производств. На втором месте по популярности находится набор готовых специалистов — так делают в 56% компаний.

В Германии высокий приоритет отдаётся найму готовых специалистов (48%), внутреннее обучение используется несколько реже — на 45% предприятий. Япония концентрируется на внутреннем (50%) и внешнем обучении (49%).

Выводы и рекомендации

Несмотря на все усилия специалистов комплексная реализация кибербезопасности «умных» производств всё ещё находится в процессе разработки. Ключом к движению вперёд является вовлечение как ИТ, так и ОТ в процесс принятия решений. Следующими шагами могут стать повышение прозрачности активов, выявление рисков и постановка стратегических целей.

Наше исследование показало, что в настоящее время выбор надлежащих технических мер затруднён. Это значит, что «умная» промышленность нуждается в срочных и эффективных действиях для устранения рисков кибербезопасности. Хотя разница в осведомлённости о проблемах безопасности между ИТ и ОТ невелика, но с точки зрения процессов всё больше ОТ-команд сталкиваются с проблемами мониторинга активов, идентификации рисков и постановки целей.

Чтобы обеспечить бесперебойную работу «умных» предприятий, мы рекомендуем трехэтапный подход, включающий в себя профилактику, обнаружение и обеспечение устойчивости.

Профилактика

На этом этапе мы стремимся снизить риски вторжения в такие точки обмена данными, как сеть и DMZ. Эти риски могут исходить от ИТ-специалистов и операционных систем, USB-накопителей, используемых на заводе, ноутбуков/внешних машин, поставляемых на завод третьими лицами на обслуживание, а также от шлюзов IoT/IIoT.

Обнаружение

Обнаруживая кибератаки в среде ОТ, мы исходим из того, что нет такой вещи, как 100-процентное предотвращение инцидента, однако своевременное выявление аномального сетевого поведения или множественных сбоев при входе в систему могут предотвратить более серьёзные последствия. Помочь в этом способны средства пассивного обнаружения, подключённые к зеркальным портам коммутаторов L2/L3 в демилитаризованной зоне или в цехе, чтобы владельцы активов могли обнаруживать аномальные ситуации на ранних стадиях кибератаки, не влияя на доступность системы.

Устойчивость

На последнем этапе мы рассматриваем защиту наиболее критических сред в цехах предприятия, минимизируя при этом затронутую область. В цехе есть много критически важных активов, которые напрямую связаны с производством и его контролем. Для защиты этой среды от кибератак, которым удаётся проникнуть через уровни предотвращения и обнаружения, целесообразно использовать решения для обеспечения безопасности промышленных сетей и промышленных конечных точек, адаптированные для использования в среде OT.