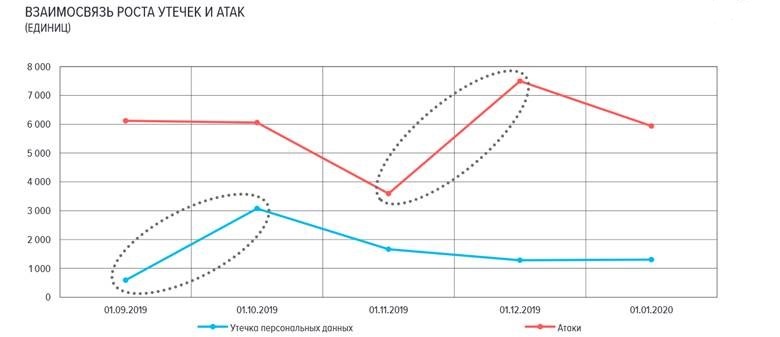

23 марта ФинЦЕРТ выложил отчет "Основные типы компьютерных атак в кредитно-финансовой сфере в 2019-2020 годах". Есть любопытные моменты. Но главное, что обращает на себя внимание, – это небольшой график, который легитимизировал тот постулат, который мы повторяем год за годом: больше персданных – больше атак. Интенсивность атак на физлица росла пропорционально объему скомпрометированных ПДн клиентов финансовых организаций. Это делает фишинг опаснее – люди с большей вероятностью верят мошенникам, если те называют их по имени, знают паспортные данные и т.п. Но в качестве защитной меры для пользователей за последние два года не придумали ничего лучше, чем информирование (пиар и красивые плакаты).

Что в отчете?

ФинЦЕРТ регулярно анализирует данные по мошенническим операциям по счетам граждан и атакам на банки. На этот раз дал срез ситуации с ИБ внутри и вокруг финсектора за 2019 и 2020 годы. Оценивали атаки на банки и их клиентов – организации и физических лиц.

По сути, отчет всеобъемлющий и позволяет сделать универсальные выводы о схемах мошенников: они всегда завязаны на деньгах, куда бы ни целились.

Для банков

Традиционно это одна из самых защищенных отраслей, здесь все в порядке с оснащенностью ИБ-инструментами (например, по нашим данным DLP против внутреннего мошенничества есть в 59% организаций, почти вдвое больше, чем в среднем по всем отраслям). И качество защиты растет. Способствуют высокие риски и пристальный контроль регулятора. В итоге традиционные атаки здесь уже не проходят – ФинЦЕРТ отмечает спад массовых фишинговых рассылок, их результативности, так что мошенникам они стали невыгодны.

Понятно, что атаки не кончились, а лишь сместили вектор. Теперь ситуация, как ее описывает ФинЦЕРТ выглядит так:

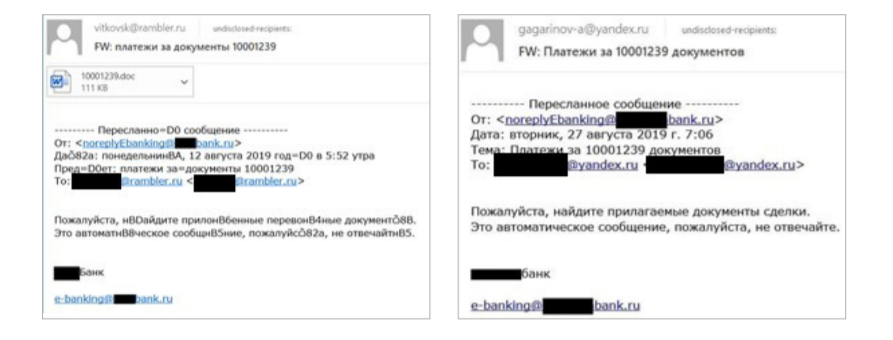

Большинство атак все еще идет через почту. Письма содержат ссылки на зараженные сайты или вложения с зашитыми в них вирусами. Для убедительности отправители мимикрируют под домены регуляторов, крупных финорганизаций и пр. – в строгом соответствии с классикой жанра.

Вместо массовых рассылок практикуют точечные – теперь это 85% всех email-атак. К адресатам обращаются по имени, эксплуатируют темы, актуальные для решения конкретных рабочих задач. Реальные ящики для таких атак пока ломают редко, чаще маскируются под известного отправителя.

Шифровальщики резко потеряли спрос, популярнее шпионское ПО и браузерные плагины. Красть деньги «в лоб» с помощью вымогательства больше не получается, поэтому мошенники вынуждены играть в долгую – красть и перепродавать данные.

Под прицелом онлайн-банкинг и банковские приложения для пользователей. Злоумышленники исследуют приложения на наличие уязвимостей и затем эксплуатируют их, чтобы красть данные или перенаправлять платежи.

Всего за два года насчитали 2881 вирусную атаку на банки, реальная цифра может быть в разы выше.

Как атаковали клиентов. Юрлица

Популярностью пользуется следующая схема атак на юрлица. Чтобы добраться до счетов компании, злоумышленники используют удаленный доступ – модифицированное ПО типа «невидимый TeamViewer». Оно получило название RTM (сокращение от Remote Transaction Manager, обнаруженного в коде ВПО), за ним и группировка, активнее всех практикующая способ.

Вариантов несколько:

Внедрение ПО для удаленного администрирования с дополнительной библиотекой, которая скрывает программу в трее. Иногда использовались программы, ранее установленные самими пользователями. Через них хакеры получают возможность напрямую осуществлять переводы со счета организации, пользуясь доступом к платежному клиенту под видом легитимного пользователя. Учитывая распространение легальных версий такого ПО в период удаленки, под угрозой любая организация.

Встраивание специального модуля в процесс веб-браузера. Через «закладку» (например, плагин к браузеру) хакеры могут подменить платежные поручения, пока пользователь пытается провести платеж от имени организации в веб-версии банковского клиента.

Копирование сертификатов доступа в систему дистанционного банковского обслуживания, если они хранились на обычном носителе вместо защищенного токена. Затем остается только получить пароли к ДБО с помощью кейлоггера или WebBrowserPassView – и у злоумышленников полный доступ к счетам компании. Атака самая бронебойная, поскольку позволяет в дальнейшем проводить операции в неконтролируемом пространстве – с других машин и IP-адресов. Но сложная в реализации, а потому менее распространенная.

RTM распространяли в основном по почте.

Второй по популярности метод – через зараженный сайт, откуда пользователи могут скачать необходимые в работе документы (с виду легитимные формы по образцу регулятора, тексты регулирующих документов и пр.) – этакий «консультант-плюс» со зловредной начинкой.

Как атаковали клиентов. Физлица.

А вот атаки на обычных пользователей не претерпели значительных изменений, здесь по-прежнему «рулит» социнженерия. За два года число таких атак выросло на 88%. И против этого лома пока нет приема.

Топ угроз для рядовых юзеров выглядит так:

Мошеннические звонки. 84% всех атак мошенники проворачивают по телефону, в 98% случаев звонят «из банка». Схемы не меняются, разве что злоумышленники стали чаще играть на теме безопасности (жертву пугают «утечкой данных» или «кражей средств со счета», в 41% случаев звонящий представляется безопасником, в последнее время еще и сотрудником полиции). И вот тут самое интересное.

Базы для обзвона мошенники берут из утечек. ФинЦЕРТ указывает на четкую корреляцию! В октябре 2019 года случился пик утечек данных, а спустя пару месяцев – выросло число фишинговых атак (см. заглавную картинку).

Хотя ФинЦЕРТ отчитывается, что велел операторам связи заблокировать 26 397 мошеннических номеров, понятно, что это капля в море.

Фишинговые сайты на актуальную тему. Мошенники активно эксплуатируют «горячие» инфоповоды и плодят фейковые домены – это видно на теме COVID-19, социальных выплат, роста популярности сервисов доставки (мы наглядно демонстрировали эту тенденцию в нашем собственном отчете о типах мошенничеств с доменами и самых актуальных информационных поводах, которые использовали злоумышленники).

Эти сайты заражают вредоносным ПО или крадут деньги и данные через формы регистрации.

Фишинговые домены долго не живут, по данным ЦБ от обнаружения до блокировки проходит от 3 часов до 3 дней. Но этого оказывается достаточно, чтобы успеть провернуть задуманное. Кроме того, мошенники действуют оперативно: штампуют сайты, как горячие пирожки, продвигают в поисковой выдаче, и в итоге только за время локдауна их аудитория суммарно составляла 100 тыс. пользователей в сутки.

Доски объявлений. ЦБ заметил, что на «Юле» и «Авито» не все ладно – общее количество псевдосделок не посчитали, зато выяснили, что в 83% случаев мошенники стараются выманить жертву за пределы площадки (в СМС, мессенджеры) для обсуждения покупки/продажи товара. И уже здесь выманивают деньги.

В результате только за 2019 год ФинЦЕРТ насчитал 576 566 операций по счетам без согласия клиента на общую сумму в 6426,5 млн руб. 69% из этого числа пришлось на «разводы»: когда люди сами сообщали мошенникам платежные данные или переводили им средства.

Как быть?

ЦБ отчитывается, что ведет информкампанию по борьбе с мошенниками. Внутри кредитно-финансовой сферы это, кстати, неплохо работает, ФинЦЕРТ регулярно оповещает банки о новых угрозах и собирает отчеты по инцидентам ИБ – результат налицо. Вне ее все ограничивается агитками в СМИ и плакатами в бюджетных учреждениях. Вряд ли это очень эффективно. К примеру, как-то так получилось, что лишь из отчета я узнал об их информационном ресурсе для финансового ликбеза "Финансовая культура". Оказывается, на нем есть неплохой раздел про мошенников. А теперь риторический вопрос: как много людей знает об этом ресурсе?

При этом ЦБ признает: при атаке мошенников поможет только бдительность. А если она подвела – помощи жертве ждать неоткуда. В подавляющем большинстве случаев банки не возвращают деньги – ведь если жертва назвала мошенникам CVV или код из СМС, то нарушила условия договора.

Решить проблему, похоже, и правда может только массовый ИБ-ликбез. ЦБ пока обучает профессионалов – недавно прошел курс по кибербезопасности для правоохранителей, разбирали, как расследовать и предотвращать киберпреступления. Дальше в планах обучение для ИБ-специалистов банков и других компаний.

Мы заходим с другого конца: рассказываем сотрудникам госорганизаций и бизнеса, откуда ждать подвоха, чему не верить и как спасать деньги и данные, в случае чего. Остается со сдержанным оптимизмом надеяться, что повторение – мать учения, и если у пользователей не разовьется «слепота невнимания» на предупреждения о мошенниках, то выработается привычка им не доверять.