Комментарии 10

Я один воспринял заголовок

Правильная защита «облаков» от «Лаборатории Касперского»в том ключе, что «Лаборатория Касперского» — это угроза, от которой надо защищать «облака»?

+2

заголовок как то звучит, якобы касперыч хочет завладеть вашими облаками, может быть перефразировать в: Лаборатория Касперского рецепт защиты облаков…

а то у вас выходит что касперыч нападает а мы защищаемся.

а то у вас выходит что касперыч нападает а мы защищаемся.

0

Основной фокус атаки зловредов — это… СХД.… СХД — порча или воровство информации

Можно примеры атак на СХД с примерами вредоносного ПО и типами атакуемых приложений?

А вот теперь немножко страшной статистики. Мы опросили порядка пяти тысяч компаний по всему миру. Это крупные компании, не менее полутора тысяч сотрудников, в 25 странах. Порядка 75 процентов из них уже используют виртуализацию,

А мелкий и средний бизнес? Или статья только для крупняков?

Традиционное защитное решение. Неплохо защищает периметр, физические компоненты ИТ-инфраструктуры, но очень плохо защищает внутреннюю виртуальную инфраструктуру от попытки внутреннего взлома. Поэтому здесь очень важно понимать, почему традиционная защита все-таки плоха именно для защиты виртуальных сред.

Насколько я понимаю речь об антивирусе. Он конечно защищает от взлома путем блокирования хакерских инструментов, но не его это задача в общем-то.

Высокая ресурсоемкость. Тут все просто — мы ставим традиционный движок в каждую из виртуальных машин. Этот движок начинает дополнительно потреблять ресурсы виртуальной машины, а, следственно, и всей экосистемы. Раньше, до появления и активного использования виртуализции, был один физический сервер, на нем стояло одно приложение-антивирус, мы его не замечали — ресурсов было предостаточно. Сейчас на нормальном сервере можно поднять порядка 50 виртуальных машин, а использовать для защиты приходится 50 традиционных антивирусов.

Так или иначе проверяться должны файлы во всех машинах, поэтому как я понимаю идет речь о замене проверки антивирусом на виртуалке на создание базщы контрольных сумм и проверку файлов при изменении их. Но так или иначе считать эти суммы нужно на конкретных виртуалках. Посему интересны результаты тестов потребления ресурсов при традиционной защите и легком агенте

Шторма проверок. Что это такое? Какой-то вирус пришел в вашу компанию, начинает себя распространять по всем виртуальным машинам, по всей экосистеме. Каждая виртуальная машина с самостоятельным защитным ПО внутри, сканируя один и тот же файл, начинает потреблять еще больше ресурсов и таким образом тормозит процесс нормальной работы самого приложения, потому что для сканирования, для работы нужны ресурсы. Последствия очевидны…

Как правило вирус невелик, базы уже висят в памяти. Очень интересно посмотреть на шторм потребления ресурсов на графике теста. Опять же вирус сразу атаковавший все машины — достаточно редок

шторма обновлений. Особенно актуально это для инфраструктуры больших компаний, особенно сервис-провайдеров, где действительно виртуальные машины измеряются десятками тысяч. Когда выходит обновление антивирусных баз, оно может быть 1-2-5 мегабайт, но все виртуальные машины в одну секунду, в одну наносекунду начинают скачивать этот 1-5 мегабайт.

О централизованном управлении, когда базы скачиваются централизованно на сервер, там тестируются, а потом по графику распределяются — клиенты не слышали? Тихий ужас

Окна уязвимости. Традиционному антивирусу, стоящему внутри каждой виртуальной машины, очень сложно понять, как происходит общение между виртуальными машинами.

Открываем приказы ФСТЭК. Антивирус должен быть установлен на уровне гипервизора. Для ВмВаре конечно это выглядит странно, но для Microsoft — можно

«VMware» предоставила свои API для того, чтобы все ИБ компании в мире могли разработать безагентскую защиту.

Ложь. Официальная позиция компании — мы дадим АПИ 5 компаниям

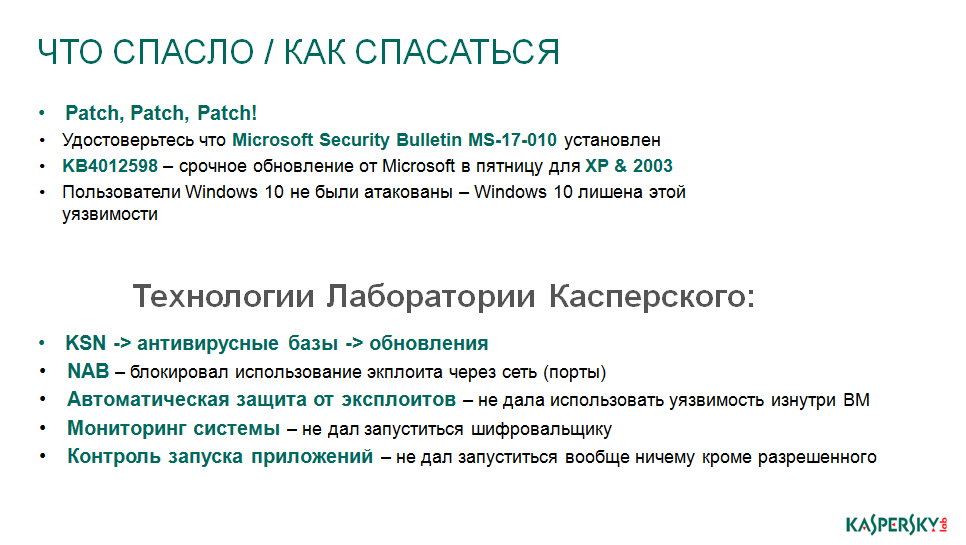

Кто пострадал от Wannacry? Поднимите руки, пожалуйста. Хоть как-то? если не вы сами, то, может, родственник, мама, папа, бабушка, дети? Кого задела эпидемия Wannacry? Нет, никого? Есть? Ряд клиентов, да? Супер. Почему спрашиваю? Не просто из праздного любопытства. А теперь такой вопрос: есть в зале те, кто пострадал и у него при этом было установлено решение «Лаборатории Касперского»? Нет.

Да ну? Таки никто? Официально насколько я знаю не пострадали те, у кого облако не было отключено.

И вопрос. Как при безагентской защите и при легком агенте антивирус обнаруживает ранее неизвестные вредоносные программы (в том числе бесфайловые), пропущенные в систему по причине незнания антивирусом, уже запущенные

0

У меня сложилось впечатление что вы всю статью прочитали!

Я зашел только что бы узнать получилось ли в итоге защититься от Касперского…

Я зашел только что бы узнать получилось ли в итоге защититься от Касперского…

0

На самом деле статья не плохая, но всякому продукту свое место. И утверждать, что вот поставьте… и вам будет счастье — не для Хабра.

Главный урок последней эпидемии как раз то, что защищаться нужно с умом. Просто поставить средства защиты и обновления согласно рекламе и разным рекомендациям/приказам — мало

Главный урок последней эпидемии как раз то, что защищаться нужно с умом. Просто поставить средства защиты и обновления согласно рекламе и разным рекомендациям/приказам — мало

0

Извините за задержку. Ниже ответы Владимира на вопросы.

Мелкий и средний бизнес всё больше вовлекаются в виртуализацию. Так как СМБ ещё более критичен к экономии денег и ресурсов, которые даёт виртуализация.

Насчёт потерь денег — для СМБ это порядка 100k$ за инцидент.

Тут подробнее. Проверяться должны уникальные файлы. Они и проверяются традиционным движком, но находящимся внутри SVM. Все, что не уникально, нет смысла проверять ещё раз — поэтому и создаются таблицы сумм.

При изменении файл становится снова уникальным. Считать суммы для каждой ВМ отдельно не надо, т.к. мы смотрим на файлы не ВМ, а на файлы внутри ВМ, то же самое, что и файлы внутри физических компьютеров. В случае эпидемии идёт заражение 1-3 модификациями, поэтому понадобится всего 1-3 сканирования.

Да, тесты мы проводили (но это внутренние тесты, не для публичного разглашения), при этом понятно, что загрузка меньше: 1. Антивирусных ядер меньше, 2. Сканирований меньше, 3. Управлять ресурсами сервера защиты много проще.

Можно примеры атак на СХД с примерами вредоносного ПО и типами атакуемых приложений?Примеры атак на СХД- любой криптор.

А мелкий и средний бизнес? Или статья только для крупняков?

Мелкий и средний бизнес всё больше вовлекаются в виртуализацию. Так как СМБ ещё более критичен к экономии денег и ресурсов, которые даёт виртуализация.

Насчёт потерь денег — для СМБ это порядка 100k$ за инцидент.

Насколько я понимаю речь об антивирусе. Он конечно защищает от взлома путем блокирования хакерских инструментов, но не его это задача в общем-то.Речь не только об Антивирусе. Наши решения, тот же KIS, уже давно не только антивирус, а намного шире и глубже в плане функционала.

Так или иначе проверяться должны файлы во всех машинах, поэтому как я понимаю идет речь о замене проверки антивирусом на виртуалке на создание базщы контрольных сумм и проверку файлов при изменении их. Но так или иначе считать эти суммы нужно на конкретных виртуалках. Посему интересны результаты тестов потребления ресурсов при традиционной защите и легком агенте

Тут подробнее. Проверяться должны уникальные файлы. Они и проверяются традиционным движком, но находящимся внутри SVM. Все, что не уникально, нет смысла проверять ещё раз — поэтому и создаются таблицы сумм.

При изменении файл становится снова уникальным. Считать суммы для каждой ВМ отдельно не надо, т.к. мы смотрим на файлы не ВМ, а на файлы внутри ВМ, то же самое, что и файлы внутри физических компьютеров. В случае эпидемии идёт заражение 1-3 модификациями, поэтому понадобится всего 1-3 сканирования.

Да, тесты мы проводили (но это внутренние тесты, не для публичного разглашения), при этом понятно, что загрузка меньше: 1. Антивирусных ядер меньше, 2. Сканирований меньше, 3. Управлять ресурсами сервера защиты много проще.

Как правило вирус невелик, базы уже висят в памяти. Очень интересно посмотреть на шторм потребления ресурсов на графике теста. Опять же вирус сразу атаковавший все машины — достаточно редокНасчёт вируса, откалывавшего много (все) ВМ, я бы не сказал, что это редкость. Распространение вирусов идёт по экспоненте. И не всегда атаки идут извне. Один заражённый компьютер старается заразить все другие компьютеры, с которыми имеет связь (почта, файловые шары и т.п.), так что атакуются сразу и многие.

0

По шифровальщикам для СХД. Тогда что есть с вашей точки зрения СХД? Далеко невсе шифровальщики шифруют базы данных.

По виртуализации в СМБ. Я знаю о преимуществах виртуализации. Но по статистике бОльшая часть облаков — вебсервера и почтовые сервера. Если это исключить — сколько процентов российских компаний мелкого и среднего бизнеса перевели свою инфраструктуру в облако полностью?

СМБ ещё более критичен к экономии денег и ресурсов, которые даёт виртуализация.

Просьба без рекламы. На текущий момент комплексная защита это именно антивирус. Просто антивирус не защищает от неизвестных угроз, которых по разным оценкам от 30 процентов и более.

И заодно чем кис не традиционное решение?

Именно так

А вот тут не совсем. Поскольку есть неизвестные в момент проникновения вредоносные программы, то нужно перепроверять ранее доверенные файлы после получения КАЖДОГО обновления. Вы не можете быть уверены в отсутствии закладок например

Я вполне верю, что тесты показали, что защита с использованием локального облака легче. Но насколько? На 1 процент? 5? 50? Есть ли смысл. Закон о рекламе позволяет публиковать тесты без выводов

Вполне верю. Но все же хотелось бы посмотреть на рост ресурсов при таком шторме. Вот рост потребления ресурсов при одновременном запуске антивирусных проверок — верю вполне. Но и это решаемо при планировании сканирований

На всякий случай. Я никак не против защиты с использованием внешних баз контрольных сумм. Выгоды есть, однозначно. Но вот ответов о недостатках я нигде в сети не вижу — как при безагентской защите и при легком агенте антивирус обнаруживает ранее неизвестные вредоносные программы (в том числе бесфайловые), пропущенные в систему по причине незнания антивирусом, уже запущенные. Включая безфайловые, внедренные в процесс. Для меня это основной вопрос.

По виртуализации в СМБ. Я знаю о преимуществах виртуализации. Но по статистике бОльшая часть облаков — вебсервера и почтовые сервера. Если это исключить — сколько процентов российских компаний мелкого и среднего бизнеса перевели свою инфраструктуру в облако полностью?

СМБ ещё более критичен к экономии денег и ресурсов, которые даёт виртуализация.

Наши решения, тот же KIS, уже давно не только антивирус, а намного шире и глубже в плане функционала.

Просьба без рекламы. На текущий момент комплексная защита это именно антивирус. Просто антивирус не защищает от неизвестных угроз, которых по разным оценкам от 30 процентов и более.

И заодно чем кис не традиционное решение?

Проверяться должны уникальные файлы. Они и проверяются традиционным движком, но находящимся внутри SVM. Все, что не уникально, нет смысла проверять ещё раз — поэтому и создаются таблицы сумм.

При изменении файл становится снова уникальным. Считать суммы для каждой ВМ отдельно не надо, т.к. мы смотрим на файлы не ВМ, а на файлы внутри ВМ, то же самое, что и файлы внутри физических компьютеров.

Именно так

В случае эпидемии идёт заражение 1-3 модификациями, поэтому понадобится всего 1-3 сканирования.

А вот тут не совсем. Поскольку есть неизвестные в момент проникновения вредоносные программы, то нужно перепроверять ранее доверенные файлы после получения КАЖДОГО обновления. Вы не можете быть уверены в отсутствии закладок например

Я вполне верю, что тесты показали, что защита с использованием локального облака легче. Но насколько? На 1 процент? 5? 50? Есть ли смысл. Закон о рекламе позволяет публиковать тесты без выводов

Распространение вирусов идёт по экспоненте

Вполне верю. Но все же хотелось бы посмотреть на рост ресурсов при таком шторме. Вот рост потребления ресурсов при одновременном запуске антивирусных проверок — верю вполне. Но и это решаемо при планировании сканирований

На всякий случай. Я никак не против защиты с использованием внешних баз контрольных сумм. Выгоды есть, однозначно. Но вот ответов о недостатках я нигде в сети не вижу — как при безагентской защите и при легком агенте антивирус обнаруживает ранее неизвестные вредоносные программы (в том числе бесфайловые), пропущенные в систему по причине незнания антивирусом, уже запущенные. Включая безфайловые, внедренные в процесс. Для меня это основной вопрос.

0

И еще два вопроса.

Первое. Я ни разу не видел схем работы, что облачного антивируса (который через VmWare API), что легкоагентского.

По рекламам облачный строится на наличии спец вмвари, через которую пропускается весь трафик и которая через АПИ проверяет файловые операции. Соответственно вопрос — как проверяется старт бесфайловых троянов, всякие внедрения, если файловую проверку троян обошел (в обычном антивирусе это поведенческий анализатор) и самое главное — как проверить запущенные процессы на ранее запущенное?

Легкоагентский по рекламе это база данных контрольных сумм файлов, вынесенная отдельно. Соответственно при обращении к файлу, считается его сумма, проверяется подпись и если файл проверен ранее не иной машине — файл не проверяется. Но поскольку есть поканеизвестные трояны, информация о которых приходит с обновлениями, то получается, что при каждом обновлении нужно пересчитывать контрльные суммы и перепроверять ранее проверенное все равно. Двойная работа, окупающаяся как я понимаю при большом числе виртуальных машин. Ну и опять же — есть ли антируткит, срезающий ранее неизвестное при очередном обходе процессов

И второе. Как правило (увы), но сервера управления антивирусами не защищаются, резервирование серверов крайне редко. Для обычной защиты можно настроить как, что при падении сервера агенты пойдут в интернет за обновлениями сами. А вот что делать для облачной в ситуации взятой из соседнего топика?

Первое. Я ни разу не видел схем работы, что облачного антивируса (который через VmWare API), что легкоагентского.

По рекламам облачный строится на наличии спец вмвари, через которую пропускается весь трафик и которая через АПИ проверяет файловые операции. Соответственно вопрос — как проверяется старт бесфайловых троянов, всякие внедрения, если файловую проверку троян обошел (в обычном антивирусе это поведенческий анализатор) и самое главное — как проверить запущенные процессы на ранее запущенное?

Легкоагентский по рекламе это база данных контрольных сумм файлов, вынесенная отдельно. Соответственно при обращении к файлу, считается его сумма, проверяется подпись и если файл проверен ранее не иной машине — файл не проверяется. Но поскольку есть поканеизвестные трояны, информация о которых приходит с обновлениями, то получается, что при каждом обновлении нужно пересчитывать контрльные суммы и перепроверять ранее проверенное все равно. Двойная работа, окупающаяся как я понимаю при большом числе виртуальных машин. Ну и опять же — есть ли антируткит, срезающий ранее неизвестное при очередном обходе процессов

И второе. Как правило (увы), но сервера управления антивирусами не защищаются, резервирование серверов крайне редко. Для обычной защиты можно настроить как, что при падении сервера агенты пойдут в интернет за обновлениями сами. А вот что делать для облачной в ситуации взятой из соседнего топика?

Потеряль сегодня весь домен(ws2008r2+w7+xp), выжыли только тонкие клиенты на линуксе и сервера на линуксе.

Стоял каспер, стояли все обновления от микрософта по 20тое мая, развернуты политики APPLocker и Software restriction policy. печаль…

Вопрос

1.Каспер при подключении к KNS блокировал эту атаку по поведенческому признаку. Сейчас уже добавили классическую сигнатуру. Было соединение с KNS?

Ответ

1 — сервер каспера умер — думаю одним из первых

0

они заработали действительно миллиарды

Все говорят про какие-то уведенные миллиарды (украли, а не ЗАРАБОТАЛИ), но никто ни разу не назвал ФИО и банк, где эти миллиарды объявились, или откуда были выведены. Сбербанк у нас любит про это говорить.

И еще

Ну не знаю я что такое Microsoft и что далее?

0

Зарегистрируйтесь на Хабре , чтобы оставить комментарий

«Лаборатория Касперского»: Правильная защита «облаков»