На днях в «Нью-Йорк таймс» опубликовали статью о том, как были получены доказательства причастности Северной Кореи к массированной атаке на корпорацию Sony. Специалисты Агентства национальной безопасности США еще в 2010 году взломали компьютерные сети КНДР и тайно наблюдали за активностью северокорейских хакеров.

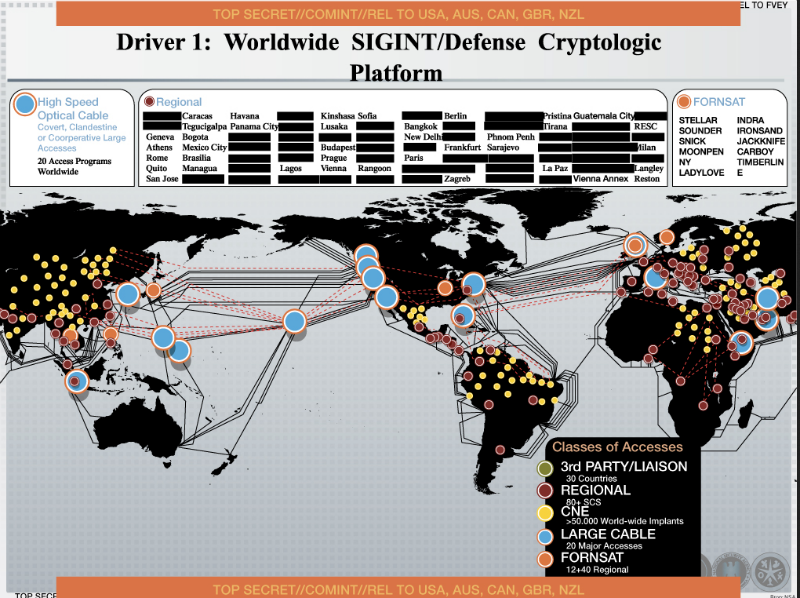

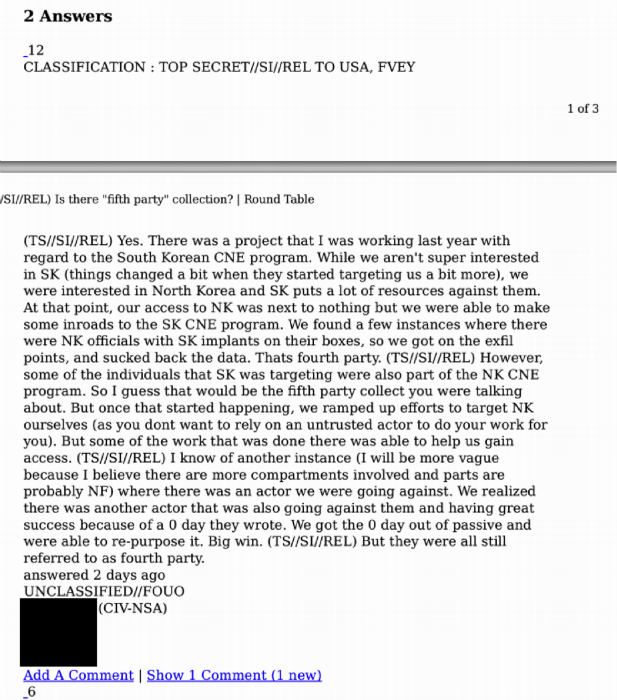

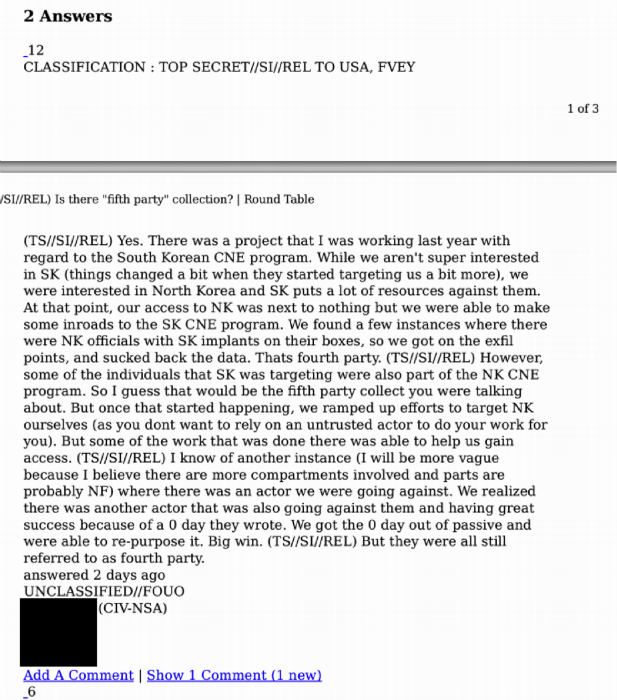

Помимо источников в спецслужбах эту версию подтверждают и документы, ранее обнародованные Эдвардом Сноуденом в журнале «Шпигель». Сотрудникам АНБ удалось внедриться в китайские сети, которые связывают интернет Северной Кореи с остальным миром, и распространить вредоносную программу среди местных хакерских группировок.

По сведениям «Нью-Йорк таймс», специалисты АНБ наблюдали за первыми фишинговыми атаками на Sony, когда был украден пароль одного из системных администраторов корпорации, что стало отправной точкой внедрения.

Помимо источников в спецслужбах эту версию подтверждают и документы, ранее обнародованные Эдвардом Сноуденом в журнале «Шпигель». Сотрудникам АНБ удалось внедриться в китайские сети, которые связывают интернет Северной Кореи с остальным миром, и распространить вредоносную программу среди местных хакерских группировок.

По сведениям «Нью-Йорк таймс», специалисты АНБ наблюдали за первыми фишинговыми атаками на Sony, когда был украден пароль одного из системных администраторов корпорации, что стало отправной точкой внедрения.

Периодически, как правило во вторую среду месяца, можно услышать истории о том, что Windows после очередного обновления перестает загружаться, показывая синий экран смерти. В большинстве случаев причиной такой ситуации оказывается либо руткит, либо специфичное системное ПО, фривольно обращающееся со внутренними структурами ОС. Винят, конечно, все равно обновление, ведь «до него все работало». С таким отношением не удивительно, что «Майкрософт» не поощряет использование всего, что не документировано. В какой-то момент, а именно с релизом Windows Server 2003, MS заняла более активную позицию в вопросе борьбы с чудо-поделками сторонних разработчиков. Тогда появился механизм защиты целостности ядра — kernel patch protection, более известный как PatchGuard.

Периодически, как правило во вторую среду месяца, можно услышать истории о том, что Windows после очередного обновления перестает загружаться, показывая синий экран смерти. В большинстве случаев причиной такой ситуации оказывается либо руткит, либо специфичное системное ПО, фривольно обращающееся со внутренними структурами ОС. Винят, конечно, все равно обновление, ведь «до него все работало». С таким отношением не удивительно, что «Майкрософт» не поощряет использование всего, что не документировано. В какой-то момент, а именно с релизом Windows Server 2003, MS заняла более активную позицию в вопросе борьбы с чудо-поделками сторонних разработчиков. Тогда появился механизм защиты целостности ядра — kernel patch protection, более известный как PatchGuard.