На рынке информационной безопасности сейчас очень интересное время. В первом квартале 2015 года американские стартап-проекты, работающие в области ИБ, привлекли $1,02 млрд инвестиций, тогда как за весь 2011 год сумма была менее $1 млрд. Инвестиционные фонды и венчурные подразделения компаний все активнее ищут новые проекты в ожидании резкого увеличения бюджетов, выделяемых на безопасность, отмечает Financial Times со ссылкой на исследование PrivCo.

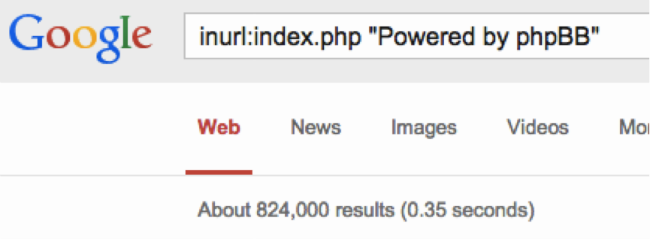

Причин для столь бурного роста более чем достаточно, и все о них наслышаны. Хакерские атаки на Sony Pictures и Home Depot, «фотоскандалы» Apple, потеря доверия к Bitcoin, появление в 2014 году «уязвимостей века» Heartbleed и Shellshock, а также естественное после такого хаоса ужесточение требований регуляторов почти во всех ведущих странах.

По прогнозам аналитиков Gartner, в 2015 году расходы на информационную безопасность увеличатся на 8,2% и составят $76,9 млрд. Сумма значительная, но и причины для этого не менее существенные. Хакерские атаки лишили Sony Pictures $100 млн, а ущерб шестого ритейлера США, компании Target, расценивается в $162 млн. В случае c американским дискаунтером оружием послужила программа KAPTOXA (позже переименованная в BlackPOS).

Большинство идей по защите информации, на которые обратили внимание инвесторы за последние пару лет, крутятся вокруг облачной и мобильной безопасности, а также технологий поведенческого анализа, как отмечает обозреватель Dark Reading Эрика Чиковски (Ericka Chickowski).

Причин для столь бурного роста более чем достаточно, и все о них наслышаны. Хакерские атаки на Sony Pictures и Home Depot, «фотоскандалы» Apple, потеря доверия к Bitcoin, появление в 2014 году «уязвимостей века» Heartbleed и Shellshock, а также естественное после такого хаоса ужесточение требований регуляторов почти во всех ведущих странах.

По прогнозам аналитиков Gartner, в 2015 году расходы на информационную безопасность увеличатся на 8,2% и составят $76,9 млрд. Сумма значительная, но и причины для этого не менее существенные. Хакерские атаки лишили Sony Pictures $100 млн, а ущерб шестого ритейлера США, компании Target, расценивается в $162 млн. В случае c американским дискаунтером оружием послужила программа KAPTOXA (позже переименованная в BlackPOS).

Большинство идей по защите информации, на которые обратили внимание инвесторы за последние пару лет, крутятся вокруг облачной и мобильной безопасности, а также технологий поведенческого анализа, как отмечает обозреватель Dark Reading Эрика Чиковски (Ericka Chickowski).