Комментарии 242

… пожимает плечами и делает аутентификацию…

Но знать различие между аутентификацией (проверкой подлинности) и авторизацией (предоставлением или получением полномочий) таки не очень сложно. «Разница всё-таки есть».

Вот мой отпечаток пальца, он может подтвердить, что запрос исходит оит меня, голос, радужка глаза, но и предоставление секретного пароля также подтверждает подлинную принадлежность запроса мне.

Предоставив системе подтверждение подлинности источника запроса «кто там? это я»

совсем не значит, что я получу полономчия. Система может не дать мне разрешение на действие. Например потому, что я за последний час три раза неверно вводил пароль и нахожусь под подозрением. Пустить пустит но делать ничего не даст.

Установление личности и проверка подлинности значит тоже две разные вещи. Тут посложнее. Обратимся к фольклору.

Волк и семеро козлят: голос козлята слышат мамин и фраза верная (аутентификация пройдена), но установление личности мамы козы они не открыв двери провести не могут.

Т.е. в моем понимании, если система проводит идентификацию, это очень суровая система. Если знать пароль или иметь палец или глаз от тела не достаточно, а нужно быть опознаным системой как пользователь.

Значит даже намеренно желая поделиться данными учетной записи с другом, (ну в играх например, довольно частое явление) система с идентификацией даст доступ только одному из пользователей, а именно искючительно истинному владельцу.

Т.е. в таком случая вероятна фраза типа: «Я бы тебе дал свой аккаунт, но система тебя не опознает. Мне придется каждый раз ехать к тебе в Рязань и проходить идентификацию на твоей машине ;) „

идентификация — указание (обычно своего) логина.

аутентификация — указание пароля для доказательства права так идентифицироваться, доказательство аутентичности идентификации.

авторизация — предоставление системой прав в системе согласно аутентифицированной идентификации.

В некоторых случаях схема может меняться в более хитрую или более простую форму для повышения параноидальности, либо для комфорта пользователя.

Двухфакторная именно аутентификация, так как доказывать право на идентификатор пользователь должен двумя слагаемыми — к паролю ещё и доказать, что указанный ранее сотовый находится в минутной доступности, то есть, условно сотовый «свой».

P.S. В разговорной речи для пользователя, не вникающего в тонкости безопасности, слова почти синонимичны. Поэтому пользователь выберет наиболее лёгкое для произношения, наименее ломающее мышцу языка. Это, лично для меня — «авторизоваться».

https://lastpass.com/?ac=1&lpnorefresh=1

Не могу себе представить ни одного реального жизненного примера, когда незнание разницы между определениями аутентификации и авторизации на что-то влияет.Серьёзно? Ну, вот вам пример: при входе на ваш сайт через соцсети эти самые сети берут на себя функции как раз идентификации (установления личности) и аутентификации (проверки подлинности, аутентичности), а на долю сайта остаётся только авторизация (предоставление прав в соответствии с ACL и прочим). Соответственно, ничего «двухфакторного» сайт при этом сделать не может (ну, разве что впилить костыль и делать аутентификацию ещё раз). Именно поэтому гугловский сервис называется Google Authenticator, и именно поэтому всю эту двойную аутентификацию и можно выделить в отдельный сервис — потому что это отдельная от авторизации часть.

2. Аутентификация — подтверждение идентификации. При помощи различных факторов, которыми вы владеете, знаете вы доказываете системе что вы — это вы. Вот тут всплывают факторы: пароль, сетчатка глаза, доверенный компьютер.

3. Авторизация — подтверждение права выполнить то или иное действие. Наличие аутентификации может являться основанием для авторизации. А может и нет. Авторизация то же может быть многофакторной. Например подтверждение операции в интернет банке. Вы вроде бы и зашли уже, и права есть, но не помешает еще разочек подтвердить.

Эти понятия нельзя путать, так как это приводит к феерическому пиз**у при разработке мало-мальски сложных систем.

К слову User и UserAccount — то же разные вещи.

Самое простое — непонимание того, что OAuth2 — протокол делегированной авторизации, а не аутентификации. Их этого начинают вытекать нездоровые требования у ПМов, если никто не может их осадить, дальше начинаются костыли на ResourceOwnership и тд.

Так же ведет к банальным дырам, необоснованным привилегиям у пользователя.

Ignorant отношение вроде вашего не делает вам чести, просто говорит о том, что вы никогда серьезно не работали в этой области. Хотя кто-то и uuid считает за безопасный сессионный токен в распределенной системе и самоподписанные сертификаты на бою держит. Зачем разбираться то…

Вот вам пример:

Одна фирма продала довольно сложный проект, в котором не в меру дотошный архитектор определил в условиях, что поддерживается сингл-сайн-он типа Negotiate или Kerberos. Ну бывают такие многословные писаки, т. е. а вдруг я чего-то не напишу, а потом придет пушной зверек (то что это работает и в обратную сторону, оне при этом не думают).

Проект базируется на системе с довольно сложной собственной security-системой (т.е. собственными группами, ролями, правами и привилегиями).

При этом он забыл (или не знал), что оба упомянутых — чистой воды авторизационные механизмы — т.е. грубо говоря позволяют (или запрещают) доступ к ресурсу. Иначе говоря, в отличии от тех же NTLM-ов, вы не получите не имени пользователя, не какого-либо другого идентификатора (только ответ да — авторизован, нет — идешь лесом).

А это в свою очередь значит, что про собственный ролевой механизм можно забыть — т.к. тупо не удастся проверить какими правами и привилегиями в проекте он владеет (в каких группах находится и какие роли ему отвели).

В данном конкретном случае это значит либо перетаскивать собственную ролевую систему чуть не полностью под винду (повторяю — система привилегий очень сложна), что есть геморрой на многие-многие человеко-дни.

Либо как-то уговорить заказчика использовать другой сингл-сайн-он (например NTLM), который еще и аутентификационный, ибо позволяет получить имя пользователя с доменом, т.е. однозначно идентифицировать его в системе прав и привилегий проекта.

Ну или как-то костылить, чтобы все таки каким-то образом сообщить серверу имя или идентификатор пользователя, как-то привязав его к токену соединения Negotiate или Kerberos...

Достаточно феерически? И это на вскидку, из того что сразу вспомнил, а если подумать…

Ну-ну…

Во первых, совсем не обязательно.

Во вторых, емнип, там "катаются" только SAML-клеймы… Выдернуть из него или привязать как-то реального пользователя представляется мне довольно затратным делом.

Ну и в третьих, на уровне того же SSPI это все для вас — blackbox, еще и с зашифрованным диалогом в довесок, — каким образом вы собираетесь оттуда чего-то там достать, не пользуя SSPI-API? Используя же последнее, вам не удастся получить информацию кто это только что завершил рукопожатие.

Те же sharepoint-ы и иже с ними, требующие claims-auth, работают только потому, что управление группами там прямое, т.е. можно тупо спросить принадлежит ли connection-токен этого юзера такой-то "системной" группе (другими словами обладает ли некоторыми "системными" permissions).

Enable Claims Support in Windows Server 2012 Active Directory

Вы представляете или делали?

Кейс — WCF + IntegratedAuth — Получаете готового принципала. Там есть ряд условий что бы Kerberos сагрился, но проблем нет. С вебом так же. Только есть пара нюансов и гемор в настройке.

В принципе конечное приложение не должно с мучаться с этим. Настраиваете все для своего IdP, а приложение

Ws-Fed или OIDC.

Детали не надо… т.к. я вам как бы не совсем про то...

Гладко было на бумаге… Я не буду вам чего-либо доказывать, ибо вы читаете через строчку, да и это никоим образом не относится к теме ветки и уж тем более к теме поста.

Кейс — WCF + IntegratedAuth — Получаете готового принципала.

Вы правда понимаете о чем речь: сервер — не IIS, сервером юзается SSPI, имперсонификация запрещена от слова совсем (т.е. тупо нельзя ImpersonateSecurityContext и иже с ними, тем более запрещено имперсонировать поток/процесс, т.к. они обслуживает асинхронно кучу других соединений, других юзверей)...

Ув. forgotten просил пример… Пример думаю как-таковой понятен? Не нравится вам Kerberos (как быть с Negotiate или если клиент не имеет AD, а юзает самбу с винбиндом или чего еще более экзотическое) — вычеркните или замените Kerberos на Auth-No-Way-To-Get-SID. Сам смысл остается.

Или я чего-то не понимаю?

подробнее о самих атаках мы писали ранееЧто-то не могу скачать pdf-ник по Вашей ссылке.

UPD: отбой тревоги. Разобрался уже: скачивается, если в URL https заменить на http.

проверить, действительно ли нужно быть спецслужбой, чтобы получить доступ к чужому аккаунту Telegram.

ну и еще разок упомянуть про свои ресерчи на эту тему, да себя показать. :)

PT, вроде как не спецслужба (предлагаю не разводить демагогию сотрудничают ли сесурити-компании с правительством или нет, это не так важно), досуп получен? Получен! ЧТД — спецслужбой быть совсем необязательно :)

И да, я понимаю, что получить доступ к SS7, это не за хлебушком сходить.

З.Ы. И я наверно всё-таки оптимист, потому что считаю, что располагая возможностями специальных служб можно все это сделать не так чопорно. Элегантнее чтоль, если хотите. Хотя, быть может я ошибаюсь.

З.Ы.Ы. Что же касается самой истории с МТС и Телеграмом, то какой-либо технической информации в сети крайне мало. Ну да, скорее всего без участия оператора не обошлось. Вся остальная инфа — политота. А это уже неинтересно.

Что тут говорить, если многие (из моего окружения), не задумываясь игнорируют предупреждения ошибки подлинности сертификата на порталах с денежными операциями.

Если забыл пароль, то тогда только визит в офис банка, либо звонок в поддержку с подтверждением.

Рассылка связки логин: пароль, даже не думал что такое кто-то практикует.

https://habrahabr.ru/company/pt/blog/280095/

Ну и в прошлом году в «Позитиве» делали исследование на ту же тему:

https://habrahabr.ru/post/243697/

У сбера можно получить новые логин с паролем на тот же номер телефона, куда приходят одноразовые коды.

А кто-нибудь пробовал им сказать что это плохо? :)

Точнее не то, что именно это плохо, а то, что плохо что нужно лишь только это.

Насколько я помню, крупнейший негосударственный банк Украины (Приватбанк) для восстановления пароля требует указания номера, срока действия и PIN-кода любой из действующих карточек клиента. То есть даже если украсть у клиента сумочку с карточками и телефоном, чтобы получить доступ к управлению финансами, потребуется дополнительно как-то узнать ещё и либо пароль в онлайн сервис, либо PIN-код карточки. Без этого — максимум можно будет совершать покупки в онлайн магазинах, при условии что для карточки (-чек) была разблокирована ранее такая возможность (лимит установлен не нулевой) и с телефона можно считать 3D-secure код…

Государственный банк на мой взгляд как бы обязан иметь безопасность такого же уровня.

Хотя у ТКС нет особого выбора с одним офисом на всю страну, они не могут посылать клиента в отделение с паспортом для получения логина к ЛК, как делает Альфа.

Конечно, на 100% это не защитит, но от пионера, который подсмотрел номер карты/подобрал чек и потом стрельнул телефончик у девушки, легко.

a) должен быть цифровым

б) состоять из не более чем 6 (шести) символов

В онлайн-банках они совместно с паролем используются, что даёт двухфакторность.

Хотите анонимности и прайвита — купите десяток симкарт у метро, они все на ООО «Василек» и меняйте раз в 3 дня. Но если возьмутся органы, а не как эти пионЭры, то еще надо будет не бывать в одних и тех же местах.

Если же вы ведете какую-то противозаконную деятельность, то безопасность какого-то вацапа это вообще второстепенный ворос.Вся эта шумиха о безопасности и приватности не более, чем страх своих комплексов.

Так что ерничание в духе «все непонятные вещи объясняют происками спецслужб» абсолютно неуместно. Или вы знаете другую организацию, которая может заставить МТС совершить подобную операцию, а потом ещё заставить представителей компании врать?

Кстати, интересно было бы, если бы ptsecurity описал бы необходимые условия для осуществления атаки. Если я правильно понимаю, нужно как-то подключиться к сети или собрать специальный девайс, который нужно ещё физически привезти близко к абоненту, это отдельная спецоперация. Вероятно, проще прийти к оператору и попросить отключить на пять минут.

Никто же не ожидал того, что это заметят. Но, очевидно, подготовились очень плохо. Благодаря этому мы теперь знаем. Ну и заодно нам напомнили, насколько ненадежен канал SMS.

blog.kaspersky.ru/hacking-cellular-networks/9862

2. Скорее всего минусуют за «тся».

PS: про тся я заметил при нажатии на кнопку «отправить», но кнопки редактирования нет, к сожалению.

Я тут, не из за МТС, у меня другие оператор и страна, но мне интересно знать о подобных махинациях, а также интересны подробности выполнения подобных атак.

Лично я тут потому что:

1. в целом интересуют безопасностью, 0-day и т.д.

2. хочу знать о уязвимостях в софте, протоколах и вообще всём с чем я работаю или имею в использовании

3. хочу знать о подобных прецедентах, сделали в одной стране/компании, сделают и в другой

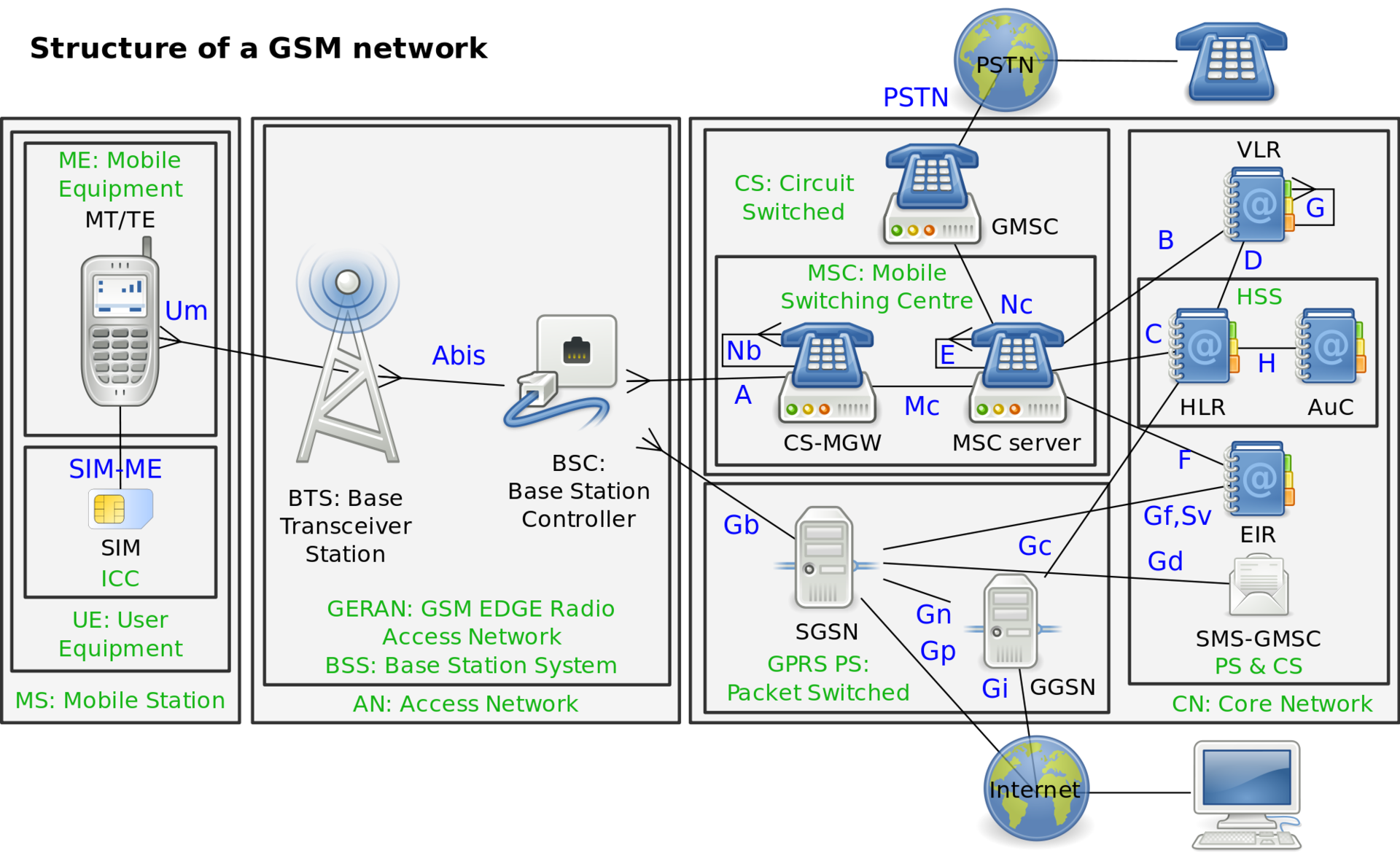

— У МТС, Мегафона, Йопты и т.д. стоит СОРМ, который собирает все СМС.

— Блокировка приема СМС — это один бит в профиле абона на HLR(HSS) и не надо никакие услуги подключать\отключать, ни в одном счете этого никогда не будет. Есть ли на него доступ у органов — предположите сами.

Вот имея такую вводную, ответьте — зачем ФСБ отключать услуги через биллинг?

Поэтому да, ерничание в духе «все непонятные вещи объясняют происками спецслужб» абсолютно уместно.

Произошедшее объясняется ИМХО проще — эти олени имели доступ к сетям оператора на более высоком уровне — СРМ или Удаленный дилер, возможно к межсистемной шине. Народа с этим доступом тысячи 3-4 человек. Никому не охота признаваться, что твоя система безопасности пропустила крота.

Дальше звонок в МТС, возможно какое-то недопонимание. Не стоит идеализировать спецслужбы, там не полубоги какие-то работают.

Что касается «не охота признаваться», с какого-то момента ясно, что с точки зрения имиджа лучше рассказать правду, если это был взлом. Да, нас взломали. Внутреннее расследование, независимый аудит, уголовное дело, предоставим всю необходимую информацию суду и пострадавшим, ущерб компенсируем, мы улучшили систему, ввели дополнительную аутентификацию и вообще молодцы.

За исключением ситуации, когда компания просто по закону не имеет права сообщить правду.

с точки зрения имиджа лучше рассказать правдуКак показывает практика, с точки зрения имиджа тут надо просто молчать и в лучшем случае идти в органы и суд. У нас люди очень быстро все забывают, если не напоминать.

Не стоит идеализировать спецслужбы, там не полубоги какие-то работают.вы думаете что откл услуг — это для них такая редкая, единичная операция?

Но мне тоже интересно, с какой железки брали данные.

И всё тогда становится более интересно и гораздо менее очевидно. И менее соответствует пафосу статьи: «смотрите, можно же просто без отключения SMS...»

Никто не станет рассказывать таких подробностей из соображений здравого смысла.

«Можно конечно кричать «аяяяй, я ничего не умею», но тогда и результат будет немного предсказуем.», установят вам какую-нибудь закладку незаметно, которая тормоза в один прекрасный момент отключит.

При отсутствии опыта разработки таких приложений вероятность сделать какую-нибудь глупость, используя OpenSSL напрямую, значительно выше.

А потом такие велосипеды взламывают за день (а то и быстрее) те, кто этим занимается каждый день.

Поэтому обычно надёжнее использовать проверенные решения, в которых многие проблемы безопасности уже исправлены.

Хотя, справедливости ради, у Telegram было и то, и другое. Тут надо обращать внимание на то, можно ли поставить свой сервер (вместе с авторизацией на нём). В этом плане лучшие — tox и jabber.

Возможно, программы были бы безопаснее, если бы не использовали СМС.

Но тогда бы они не были бы такими популярными и в статье упоминался бы не Telegram, а OtherBrandName.

Проблема в том, что настоящая безопасность, очень дорогая, непонятная и неудобная для обывателя.

Многие ли оппозиционеры прочитают данную статью? Вряд ли, ведь они не являются специалистами по безопасности или айтишниками. Они не знают, что можно кого-то нанять, кто настроит им собственный защищённый сервер. И даже если знают, то клиентские программы ещё нужно настроить. Представьте, что агент Freedom связывается с агентом Solomon и говорит: «установите себе программу Х, подключитесь к серверу Y и войдите с логином Z». А агент Solomon отвечает: «Нет Алексей, это вы установите себе программу Х', подключитесь к серверу Y' и войдите с логином Z' ». Слишком много сложностей.

Зато про Дурова знают всё. Тем более, что он выступает против российской власти, значит свой. А Telegram популярный и проверенный миллионами пользователей, значит не исчезнет в одночасье, а самое главное в нём есть все нужные люди.

Я даже не уверен, что оппозиционеры в курсе, что Дуров объявлял награду за удачную попытку взлома Telegram. Более того, пострадавшие даже не знали, что можно было включить двухфакторную аутентификацию в Telegram.

Во-первых, не только болезнетворные, но и полезные. Во-вторых, что более интересно — микробное сообщество на ваших пальцах / клавишах идентифицирует вашу личность не хуже, чем отпечаток пальца. А может даже и лучше: отпечатки можно подделать куском мармелада, а вот персональный набор кожных микробов подделать практически невозможно.

Но Онищенко об этом пока не знает. Да и мы не будем пока палить тему. Об этом все начнут писать в 2019-м году, ну тогда и мы напишем. А пока тссссс.

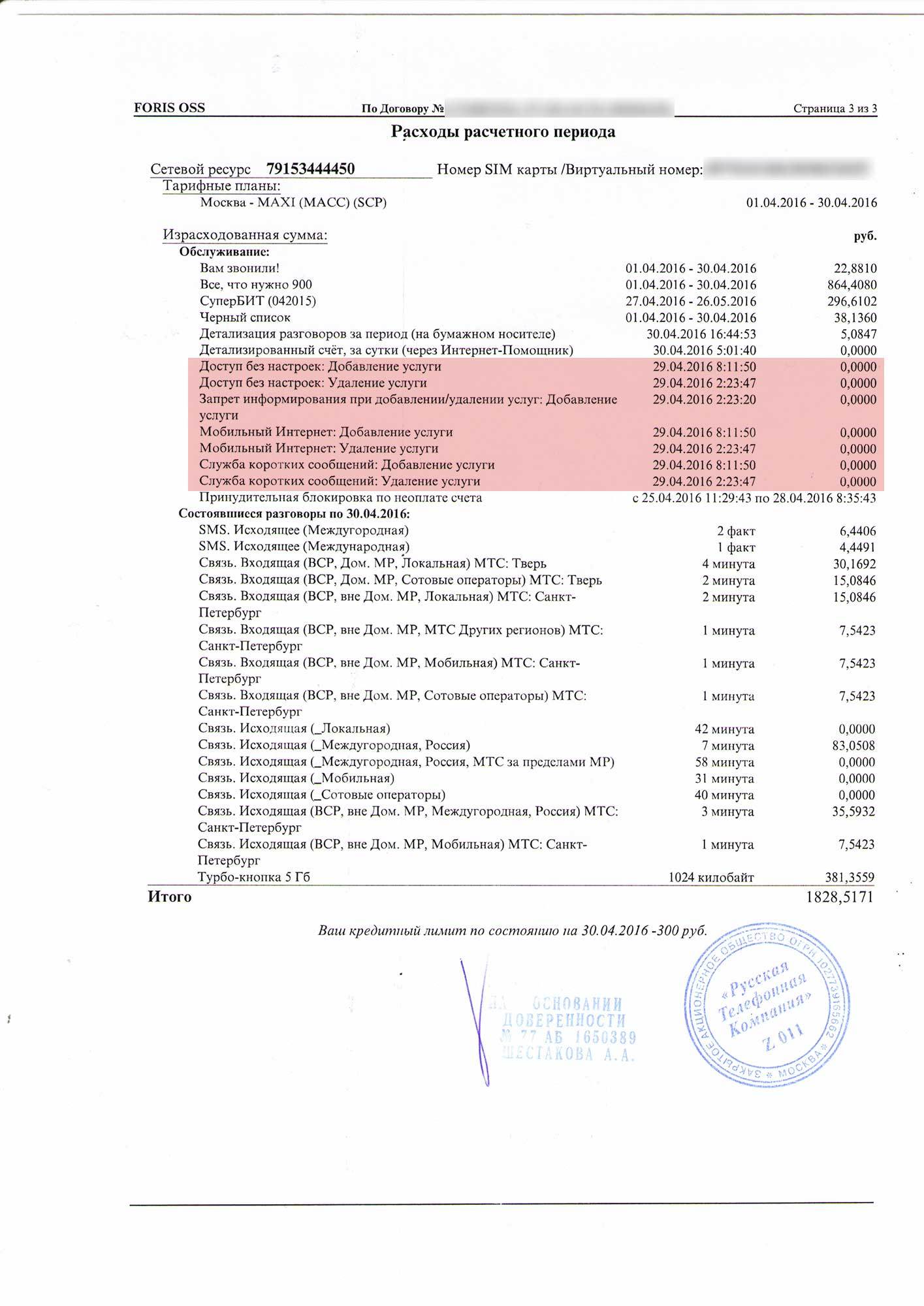

Во-первых, почитайте наш сайтик http://mts-slil.info/ и посмотрите там документы/скриншоты/аудио. В них всё-всё-всё.

Во-вторых, описанный метод совершенно не наш. Одновременно были взломаны 3 телефона, которые находились в разных частях Москвы. Я так понимаю, для этой атаки надо быть в непосредственной близости к телефону (ну или глушить его). Если не прав — поправьте. И самое главное, при такой атаке МТС не стал бы затирать логи (раньше техподдержка видела отключение услуг, а теперь нет) и публично адски врать.

Цитата: «На протяжении своего существования человечество пыталось объяснить всё необъяснимое с помощью высших сил – Богов. В наше время все непонятные вещи объясняют происками спецслужб»

И автор статьи прав, и Козловский, Албуров тоже, но по факту получается безобразие ))

Может быть там волынка с получением «ордера», потом время на доставание данных из сырого бэкапа… Как выглядит оперативная работа с этими данными?

В России сотрудник ФСБ или МВД должен только получить ордер, но показывать его оператору он не должен. Более того, оператору запрещено требовать этот ордер, так как у него нет допуска к гостайне. Соответственно, в России системы прослушки сделаны как дистанционные системы, когда сотрудник ФСБ сидит в своем кабинете у ПУ СОРМ (пункт управления СОРМ) и вбивает команды, которые дистанционно передаются в систему оператора, а тот об этом ничего не знает.

Тут подробно написано:

https://roem.ru/02-05-2016/223498/anyone-mts-but-me/

Кто знает как чего там устроено, тут не напишет.

для этой атаки надо быть в непосредственной близости к телефону (ну или глушить его). Если не прав — поправьте.

Вы не правы, поправляю. Описанная выше в статье атака делается из любой точки мира, хоть из Вашингтона, хоть из Зимбабве, надо только иметь доступ к сигнальной сети (SS7 в статье ) — а это любой GSM оператор.

Я выше описал как бы услугу отключали спецы, у вас явно какие то пионЭры работали. Думайте кому еще кроме ФСБ нужны ваши переписки, возможно внутренние терки, возможно кто то просто хотел прославиться.

у вас явно какие то пионЭры работали.

ФСБ это не NSA, а судя по тому как делается всё остальное — они самые там и работают.

Вообще странно, что в SS7 нет никакого механизма авторизации, ведь роуминг работает только при договоре между операторами.

Вообще странно, что в SS7 нет никакого механизма авторизациидобро пожаловать в новый дивный мир. Протоколу 35 лет, есть оборудование на сигнальной сети операторов против махинаций с сигнальным трафиком, но тут классика «щит-меч». Меняются алгоритмы, меняются сигнатуры обнаружения.

Я выше описал как бы услугу отключали спецы, у вас явно какие то пионЭры работали.

Вы слишком хорошего мнения о спецах ФСБ. На деле там всё не так радужно с кадрами, а учитывая, что у их спецов полная безнаказаность, то зачем заморачиваться и заметать следы? Скажут в очередной раз «ихтамнет» (с) и всё. Ну или как с тем же полонием наследили по всей Европе, и что? Жертва сама нализалась полония, а спецу — депутатская неприкосновенность.

Но кстати, если уж вы любите конспирологию, то должны понимать, что при недостатке информации можно всегда сочинить контр-теорию.

Например: отдел безопасности телекома мог отключить SMS именно для того, чтобы *предотвратить* развитие атаки. Мы ведь не знаем, когда и на каком уровне их ломанули, и сколько абонентов были атакованы. Возможно, что они обнаружили подозрительные транзакции и на всякий случай заблокировали ряд сервисов (но было уже поздно).

И это далеко не единственный возможный вариант. Но ещё раз: здесь статья об одном реальном варианте атаки. А не о всех гипотетических вариантах.

А почему вы решили, что «только»? Атаки, о которых сразу же становится известно и жертве, и прессе — это лишь небольшая часть успешных атак. Согласно исследованию FireEye (M-Trends 2015) сейчас среднее время нахождения хакера во взломанной сети до обнаружения составляет более 200 дней. Так что советуем подождать — может быть, всплывёт и более интересная переписка.

Вы уже начали пользоваться секретными чатами?

И вот этот момент очень не вписывается в картину «Telegram — безопасный мессенджер».

Или быть может, тикет в репозитории — бред и я просто не нашёл где создать секретный чат и по случайности не вижу секретные чаты?

Очевидно, вы пользуетесь не кроссплатформенной версией Telegram Desktop, а специальной версией под Mac OS X, которая является совсем другим проектом. Можно порадоваться за пользователей Mac OS X, но это не меняет ситуации с основным клиентом.

до этого пользовался официальным линуксовым клиентом, и там тоже секретный чат присутствовал

Вы всё ещё можете показать скриншоты Telegram Desktop для Windows/Linux с секретными чатами. Я же ещё раз оставлю эту ссылку здесь.

UPD: К слову, речь не в «выходе при желании». Телеграм заявляют как очень безопасный мессенджер. Но то самое, предлагаемое по умолчанию большинству пользователей решение не является настолько безопасным, насколько сказано в этих заявлениях. Понятно, что гики всегда что-нибудь придумают. В конце концов, могут даже OTR прикрутить в качестве костыля. Но это не отменяет того, что подавляющее большинство end-user'ов не защищено ничем, кроме обычного TLS на транспортном уровне.

"""

При этом собственно электронную подпись россиянину теперь будут выдавать при личной явке после получения от него ответа на запрос по номеру мобильного, указанного гражданином.

"""

Как выглядит «электронная подпись», которую можно выдать?!!!

Вы статью читали? Она небольшая:

«Сегодня для получения многих госуслуг, связанных с денежными операциями или персональными данными, россиянину требуется электронная подпись. Минкомсвязи предложило добавить в постановление правительства „Об использовании простой электронной подписи при оказании государственных и муниципальных услуг“ (№ 33 от 25 января 2013 г.) новые подпункты. При использовании сотовой связи подтверждением волеизъявления россиянина на использование простой электронной подписи для получения государственной или муниципальной услуги или передачи её результата третьим лицам смогут служить его ответы на запросы сайта госуслуг. Для этого будет использоваться номер мобильного телефона, который сам россиянин ввёл в своём личном кабинете на сайте госуслуг.»

Речь об использовании моб. связи в качестве простой ЭП. И в конце, да, после того как услугу уже оказали по этой простой ЭП, «настоящую ЭП» выдадут уже лично.

>Как выглядит «электронная подпись», которую можно выдать?!!!

Я и написал про УЭК.

Если исходить из статьи, то мне кажется что «простая электронная подпись в виде СМС» появится после прохождения семи кругов ада с получением УЭКа. Либо мы все равно должны будем заверить свою личность в отделении каком-либо, для привязки номера.

или на русском- http://www.ptsecurity.ru/download/PT_SS7_security_2014_rus.pdf

Если коротко, регистрации никакой нет, это воздействие на роутинг — мы просто сообщаем железкам оператора о том, что этот абонент теперь зарегистрировался у нас, и все служебные сообщения, предназначенные этому абоненту, адресуются нам.

Я не силен в МАР и допускаю, что у него нет стейт-машины, и в HLR без предварительной аутентификации абонента в гостевой сети может прийти updateLocation «оппа, я уже в Намибии, шлите все сюда» (кстати, не вижу ответа на updateLocation среди скриншотов). Тогда что будет, если в промежутке между ложным updateLocation и входящим SMS придет настоящий updateLocation?

— «оппа, я уже в Намибии, шлите все сюда» -именно так;

— «кстати, не вижу ответа на updateLocation среди скриншотов» -пакет номер 8;

— «если в промежутке между ложным updateLocation и входящим SMS придет настоящий updateLocation?» — периодические updateLocation происходят раз в 6 часов, чтобы совершить атаку нужно несколько десятков секунд. Есть еще вариант что абонент переместится и сменит LAC, но это происходит тоже достаточно редко, на всю Москву десяток LAC. Но если вдруг допустить такое событие, то просто нужно будет отправить еще один updateLocation.

Извините, но я верю бумагам с печатью, а не каким то красивым теориям перехвата СМС сообщений хакерами.

Хотя до сих пор непонятно, почему из этой бумаги следует такое уверенное «участие спецслужб». Отключить абоненту SMS можно по разным причинам. Например, чтобы остановить уже идущую атаку. Представьте, что система безопасности оператора фиксирует массовую утечку, а затем — массовую рассылку SMS с запросами на авторизацию. Вы бы что сделали в этом случае? Подождали бы до завтра, пока у всех ваших абонентов уведут аккаунты?

И сейчас все эти атаки становятся доступны не только спецслужбам, но и многим другим.

Спецслужбы давно уже следят за тем, кем надо. В Думе прорабатывается законодательство о шифрованном трафике и шифровании, в соответствии с котороым, все мессенджеры должны будут предоставлять ключи (или по требованию). Эпл сумело нагнуть телеграмм, а государству, при желании, это сделать будет на много проще. Европа сумела нагнуть Гугль и Фейсбук, и кажется наше правительство сейчас пытаются нагнуть фейсбук, чтоб профили наших пользователей хранились на территории нашего государства. Так что, я не удивлюсь, если скоро в США появится новый Сноуден, перебежчик из РФ.

1. есть пожилой родственник с простым кнопочным телефоном без доступа в интернет

2. на этот телефон был подключен мобильный банк сбербанка для информировании о движении средств на карте

3. однажды при поступлении очередной смс с номера 900 (сбербанк) была обнаружена пропажа 5000руб (при сравнении с предыдущей смс)

4. при проверке истории операций в личном кабинете мобильного оператора (билайн) видно что в один из дней зафиксированы две исходящии смс bee900 — скорее всего это и был запрос на перевод денег, информации о снятии средств в этот день на телефон от номера 900 не приходило

От сбербанка получен стандартный ответ — «ваш телефон был заражен». Это для телефона Just5 CP10.

От полиции после заявления информации пока не поступало.

На что это больше похоже — на получение дубликата sim карты или на описанную в статье атаку через SS7?

Есть ли возможность предотвратить подобное в дальнейшем пока без ухода из сбербанка?

Мобильный банк сейчас отключен, но это лишает возможности получать смс о движении средств на карте.

Билайн пока не желает предоставлять информацию содержании смс и был ли выдан дубликат.

Ждем ответа от полиции

Так а в банке не говорят на чей счёт переведено?

Пока ответ был в стиле «сами виноваты и больше мы вам ничего не скажем»

Симкарта оказалась оформлена на внучку

На ее симкарте (тоже билайн) за полгода до этого была подобная ситуация — вывели несколько тысяч, тоже без уведомления.

Но тогда ее в банке послали обвинив в запуске неизвестного вредоноса на ее андроид-смартфоне — она больше никому и не рассказывала.

Вообщем тогда ограничилось заявлением в сбербанк с тем же ответом про вирус и перевыпуском карты

После последнего случая с телефоном на котором маловероятно что-то запустить, склоняюсь к версии с дубликатом сим-карт.

1. При получении дубликата: а) оригинальная сим-карта будет заблокирована, б) сменится IMSI, с большой вероятностью банк отклонит управляющие СМС.

2. Цена атак с использованием SS7 все еще несколько выше.

Возможно ли включить обратно оригинальную карту после деактивации дубликата?

Технически, сотрудники оператора это сделать могут. Но так, что бы следы операции не бросились в глаза сразу же — нужен сговор нескольких сотрудников.

https://geektimes.ru/post/276238/

Разница между «с двухфакторной» и «без двухфакторной» лишь такая:

— с двухфакторной атакующий, угнав ваш аккаунт, не получит вашу историю переписок из несекретных чатов (из секретных и так и так не получит) — но сможет войти под вашим номером телефона и писать сообщения от вашего имени

— без двухфакторной авторизации атакующий, угнав ваш аккаунт, получит вашу историю переписок из несекретных чатов.

То есть двухфакторная в Telegram не совсем работает.

Как взломать Telegram и WhatsApp: спецслужбы не нужны