Комментарии 10

Да, Cyber-Kill Chain достойная попытка систематизировать/классифицировать угрозы по стадии и целям атаки. Сами его используем в коммерческом расширении для SIEM систем ArcSight, QRadar, Splunk.

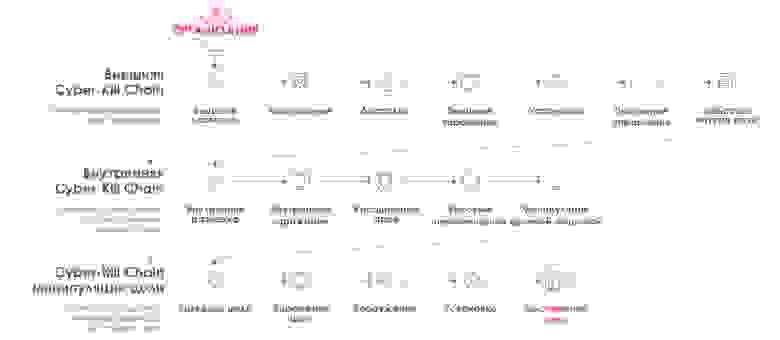

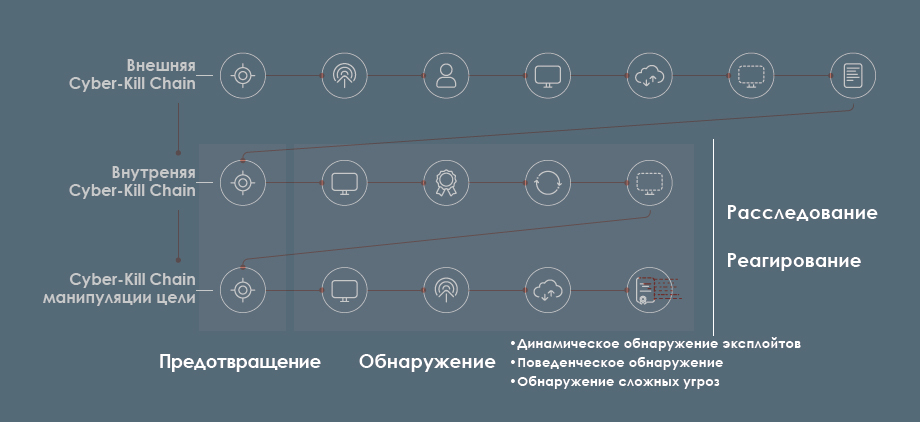

А подскажите, кто автор трехуровневой схемы (внешняя, внутренняя, манипуляции цели)?

А подскажите, кто автор трехуровневой схемы (внешняя, внутренняя, манипуляции цели)?

Заголовок спойлера

+1

Ребята, я понимаю маркетинг и бла-бла-бла, но даже если так — переводить надо «более лучше». Тут даж глумиться над ML и прочим не хочется, ибо «конечные точки» и прочий перевод не дает сосредоточится на теме 8)

+3

Кроме неверного перевода, еще и логические неточности:

Этап 4. Заражение

exploitaion != infection. На этом шаге происходит эксплуатация уязвимости — ее тригера, что дает атакующему, допустим, уже выполнять код и перейти к следующему шагу — Installation (тут хоть перевод более менее норм). Вот как раз Этап 5. По сути и есть «заражение» — когда вредонос поселился. Сам факт эксплуатации еще не несет заражения (только часть, что шеллкод/ROP, но по сути это «сервисный» код атакующего, для последующего заражения, как раз)

Этап 3. Доставка

При чем там SQLi? Ведь SQLi это как-раз эксплуатация, а заначит шаг 4…. «Доставкой» при этом будет GET/POST запрос c телом эксплойта — SQLi (ну если на примере типового ВЕБ).

Этап 4. Заражение

exploitaion != infection. На этом шаге происходит эксплуатация уязвимости — ее тригера, что дает атакующему, допустим, уже выполнять код и перейти к следующему шагу — Installation (тут хоть перевод более менее норм). Вот как раз Этап 5. По сути и есть «заражение» — когда вредонос поселился. Сам факт эксплуатации еще не несет заражения (только часть, что шеллкод/ROP, но по сути это «сервисный» код атакующего, для последующего заражения, как раз)

Этап 3. Доставка

При чем там SQLi? Ведь SQLi это как-раз эксплуатация, а заначит шаг 4…. «Доставкой» при этом будет GET/POST запрос c телом эксплойта — SQLi (ну если на примере типового ВЕБ).

+1

Этап 4 Заражение.

Да, в оригинале стоит Exploitation.

По идее это «Эксплуатация».

В данном контексте это использование эксплойта.

Можно было оставить «Эксплуатация», но данный термин, возможно, будет с первого взгляда не совсем понятен всем читателям.

Проверив ряд публикаций в России по данной тематике, увидели, что для данного этапа используется и слово «Заражение» (видимо, по таким же причинам).

Поэтому решили использовать «Заражение», а в тексте уже расшифровать.

При чем там SQLi?

SQL-injection — это техника, в которой злоумышленник использует уязвимость в коде приложения для отправки SQL-выражений в БД.

Такая техника может использоваться на различных этапах:

— она может использоваться на этапе разведки, изучая слабые места на публичных веб-сайтах для получения информации, которая позволяет точно определить, какой тип системы отвечает. Иногда хакеры используют метод, известный как «time-based blind SQL injection», которая позволяет остановить БД на определенный период времени и исполнить внедренные запросы. Это позволяет, например, провести достаточно простой тест на определение присутствия уязвимости

— она может использоваться на этапе доставки, внедряя SQL-команды в движок БД. Используя синтаксис и возможности языка SQL, злоумышленник может повлиять на запрос, переданный базе данных, для того, чтобы получить контроль над базой данных или запущенным приложением.

— она может использоваться на стадии заражения (эксплуатации) с помощью «error-based SQL injection», когда хакер заставляет базу данных выполнить операцию, которая приведет к ошибке, а затем проверяет сообщение об ошибке, чтобы получить дополнительную информацию, которая может быть использована для создания рабочего эксплойта с корректным синтаксисом, предназначенного для извлечения чувствительной информации.

0

Про перевод, очень режет глаз, почти до крови:

* «пейзаж» угроз

«ландшафт угроз», говорят у нас…

* конечная точка

На русском нет дословного перевода, говоря о EndPoint — «конечное устройство .[пользователя]», может было бы более читабельно, а так «рабочая станция»…

* боковые перемещения внутри сети

Я догадался, про что это, но звучит грязно.

* подозревать атаку

а? А есть английский текст оригинала?

* охоте за угрозами

Theat Hunting лучше не переводить так дословно…

* 99% образцов угроз «живут» не более 58 секунд!

Это перевод, ВНИМАНИЕ: 99% of malware hashes are

seen for only 58 seconds or less

Мда…

Ладно, смотрите сами…

* «пейзаж» угроз

«ландшафт угроз», говорят у нас…

* конечная точка

На русском нет дословного перевода, говоря о EndPoint — «конечное устройство .[пользователя]», может было бы более читабельно, а так «рабочая станция»…

* боковые перемещения внутри сети

Я догадался, про что это, но звучит грязно.

* подозревать атаку

а? А есть английский текст оригинала?

* охоте за угрозами

Theat Hunting лучше не переводить так дословно…

* 99% образцов угроз «живут» не более 58 секунд!

Это перевод, ВНИМАНИЕ: 99% of malware hashes are

seen for only 58 seconds or less

Мда…

Ладно, смотрите сами…

+1

Благодарим Вас за внимательное прочтение и то, что обратили внимание на ряд моментов, которые на Ваш взгляд, являются неточностями.

Да, Вы правы. Кстати, этот термин «ландшафт угроз» мы также использовали в статье.

Почему здесь оказался «пейзаж»… Наверное пропустили.

На самом деле, тут можно подискутировать :)

Дело в том, что «конечная точка» — это термин, который уже устоялся в русском языке.

Причем это достаточно стандартный термин, который используется в математике, медицине, ИТ и многих других сферах.

Если же говорить про ИТ, то на наш взгляд конечная точка — это не только рабочая станция, но и сервер (а этот термин часто идет отдельно от термина «рабочая станция»), различные мобильные устройства и пр. Т.е. это скорее «конечное устройство» (как Вы правильно заметили сперва), чем просто «рабочая станция» (т.е. шире).

Т.к. «конечная точка» уже достаточно часто встречается в нашем языке, мы используем такой термин.

А какой Ваш вариант фразы «lateral movement»?

В оригинале это звучит как «suspecting the attack»

наверное, корректнее было бы сказать «предполагать атаку» или «ожидать атаку»

В данном случае говорится о том, что 58 секунд — это время между первым обнаружением хэша и последним обнаружением этого хэша.

Получается, что достаточно часто осуществляется переупаковка и хэши меняются

возможно, угроза как таковая — одна, но ее образцов (вариаций) много.

поэтому и получается, что каждый такой образец «живет» 58 секунд

Уточните, пожалуйста, что на Ваш взгляд тут некорректно?

* «пейзаж» угроз

«ландшафт угроз», говорят у нас…

Да, Вы правы. Кстати, этот термин «ландшафт угроз» мы также использовали в статье.

Почему здесь оказался «пейзаж»… Наверное пропустили.

* конечная точка На русском нет дословного перевода, говоря о EndPoint — «конечное устройство .[пользователя]», может было бы более читабельно, а так «рабочая станция»…

На самом деле, тут можно подискутировать :)

Дело в том, что «конечная точка» — это термин, который уже устоялся в русском языке.

Причем это достаточно стандартный термин, который используется в математике, медицине, ИТ и многих других сферах.

Если же говорить про ИТ, то на наш взгляд конечная точка — это не только рабочая станция, но и сервер (а этот термин часто идет отдельно от термина «рабочая станция»), различные мобильные устройства и пр. Т.е. это скорее «конечное устройство» (как Вы правильно заметили сперва), чем просто «рабочая станция» (т.е. шире).

Т.к. «конечная точка» уже достаточно часто встречается в нашем языке, мы используем такой термин.

* боковые перемещения внутри сети Я догадался, про что это, но звучит грязно.

А какой Ваш вариант фразы «lateral movement»?

* подозревать атаку а? А есть английский текст оригинала?

В оригинале это звучит как «suspecting the attack»

наверное, корректнее было бы сказать «предполагать атаку» или «ожидать атаку»

* 99% образцов угроз «живут» не более 58 секунд!

Это перевод, ВНИМАНИЕ: 99% of malware hashes are

seen for only 58 seconds or less

В данном случае говорится о том, что 58 секунд — это время между первым обнаружением хэша и последним обнаружением этого хэша.

Получается, что достаточно часто осуществляется переупаковка и хэши меняются

возможно, угроза как таковая — одна, но ее образцов (вариаций) много.

поэтому и получается, что каждый такой образец «живет» 58 секунд

Уточните, пожалуйста, что на Ваш взгляд тут некорректно?

0

* «конечная точка» — такое есть только в таких «прямых» переводах от западных маркетинговых брошюр. А вот «конечное устройство», «рабочие станции», или даже «автоматизированное рабочее место» — более понятны нашему уху (в данном случае моему, не буду говорить за всех).

* «lateral movement» — лучше или раскрывать, использовать аналоги по смыслу в зависимости от контекста. Например на картинке (Фактор 1. Эволюция атак) это выглядит совсем непонятно.

* «suspecting the attack» — английский более лаконичный язык. Имеется ввиду «подозревать, что происходит/происходила атака».

А «подозревать атаку» — плохо читается… потому что я не знаю в чем эту атаку конкретно подозревают 8)

* про 58 секунд — ну вот читая оригинал, я это понимаю, а в русском это не так очевидно стало, то есть пришлось прочитать дважды. Хотя бы потому что «образцы угроз» и «malware hashes» — это не явный перевод, ну и вообще «образец угрозы» — так не очень звучит. Конечно можно сказать что threat ~ malware, но одинаковая malware с разным хэшом это все та же одна угроза? или это две разные угрозы? Ну тут просто вопросы интерпретации, и понятно, что все равно читатель догадается, но это просто не совсем удобно и корректно.

* «lateral movement» — лучше или раскрывать, использовать аналоги по смыслу в зависимости от контекста. Например на картинке (Фактор 1. Эволюция атак) это выглядит совсем непонятно.

* «suspecting the attack» — английский более лаконичный язык. Имеется ввиду «подозревать, что происходит/происходила атака».

А «подозревать атаку» — плохо читается… потому что я не знаю в чем эту атаку конкретно подозревают 8)

* про 58 секунд — ну вот читая оригинал, я это понимаю, а в русском это не так очевидно стало, то есть пришлось прочитать дважды. Хотя бы потому что «образцы угроз» и «malware hashes» — это не явный перевод, ну и вообще «образец угрозы» — так не очень звучит. Конечно можно сказать что threat ~ malware, но одинаковая malware с разным хэшом это все та же одна угроза? или это две разные угрозы? Ну тут просто вопросы интерпретации, и понятно, что все равно читатель догадается, но это просто не совсем удобно и корректно.

0

lateral movement — горизонтальное продвижение

0

Я один увидел в экране «своевременном обзоре вредоносной активности внутри организации» некое существо с длинным хвостом и рогами убегающим держа в руке шпагу?

0

Зарегистрируйтесь на Хабре, чтобы оставить комментарий

Что такое Cyber-Kill Chain и почему ее надо учитывать в стратегии защиты