Сегодня, когда удалённая работа становится обыденностью, а нагрузка на специалистов по информационной безопасности, особенно в здравоохранении и других критически важных отраслях, ещё никогда не была столь высока, не ослабевает деятельность хак-групп, управляющих приложениями-шифровальщиками.

Многочисленные хак-группы, которые в течение нескольких месяцев проникали в различные сети и накапливали «силы», в первой половине апреля активировали десятки копий своих приложений-вымогателей. Атакам подверглись медицинские учреждения, биллинговые компании из сферы здравоохранения, производители, транспортные компании, правительственные учреждения и разработчики обучающего ПО. Это продемонстрировало, что, несмотря на глобальный кризис, подобные хак-группы пренебрегают функционированием критически важных служб. Впрочем, атакам подвергаются и компании из других сфер, так что организациям необходимо обращать особенное внимание на признаки компрометации.

В течение двух недель работы шифровальщиков несколько возросло количество атак с вымогательством. Однако после проведённого специалистами Microsoft исследования, а также по результатам расследования другого инцидента, проведённого командой DART (Microsoft Detection and Response Team), выяснилось, что многие случаи компрометации, обеспечившие возможность атак, произошли ещё раньше. Используя методику, характерную для атак с помощью управляемых людьми приложений-вымогателей, злоумышленники скомпрометировали целевые сети в течение нескольких предыдущих месяцев и ждали возможности монетизировать результат посредством развёртывания зловредов в наиболее подходящий момент.

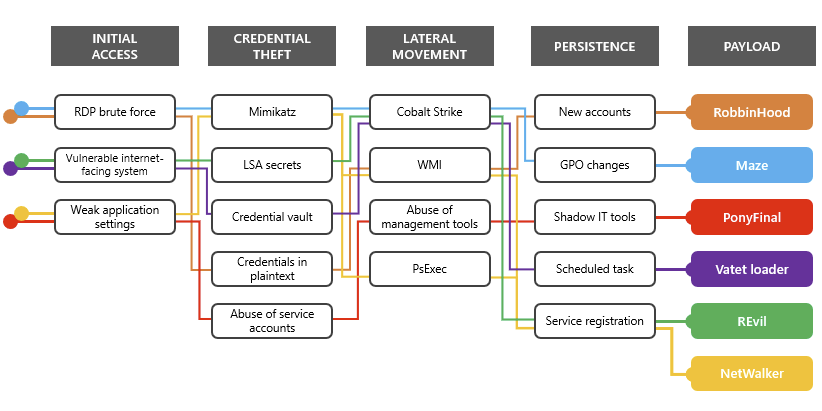

Многие из этих атак начались с исследования уязвимых устройств, доступных из интернета. В каких-то случаях с помощью брутфорса компрометировали RDP-серверы. В ходе атак был задействован широкий набор средств, но все они использовали одни и те же методики, характерные для атак с помощью управляемых людьми приложений-вымогателей: кража учётной информации и «боковое смещение», после чего злоумышленники развёртывали инструменты по своему усмотрению. Поскольку внедрение приложений-вымогателей происходит на завершающем этапе атаки, защитники должны сосредоточиться на поиске следов нарушителей, крадущих учётную информацию, а также признаков «бокового смещения».

В этой статье мы расскажем о результатах анализа подобных кампаний с использованием приложений вымогателей.

Содержание:

Мы добавили ряд технических подробностей, в том числе руководство по выявлению атак и рекомендации по приоритетности действий по информационной безопасности.

Хотя в ходе недавних атак были развёрнуты новые средства вымогания, однако во многих атаках использовалась инфраструктура, оставшаяся от прошлых кампаний. Также применялись методики, хорошо известные по другим атакам с использованием программ-вымогателей, управляемых людьми.

В отличие от атак с доставкой зловредов через электронную почту — которые, как правило, развёртываются гораздо быстрее, в течение часа после первичного проникновения, — апрельские атаки аналогичны атакам 2019-го с использованием Doppelpaymer. Тогда атакующие получили доступ к целевым сетям заранее. Затем они несколько месяцев выжидали, выбирая подходящий момент для развёртывания приложений-вымогателей.

В недавних атаках для проникновения в целевые сети использовались системы, доступные из интернета и обладающие такими недостатками:

Для предотвращения подобных атак критически важно применять патчи безопасности к системам, доступным из интернета. Также отметим: хотя специалисты Microsoft этого пока не наблюдали, однако накопленная информация свидетельствует, что в конце концов злоумышленники могут воспользоваться этими уязвимостями: CVE-2019-0604, CVE-2020-0688, CVE-2020-10189.

Как и во многих случаях с проникновением, злоумышленники крали учётные данные, применяли «боковое смещение» с помощью популярных инструментов вроде Mimikatz и Cobalt Strike, занимались сетевой разведкой и извлечением данных. Операторы зловредов получали доступ к учётным записям с администраторскими привилегиями, и в случае чего готовы были совершить ещё более разрушительные действия. В сетях, в которых злоумышленники установили своё ПО, они сознательно сохраняли своё присутствие в некоторых конечных точках, намереваясь снова начать свою деятельность после того, как будет получен выкуп или системы будут переустановлены. Хотя лишь некоторые хак-группы стали известны благодаря продаже собранных данных, почти все из них в ходе атак просматривали и извлекали данные, пусть даже они ещё не рекламировали и не продавали похищенную информацию.

Как и во всех атаках с использованием программ-вымогателей, управляемых людьми, в описываемых случаях активность злоумышленников распространялась по сети, включая электронную почту, конечные точки, приложения и многое другое. Поскольку даже экспертам может быть трудно полностью избавиться от злоумышленников в скомпрометированной сети, для снижения рисков крайне важно заранее патчить уязвимые системы, доступные из интернета, и вводить ограничения.

В этой главе описаны разные виды атак и семейств программ-вымогателей, однако обсуждаемые нами атаки следовали одному популярному паттерну, с небольшими вариациями. Атаки развивались схожим образом, в целом с применением одинаковых методик. А выбор конкретной программы-вымогателя в конце атаки почти целиком зависел от вкуса злоумышленников.

Операторы программы-вымогателя RobbinHood привлекли к себе внимание в связи с использованием уязвимых драйверов для отключения защитного ПО на поздних этапах атаки. Однако, как и во многих подобных атаках, начали они с брутфорса применительно к RDP на незащищённом ресурсе. В результате злоумышленники получили учётные данные с высокими привилегиями, в основном от локальных админских аккаунтов с общими или распространёнными паролями, а также сервисных аккаунтов с привилегиями администраторов домена. Операторы RobbinHood, как и операторы Ryuk и прочие раскрученные хак-группы, оставляют после себя новые локальные и Active Directory-аккаунты, чтобы снова получить доступ к сети после удаления их инструментов.

Злоумышленники часто меняют инфраструктуру, методики и инструменты, чтобы избежать дурной славы, которая может привлечь внимание правоохранительных органов или исследователей в сфере инфобезопасности. Зачастую хакеры придерживают свои инструменты, ожидая, когда компании по инфобезопасности начнут считать соответствующие артефакты неактивными, чтобы привлекать к себе меньше внимания. Vatet — это загрузчик для фреймворка Cobalt Strike, который применялся в атаках ещё в ноябре 2018-го, и снова всплыл в недавних событиях.

Вероятно, операторы загрузчика намеревались специализироваться на больницах, медучреждениях, поставщиках инсулина, производителях медицинского оборудования и прочих критически важных организациях. Это одни из самых плодовитых операторов программ-вымогателей, которые имеют отношение к десяткам атак.

С помощью Vatet и Cobalt Strike хак-группа установила различные вымогатели. Недавно они развернули in-memory приложение, которое использует Alternate Data Streams (ADS) и показывает упрощённые версии требований выкупа из более старых семейств приложений. Злоумышленники получают доступ к сетям с помощью уязвимости CVE-2019-19781, брутфорса конечных точек с RDP и рассылки писем с .lnk-файлами, запускающими вредоносные PowerShell-команды. Проникнув в сеть, хакеры крадут учётные данные, в том числе из хранилища Credential Manager, и применяют «боковое смещение», пока не добудут привилегии администратора домена. Согласно наблюдениям, до развёртывания программ-вымогателей операторы извлекают из сети данные.

Операторы NetWalker обрели дурную славу благодаря атакам на больницы и медучреждения, в течение которых они рассылали письма, обещая предоставить информацию о COVID-19. Программа NetWalker содержалась в письмах в виде .vbs-вложения, и эта методика привлекла внимание СМИ. Однако операторы также компрометировали сети, используя неправильно сконфигурированные приложения на основе IIS для запуска программы Mimikatz и кражи учётных данных. А затем с помощью этой информации злоумышленники запускали PsExec, и в результате устанавливали NetWalker.

Эта Java-программа считается новинкой, но атаки с её использованием нередки. Операторы компрометировали веб-системы, доступные из интернета, и получали привилегированные учётные данные. Чтобы обеспечить устойчивость своего присутствия в атакованной сети, злоумышленники с помощью PowerShell-команд запускают системный инструмент mshta.exe и настраивают reverse shell-подключение на основе популярного PowerShell-фреймворка для атак. Также хакеры использовали легитимные инструменты вроде Splashtop для поддержания подключения к удалённым рабочим столам.

Одна из первых кампаний с использованием программ-вымогателей, попавшая в заголовки в связи с продажей похищенных данных. Maze по-прежнему специализируется на компаниях-поставщиках технологий и общественных сервисах. Эта программа-вымогатель использовалась против поставщиков управляемых услуг (managed service providers, MSP) ради получения доступа к данным и сетям их клиентов.

Maze распространялась через письма, но операторы также устанавливали программу после получения доступа к сетям с помощью таких распространённых векторов атак, как брутфорс RDP. Проникнув в сеть, злоумышленники крадут учётные данные, выполняют «боковое смещение» для получения доступа к ресурсам и извлечения данных, после чего устанавливают программу-вымогатель.

В ходе недавней хакерской кампании исследователи Microsoft отследили, как операторы Maze получили доступ посредством брутфорса RDP локального админского аккаунта в доступной из интернета системе. После брутфорса пароля операторы смогли выполнить «боковое смещение», потому что во встроенных админских аккаунтах на других конечных точках использовался тот же пароль.

Украв учётные данные от аккаунта администратора домена, хакеры использовали Cobalt Strike, PsExec и ряд других инструментов для доставки всевозможной полезной нагрузки и получения доступа к данным. Злоумышленники организовали безфайловое присутствие в сети с помощью планировщика задач и сервисов, запускающих удалённые оболочки на основе PowerShell. Также хакеры включили Windows Remote Management, чтобы сохранять управление с помощью похищенного аккаунта администратора домена. Для ослабления контроля над информационной безопасностью при подготовке к установке программы-вымогателя злоумышленники манипулировали различными настройками через групповые политики.

Вероятно, это первая группа операторов программ-вымогателей, воспользовавшихся сетевыми уязвимостями в Pulse VPN для кражи учётных данных ради получения доступа к сети. REvil (или Sodinokibi) стала известна благодаря проникновению в MSP, получению доступа к сетям и документам их клиентов, а также продаже доступа к ним. Злоумышленники продолжили заниматься этим и во время текущего кризиса, атакуя MSP и другие цели, в том числе и правительственные учреждения. Атаки REvil отличаются использованием новых уязвимостей, но их методики схожи с методиками многих других хак-групп: после проникновения в сеть применяются инструменты вроде Mimikatz и PsExec для кражи учётных данных, «бокового смещения» и разведки.

В рассматриваемый период замечено использование и таких семейств приложений, управляемых людьми:

Мы очень рекомендуем организациям немедленно проверить наличие оповещений, связанных с описанными атаками, и приоритизировать расследование и восстановление системы. На что следует обратить внимание защитникам:

Компании, использующие Microsoft Defender Advanced Threat Protection (ATP), могу обратиться к отчёту об анализе угроз за подробностями о соответствующих оповещениях и продвинутых методиках выявления. Те, кто пользуется сервисом Microsoft Threat Experts, также могут применять уведомления о целевых атаках, содержащие подробную хронологию, рекомендуемые меры защиты и советы по восстановлению.

Если ваша сеть подверглась атаке, немедленно выполните нижеописанные действия, чтобы оценить масштабы ситуации. При определении эффекта от этих атак не стоит полагаться на одни лишь показатели компрометации (indicators of compromise, IOC), поскольку большинство из упомянутых программ-вымогателей используют «одноразовую» инфраструктуру, их авторы часто меняют свои инструменты и системы, определяя возможности своих целей по обнаружению. По мере возможности, средства обнаружения и минимизации воздействия должны использовать методики на основе всесторонних поведенческих паттернов. Также нужно как можно скорее закрывать уязвимости, используемые злоумышленниками.

Выявите все учётные данные, которые имеются на атакованной конечной точке. Их нужно считать доступными для злоумышленников, а все связанные с ними аккаунты — скомпрометированными. Учтите, что злоумышленники могут скопировать не только учётные данные аккаунтов, которые залогинены в интерактивных или RDP-сессиях, но и скопировать закэшированные учётные данные и пароли для обслуживающих аккаунтов и запланированных задач, которые хранятся в разделе регистра LSA Secrets.

Изолируйте ключевые точки, которые содержат признаки управления и контроля или которые стали целью для «бокового смещения». Определите эти конечные точки с помощью продвинутых поисковых запросов или иных методов прямого поиска соответствующих IOC. Изолируйте машины с помощью Microsoft Defender ATP или воспользуйтесь другими источниками данных, например NetFlow, для поиска в рамках SIEM или иного средства централизованного управления событиями. Ищите признаки «бокового смещения» из известных скомпрометированных конечных точек.

Определите системы на периметре, которые могут быть использованы злоумышленниками для получения доступа к вашей сети. Дополнить свой анализ можно с помощью публичного интерфейса сканирования, например, shodan.io. Интерес у хакеров могут вызвать такие системы:

Чтобы ещё больше уменьшить уязвимость организации, заказчики Microsoft Defender ATP могут воспользоваться возможностями Threat and Vulnerability Management (TVM) по выявлению, приоритизации и закрытию уязвимостей неверных конфигураций. TVM позволяет специалистам по инфобезопасности и администраторам совместно избавляться от обнаруженных недостатков.

Многие хакеры проникают в сети через уже внедрённые программы вроде Emotet и Trickbot. Эти семейства инструментов относят к банковским троянам, которые способны доставлять любую полезную нагрузку, включая постоянные программные закладки. Изучите и устраните все известные инфекции и считайте их возможными векторами атаки опасных противников-людей. Убедитесь, что проверили все открытые учётные данные, дополнительные виды полезных нагрузок и признаки «бокового смещения», прежде чем восстанавливать атакованные конечные точки или менять пароли.

По мере того, как хакеры-операторы находят всё новые жертвы, защитникам следует заранее оценить риски, используя все доступные инструменты. Продолжайте применять все проверенные превентивные решения — гигиену учётных данных, минимальные привилегии и файрволы на хостах, — которые препятствуют атакам, использующим недочёты в инфобезопасности и избыточные привилегии.

Обеспечьте повышенную устойчивость вашей сети к проникновениям, повторной активации программных закладок и «боковому смещению» с помощью таких мер:

Дополнительные советы по улучшению защиты от управляемых людьми программ-вымогателей и созданию более надёжной защиты от кибератак в целом вы найдёте в статье Human-operated ransomware attacks: A preventable disaster.

Апрельский рост количества атак с помощью программ-вымогателей показал, что хакеров не волнуют последствия из-за вызванных ими сбоев в работе служб во время глобального кризиса.

Атаки с помощью управляемых людьми программ-вымогателей представляют собой новый уровень угрозы, потому что злоумышленники разбираются в системном администрировании и конфигурировании средств защиты, поэтому могут найти способ проникновения с наименьшим сопротивлением. Встретив на пути препятствие, они пытаются его сломать. А если не получается, то демонстрируют изобретательность в нахождении новых путей развития атаки. Поэтому атаки с помощью управляемых людьми программ-вымогателей сложны и широкомасштабны. Двух одинаковых атак не бывает.

Microsoft Threat Protections (MTP) обеспечивает скоординированную защиту, которая помогает блокировать всю цепочку сложной атаки с использованием управляемых людьми программ-вымогателей. MTP объединяет возможности различных служб безопасности Microsoft 365 для управления защитой, предотвращением, обнаружением и реакцией в конечных точках, электронной почте, учётных записях и приложениях.

С помощью встроенных средств разведки, автоматизации и интеграции MTP способен блокировать атаки, устранять присутствие злоумышленников и автоматически восстанавливать атакованные ресурсы. Этот инструмент сопоставляет и сводит воедино сигналы и оповещения, чтобы помочь защитникам приоритизировать инциденты с точки зрения расследования и реагирования. Также MTP обладает уникальным кроссдоменными возможностями по поиску, которые помогут выявить разрастание атаки и понять, как усилить защиту в каждом конкретном случае.

Microsoft Threat Protection является частью подхода chip-to-cloud, в рамках которого объединены средства защиты аппаратной, операционной системы и облачной защиты. Поддерживаемые оборудованием средства защиты в Windows 10, такие как случайное распределение адресного пространства (address space layout randomization, ASLR), защита потока управления (Control Flow Guard, CFG) и другие, повышают устойчивость платформы ко многим серьёзным угрозам, в том числе к тем, которые используют уязвимости драйверов ядра. Эти функции безопасности бесшовно интегрированы в Microsoft Defender ATP, что обеспечивает сквозную защиту, которая начинается с сильного аппаратного корня доверия (root of trust). В компьютерах с защищённым ядром (Secured-core PC) эти ограничения включены по умолчанию.

Мы продолжаем работать с нашими клиентами, партнёрами и исследовательским сообществом, чтобы отслеживать управляемые людьми приложения-вымогатели и прочие сложные средства. В трудных случаях заказчики могут использовать команду Microsoft Detection and Response (DART) для помощи в расследовании и восстановлении.

В атаках с использованием управляемых людьми программ-вымогателей используется широкий набор методик, которые доступны злоумышленникам после получения контроля над привилегированными доменными аккаунтами. Ниже перечислены методики, широко применявшиеся в атаках против здравоохранения и критически важных организаций в апреле 2020-го.

Доступ к учётным данным:

Долговременное присутствие:

Управление и контроль:

Исследование:

Исполнение:

«Боковое смещение»:

Уклонение от средств защиты:

Воздействие:

Многочисленные хак-группы, которые в течение нескольких месяцев проникали в различные сети и накапливали «силы», в первой половине апреля активировали десятки копий своих приложений-вымогателей. Атакам подверглись медицинские учреждения, биллинговые компании из сферы здравоохранения, производители, транспортные компании, правительственные учреждения и разработчики обучающего ПО. Это продемонстрировало, что, несмотря на глобальный кризис, подобные хак-группы пренебрегают функционированием критически важных служб. Впрочем, атакам подвергаются и компании из других сфер, так что организациям необходимо обращать особенное внимание на признаки компрометации.

В течение двух недель работы шифровальщиков несколько возросло количество атак с вымогательством. Однако после проведённого специалистами Microsoft исследования, а также по результатам расследования другого инцидента, проведённого командой DART (Microsoft Detection and Response Team), выяснилось, что многие случаи компрометации, обеспечившие возможность атак, произошли ещё раньше. Используя методику, характерную для атак с помощью управляемых людьми приложений-вымогателей, злоумышленники скомпрометировали целевые сети в течение нескольких предыдущих месяцев и ждали возможности монетизировать результат посредством развёртывания зловредов в наиболее подходящий момент.

Многие из этих атак начались с исследования уязвимых устройств, доступных из интернета. В каких-то случаях с помощью брутфорса компрометировали RDP-серверы. В ходе атак был задействован широкий набор средств, но все они использовали одни и те же методики, характерные для атак с помощью управляемых людьми приложений-вымогателей: кража учётной информации и «боковое смещение», после чего злоумышленники развёртывали инструменты по своему усмотрению. Поскольку внедрение приложений-вымогателей происходит на завершающем этапе атаки, защитники должны сосредоточиться на поиске следов нарушителей, крадущих учётную информацию, а также признаков «бокового смещения».

В этой статье мы расскажем о результатах анализа подобных кампаний с использованием приложений вымогателей.

Содержание:

- Уязвимые и не отслеживающиеся системы, доступные из интернета и позволяющие легко выполнять атаки, управляемые людьми

- Разношёрстная компания средств для вымогания

- Немедленная реакция на проводимые атаки

- Соблюдение информационной гигиены для защиты сетей от приложений-вымогателей, управляемых людьми

- Microsoft Threat Protection: скоординированная защита от сложных и широкомасштабных приложений-вымогателей, управляемых людьми

- Приложение: обнаруженные методики MITRE ATT&CK

Мы добавили ряд технических подробностей, в том числе руководство по выявлению атак и рекомендации по приоритетности действий по информационной безопасности.

Уязвимые и не отслеживающиеся системы, доступные из интернета и позволяющие легко выполнять атаки, управляемые людьми

Хотя в ходе недавних атак были развёрнуты новые средства вымогания, однако во многих атаках использовалась инфраструктура, оставшаяся от прошлых кампаний. Также применялись методики, хорошо известные по другим атакам с использованием программ-вымогателей, управляемых людьми.

В отличие от атак с доставкой зловредов через электронную почту — которые, как правило, развёртываются гораздо быстрее, в течение часа после первичного проникновения, — апрельские атаки аналогичны атакам 2019-го с использованием Doppelpaymer. Тогда атакующие получили доступ к целевым сетям заранее. Затем они несколько месяцев выжидали, выбирая подходящий момент для развёртывания приложений-вымогателей.

В недавних атаках для проникновения в целевые сети использовались системы, доступные из интернета и обладающие такими недостатками:

- Использование Remote Desktop Protocol (RDP) или конечных точек в виде виртуальных рабочих столов без многофакторной аутентификации (MFA).

- Устаревшие платформы с истёкшим периодом поддержки, уже не получающие обновлений системы безопасности (например, Windows Server 2003 и Windows Server 2008). Ситуация усугублялась использованием слабых паролей.

- Плохо настроенные веб-серверы, в том числе с IIS, приложениями для ведения медицинских записей, серверы резервного копирования и управляющие серверы.

- Системы с Citrix Application Delivery Controller (ADC) с уязвимостью CVE-2019-19781.

- Системы с Pulse Secure VPN с уязвимостью CVE-2019-11510.

Для предотвращения подобных атак критически важно применять патчи безопасности к системам, доступным из интернета. Также отметим: хотя специалисты Microsoft этого пока не наблюдали, однако накопленная информация свидетельствует, что в конце концов злоумышленники могут воспользоваться этими уязвимостями: CVE-2019-0604, CVE-2020-0688, CVE-2020-10189.

Как и во многих случаях с проникновением, злоумышленники крали учётные данные, применяли «боковое смещение» с помощью популярных инструментов вроде Mimikatz и Cobalt Strike, занимались сетевой разведкой и извлечением данных. Операторы зловредов получали доступ к учётным записям с администраторскими привилегиями, и в случае чего готовы были совершить ещё более разрушительные действия. В сетях, в которых злоумышленники установили своё ПО, они сознательно сохраняли своё присутствие в некоторых конечных точках, намереваясь снова начать свою деятельность после того, как будет получен выкуп или системы будут переустановлены. Хотя лишь некоторые хак-группы стали известны благодаря продаже собранных данных, почти все из них в ходе атак просматривали и извлекали данные, пусть даже они ещё не рекламировали и не продавали похищенную информацию.

Как и во всех атаках с использованием программ-вымогателей, управляемых людьми, в описываемых случаях активность злоумышленников распространялась по сети, включая электронную почту, конечные точки, приложения и многое другое. Поскольку даже экспертам может быть трудно полностью избавиться от злоумышленников в скомпрометированной сети, для снижения рисков крайне важно заранее патчить уязвимые системы, доступные из интернета, и вводить ограничения.

Разношёрстная компания средств для вымогания

В этой главе описаны разные виды атак и семейств программ-вымогателей, однако обсуждаемые нами атаки следовали одному популярному паттерну, с небольшими вариациями. Атаки развивались схожим образом, в целом с применением одинаковых методик. А выбор конкретной программы-вымогателя в конце атаки почти целиком зависел от вкуса злоумышленников.

Программа-вымогатель RobbinHood

Операторы программы-вымогателя RobbinHood привлекли к себе внимание в связи с использованием уязвимых драйверов для отключения защитного ПО на поздних этапах атаки. Однако, как и во многих подобных атаках, начали они с брутфорса применительно к RDP на незащищённом ресурсе. В результате злоумышленники получили учётные данные с высокими привилегиями, в основном от локальных админских аккаунтов с общими или распространёнными паролями, а также сервисных аккаунтов с привилегиями администраторов домена. Операторы RobbinHood, как и операторы Ryuk и прочие раскрученные хак-группы, оставляют после себя новые локальные и Active Directory-аккаунты, чтобы снова получить доступ к сети после удаления их инструментов.

Загрузчик Vatet

Злоумышленники часто меняют инфраструктуру, методики и инструменты, чтобы избежать дурной славы, которая может привлечь внимание правоохранительных органов или исследователей в сфере инфобезопасности. Зачастую хакеры придерживают свои инструменты, ожидая, когда компании по инфобезопасности начнут считать соответствующие артефакты неактивными, чтобы привлекать к себе меньше внимания. Vatet — это загрузчик для фреймворка Cobalt Strike, который применялся в атаках ещё в ноябре 2018-го, и снова всплыл в недавних событиях.

Вероятно, операторы загрузчика намеревались специализироваться на больницах, медучреждениях, поставщиках инсулина, производителях медицинского оборудования и прочих критически важных организациях. Это одни из самых плодовитых операторов программ-вымогателей, которые имеют отношение к десяткам атак.

С помощью Vatet и Cobalt Strike хак-группа установила различные вымогатели. Недавно они развернули in-memory приложение, которое использует Alternate Data Streams (ADS) и показывает упрощённые версии требований выкупа из более старых семейств приложений. Злоумышленники получают доступ к сетям с помощью уязвимости CVE-2019-19781, брутфорса конечных точек с RDP и рассылки писем с .lnk-файлами, запускающими вредоносные PowerShell-команды. Проникнув в сеть, хакеры крадут учётные данные, в том числе из хранилища Credential Manager, и применяют «боковое смещение», пока не добудут привилегии администратора домена. Согласно наблюдениям, до развёртывания программ-вымогателей операторы извлекают из сети данные.

Программа-вымогатель NetWalker

Операторы NetWalker обрели дурную славу благодаря атакам на больницы и медучреждения, в течение которых они рассылали письма, обещая предоставить информацию о COVID-19. Программа NetWalker содержалась в письмах в виде .vbs-вложения, и эта методика привлекла внимание СМИ. Однако операторы также компрометировали сети, используя неправильно сконфигурированные приложения на основе IIS для запуска программы Mimikatz и кражи учётных данных. А затем с помощью этой информации злоумышленники запускали PsExec, и в результате устанавливали NetWalker.

Программа-вымогатель PonyFinal

Эта Java-программа считается новинкой, но атаки с её использованием нередки. Операторы компрометировали веб-системы, доступные из интернета, и получали привилегированные учётные данные. Чтобы обеспечить устойчивость своего присутствия в атакованной сети, злоумышленники с помощью PowerShell-команд запускают системный инструмент mshta.exe и настраивают reverse shell-подключение на основе популярного PowerShell-фреймворка для атак. Также хакеры использовали легитимные инструменты вроде Splashtop для поддержания подключения к удалённым рабочим столам.

Программа-вымогатель Maze

Одна из первых кампаний с использованием программ-вымогателей, попавшая в заголовки в связи с продажей похищенных данных. Maze по-прежнему специализируется на компаниях-поставщиках технологий и общественных сервисах. Эта программа-вымогатель использовалась против поставщиков управляемых услуг (managed service providers, MSP) ради получения доступа к данным и сетям их клиентов.

Maze распространялась через письма, но операторы также устанавливали программу после получения доступа к сетям с помощью таких распространённых векторов атак, как брутфорс RDP. Проникнув в сеть, злоумышленники крадут учётные данные, выполняют «боковое смещение» для получения доступа к ресурсам и извлечения данных, после чего устанавливают программу-вымогатель.

В ходе недавней хакерской кампании исследователи Microsoft отследили, как операторы Maze получили доступ посредством брутфорса RDP локального админского аккаунта в доступной из интернета системе. После брутфорса пароля операторы смогли выполнить «боковое смещение», потому что во встроенных админских аккаунтах на других конечных точках использовался тот же пароль.

Украв учётные данные от аккаунта администратора домена, хакеры использовали Cobalt Strike, PsExec и ряд других инструментов для доставки всевозможной полезной нагрузки и получения доступа к данным. Злоумышленники организовали безфайловое присутствие в сети с помощью планировщика задач и сервисов, запускающих удалённые оболочки на основе PowerShell. Также хакеры включили Windows Remote Management, чтобы сохранять управление с помощью похищенного аккаунта администратора домена. Для ослабления контроля над информационной безопасностью при подготовке к установке программы-вымогателя злоумышленники манипулировали различными настройками через групповые политики.

Программа-вымогатель REvil

Вероятно, это первая группа операторов программ-вымогателей, воспользовавшихся сетевыми уязвимостями в Pulse VPN для кражи учётных данных ради получения доступа к сети. REvil (или Sodinokibi) стала известна благодаря проникновению в MSP, получению доступа к сетям и документам их клиентов, а также продаже доступа к ним. Злоумышленники продолжили заниматься этим и во время текущего кризиса, атакуя MSP и другие цели, в том числе и правительственные учреждения. Атаки REvil отличаются использованием новых уязвимостей, но их методики схожи с методиками многих других хак-групп: после проникновения в сеть применяются инструменты вроде Mimikatz и PsExec для кражи учётных данных, «бокового смещения» и разведки.

Другие семейства программ-вымогателей

В рассматриваемый период замечено использование и таких семейств приложений, управляемых людьми:

- Paradise. Раньше распространялась прямо через письма, а теперь применяется в управляемых людьми атаках.

- RagnarLocker. Применялась группой, которая активно использовала RDP и Cobalt Strike с украденными учётными данными.

- MedusaLocker. Вероятно, устанавливалась через уже существующие Trickbot-заражения.

- LockBit. Распространялась операторами, которые использовали публично доступный инструмент для тестирования на проникновение CrackMapExec, чтобы выполнять «боковое смещение».

Немедленная реакция на проводимые атаки

Мы очень рекомендуем организациям немедленно проверить наличие оповещений, связанных с описанными атаками, и приоритизировать расследование и восстановление системы. На что следует обратить внимание защитникам:

- Активность вредоносных PowerShell, Cobalt Strike и других инструментов тестирования на проникновение, которые помогут злоумышленникам атаковать под видом безобидной деятельности «красной команды».

- Деятельность по краже учётных данных, например, подозрительные обращения к Local Security Authority Subsystem Service (LSASS) или подозрительные изменения реестра, которые могут сигнализировать о новой полезной нагрузке злоумышленников или инструментах для кражи учётных данных.

- Любое вмешательство в журнал событий безопасности, в журнал USN или агент безопасности — таким образом злоумышленники пытаются избежать обнаружения и лишить возможности восстановить данные.

Компании, использующие Microsoft Defender Advanced Threat Protection (ATP), могу обратиться к отчёту об анализе угроз за подробностями о соответствующих оповещениях и продвинутых методиках выявления. Те, кто пользуется сервисом Microsoft Threat Experts, также могут применять уведомления о целевых атаках, содержащие подробную хронологию, рекомендуемые меры защиты и советы по восстановлению.

Если ваша сеть подверглась атаке, немедленно выполните нижеописанные действия, чтобы оценить масштабы ситуации. При определении эффекта от этих атак не стоит полагаться на одни лишь показатели компрометации (indicators of compromise, IOC), поскольку большинство из упомянутых программ-вымогателей используют «одноразовую» инфраструктуру, их авторы часто меняют свои инструменты и системы, определяя возможности своих целей по обнаружению. По мере возможности, средства обнаружения и минимизации воздействия должны использовать методики на основе всесторонних поведенческих паттернов. Также нужно как можно скорее закрывать уязвимости, используемые злоумышленниками.

Проанализируйте подвергшиеся атаке конечные точки и учётные данные

Выявите все учётные данные, которые имеются на атакованной конечной точке. Их нужно считать доступными для злоумышленников, а все связанные с ними аккаунты — скомпрометированными. Учтите, что злоумышленники могут скопировать не только учётные данные аккаунтов, которые залогинены в интерактивных или RDP-сессиях, но и скопировать закэшированные учётные данные и пароли для обслуживающих аккаунтов и запланированных задач, которые хранятся в разделе регистра LSA Secrets.

- Для конечных точек, встроенных в Microsoft Defender ATP, используйте продвинутые методики определения аккаунтов, которые залогинились в подвергнувшихся атаках точках. Для этого в отчёте по анализу угроз есть поисковый запрос (hunting query).

- В остальных случаях проверяйте журнал событий Windows, чтобы выявлять входы, произошедшие после или в течение самой ранней подозрительной активности — с идентификатором 4624 и типом входа 2 или 10. Для других временнЫх рамок используйте типы входа 4 и 5.

Изолируйте скомпрометированные конечные точки

Изолируйте ключевые точки, которые содержат признаки управления и контроля или которые стали целью для «бокового смещения». Определите эти конечные точки с помощью продвинутых поисковых запросов или иных методов прямого поиска соответствующих IOC. Изолируйте машины с помощью Microsoft Defender ATP или воспользуйтесь другими источниками данных, например NetFlow, для поиска в рамках SIEM или иного средства централизованного управления событиями. Ищите признаки «бокового смещения» из известных скомпрометированных конечных точек.

Закройте уязвимости, доступные из интернета

Определите системы на периметре, которые могут быть использованы злоумышленниками для получения доступа к вашей сети. Дополнить свой анализ можно с помощью публичного интерфейса сканирования, например, shodan.io. Интерес у хакеров могут вызвать такие системы:

- RDP или виртуальные рабочие столы без многофакторной аутентификации.

- Системы Citrix ADC с уязвимостью CVE-2019-19781.

- Системы Pulse Secure VPN с уязвимостью CVE-2019-11510.

- Серверы Microsoft SharePoint с уязвимостью CVE-2019-0604.

- Серверы Microsoft Exchange с уязвимостью CVE-2020-0688.

- Системы Zoho ManageEngine с уязвимостью CVE-2020-10189.

Чтобы ещё больше уменьшить уязвимость организации, заказчики Microsoft Defender ATP могут воспользоваться возможностями Threat and Vulnerability Management (TVM) по выявлению, приоритизации и закрытию уязвимостей неверных конфигураций. TVM позволяет специалистам по инфобезопасности и администраторам совместно избавляться от обнаруженных недостатков.

Изучите и восстановите устройства, инфицированные зловредами

Многие хакеры проникают в сети через уже внедрённые программы вроде Emotet и Trickbot. Эти семейства инструментов относят к банковским троянам, которые способны доставлять любую полезную нагрузку, включая постоянные программные закладки. Изучите и устраните все известные инфекции и считайте их возможными векторами атаки опасных противников-людей. Убедитесь, что проверили все открытые учётные данные, дополнительные виды полезных нагрузок и признаки «бокового смещения», прежде чем восстанавливать атакованные конечные точки или менять пароли.

Соблюдение информационной гигиены для защиты сетей от приложений-вымогателей, управляемых людьми

По мере того, как хакеры-операторы находят всё новые жертвы, защитникам следует заранее оценить риски, используя все доступные инструменты. Продолжайте применять все проверенные превентивные решения — гигиену учётных данных, минимальные привилегии и файрволы на хостах, — которые препятствуют атакам, использующим недочёты в инфобезопасности и избыточные привилегии.

Обеспечьте повышенную устойчивость вашей сети к проникновениям, повторной активации программных закладок и «боковому смещению» с помощью таких мер:

- Используйте для админских аккаунтов случайно сгенерированные пароли, например, с помощью LAPS.

- Применяйте политику блокировки учётных записей.

- Пропатчите открытые наружу системы. Уменьшите уязвимость с помощью различных ограничений, например многофакторной аутентификации или предоставляемых вендорами руководств.

- C помощью файрволов ограничивайте «боковое смещение». Запрет на использование конечными точками TCP-порта 445 для передачи блоков серверных сообщений в большинстве сетей окажет небольшое отрицательное влияние, но сильно помешает вредоносной активности.

- Включите облачную защиту в антивирусе Microsoft Defender или ином антивирусе, чтобы реагировать на быстрое развитие инструментов и методик взломщиков. Защита на основе облачного машинного обучения блокирует подавляющее большинство новых и неизвестных разновидностей.

- Соблюдайте стандартные рекомендации по базовой безопасности для Office, Office 365 и Windows. Используйте Microsoft Secure Score для оценки мер безопасности и получения рекомендаций по улучшению ситуации, руководству и контролю.

- Включите защиту от несанкционированного доступа, чтобы помешать злоумышленникам остановить службы безопасности.

- Применяйте правила для уменьшения видов атак, в том числе блокирующие активность программ-вымогателей:

- Используйте продвинутые средства защиты.

- Блокируйте создание процессов с помощью PsExec и WMI-команд.

- Блокируйте кражу учётных данных из подсистемы локальной безопасности Windows (lsass.exe).

Дополнительные советы по улучшению защиты от управляемых людьми программ-вымогателей и созданию более надёжной защиты от кибератак в целом вы найдёте в статье Human-operated ransomware attacks: A preventable disaster.

Microsoft Threat Protection: скоординированная защита от сложных и широкомасштабных приложений-вымогателей, управляемых людьми

Апрельский рост количества атак с помощью программ-вымогателей показал, что хакеров не волнуют последствия из-за вызванных ими сбоев в работе служб во время глобального кризиса.

Атаки с помощью управляемых людьми программ-вымогателей представляют собой новый уровень угрозы, потому что злоумышленники разбираются в системном администрировании и конфигурировании средств защиты, поэтому могут найти способ проникновения с наименьшим сопротивлением. Встретив на пути препятствие, они пытаются его сломать. А если не получается, то демонстрируют изобретательность в нахождении новых путей развития атаки. Поэтому атаки с помощью управляемых людьми программ-вымогателей сложны и широкомасштабны. Двух одинаковых атак не бывает.

Microsoft Threat Protections (MTP) обеспечивает скоординированную защиту, которая помогает блокировать всю цепочку сложной атаки с использованием управляемых людьми программ-вымогателей. MTP объединяет возможности различных служб безопасности Microsoft 365 для управления защитой, предотвращением, обнаружением и реакцией в конечных точках, электронной почте, учётных записях и приложениях.

С помощью встроенных средств разведки, автоматизации и интеграции MTP способен блокировать атаки, устранять присутствие злоумышленников и автоматически восстанавливать атакованные ресурсы. Этот инструмент сопоставляет и сводит воедино сигналы и оповещения, чтобы помочь защитникам приоритизировать инциденты с точки зрения расследования и реагирования. Также MTP обладает уникальным кроссдоменными возможностями по поиску, которые помогут выявить разрастание атаки и понять, как усилить защиту в каждом конкретном случае.

Microsoft Threat Protection является частью подхода chip-to-cloud, в рамках которого объединены средства защиты аппаратной, операционной системы и облачной защиты. Поддерживаемые оборудованием средства защиты в Windows 10, такие как случайное распределение адресного пространства (address space layout randomization, ASLR), защита потока управления (Control Flow Guard, CFG) и другие, повышают устойчивость платформы ко многим серьёзным угрозам, в том числе к тем, которые используют уязвимости драйверов ядра. Эти функции безопасности бесшовно интегрированы в Microsoft Defender ATP, что обеспечивает сквозную защиту, которая начинается с сильного аппаратного корня доверия (root of trust). В компьютерах с защищённым ядром (Secured-core PC) эти ограничения включены по умолчанию.

Мы продолжаем работать с нашими клиентами, партнёрами и исследовательским сообществом, чтобы отслеживать управляемые людьми приложения-вымогатели и прочие сложные средства. В трудных случаях заказчики могут использовать команду Microsoft Detection and Response (DART) для помощи в расследовании и восстановлении.

Приложение: обнаруженные методики MITRE ATT&CK

В атаках с использованием управляемых людьми программ-вымогателей используется широкий набор методик, которые доступны злоумышленникам после получения контроля над привилегированными доменными аккаунтами. Ниже перечислены методики, широко применявшиеся в атаках против здравоохранения и критически важных организаций в апреле 2020-го.

Доступ к учётным данным:

- T1003 Credential Dumping | Использование LaZagne, Mimikatz, LsaSecretsView и прочих инструментов для сбора учётных данных, а также использование уязвимости CVE-2019-11510 в конечных точках.

Долговременное присутствие:

- T1084 Windows Management Instrumentation Event Subscription | Подписка на WMI-события.

- T1136 Create Account | Создание новых RDP-аккаунтов.

Управление и контроль:

- T1043 Commonly Used Port | Использование порта 443.

Исследование:

- T1033 System Owner/User Discovery | Разные команды.

- T1087 Account Discovery | Запросы LDAP и AD, а также другие команды.

- T1018 Remote System Discovery | Pings, qwinsta и другие инструменты и команды.

- T1482 Domain Trust Discovery | Domain trust enumeration с помощью Nltest.

Исполнение:

- T1035 Service Execution | Служба, зарегистрированная для запуска CMD- (как ComSpec) и PowerShell-команд.

«Боковое смещение»:

- T1076 Remote Desktop Protocol | Использование RDP для доступа к другим машинам в сети.

- T1105 Remote File Copy | «Боковое смещение» с помощью WMI и PsExec.

Уклонение от средств защиты:

- T1070 Indicator Removal on Host | Очистка журналов событий с помощью wevutil, удаление журнала USN с помощью fsutil, удаление неиспользуемого пространства на накопителях с помощью cipher.exe.

- T1089 Disabling Security Tools | Остановка или взлом антивируса и других средств защиты с помощью ProcessHacker, а также использование уязвимых программных драйверов.

Воздействие:

- T1489 Service Stop | Остановка служб перед шифрованием.

- T1486 Data Encrypted for Impact | Шифрование с целью вымогательства.