Не откажем же себе в удовольствии пришить друг к другу белыми нитками два произошедших на прошлой неделе события. Во-первых, в самых современных телефонах Samsung Galaxy обнаружились неполадки с отправкой сообщений. Во-вторых, индексация публичных документов с приватной информацией из сервиса Google Documents поисковиком Яндекс обсуждалась далеко за пределами компьютерной тусовки.

Не откажем же себе в удовольствии пришить друг к другу белыми нитками два произошедших на прошлой неделе события. Во-первых, в самых современных телефонах Samsung Galaxy обнаружились неполадки с отправкой сообщений. Во-вторых, индексация публичных документов с приватной информацией из сервиса Google Documents поисковиком Яндекс обсуждалась далеко за пределами компьютерной тусовки.У этих происшествий есть кое-что общее: и отсутствие какой-либо новизны для опытного читателя новостей о безопасности, и не очень конкретная реакция разработчиков устройств и сервисов. Но главное — отсутствие четких рекомендаций, как обезопасить свои личные данные, раз уж такое произошло. В общем, есть все поводы снова поговорить об ответственности пользователей и поставщиков услуг, приватности и сложности современных технологий.

В коллекционировании старого околокомпьютерного железа конечно же есть элемент ностальгии. Интересно, что совсем нестарые устройства подчас получается вернуть к жизни только после длительных археологических раскопок цифрового культурного слоя. Но есть еще кое-что. Передо мной сейчас 20-летний ноутбук, и он, в отличие от современных устройств, сервисов и технологий, полностью детерминирован. Ясно, что удобно, а что нет, что в итоге оказалось перспективной технологией, а что пошло под откос. Понятен спектр посильных для древнего процессора задач. В этой определенности есть что-то успокаивающее.

В коллекционировании старого околокомпьютерного железа конечно же есть элемент ностальгии. Интересно, что совсем нестарые устройства подчас получается вернуть к жизни только после длительных археологических раскопок цифрового культурного слоя. Но есть еще кое-что. Передо мной сейчас 20-летний ноутбук, и он, в отличие от современных устройств, сервисов и технологий, полностью детерминирован. Ясно, что удобно, а что нет, что в итоге оказалось перспективной технологией, а что пошло под откос. Понятен спектр посильных для древнего процессора задач. В этой определенности есть что-то успокаивающее.  Люблю читать научные работы, исследующие компьютерные уязвимости. В них есть то, чего индустрии инфобезопасности часто не хватает, а именно — осторожности при формулировке определенных допущений. Это достоинство, но есть и недостаток: как правило, практическая польза или вред от свежеобнаруженного факта неочевидны, слишком уж фундаментальные феномены подвергаются исследованию. В этом году мы немало узнали о новых аппаратных уязвимостях, начиная со Spectre и Meltdown, и обычно эти новые знания появляются в виде научной работы. Качества этих аппаратных проблем соответствующие: им подвержены целые классы устройств, их трудно (а то и вовсе невозможно) полностью закрыть софтовой заплаткой, потенциальный ущерб тоже непонятен. Да что там говорить, иногда сложно понять, как они вообще работают.

Люблю читать научные работы, исследующие компьютерные уязвимости. В них есть то, чего индустрии инфобезопасности часто не хватает, а именно — осторожности при формулировке определенных допущений. Это достоинство, но есть и недостаток: как правило, практическая польза или вред от свежеобнаруженного факта неочевидны, слишком уж фундаментальные феномены подвергаются исследованию. В этом году мы немало узнали о новых аппаратных уязвимостях, начиная со Spectre и Meltdown, и обычно эти новые знания появляются в виде научной работы. Качества этих аппаратных проблем соответствующие: им подвержены целые классы устройств, их трудно (а то и вовсе невозможно) полностью закрыть софтовой заплаткой, потенциальный ущерб тоже непонятен. Да что там говорить, иногда сложно понять, как они вообще работают.

На прошлой неделе компания Juniper Research в исследовании рынка Интернета вещей спрогнозировала двукратный рост количества таких устройств к 2022 году (

На прошлой неделе компания Juniper Research в исследовании рынка Интернета вещей спрогнозировала двукратный рост количества таких устройств к 2022 году ( Прошедшая неделя отметилась парой интересных новостей из небезопасного мира интернет-вещей, а главным событием, конечно, стало исследование умного замка Tapplock (

Прошедшая неделя отметилась парой интересных новостей из небезопасного мира интернет-вещей, а главным событием, конечно, стало исследование умного замка Tapplock (

Приглашаем вас на очередную встречу C++ User Group, которая пройдет 28 июня в рамках нашей event-платформы CoLaboratory. В прошлый раз мы обсуждали перформанс и Clang Static Analyser. Теперь поговорим о наболевшем: как избавиться от legacy-кода? Как избежать его образования в дальнейшем? Какие сложности возникают при апгрейде протокола взаимодействия, и как с ними справиться?

Приглашаем вас на очередную встречу C++ User Group, которая пройдет 28 июня в рамках нашей event-платформы CoLaboratory. В прошлый раз мы обсуждали перформанс и Clang Static Analyser. Теперь поговорим о наболевшем: как избавиться от legacy-кода? Как избежать его образования в дальнейшем? Какие сложности возникают при апгрейде протокола взаимодействия, и как с ними справиться? 7 июня компания Adobe закрыла критическую уязвимость в Flash Player (

7 июня компания Adobe закрыла критическую уязвимость в Flash Player ( Представьте, что светлое будущее информационных технологий наступило. Разработаны и повсеместно внедрены технологии разработки безопасного кода. Наиболее распространенный софт чрезвычайно сложно взломать, да и нет смысла: самые интересные данные вообще хранятся в отдельном, полностью изолированном программно-аппаратном «сейфе». Взломать чью-нибудь почту, подобрав простой пароль, воспользоваться намертво «зашитым» админским доступом к роутеру уже не получается: практики разработки и качественный аудит сводят вероятность появления таких «простых» уязвимостей почти к нулю.

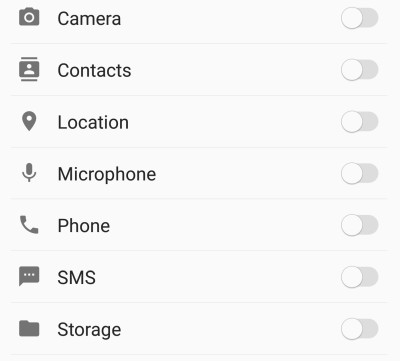

Представьте, что светлое будущее информационных технологий наступило. Разработаны и повсеместно внедрены технологии разработки безопасного кода. Наиболее распространенный софт чрезвычайно сложно взломать, да и нет смысла: самые интересные данные вообще хранятся в отдельном, полностью изолированном программно-аппаратном «сейфе». Взломать чью-нибудь почту, подобрав простой пароль, воспользоваться намертво «зашитым» админским доступом к роутеру уже не получается: практики разработки и качественный аудит сводят вероятность появления таких «простых» уязвимостей почти к нулю.  Представьте себе на минуту идеальный мир, в котором все ваши данные хранятся в облачной системе, в зашифрованном виде, и доступ к этому хранилищу имеете только вы. «Учетная запись» используется для синхронизации данных на домашнем ПК, смартфоне и планшете. Для доступа к файлам, сообщениям мессенджера и почтовой переписке требуется дополнительное согласие владельца. Еще более строго ограничивается доступ к вашим данным со стороны третьих лиц и компаний. Одной большой красной кнопкой можно отключить доступ сразу всем сторонним сервисам. Социальные сети теперь обязаны каждый раз запрашивать ваше разрешение на использование данных для таргетирования рекламных объявлений. Законодательно закреплен и поддержан технологиями режим инкогнито, когда компаниям прямо запрещено отслеживать вашу активность — для любых целей. Стоимость персональных данных растет и становится публичной: желающим свободно делиться своими данными предлагают солидные компенсации. За персональное хранилище данных тоже приходится платить, но гораздо меньше.

Представьте себе на минуту идеальный мир, в котором все ваши данные хранятся в облачной системе, в зашифрованном виде, и доступ к этому хранилищу имеете только вы. «Учетная запись» используется для синхронизации данных на домашнем ПК, смартфоне и планшете. Для доступа к файлам, сообщениям мессенджера и почтовой переписке требуется дополнительное согласие владельца. Еще более строго ограничивается доступ к вашим данным со стороны третьих лиц и компаний. Одной большой красной кнопкой можно отключить доступ сразу всем сторонним сервисам. Социальные сети теперь обязаны каждый раз запрашивать ваше разрешение на использование данных для таргетирования рекламных объявлений. Законодательно закреплен и поддержан технологиями режим инкогнито, когда компаниям прямо запрещено отслеживать вашу активность — для любых целей. Стоимость персональных данных растет и становится публичной: желающим свободно делиться своими данными предлагают солидные компенсации. За персональное хранилище данных тоже приходится платить, но гораздо меньше. 28 мая в 19:00 в нашем московском офисе пройдет четвертая встреча специалистов по кибербезопасности АСУ ТП.

28 мая в 19:00 в нашем московском офисе пройдет четвертая встреча специалистов по кибербезопасности АСУ ТП. Нелегкая выдалась неделя для средств обмена зашифрованными сообщениями. Средства как бы работали, но то в одном найдут дыру, то в другом еще какую проблему. Все началось в понедельник, когда группа европейских исследователей анонсировала серьезные уязвимости в ряде почтовых клиентов, поддерживающих шифрование по стандартам OpenPGP или S/MIME (

Нелегкая выдалась неделя для средств обмена зашифрованными сообщениями. Средства как бы работали, но то в одном найдут дыру, то в другом еще какую проблему. Все началось в понедельник, когда группа европейских исследователей анонсировала серьезные уязвимости в ряде почтовых клиентов, поддерживающих шифрование по стандартам OpenPGP или S/MIME ( Прошлая неделя была богата новостями на тему искусственного интеллекта. Начнем с

Прошлая неделя была богата новостями на тему искусственного интеллекта. Начнем с  3 мая Twitter попросил всех своих пользователей сменить пароль (

3 мая Twitter попросил всех своих пользователей сменить пароль ( Окей, Гугл, раз-раз, как меня слышно, прием? 12 апреля видеоблоггер Mitchollow

Окей, Гугл, раз-раз, как меня слышно, прием? 12 апреля видеоблоггер Mitchollow  На прошлой неделе в Сан-Франциско прошла очередная, двадцать седьмая по счету бизнес-конференция RSA Conference. До начала 2000-х данное мероприятие можно было охарактеризовать как узкоспециализированную вечеринку криптографов, но постепенно деловой контент почти полностью вытеснил технический. Не всем такой формат мероприятия по информационной безопасности пришелся по душе. Всю неделю в твиттере то и дело проскакивали едкие комментарии технических экспертов, типа «RSA проходит максимально продуктивно, если запереться в гостиничном номере и поработать».

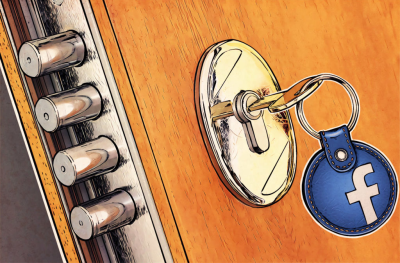

На прошлой неделе в Сан-Франциско прошла очередная, двадцать седьмая по счету бизнес-конференция RSA Conference. До начала 2000-х данное мероприятие можно было охарактеризовать как узкоспециализированную вечеринку криптографов, но постепенно деловой контент почти полностью вытеснил технический. Не всем такой формат мероприятия по информационной безопасности пришелся по душе. Всю неделю в твиттере то и дело проскакивали едкие комментарии технических экспертов, типа «RSA проходит максимально продуктивно, если запереться в гостиничном номере и поработать». Широкое обсуждение вопросов приватности данных пользователей в Facebook — тема больше общественная, и если пытаться найти в ней какие-то технические особенности, то выходит, что с фейсбуком за последний месяц и вовсе ничего не произошло. Разве что разработчики браузера Firefox в конце марта выпустили решение, позволяющее

Широкое обсуждение вопросов приватности данных пользователей в Facebook — тема больше общественная, и если пытаться найти в ней какие-то технические особенности, то выходит, что с фейсбуком за последний месяц и вовсе ничего не произошло. Разве что разработчики браузера Firefox в конце марта выпустили решение, позволяющее