Рынок Internet of Things является сегодня, пожалуй, одним из наиболее привлекательных для технологических инвестиций. Конечно, стоит отдавать себе отчет в том, что во многом его чрезмерная активность является надуманной и, кроме того, в реальности подобные технологии уже давно нас окружают. В некоторых случаях, IoT воспринимают и как красивое сочетание букв, обещающее превратить ваш собранный на коленке проект в круглую сумму на банковском счету. Не будем вдаваться в подробности с точки зрения экономики этого процесса, отметим только, что большинство ожиданий инвесторов основывается на красивых цифрах прогнозов объема рынка лет через пять-десять. Один из вариантов выглядит как «15 миллиардов устройств в этом году – 200 миллиардов устройств через пять лет». Как же тут не порадоваться за темпы роста… К сожалению, подобные прогнозы редко бывают близки к истине и на реальное развитие событий оказывают влияние множество факторов, часть из которых мы даже не можем сейчас предугадать.

Однако есть один вопрос, который занимает умы разработчиков, производителей и конечных пользователей продуктов информационных технологий уже не один десяток лет – безопасность. Сегодня, когда число «умных» устройств в пересчете на одного пользователя существенно выросло, он становится еще более важным. В сети можно найти множество информации по данной теме, но, как говорится, «Безопасности много не бывает», и мы надеемся, что этот материал окажется полезным нашим читателям.

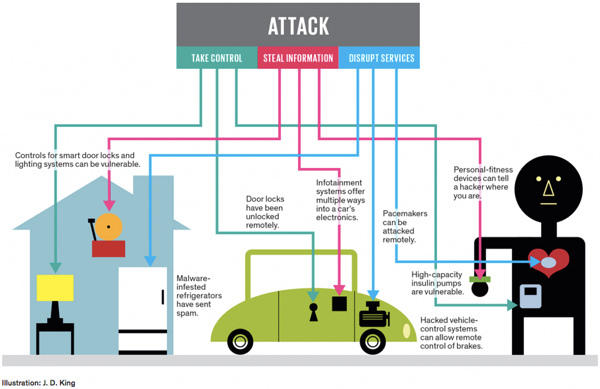

На самом деле, на эту тему можно рассуждать практически бесконечно и приводить множество «страшных историй», начиная от взлома беспроводных сетей, заканчивая получением удаленного доступа к системе управления автомобилем. И на первый взгляд может показаться, что нам это не грозит из-за относительно невысокого уровня проникновения технологий. Однако на практике это не так и актуальные примеры можно найти практически везде. В частности, можно посмотреть на системы охранной сигнализации квартир и домов с поддержкой SMS-каналов связи. Часто установщики даже не программируют пароли и контроль номеров доверенных лиц, так что вполне официально снять объект с охраны может любой человек, который знает модель системы и телефонный номер установленной в ней карты. Второй вполне реальный пример – прослушивание беспроводных выключателей или Bluetooth может определить факт вашего отсутствия в доме. При этом нарушителю не потребуется какое-то специализированное или очень дорогое оборудование.

На рынке Интернета вещей, носимой электроники и систем автоматизации ситуация с безопасностью сегодня в самом оптимистичном варианте оценивается как «все плохо». В гонке технологий, разработчики, вполне вероятно подстегиваемые маркетологами, уделяют больше внимания потребительским характеристикам и не обеспечивают требования безопасности, которые часто очень сложно объяснить конечному пользователю. При этом, развитие новых сегментов часто приводит к появлению совершенно новых угроз. Но, пожалуй, самым неприятным в данной ситуации является то, что реализации технологий защиты явно противоречат таким востребованным характеристикам, как снижение стоимости конечных продуктов и понижение энергопотребления автономных устройств.

Еще одной особенностью, негативно влияющей на обеспечение безопасности в данном сегменте, является необходимость обеспечения совместимости с определенными устаревшими продуктами. Особенно это касается ранее внедренных систем автоматизации прошлых поколений. В частности можно вспомнить известный KNX, возможности которого для защиты трафика в физической сети, присутствующей на каждом устройстве от выключателя до реле, очень ограничены.

IoT сегодня встречается не только в частном секторе, но и в множестве коммерческих областей, включая транспорт, системы автоматизации, мониторинг окружающей среды и медицину. В каждой из них потребители могут встретиться с уникальными угрозами. Например, отслеживание транспорта может раскрыть бизнес-стратегии компании, а неверные показания датчиков могут привести к аварии и порче дорогостоящего оборудования.

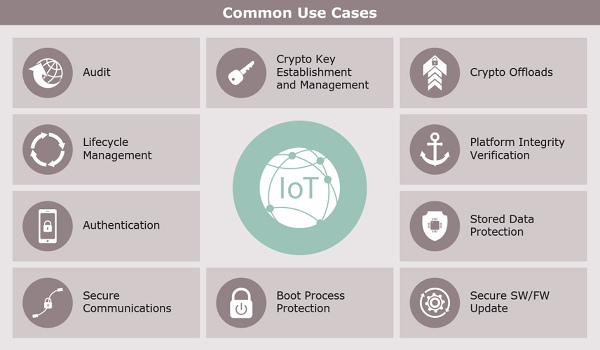

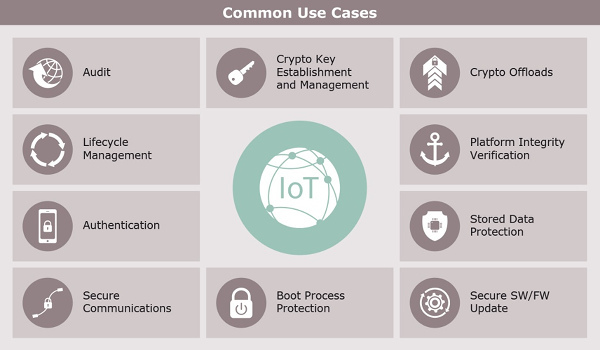

В общем случае, схема системы с использованием IoT состоит из конечных устройств, опциональных шлюзов, сети и вычислительных центров. Если предположить, что в существующей инфраструктуре серверов и основных коммуникаций уже реализованы все необходимые технологии, в частности для корпоративных сетей и баз данных, то для IoT необходимо задуматься о стратегии защиты конечных точек, шлюзов и их коммуникаций.

Конечные точки чаще всего работают в условиях ограниченных ресурсов, включая вычислительные мощности, объемы памяти и энергопотребление. Для них может быть очень сложно или даже невозможно использовать такие технологии, как выделенные чипы безопасности, контроль привилегий, защиту памяти или виртуализацию. Кроме того, недостаток ресурсов может приводить к слабой устойчивости к атакам, направленным на отказ в обслуживании.

Вопрос дополнительно усложняется тем, что все чаще устройства основаны на собственных достаточно сложных микроконтроллерах и поддерживают удаленное обновление встроенного программного обеспечения. Так что встают задачи по обеспечению контроля корректности работающего на устройствах кода. В качестве одного из вариантов здесь предлагаются системы обеспечения доверенной среды исполнения, основанные на аппаратно-программных решениях.

Предлагаемый некоторыми компаниями дополнительный уровень в виде локальных шлюзов в определенных ситуациях может способствовать повышению уровня безопасности. В этом случае конечные устройства не подключены непосредственно к сети, а общаются исключительно с мостом, что позволяет упростить защиту их локальных коммуникаций. При этом шлюз, обладая существенно большими вычислительными ресурсами, уже способен реализовать традиционные технологии защиты коммуникаций при обмене данными с вычислительным центром.

Когда речь заходит о безопасных коммуникациях, стоит учитывать такой немаловажный фактор, как удобство использования. Очень желательно обеспечивать установление связей без сложной ручной настройки, но при этом не в ущерб уровню защиты, согласованно с политиками безопасности и под контролем системы управления ИТ. Для решения этой задачи можно предложить современные протоколы для аутентификации и шифрования трафика, требующие однако адаптации для повышения эффективности работы на платформах IoT.

Отметим, что при подготовке новой версии программного обеспечения iRidium данным вопросам было уделено особое внимание. В частности для связи панелей и серверов между собой используются защищенные протоколы. Подробнее мы об этом расскажем в следующих публикациях.

При этом решение должно корректно отрабатывать и нештатные ситуации, например, потерю связи. Учитывая все большее распространение специализированных алгоритмов и аналитики, здесь важно обеспечить корректность и согласованность получаемых данных.

Кроме двух описанных выше вопросов, есть и еще один, возможно не менее важный. Речь идет о жизненном цикле продуктов. Технологии обеспечения безопасности необходимы на всех этапах – начиная от разработки и создания, в процессе эксплуатации и заканчивая утилизацией.

Для бизнес-сегмента ключевым моментом здесь будет удобное и эффективное отслеживание всех устройств в системе, мониторинг их состояния и диагностика. Администратор должен контролировать, в частности, такие вопросы, как установленное на устройствах программное обеспечение и их конфигурация. Здесь решение для IoT должно учитывать следующие особенности – масштабируемость для использования в системе сотен, тысяч и более устройств, установка конечных точек в удаленных неконтролируемых местах, обеспечение требуемого уровня доступности и физической безопасности.

Если говорить про системы автоматизации для частных лиц, то из описанного выше наиболее важными представляются вопросы обеспечения контроля доступа к системе, безопасных коммуникаций между ее элементами, а также устойчивости к атакам. При этом по финансовыми причинам часто приходится идти на компромисс между стоимостью оборудования и уровнем защиты. К сожалению, адекватно оценить риски, особенно если речь идет о системах жизнеобеспечения дома, в данном случае очень сложно.

Дополнительно стоит отметить желательность использования надежных каналов связи и резервных линий коммуникаций, гибкие возможности системы при работе в автономном режиме, а также обеспечение конфиденциальности. Еще одним вопросом, который, к сожалению, редко решается производителями массового оборудования, является мониторинг работы, анализ и уведомления о нештатных ситуациях.

Конфиденциальность личных данных сегодня часто обсуждается в применении ко многим областям, но, пожалуй, именно в современных гаджетах и носимой электронике дело обстоит достаточно грустно. В частности, подавляющее большинство фитнес-трекеров работают совместно с собственными облачными сервисами для хранения и обработки данных и пользователям остается только соглашаться со всеми многостраничными документами с условиями использования сервисов, если они хотят воспользоваться данным устройством. Вероятно единственное, на что они могут повлиять – это отказаться от публикации своих достижений в социальных сетях.

Несмотря на то, что распространение решений и продуктов IoT сегодня можно считать повсеместным, один из ключевых вопросов – безопасность в широком смысле – остается нерешенным. Многие крупные производители уделяют ему сегодня много внимания и хочется надеяться, что ситуация может измениться. А пока мы рекомендуем вам внимательнее относиться к предоставляемым решениями и сервисам и оценивать возможности продуктов в привязке к вашим собственным требованиям.

Однако есть один вопрос, который занимает умы разработчиков, производителей и конечных пользователей продуктов информационных технологий уже не один десяток лет – безопасность. Сегодня, когда число «умных» устройств в пересчете на одного пользователя существенно выросло, он становится еще более важным. В сети можно найти множество информации по данной теме, но, как говорится, «Безопасности много не бывает», и мы надеемся, что этот материал окажется полезным нашим читателям.

На самом деле, на эту тему можно рассуждать практически бесконечно и приводить множество «страшных историй», начиная от взлома беспроводных сетей, заканчивая получением удаленного доступа к системе управления автомобилем. И на первый взгляд может показаться, что нам это не грозит из-за относительно невысокого уровня проникновения технологий. Однако на практике это не так и актуальные примеры можно найти практически везде. В частности, можно посмотреть на системы охранной сигнализации квартир и домов с поддержкой SMS-каналов связи. Часто установщики даже не программируют пароли и контроль номеров доверенных лиц, так что вполне официально снять объект с охраны может любой человек, который знает модель системы и телефонный номер установленной в ней карты. Второй вполне реальный пример – прослушивание беспроводных выключателей или Bluetooth может определить факт вашего отсутствия в доме. При этом нарушителю не потребуется какое-то специализированное или очень дорогое оборудование.

На рынке Интернета вещей, носимой электроники и систем автоматизации ситуация с безопасностью сегодня в самом оптимистичном варианте оценивается как «все плохо». В гонке технологий, разработчики, вполне вероятно подстегиваемые маркетологами, уделяют больше внимания потребительским характеристикам и не обеспечивают требования безопасности, которые часто очень сложно объяснить конечному пользователю. При этом, развитие новых сегментов часто приводит к появлению совершенно новых угроз. Но, пожалуй, самым неприятным в данной ситуации является то, что реализации технологий защиты явно противоречат таким востребованным характеристикам, как снижение стоимости конечных продуктов и понижение энергопотребления автономных устройств.

Еще одной особенностью, негативно влияющей на обеспечение безопасности в данном сегменте, является необходимость обеспечения совместимости с определенными устаревшими продуктами. Особенно это касается ранее внедренных систем автоматизации прошлых поколений. В частности можно вспомнить известный KNX, возможности которого для защиты трафика в физической сети, присутствующей на каждом устройстве от выключателя до реле, очень ограничены.

Вопросы безопасности IoT в бизнес-сегменте

IoT сегодня встречается не только в частном секторе, но и в множестве коммерческих областей, включая транспорт, системы автоматизации, мониторинг окружающей среды и медицину. В каждой из них потребители могут встретиться с уникальными угрозами. Например, отслеживание транспорта может раскрыть бизнес-стратегии компании, а неверные показания датчиков могут привести к аварии и порче дорогостоящего оборудования.

В общем случае, схема системы с использованием IoT состоит из конечных устройств, опциональных шлюзов, сети и вычислительных центров. Если предположить, что в существующей инфраструктуре серверов и основных коммуникаций уже реализованы все необходимые технологии, в частности для корпоративных сетей и баз данных, то для IoT необходимо задуматься о стратегии защиты конечных точек, шлюзов и их коммуникаций.

Конечные точки чаще всего работают в условиях ограниченных ресурсов, включая вычислительные мощности, объемы памяти и энергопотребление. Для них может быть очень сложно или даже невозможно использовать такие технологии, как выделенные чипы безопасности, контроль привилегий, защиту памяти или виртуализацию. Кроме того, недостаток ресурсов может приводить к слабой устойчивости к атакам, направленным на отказ в обслуживании.

Вопрос дополнительно усложняется тем, что все чаще устройства основаны на собственных достаточно сложных микроконтроллерах и поддерживают удаленное обновление встроенного программного обеспечения. Так что встают задачи по обеспечению контроля корректности работающего на устройствах кода. В качестве одного из вариантов здесь предлагаются системы обеспечения доверенной среды исполнения, основанные на аппаратно-программных решениях.

Предлагаемый некоторыми компаниями дополнительный уровень в виде локальных шлюзов в определенных ситуациях может способствовать повышению уровня безопасности. В этом случае конечные устройства не подключены непосредственно к сети, а общаются исключительно с мостом, что позволяет упростить защиту их локальных коммуникаций. При этом шлюз, обладая существенно большими вычислительными ресурсами, уже способен реализовать традиционные технологии защиты коммуникаций при обмене данными с вычислительным центром.

Когда речь заходит о безопасных коммуникациях, стоит учитывать такой немаловажный фактор, как удобство использования. Очень желательно обеспечивать установление связей без сложной ручной настройки, но при этом не в ущерб уровню защиты, согласованно с политиками безопасности и под контролем системы управления ИТ. Для решения этой задачи можно предложить современные протоколы для аутентификации и шифрования трафика, требующие однако адаптации для повышения эффективности работы на платформах IoT.

Отметим, что при подготовке новой версии программного обеспечения iRidium данным вопросам было уделено особое внимание. В частности для связи панелей и серверов между собой используются защищенные протоколы. Подробнее мы об этом расскажем в следующих публикациях.

При этом решение должно корректно отрабатывать и нештатные ситуации, например, потерю связи. Учитывая все большее распространение специализированных алгоритмов и аналитики, здесь важно обеспечить корректность и согласованность получаемых данных.

Кроме двух описанных выше вопросов, есть и еще один, возможно не менее важный. Речь идет о жизненном цикле продуктов. Технологии обеспечения безопасности необходимы на всех этапах – начиная от разработки и создания, в процессе эксплуатации и заканчивая утилизацией.

Для бизнес-сегмента ключевым моментом здесь будет удобное и эффективное отслеживание всех устройств в системе, мониторинг их состояния и диагностика. Администратор должен контролировать, в частности, такие вопросы, как установленное на устройствах программное обеспечение и их конфигурация. Здесь решение для IoT должно учитывать следующие особенности – масштабируемость для использования в системе сотен, тысяч и более устройств, установка конечных точек в удаленных неконтролируемых местах, обеспечение требуемого уровня доступности и физической безопасности.

Основные угрозы в IoT для частных лиц

Если говорить про системы автоматизации для частных лиц, то из описанного выше наиболее важными представляются вопросы обеспечения контроля доступа к системе, безопасных коммуникаций между ее элементами, а также устойчивости к атакам. При этом по финансовыми причинам часто приходится идти на компромисс между стоимостью оборудования и уровнем защиты. К сожалению, адекватно оценить риски, особенно если речь идет о системах жизнеобеспечения дома, в данном случае очень сложно.

Дополнительно стоит отметить желательность использования надежных каналов связи и резервных линий коммуникаций, гибкие возможности системы при работе в автономном режиме, а также обеспечение конфиденциальности. Еще одним вопросом, который, к сожалению, редко решается производителями массового оборудования, является мониторинг работы, анализ и уведомления о нештатных ситуациях.

Конфиденциальность личных данных сегодня часто обсуждается в применении ко многим областям, но, пожалуй, именно в современных гаджетах и носимой электронике дело обстоит достаточно грустно. В частности, подавляющее большинство фитнес-трекеров работают совместно с собственными облачными сервисами для хранения и обработки данных и пользователям остается только соглашаться со всеми многостраничными документами с условиями использования сервисов, если они хотят воспользоваться данным устройством. Вероятно единственное, на что они могут повлиять – это отказаться от публикации своих достижений в социальных сетях.

Заключение

Несмотря на то, что распространение решений и продуктов IoT сегодня можно считать повсеместным, один из ключевых вопросов – безопасность в широком смысле – остается нерешенным. Многие крупные производители уделяют ему сегодня много внимания и хочется надеяться, что ситуация может измениться. А пока мы рекомендуем вам внимательнее относиться к предоставляемым решениями и сервисам и оценивать возможности продуктов в привязке к вашим собственным требованиям.