Добрый день! Вас беспокоит Валентина Остроухова из бухгалтерии. Сергей Сергеевич уходит в отпуск на две недели и я буду его заменять. Вы могли бы предоставить мне доступ на это время к его папкам в директории //fs-buh/black_cashier/corruption? Заранее спасибо!

Валентина Остроухова, бухгалтер по расчётам с партнёрами

Привет! Это Коля из техподдержки. Нам создали новую группу в AD специально для нового начальника отдела безопасников. Там есть доступ на специфические серверы. Можешь меня временно туда добавить, чтобы я смог проверить корректность доступов? Благодарю!

Николай Зубатов, инженер технической поддержки

Что если в этой компании не следят за сроками предоставленных прав, и Валентина с Николаем так и будут иметь доступ к ненужным для их работы ресурсам? Чем больше в организации пользователей тем больше таких потенциальных угроз. В статье расскажем из чего состоит жизненный цикл пользователей и об инструменте для контроля за ним.

Жизненный цикл пользователя — это создание (provisioning), управление (managing) и отключение (de-provisioning) пользователя. На каждом из этих этапов пользователю присваиваются или отключаются специфические атрибуты: членство в группах, почтовый ящик, доступ к файловому хранилищу и т.д. Если хотите узнать больше о работе процесса — рекомендуем вот этот документ. А мы рассмотрим контроль за атрибутами пользователей и формирование детальной отчётности.

Лучше всего в организациях работает первый шаг — создание пользователей и предоставление ему прав. Управление пользователями и их отключение иногда уходит на второй план и начинается бардак. Две истории в начале статьи — наглядная иллюстрация.

Эти истории — реальные случаи у двух из наших заказчиков. У третьего заказчика мы обнаружили пользователей, которые не меняли свои пароли 2 и больше лет (нет, политика на срок действия там была настроена, но не для всех). Выяснилось, что теперь уже никто не знает зачем тем пользователям такие привилегии. В одном из банков был случай обнаружения незаблокированных неперсонифицированных учёток удалённых пользователей, которые когда-то находились в автосалонах и оформляли кредиты. Это направление банк закрыл уже как два года, но активные учётные записи остались. В другой компании у всех пользователей был доступ к цветному лазерному принтеру, где сотрудники с удовольствием печатали личные документы, фотографии и прочее не имеющее отношение к работе. Ещё был случай с вложенными группами AD, в которых годами не выявлялись пользователи с административными правами в домене.

Расскажите в комментариях о похожих ситуациях и как их удалось выявить. Ощущение, что можно ожидать очень удивительные истории.

Самописные скрипты и внутренние возможности AD (и других продуктов Microsoft) не всегда дают возможность детально посмотреть на истинный масштаб несоответствия элементарным требования безопасности. Плюс поддержка таких решений обычно выполняется конкретным человеком, без которого непонятно как там оно под капотом работает. Использование коммерческого решения для отчётности по пользовательским правам — это выявление скрытых угроз и снижение зависимости от конкретных людей.

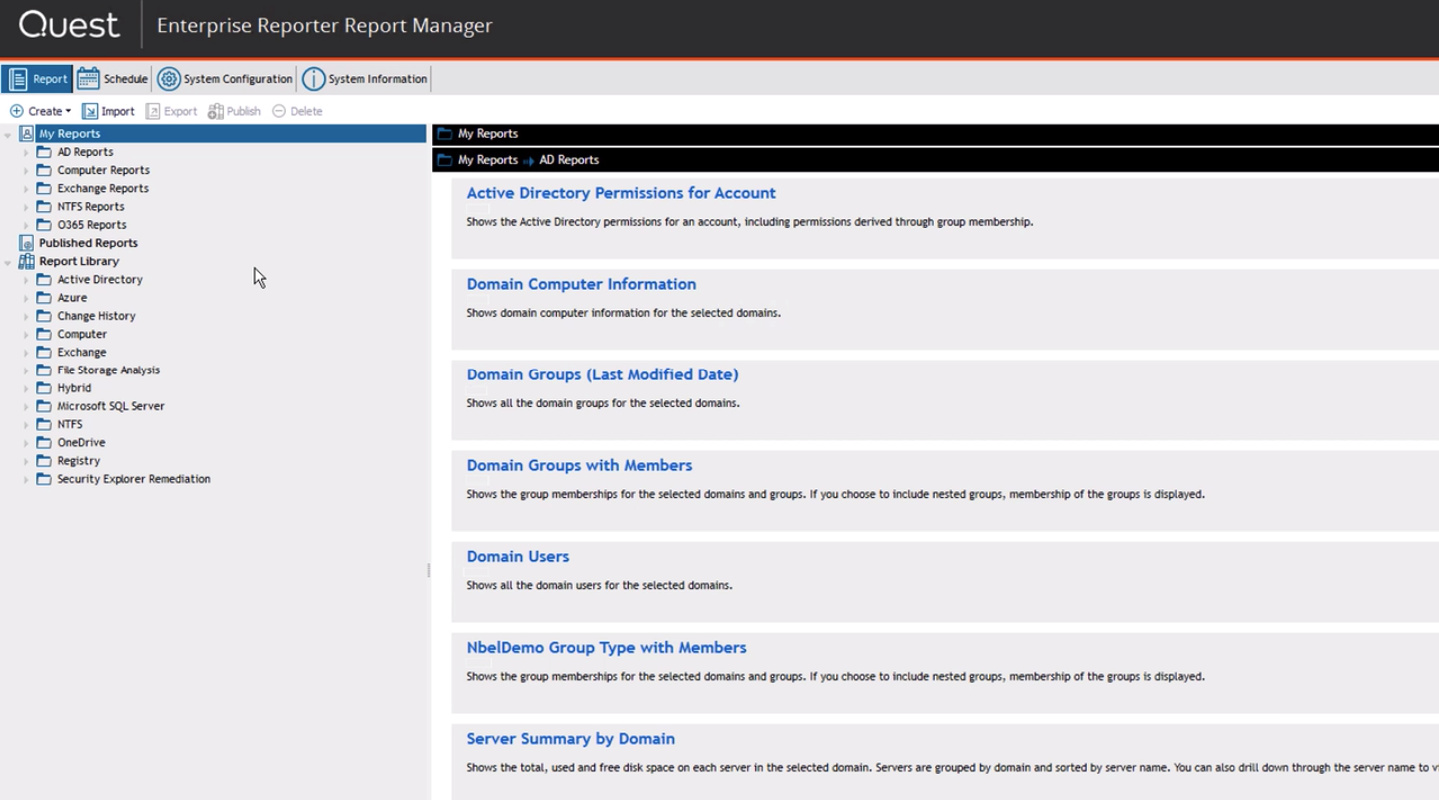

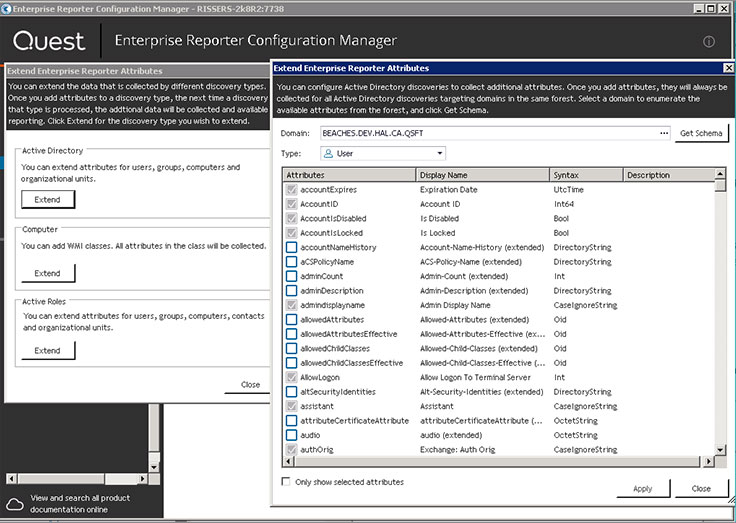

Quest Enterprise Reporter — инструмент управления доступом и формирования отчётов безопасности для окружения Microsoft: Active Directory/Azure AD, Exchange/Exchange Online, Office 365, Windows Servers, OneDrive for Business, SQL Server, инфраструктура Azure (ВМ, диски, группы сетевой безопасности и остальное). Несколько сотен предустановленных отчётов для перечисленной инфраструктуры, возможность выполнения управляющих действий над правами доступа (добавить пользователя в группу, отменить доступ к директории и т.п.) прямым переходом из отчёта и формирования собственных отчётов на основе имеющихся в инфраструктуре данных.

Каждый отчёт можно генерировать по расписанию и проверять, например, нахождение объектов на правильном уровне, если вы используете подход «Red forest» или ESAE.

Мы выделили наиболее показательные отчёты Quest Enterprise Reporter:

- Административные пользователи, не входившие в систему последние 30 дней. В этом же отчёте можно увидеть пользователей из вложенных групп.

- Пользователи с бесконечным сроком действия пароля.

- Сервисы, запущенные не от системного аккаунта. Один из типов атак — вход на сервер через сервис (log on as a service), запущенный от определённой учётной записи.

- Группы в AD с единственным пользователем.

- Установленные на компьютер хотфиксы.

- ПО, установленное на контроллеры доменов (или любые другие компьютеры).

- Доступы к общим папкам для аккаунта или доступ к папке различных аккаунтов. Эти два связанных отчёта позволят выявлять ситуации как из истории в начале этой статьи.

- Файлы старше N дней, созданные файлы за последние 30 дней, открытые файлы за последние 30 дней.

- Делегированные почтовые ящики и их свойства.

- Права доступа для аккаунтов к схеме в базе данных MSSQL.

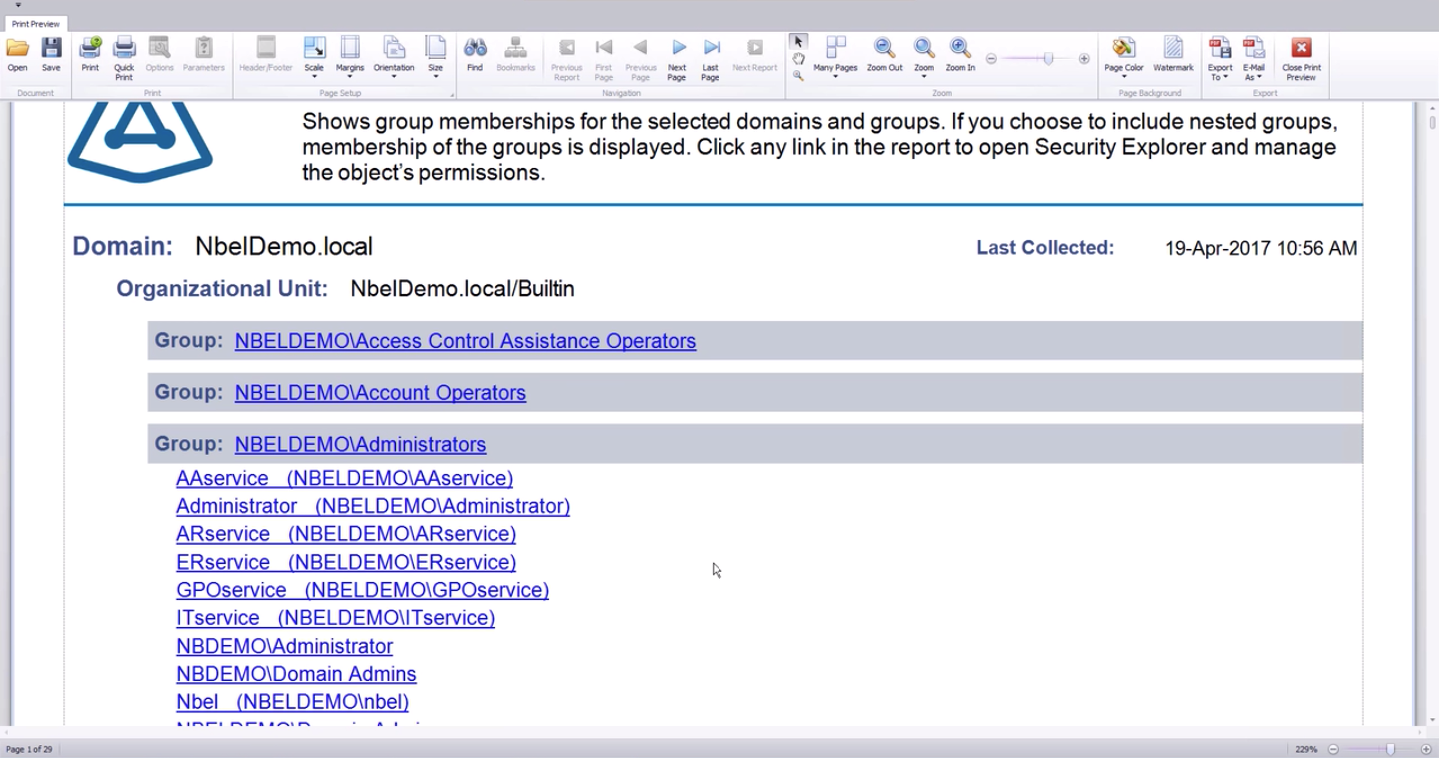

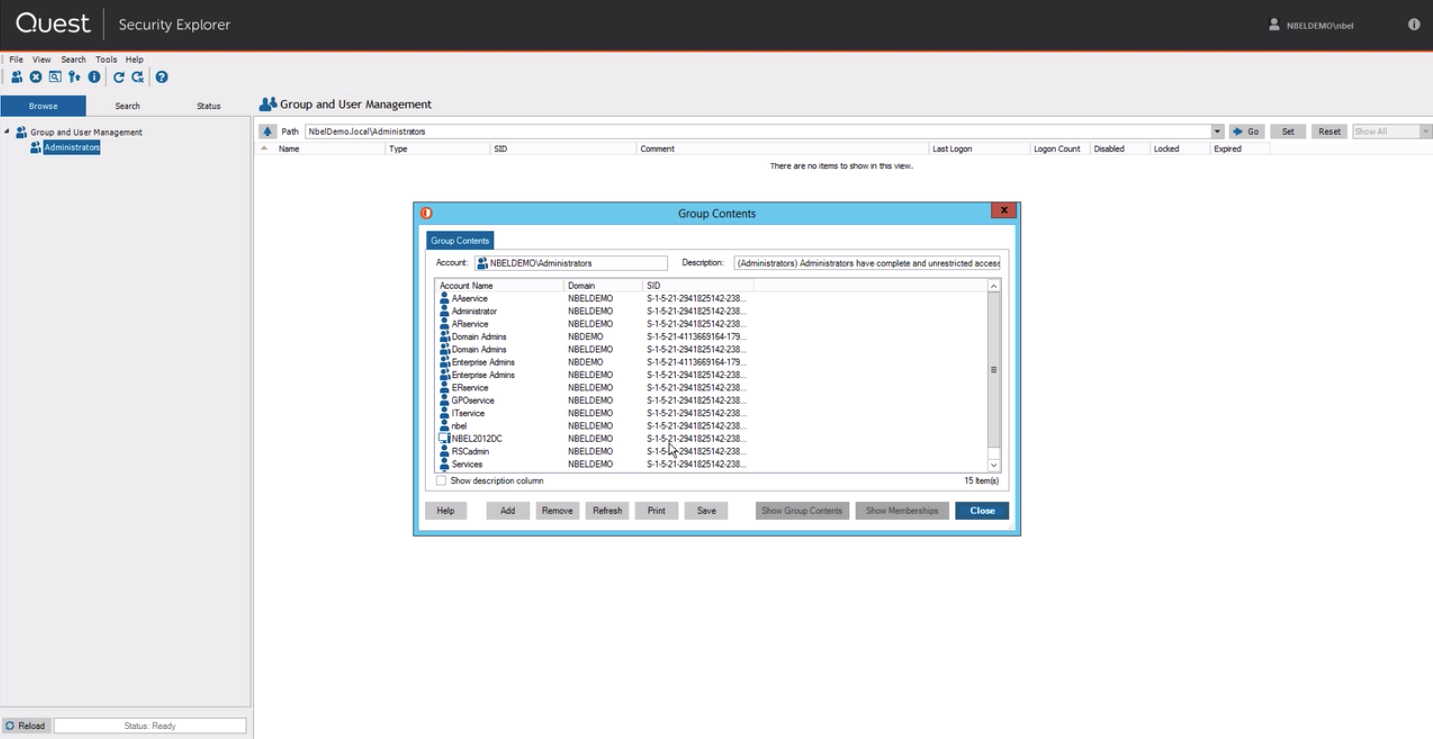

Прямо из отчёта по ссылкам можно перейти в Security Explorer, через который выполняются типовые действия: добавление в группу AD, присвоение прав на доступ в папку и т.д. Так выглядит специализированный отчёт.

Модуль Security Explorer для определения к каким файлам имеет доступ пользователь.

Из этого же интерфейса можно назначать права с точностью до файла.

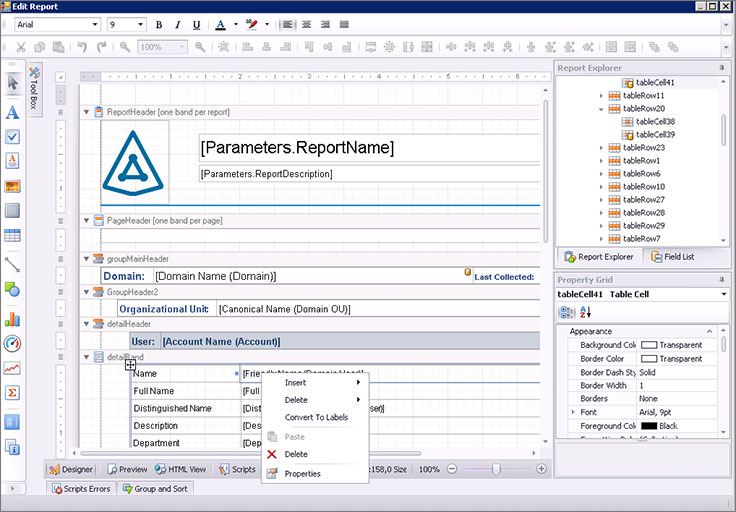

Если в вашей компании есть специальные требования к формату отчётов — можно без особого труда вставить логотип и сверстать как нужно.

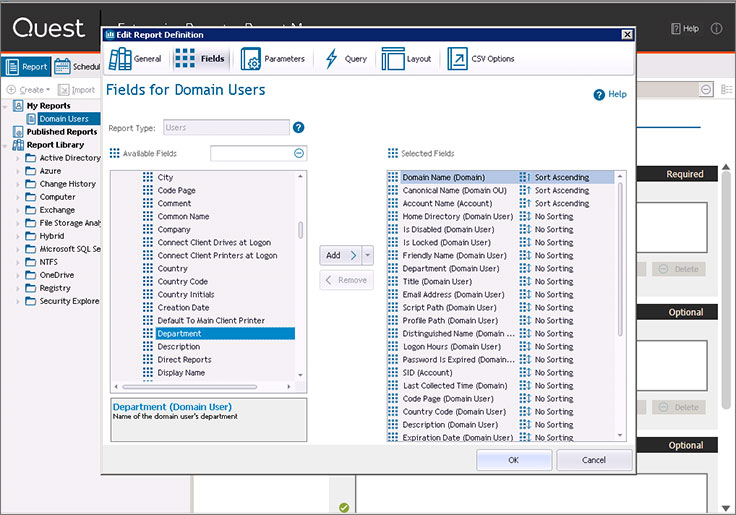

Поля в отчёте могут быть также произвольными (из имеющихся в наличии).

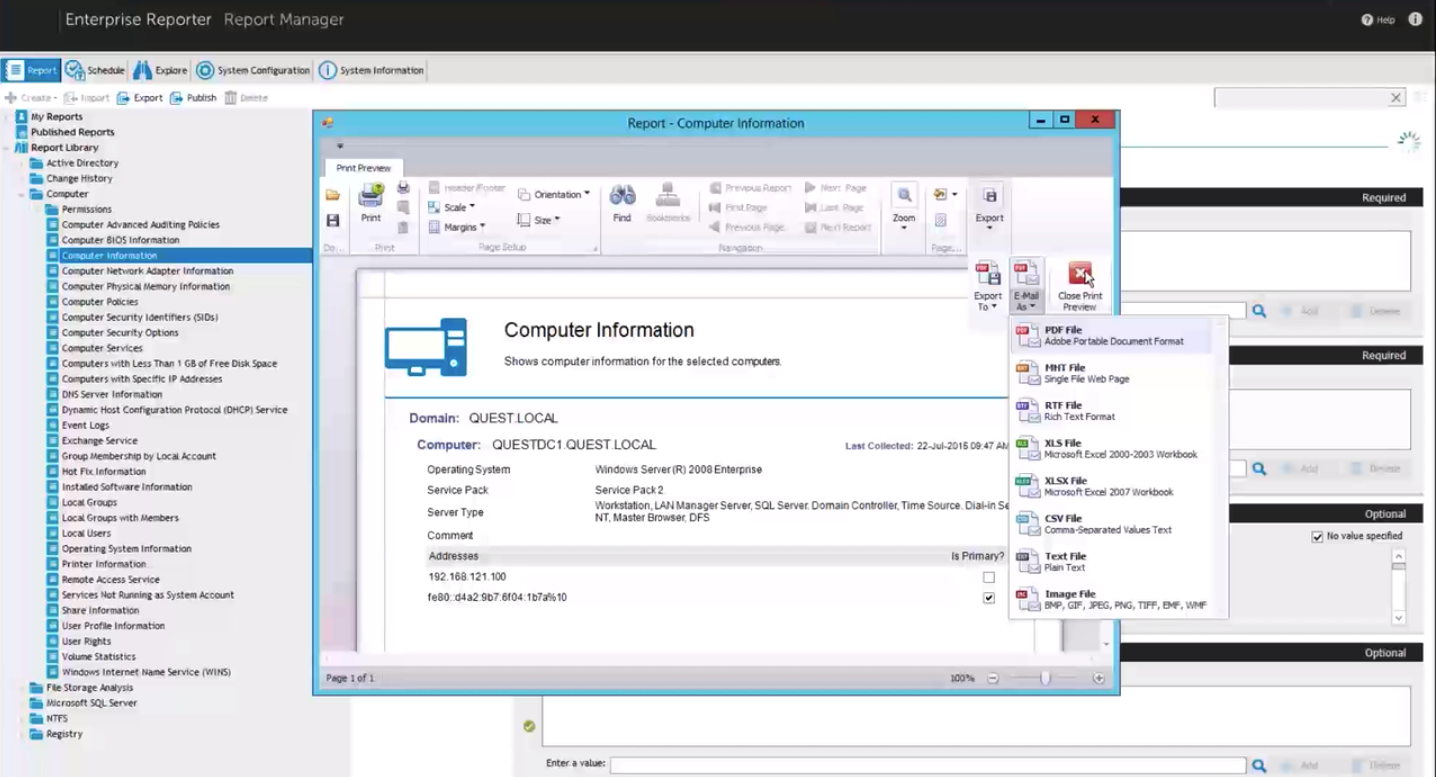

Из интерфейса доступна выгрузка отчётов в различных форматах.

Quest Enterprise Reporter — простое, но функциональное решение, которое поставил и оно работает. Этот продукт входит в группу решений Quest для управления инфраструктурой Microsoft. Подробно об этом мы писали в статье об автоматизации аудита информационной безопасности. Если вы заинтересованы в тестировании продукта на вашей инфраструктуре или хотели бы узнать больше о продукте — оставьте контакты и кратко напишите об имеющейся инфраструктуре Microsoft в форме обратной связи на нашем сайте.