Комментарии 28

А что делать тем, у кого производители забросили свои устройства и выход обновлений не предвещается?

+13

Понять и простить.

+30

Кастомную прошивку ставить.

+3

НЛО прилетело и опубликовало эту надпись здесь

Если так рассуждать, то выходит, что вы вообще не пользуетесь компьютером/телефоном/планшетом, ведь вендор мог, что угодно туда установить?

+8

НЛО прилетело и опубликовало эту надпись здесь

Не знаю как у вас, но например я и мои друзья видят эту разницу в проигрышном для вендора виде — например кастомная прошивка не содержит предустановленного рекламного барахла, некоторые настройки подкручены специально для корректной работы на этой модели и т.д., а если «неизвестный автор» довольно активен на соответствующих ресурсах вроде XDA, то как-то сомнительно наличие подобных закладок, которые могут быть обнаружены.

+2

НЛО прилетело и опубликовало эту надпись здесь

Люди тратят очень много времени на прошивки: зачем?

По вашей логике получается «Люди тратят очень много времени на %INSERT_OPENSOURCE_PROJECT_NAME_HERE%: зачем?»

+2

НЛО прилетело и опубликовало эту надпись здесь

У многих прошивок есть ссылки на репозитории и инструкции по сборке. Например, forum.xda-developers.com/showthread.php?t=2543328

0

НЛО прилетело и опубликовало эту надпись здесь

Он заводится на любом девайсе при наличии открытого загрузчика и прямых рук. Если руки особенно прямые — даже первое не всегда нужно.

Если вот про MIUI никто точно сказать не может, то уж ЦМ точно без закладок. Кстати говоря, как ну очень давний и разбирающийся в теме пользователь Android могу сказать — как правило совершенно все прошивки для телефонов делятся примерно на 3 категории:

1) Основные на стоке. Тобишь та же официальная прошивка с иным набором заранее установленного ПО. Вот эти аналогичны оригиналу, тут можно встретить что угодно — любой мало-мальски разобравшийся со структурой системы Android их может клепать. Такие ставить надо в 2х случаях — либо хочется чистую прошивку без хлама, либо напротив — поменять один хлам на другой. Но вот обновится так не выйдет — будет та же версия андройда, что и на стоке.

2)Основанные на CM — тут как правило собирают из исходников, либо с нуля, либо с опубликованых официальных. Тут можно и обновиться до следующей версии и что угодно. Не всегда стабильные. но подсунуть зонд в такую достаточно трудно, так как те, кто лицензии СМ соблюдают исходники публикуют, и они почти всегда представляют собой просто пару файлов конфигурации ядра и возможно немного специфичного кода. В последствии, если такая сборка достаточно хороша — ее в апстрим добавляют.

3)AOSP и гибриды — собраные на основе того же СМ, но уже СМ не являющиеся, или же на основе официальных исходников сборки чистого андройда и всякие другие. Тут тоже зоопарк богатый, как правило исходники предоставляют, но не всегда. Например MIUI встречается и как модификация стока и как самостоятельная прошивка, и как гибрид, но исходники у нее всегда закрытые, так что вот ей как раз доверять не стоит.

Такие дела.

Если вот про MIUI никто точно сказать не может, то уж ЦМ точно без закладок. Кстати говоря, как ну очень давний и разбирающийся в теме пользователь Android могу сказать — как правило совершенно все прошивки для телефонов делятся примерно на 3 категории:

1) Основные на стоке. Тобишь та же официальная прошивка с иным набором заранее установленного ПО. Вот эти аналогичны оригиналу, тут можно встретить что угодно — любой мало-мальски разобравшийся со структурой системы Android их может клепать. Такие ставить надо в 2х случаях — либо хочется чистую прошивку без хлама, либо напротив — поменять один хлам на другой. Но вот обновится так не выйдет — будет та же версия андройда, что и на стоке.

2)Основанные на CM — тут как правило собирают из исходников, либо с нуля, либо с опубликованых официальных. Тут можно и обновиться до следующей версии и что угодно. Не всегда стабильные. но подсунуть зонд в такую достаточно трудно, так как те, кто лицензии СМ соблюдают исходники публикуют, и они почти всегда представляют собой просто пару файлов конфигурации ядра и возможно немного специфичного кода. В последствии, если такая сборка достаточно хороша — ее в апстрим добавляют.

3)AOSP и гибриды — собраные на основе того же СМ, но уже СМ не являющиеся, или же на основе официальных исходников сборки чистого андройда и всякие другие. Тут тоже зоопарк богатый, как правило исходники предоставляют, но не всегда. Например MIUI встречается и как модификация стока и как самостоятельная прошивка, и как гибрид, но исходники у нее всегда закрытые, так что вот ей как раз доверять не стоит.

Такие дела.

+2

НЛО прилетело и опубликовало эту надпись здесь

Опять же, зависит от прямоты рук. На моей памяти был такой телефон — Xperia Pro — для него был очень хорошо сделан CM9, а так же был HTC Desire S, на котором и сейчас он не особо юзабелен. Тем не менее, для JXD S7300 его сделали за 2 билда всего, причем полностью рабочим и куда лучше, чем официальная прошивка. Лично для меня вполне нормальный опыт перед покупкой очередного гаджета проверить, как у него с поддержкой CM.

+1

А можно ссылку про Cyanogen? Я однозначно эту новость пропустил.

+5

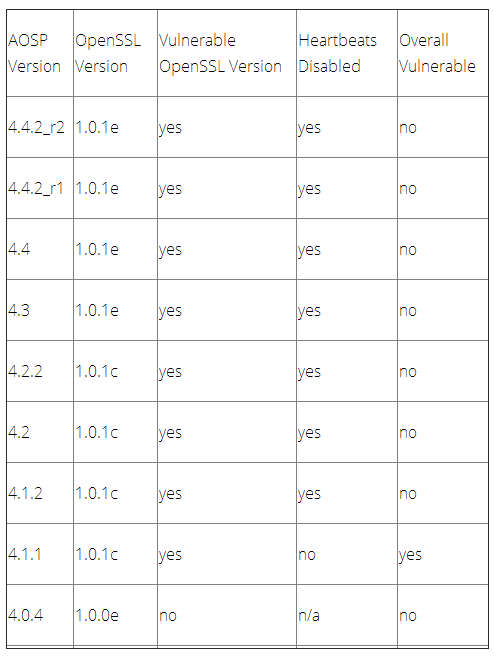

Кхм, а ведь раньше было заявление, что уязвимая версия была использована, однако Heartbleed в ней был отключён.

Помимо этого я не понял на какую версию надо обновиться, что бы бага не было? 4.1.2 будет достаточно, или надо на совсем последнюю апдейтится?

Помимо этого я не понял на какую версию надо обновиться, что бы бага не было? 4.1.2 будет достаточно, или надо на совсем последнюю апдейтится?

+2

А в чём суть опасности для клиентских девайсов?

0

64кб памяти можно получить с обеих сторон, т.е. не только клиентом с сервера, но и сервером с клиента

0

Но в случае клиента вероятность, конечно, гораздо ниже.

Адрес «родного» сервера в программе-клиенте зашит. Соответственно, заставить клиента каким-то образом пойти на другой, «вражеский» сервер не так-то просто. Тут уже надо DNS спуфить что ли?..

Кроме того, упомянутый выше сканер, как я понимаю, просто ищет программы, использующие OpenSSL.

И даже если он может определить используемую версию, вряд ли он может узнать, для чего именно используется библиотека.

Например, OpenSSH использует OpenSSL только для генерации ключей и к Heartbleed-атаке не уязвим.

Адрес «родного» сервера в программе-клиенте зашит. Соответственно, заставить клиента каким-то образом пойти на другой, «вражеский» сервер не так-то просто. Тут уже надо DNS спуфить что ли?..

Кроме того, упомянутый выше сканер, как я понимаю, просто ищет программы, использующие OpenSSL.

И даже если он может определить используемую версию, вряд ли он может узнать, для чего именно используется библиотека.

Например, OpenSSH использует OpenSSL только для генерации ключей и к Heartbleed-атаке не уязвим.

0

Тут уже надо DNS спуфить что ли?..Если это что-то, открывающее произвольные веб-странички по желанию пользователя, то ничего спуфить не надо.

habrahabr.ru/post/219335/#comment_7494637

0

Зарегистрируйтесь на Хабре, чтобы оставить комментарий

Heartbleed и Android