Комментарии 203

Вы только http страхуете, или в том числе и иные сервера?

Кроме того, предварительные регистрации с мгновенным подключением видимо отменили, дав всем на первых порах мгновенно зарегистрироваться?

Кроме того, предварительные регистрации с мгновенным подключением видимо отменили, дав всем на первых порах мгновенно зарегистрироваться?

+3

http, в январе будет https. В будущем — mail/ftp и отдельные порты tcp/udp.

Да, сейчас можно подключать мгновенно с промо-кодом «habr» любое кол-во доменов.

Да, сейчас можно подключать мгновенно с промо-кодом «habr» любое кол-во доменов.

+1

Ждём udp/tcp порты :)

+2

> udp flood фильтруется на уровне ДЦ.

> В будущем — отдельные порты udp.

Что-то тут не стыкуется.

> В будущем — отдельные порты udp.

Что-то тут не стыкуется.

0

>>Планируем примерно через месяц поднять лимиты до 20 Gbits/5 mpps. (Построим собственное кластерное решение).

Вот тогда будет стыковаться.

Вот тогда будет стыковаться.

0

Согласно отчётам Arbor Infrastructure Security Report, с которыми я склонен согласиться, 5 mpps UDP-флуда — это уровень 2007 года. При этом с 2005 года фактически наблюдается линейный рост мощности таких атак.

+3

5 mpps syn flood. Такие атаки это — 1-5% от всех атак в рунете. Но в любом случае мы будем наращивать мощности со временем.

0

Какая разница — 1%, 5%, 50%? Клиента нужно защищать от всех актуальных видов атак. В противном случае вы не «уничтожаете бизнес DDoS-атак», а лишь рекламируете одних злоумышленников (умеющих проходить вашу систему) за счёт других (тех, которые не умеют).

Так и на сайте надо писать — «защищаем от некоторых видов DDoS-атак», крупными буквами, чтобы не вводить в заблуждение. Ваш сайт, кстати, у меня уже не открывается, потому что я зашёл туда браузером, не принимающим cookies по умолчанию от незнакомых ему доменов.

Кстати, у вас в сообщении нет ссылки на статистику, согласно которой это «1-5% от всех атак в рунете».

Так и на сайте надо писать — «защищаем от некоторых видов DDoS-атак», крупными буквами, чтобы не вводить в заблуждение. Ваш сайт, кстати, у меня уже не открывается, потому что я зашёл туда браузером, не принимающим cookies по умолчанию от незнакомых ему доменов.

Кстати, у вас в сообщении нет ссылки на статистику, согласно которой это «1-5% от всех атак в рунете».

+7

Немного не те цифры, но близко: www.securelist.com/ru/analysis/208050712/Obzor_DDoS_atak_vo_vtorom_kvartale_2011_goda

У нас на сайте написано «95-99% атак» на главной странице.

Дайте нам развиться, Вы хотите всё и сразу. Будет 100%, но позже.

Свой ip можете кинуть в личку, разблокируем.

У нас на сайте написано «95-99% атак» на главной странице.

Дайте нам развиться, Вы хотите всё и сразу. Будет 100%, но позже.

Свой ip можете кинуть в личку, разблокируем.

+1

Вам следовало бы знать, что отчёты от Kaspersky Labs неполны в силу особенностей функционирования их системы. Например, год назад они пропустили абсолютно все крупные атаки на онлайн-СМИ ([1], [2]). А вы на основе этих отчётов пытаетесь что-то гарантировать своим клиентам.

Вы уже вышли на рынок и на нём работаете. Ваши клиенты платят вам деньги за услугу. Да, теперь все от вас хотят всего и сразу, а на что вы рассчитывали?

Вы уже вышли на рынок и на нём работаете. Ваши клиенты платят вам деньги за услугу. Да, теперь все от вас хотят всего и сразу, а на что вы рассчитывали?

+4

НЛО прилетело и опубликовало эту надпись здесь

Ваши финансовые интересы я прекрасно понимаю, но проблема тут вот в чём: любые проценты и вероятности в этой сфере не работают. Поясню, почему.

От ряда атак — на полосу, на TCP-стек и пр., — может пострадать не только атакуемый клиент, но и все прочие клиенты сабжа, поскольку системе фильтрации, грубо выражаясь, просто-напросто забьют канал или перегрузят фильтрующее железо. Канал и железо у неё явно одно и то же на всех клиентов, поскольку ничего иного не может быть за 5 долларов в месяц.

Так вот, если сервис by design отражает не 100% атак, то при увеличении числа клиентов вероятность прихода такой атаки в какой-либо момент времени увеличивается и стремится к единице. Если у сервиса будет 1000 клиентов (как у сабжа в планах), 5 mpps SYN-флуд станет для него еженедельной нормой, и то, что на общем фоне его доля невелика, будет слабым утешением для его клиентов.

Вопрос в том, что такой сервис, периодически лежащий ввиду очередной атаки из 1-го процентиля, может принести вам больше даунтайма, чем если вы просто будете терпеть атаки и никуда не обратитесь за помощью.

От ряда атак — на полосу, на TCP-стек и пр., — может пострадать не только атакуемый клиент, но и все прочие клиенты сабжа, поскольку системе фильтрации, грубо выражаясь, просто-напросто забьют канал или перегрузят фильтрующее железо. Канал и железо у неё явно одно и то же на всех клиентов, поскольку ничего иного не может быть за 5 долларов в месяц.

Так вот, если сервис by design отражает не 100% атак, то при увеличении числа клиентов вероятность прихода такой атаки в какой-либо момент времени увеличивается и стремится к единице. Если у сервиса будет 1000 клиентов (как у сабжа в планах), 5 mpps SYN-флуд станет для него еженедельной нормой, и то, что на общем фоне его доля невелика, будет слабым утешением для его клиентов.

Вопрос в том, что такой сервис, периодически лежащий ввиду очередной атаки из 1-го процентиля, может принести вам больше даунтайма, чем если вы просто будете терпеть атаки и никуда не обратитесь за помощью.

+5

НЛО прилетело и опубликовало эту надпись здесь

ничего отдельного и за 500 долларов быть не может, и нуллраут тех кого атакуют больше порога никто не отменял.

0

ximaera, такое ощущение, что Вы все цифры с потолка берете и напрочь отказываетесь воспринимать действительность.

1. Хоть 1 млн клиентов будет, но больше 2-3 атак в день не будет. Кол-во ддосеров ограничено.

2. Атаки мощностью >5 mpps — очень дорогие и их процент очень мал.

3. Давать отдельный ip каждому, кто встает на проксирование — не проблема. nullroute при превышении 5-10mpps или 10 гбит — и другие клиенты ничего не заметят.

4. Нарастить мощности — 5-10-50 mpps / 10-20-50 Gbit — вполне реально, если процесс пойдет.

Вас понять можно, несколько лет старались, с ддосами учились бороться, а тут приходят какие-то умники и предлагают почти всё тоже самое за 5$. Обидно, наверное…

1. Хоть 1 млн клиентов будет, но больше 2-3 атак в день не будет. Кол-во ддосеров ограничено.

2. Атаки мощностью >5 mpps — очень дорогие и их процент очень мал.

3. Давать отдельный ip каждому, кто встает на проксирование — не проблема. nullroute при превышении 5-10mpps или 10 гбит — и другие клиенты ничего не заметят.

4. Нарастить мощности — 5-10-50 mpps / 10-20-50 Gbit — вполне реально, если процесс пойдет.

Вас понять можно, несколько лет старались, с ддосами учились бороться, а тут приходят какие-то умники и предлагают почти всё тоже самое за 5$. Обидно, наверное…

-1

Давайте не будем обсуждать впечатления, которые у нас взаимно возникают при общении.

1) 2-3 атаки в день?! Бог с вами :-) За один только 2011 год мы зарегистрировали около 2500 атак — при том, что в начале года клиентов у нас было немного. Это в среднем по больнице — 6 в день. В этом году — уже десятки в день. Ваша работа будет более напряжённой, чем вы планировали :-)

2) Я уже писал выше, что конкретную величину доли таких атак при расчёте рисков вам не стоит принимать в расчёт. Такие атаки есть, и точка.

3) Да вы же этим самым упростите злоумышленнику задачу и порежете его косты и риски, вот и всё :-)

В обычной ситуации, чтобы ваш клиент не работал, атакующему нужно держать мощную атаку на протяжении долгого времени, а это, как правило, неудобно и небезопасно для него самого. Но если вы самостоятельно кладёте своих клиентов в nullroute при 5 mpps, то ему даже напрягаться не надо — достаточно пускать атаку импульсами раз в N минут. Атакуемый сервис будет лежать наглухо.

В результате у атакующих появится функционал «Убиваем DDoSInsurance дёшево и с гарантией», так же, как уже сейчас есть функционал «Гарантированно проходим Arbor». Кому это нужно?

4) Эти мощности _уже_ должны быть.

Касательно «то же самое» вы погорячились :-) Понимаете, в принципе нет и никогда не было проблем с тем, чтобы продавать сервис Qrator за 5 долларов в месяц. Однако при этом невозможно оказывать каждому клиенту качественную услугу — с нормальными каналами связи, запасом производительности, действующей автоматикой, хорошей техподдержкой, оперативной реакцией на индивидуальные проблемы и особенности каждого клиента и — в итоге — гарантией его работы. Это просто финансово нерентабельно. С этим — в первую очередь — и связан скептицизм коллег.

1) 2-3 атаки в день?! Бог с вами :-) За один только 2011 год мы зарегистрировали около 2500 атак — при том, что в начале года клиентов у нас было немного. Это в среднем по больнице — 6 в день. В этом году — уже десятки в день. Ваша работа будет более напряжённой, чем вы планировали :-)

2) Я уже писал выше, что конкретную величину доли таких атак при расчёте рисков вам не стоит принимать в расчёт. Такие атаки есть, и точка.

3) Да вы же этим самым упростите злоумышленнику задачу и порежете его косты и риски, вот и всё :-)

В обычной ситуации, чтобы ваш клиент не работал, атакующему нужно держать мощную атаку на протяжении долгого времени, а это, как правило, неудобно и небезопасно для него самого. Но если вы самостоятельно кладёте своих клиентов в nullroute при 5 mpps, то ему даже напрягаться не надо — достаточно пускать атаку импульсами раз в N минут. Атакуемый сервис будет лежать наглухо.

В результате у атакующих появится функционал «Убиваем DDoSInsurance дёшево и с гарантией», так же, как уже сейчас есть функционал «Гарантированно проходим Arbor». Кому это нужно?

4) Эти мощности _уже_ должны быть.

Касательно «то же самое» вы погорячились :-) Понимаете, в принципе нет и никогда не было проблем с тем, чтобы продавать сервис Qrator за 5 долларов в месяц. Однако при этом невозможно оказывать каждому клиенту качественную услугу — с нормальными каналами связи, запасом производительности, действующей автоматикой, хорошей техподдержкой, оперативной реакцией на индивидуальные проблемы и особенности каждого клиента и — в итоге — гарантией его работы. Это просто финансово нерентабельно. С этим — в первую очередь — и связан скептицизм коллег.

+1

Also, тут имеются явные проблемы с арифметикой.

> Давать отдельный ip каждому, кто встает на

> проксирование — не проблема

При этом вы обладаете двумя IPv4-подсетями размерности /24 (в сумме 512 IP-адресов) и планируете предоставлять сервис тысяче клиентов за 5$/месяц.

Вы вообще в курсе, что IPv4 заканчивается? :-)

> Давать отдельный ip каждому, кто встает на

> проксирование — не проблема

При этом вы обладаете двумя IPv4-подсетями размерности /24 (в сумме 512 IP-адресов) и планируете предоставлять сервис тысяче клиентов за 5$/месяц.

Вы вообще в курсе, что IPv4 заканчивается? :-)

+1

И чем же страшны десятки школьных ддосов, которые сразу попадают под фильтр?

>>В результате у атакующих появится функционал «Убиваем DDoSInsurance дёшево и с гарантией», так же, как уже сейчас есть функционал «Гарантированно проходим Arbor». Кому это нужно?

Хочу Вас обрадовать, такое уже есть, но про Ваш сервис:

«Сайты, игровые сервера которые пользуются Анти-ддос защитой таких сервисов как oversun.ru, qrator.net, ddos-guard.net»

www.hak-club.ru/index.php/2011-05-30-13-22-58/255-ddos-

И кстати, у нас уже до 10mpps.

>>Also, тут имеются явные проблемы с арифметикой.

> Давать отдельный ip каждому, кто встает на

> проксирование — не проблема

>> При этом вы обладаете двумя IPv4-подсетями размерности /24 (в сумме 512 IP-адресов) и планируете предоставлять сервис тысяче клиентов за 5$/месяц.

Нет, это не у нас проблема с арифметикой, это у Вас, как обычно, проблема со внимательностью :)

Суть сервиса — чтобы клиент приходил только, когда есть ддос. Нет ддоса — ip свободен.

>>В результате у атакующих появится функционал «Убиваем DDoSInsurance дёшево и с гарантией», так же, как уже сейчас есть функционал «Гарантированно проходим Arbor». Кому это нужно?

Хочу Вас обрадовать, такое уже есть, но про Ваш сервис:

«Сайты, игровые сервера которые пользуются Анти-ддос защитой таких сервисов как oversun.ru, qrator.net, ddos-guard.net»

www.hak-club.ru/index.php/2011-05-30-13-22-58/255-ddos-

И кстати, у нас уже до 10mpps.

>>Also, тут имеются явные проблемы с арифметикой.

> Давать отдельный ip каждому, кто встает на

> проксирование — не проблема

>> При этом вы обладаете двумя IPv4-подсетями размерности /24 (в сумме 512 IP-адресов) и планируете предоставлять сервис тысяче клиентов за 5$/месяц.

Нет, это не у нас проблема с арифметикой, это у Вас, как обычно, проблема со внимательностью :)

Суть сервиса — чтобы клиент приходил только, когда есть ддос. Нет ддоса — ip свободен.

0

По приведённой вами ссылке написано не то, о чём идет речь. Фидбэк (в т. ч. публичный) от наших клиентов это подтверждает. Читайте внимательнее.

Also:

> ximaera, 21 декабря 2012 в 10:59

> DDoSInsurance, 23 декабря 2012 в 23:08

Простите, но вы отвечаете раз в три дня, и я каждый раз трачу приличное время на то, чтобы напомнить себе контекст разговора. Так далее беседовать невозможно.

Also:

> ximaera, 21 декабря 2012 в 10:59

> DDoSInsurance, 23 декабря 2012 в 23:08

Простите, но вы отвечаете раз в три дня, и я каждый раз трачу приличное время на то, чтобы напомнить себе контекст разговора. Так далее беседовать невозможно.

0

В дополнение к предыдущему соображению ещё одно. Автор приводит статистику, согласно которой в среднем (по больнице) количество мощных атак — 5%. Оставив в стороне вопрос точности этой статистики, обращу ваше внимание вот на что: эти 5% атак не распределены однородно по роду деятельности атакуемых сайтов.

Наиболее мощные атаки — за редким либо сезонным исключением! — приходятся на сайты мелких и небогатых компаний, потому что DDoS-атака — это, фактически, метод конкурентной борьбы (в том смысле, в котором чёрный PR — метод PR'а), а именно среди небольших компаний конкуренция наиболее острая и беспринципная. Крупные банки могут серьёзно пострадать от атаки, но никогда не будут заказывать DDoS-атаку на конкурента, а вот прижимистый владелец с трудом выживающего Интернет-магазина руководствуется принципами в последнюю очередь — и на практике мы наблюдали это не раз.

Поэтому среди атак на целевую аудиторию сабжа крупные и убийственные атаки будут иметь долю, заметно превышающую средние 5%. И, соответственно, вероятность глобального даунтайма площадки будет ещё выше.

Наиболее мощные атаки — за редким либо сезонным исключением! — приходятся на сайты мелких и небогатых компаний, потому что DDoS-атака — это, фактически, метод конкурентной борьбы (в том смысле, в котором чёрный PR — метод PR'а), а именно среди небольших компаний конкуренция наиболее острая и беспринципная. Крупные банки могут серьёзно пострадать от атаки, но никогда не будут заказывать DDoS-атаку на конкурента, а вот прижимистый владелец с трудом выживающего Интернет-магазина руководствуется принципами в последнюю очередь — и на практике мы наблюдали это не раз.

Поэтому среди атак на целевую аудиторию сабжа крупные и убийственные атаки будут иметь долю, заметно превышающую средние 5%. И, соответственно, вероятность глобального даунтайма площадки будет ещё выше.

+4

золотые слова — один сайтик с посещаемостью 40-50 атаковали конкуренты. Мощность была не большая — но средненький VPS лег без проблем. Посмотрел — стоит это от 40 у.е. в день.

0

это не показатель. средненький впс может много от чего лечь, а то что продается по 40у.е. в день можно отфильтровать средствами одного сервера, покопавшись в материалах здесь на хабре.

0

Тем не менее сайт по продаже елок уложивший конкурентов на пару дней ( а сколько надо среднему содержателю интернет-магазина, что бы разобраться с атакой -средствами сервера?) и заработать гораздо больше вложенного в организацию ддоса даже хилого.

Я вот не смог отфильтровать — хотя копался пару дней — это коненчо не показатель, но работа грамотного админа будет всяко стоить больше 5 у.е. в месяц.

Я вот не смог отфильтровать — хотя копался пару дней — это коненчо не показатель, но работа грамотного админа будет всяко стоить больше 5 у.е. в месяц.

0

а если откажут dns сервера которые вам предоставит ddosexpert, то за свои 5$ вы получите несколько дней приятного даунтайма — полюбопытствуйте сколько времени nserver record в корневых серверах меняется.

+1

не корневых серверах, а в серверах зоны. NS'ы .ru тут хранить не будут, надеюсь.

ЗЫ NS меняется за ~6 часов.

ЗЫ NS меняется за ~6 часов.

0

а как вы думаете где храниться информация о authoritative зоны?

вы путаете с NS-записью в самой зоне.

впрочем это не релевантно, я зарегистрировался на сервисе и почитал инструкции.

похоже «все изменилось. опять».

они отказались от сумашедшей идеи держать на себе authoritative и детектить атаки по DNS request rate и перенаправлять A-запись на фильтр в Драгонаре/Соларе.

Это хорошие новости.

Плохие новости?

Настройки фильтров это «закат солнца вручную» ;)

Можно кстати удачно подставить и сам «фильтр» если он устроен хотя-бы приблизительно так как они писали в статье про то как с помощью php и mysql ddos чистить.

вы путаете с NS-записью в самой зоне.

впрочем это не релевантно, я зарегистрировался на сервисе и почитал инструкции.

похоже «все изменилось. опять».

они отказались от сумашедшей идеи держать на себе authoritative и детектить атаки по DNS request rate и перенаправлять A-запись на фильтр в Драгонаре/Соларе.

Это хорошие новости.

Плохие новости?

Настройки фильтров это «закат солнца вручную» ;)

Можно кстати удачно подставить и сам «фильтр» если он устроен хотя-бы приблизительно так как они писали в статье про то как с помощью php и mysql ddos чистить.

+1

Я совершенно не путаю. Корневые сервера хранят в себе данные об IP'шниках NS«ов TLD.

А вот example.com хранит данные о своих NS'ах в зоне .com (TLD). И время обновления этой информации — 6 часов (для .ru по регламенту коорд. совета, у других не знаю).

Собственно, вот для .com:

dig -t SOA com

; <<>> DiG 9.8.4-P1 <<>> -t SOA com

;; global options: +cmd

;; Got answer:

;; ->>HEADER<< — opcode: QUERY, status: NOERROR, id: 2907

;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 0

;; QUESTION SECTION:

;com. IN SOA

;; ANSWER SECTION:

com. 830 IN SOA a.gtld-servers.net. nstld.verisign-grs.com. 1355945990 1800 900 604800 86400

;; Query time: 5 msec

;; SERVER: 8.8.8.8#53(8.8.8.8)

;; WHEN: Wed Dec 19 23:43:18 2012

;; MSG SIZE rcvd: 94

Второе поле (после серийника) — 1800 — это REFRESH. 30 минут.

В .ru для сравнения, там 86400 (то бишь сутки).

Для .ru я был не прав (6 часов — время внесения изменений), для com — почти мгновенно обновится.

А вот example.com хранит данные о своих NS'ах в зоне .com (TLD). И время обновления этой информации — 6 часов (для .ru по регламенту коорд. совета, у других не знаю).

Собственно, вот для .com:

dig -t SOA com

; <<>> DiG 9.8.4-P1 <<>> -t SOA com

;; global options: +cmd

;; Got answer:

;; ->>HEADER<< — opcode: QUERY, status: NOERROR, id: 2907

;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 0

;; QUESTION SECTION:

;com. IN SOA

;; ANSWER SECTION:

com. 830 IN SOA a.gtld-servers.net. nstld.verisign-grs.com. 1355945990 1800 900 604800 86400

;; Query time: 5 msec

;; SERVER: 8.8.8.8#53(8.8.8.8)

;; WHEN: Wed Dec 19 23:43:18 2012

;; MSG SIZE rcvd: 94

Второе поле (после серийника) — 1800 — это REFRESH. 30 минут.

В .ru для сравнения, там 86400 (то бишь сутки).

Для .ru я был не прав (6 часов — время внесения изменений), для com — почти мгновенно обновится.

0

Какие еще dns от ddosexpert? Вы вообще на сайт, про который в топике говорится, заходили? Где там про dns написано?

Хотя бы разобрались, прежде чем комменты строчить…

Хотя бы разобрались, прежде чем комменты строчить…

0

Обычные DNS. Поскольку вы сами не удосужились рассказать как ваша услуга работает, я сделал вполне разумный вывод что это та-же самая услуга которую вы рекламировали и в прошлой, и в позапрошлой итерации этой темы. Капитан как-бы намекает — хочешь чтобы не строили догадки — расскажи сам как все устроено.

0

Что мы рекламировали? Где?

Вы где-то что-то откопали на каком-то нашем сайте, подумали что это имеет отношение к проекту, описанном в топике, ввели людей в заблуждение. Ну нельзя же так. Проверяйте хотя бы информацию, прежде чем комментарии писать.

Вы где-то что-то откопали на каком-то нашем сайте, подумали что это имеет отношение к проекту, описанном в топике, ввели людей в заблуждение. Ну нельзя же так. Проверяйте хотя бы информацию, прежде чем комментарии писать.

0

Тут ваших постов было несколько, они уходили в минус, вы их терли.

+1

Слышал звон, да не знает, где он…

Не было никаких постов про наши dns в проекте ddosinsurance. Был пост про сбор заявок, который был забанен вместе с аккаунтом за публикацию в профильном хабе. Вот копия — www.pvsm.ru/informatsionnaya-bezopasnost/17365

Будьте внимательнее и перед тем, как писать кучу комментариев не по делу, потрудитесь банально зайти на сайт и прочитать о чем там говорится.

Не было никаких постов про наши dns в проекте ddosinsurance. Был пост про сбор заявок, который был забанен вместе с аккаунтом за публикацию в профильном хабе. Вот копия — www.pvsm.ru/informatsionnaya-bezopasnost/17365

Будьте внимательнее и перед тем, как писать кучу комментариев не по делу, потрудитесь банально зайти на сайт и прочитать о чем там говорится.

0

"Все будет, но позже."Утром деньги — вечером стулья? ;)

+6

Что не стыкуется-то? Сказано же с udp они пока не работают и сам ДЦ, где располагаются сервера, в случае чего этот флуд режет.

0

Какой-то слишком уж рекламный пост 8(

+6

«You have to turn on javascript and cookies support in browser to visit this site».

К сайтам клиентов предъявляются такие же требования? А если бот умеет JS и Cookie (как существенная часть современных ботов), то каким образом будет осуществляться защита?

К сайтам клиентов предъявляются такие же требования? А если бот умеет JS и Cookie (как существенная часть современных ботов), то каким образом будет осуществляться защита?

0

Любые фильтры можно включать и отключать. В разделе «настройки» по домену можно всё посмотреть.

1. Частотный фильтр, желательно обученный.

2. Если боты умные и парсят ссылки, то нужно добавить страницу-ловушку, при заходе на которую будет моментальный бан.

3. Geo.

1. Частотный фильтр, желательно обученный.

2. Если боты умные и парсят ссылки, то нужно добавить страницу-ловушку, при заходе на которую будет моментальный бан.

3. Geo.

0

1. Частотный фильтр частоты чего? Если запросов в единицу времени, то это уже больше года как неактуально.

2. А зачем для этого внешняя система фильтрации, если это можно тривиально сделать самостоятельно?

3. Неактуально ещё дольше, чем п. 1.

2. А зачем для этого внешняя система фильтрации, если это можно тривиально сделать самостоятельно?

3. Неактуально ещё дольше, чем п. 1.

+1

1. Неактуально для чего? Покажите Ваши отчеты, где видно, какие фильтры у Вас не работают, а какие работают.

У нас всё открыто, можно потестировать, тут же посмотреть графики и отчеты.

2. Самостоятельно делать — все умеют и все хотят?

3. Атак с дешевым азиатским трафиком на русскоязычные сайты — больше половины. Гео — не актуально?

У нас всё открыто, можно потестировать, тут же посмотреть графики и отчеты.

2. Самостоятельно делать — все умеют и все хотят?

3. Атак с дешевым азиатским трафиком на русскоязычные сайты — больше половины. Гео — не актуально?

+1

На хабре так всегда. Приходят конкуренты и…

+4

1, 3. На Slideshare отчёты есть. Частотный фильтр не работает, фильтр по Cookie/JS не работает, фильтр по геопривязке работает слишком грубо, поведенческий фильтр — работает.

2. Так всё равно придётся делать страницу-ловушку. Это — все умеют и все хотят? :-)

2. Так всё равно придётся делать страницу-ловушку. Это — все умеют и все хотят? :-)

0

2. Что тут уметь?

0

Нечего тут уметь. Ровно так же, как и сделать «страницу-ловушку» самостоятельно — раз плюнуть.

Какой тогда смысл в системе защиты, если такую же на раз можно реализовать самостоятельно, а никаких гарантий вендор не даёт? Нормальный администратор всё равно не сможет спать ночами.

Какой тогда смысл в системе защиты, если такую же на раз можно реализовать самостоятельно, а никаких гарантий вендор не даёт? Нормальный администратор всё равно не сможет спать ночами.

0

Одно дело сделать страницу-рыбу (которая сама по себе одна никакой роли не сыграет), другое дело научить систему банить IP при запросе к ней вкупе с обеспечиванием той пропускной способностью белого траффика данной конторы.

0

Для обеих целей требуется человек, умеющий конфигурировать веб-сервер. Всё. Туториалов на эту тему — завались. Это раз.

Вообще такой метод защиты, кхм, малоэффективен. У вас будет красивый замкнутый круг:

1) ботов невозможно забанить, пока они не перейдут по определённой ссылке;

2) боты переходят по ссылкам с определённой вероятностью, и для попадания на данную конкретную страницу бот, в среднем, должен получить от сайта несколько страниц, по которым он будет переходить;

3) страницы не отдаются, так как сервер находится под атакой и не работает;

4) сервер не работает, поскольку ботов невозможно забанить.

Пока так делает «на коленке» администратор, параллельно читающий логи и что-то там выдумывающий, с таким решением ещё как-то можно смириться, но платить за него деньги совершенно бессмысленно. Это два.

Вообще такой метод защиты, кхм, малоэффективен. У вас будет красивый замкнутый круг:

1) ботов невозможно забанить, пока они не перейдут по определённой ссылке;

2) боты переходят по ссылкам с определённой вероятностью, и для попадания на данную конкретную страницу бот, в среднем, должен получить от сайта несколько страниц, по которым он будет переходить;

3) страницы не отдаются, так как сервер находится под атакой и не работает;

4) сервер не работает, поскольку ботов невозможно забанить.

Пока так делает «на коленке» администратор, параллельно читающий логи и что-то там выдумывающий, с таким решением ещё как-то можно смириться, но платить за него деньги совершенно бессмысленно. Это два.

0

Все работает. Гео под вопросом для глобальных сайтов, но имеет смысл доя региональных.

Всё руками делать долго.

Чего вы приколупались к человеку? Конкурент?

Всё руками делать долго.

Чего вы приколупались к человеку? Конкурент?

0

У вас пароль на странице «Вход» вводится без звездочек, а значит сохраняется в подсказках браузера. Нехорошо.

+11

Не найду куда вводить промо-код. При регистрации поля нету, в личном кабинете — тоже.

0

Я бы Вам рекомендовал доработать сайт — пока не внушает явного доверия. Поясню:

1. Раздел контакты — для большинства пользователей будет желанным увидеть там как минимум физический адрес. А как приятный бонус — skype номер поддержки, возможно других мессенджеров.

2. Если возможно — добавить информацию «наши клиенты». Легче принять решение, когда видишь что ты не первый клиент и остальные тоже компании доверяют.

Ну а в самом топике на хабре желательно хоть немного (больше-лучше) технических подробностей предоставления услуги, используемого оборудования и ПО и т.д. Голословную рекламу тут однозначно не любят.

Успехов Вам, задача у Вас благородная.

1. Раздел контакты — для большинства пользователей будет желанным увидеть там как минимум физический адрес. А как приятный бонус — skype номер поддержки, возможно других мессенджеров.

2. Если возможно — добавить информацию «наши клиенты». Легче принять решение, когда видишь что ты не первый клиент и остальные тоже компании доверяют.

Ну а в самом топике на хабре желательно хоть немного (больше-лучше) технических подробностей предоставления услуги, используемого оборудования и ПО и т.д. Голословную рекламу тут однозначно не любят.

Успехов Вам, задача у Вас благородная.

+12

Сайт доработаем. Графики по атакам будем выкладывать. За сегодня уже успели поймать несколько ддосов.

Офис еще не успели открыть, но скоро обязательно будет.

Подробности, и описание, что как работает, думаю, выложим в следующем посте.

Спасибо.

Офис еще не успели открыть, но скоро обязательно будет.

Подробности, и описание, что как работает, думаю, выложим в следующем посте.

Спасибо.

0

Страницу настройки домена можно сделать понятнее, если уложить настройки для каждого location id по вкладкам.

Были бы полезны разъясняющие тексты в контексте — какие опции и за что отвечают.

Также смущает мешанина из переведенных и непереведенных строк.

Были бы полезны разъясняющие тексты в контексте — какие опции и за что отвечают.

Также смущает мешанина из переведенных и непереведенных строк.

0

С 1000 клиентов по 5$ — это около 150000 рублей в месяц до вычета налогов, выплаты заработной платы сотрудникам, амортизации и обновления оборудования и пр. Офис в Орехово-Зуево будет? А что, хороший город :-)

-3

НЛО прилетело и опубликовало эту надпись здесь

Почему же «шифруемся»? Фамилия есть, все данные в паблике: www.nic.ru/whois/?domain=ddosinsurance.org

+4

А я то думал, что в случае ДДоС будут страховку выплачивать :-/

+15

Похоже, Ваш сайт уже сам от мини-хабро-ддоса загибается. Или он в принципе такой медленный?

+7

У меня летает. Check your connection.

-4

Вероятно, у Вас всё закешировалось. Попробуйте ctrl+f5.

Судя по трейсу, они находятся где-то у cogentco.com, сайт которого у меня отгружается моментально.

Судя по трейсу, они находятся где-то у cogentco.com, сайт которого у меня отгружается моментально.

+1

неверно — похоже у ТС хостер solarcom.ch/en/dedicated_servers#features

(во всяком случае IP это точно)

(во всяком случае IP это точно)

0

Вот сейчас лег.

0

Минут 5 могли быть проблемы, когда только началась атака. Сейчас всё нормально.

-4

А как на счет того что заполняли раньше заявку?!

+1

Я говорю вот про этот пост: habrahabr.ru/post/154925/

от habrahabr.ru/users/DDoSExpert/

вот «кешированная» копия того поста: so-l.ru/news/show/5571779

от habrahabr.ru/users/DDoSExpert/

вот «кешированная» копия того поста: so-l.ru/news/show/5571779

+1

Рассылку сделаем сегодня-завтра. 1000 заявок, кстати так и не набралось. Но проект решили всё равно запустить.

-2

возможно потому, что на всё сайте ваших реквизитов — только телефон. данные во whois скрыты и на физлицо.

всё это смущает.

всё это смущает.

+1

Кстати, а почему переместили топик в черновики? Разве Вы не подумали, что такой поступок может оказывать негативное влияние на популярность/доверия к сервису, и по этой причине не сможете набрать 1000 заявок?

ps. По крайнее мере нужно было уведомлять пользователей (которые заполнили заявку) о „проблеме”.

ps. По крайнее мере нужно было уведомлять пользователей (которые заполнили заявку) о „проблеме”.

+1

5$ за один поддомен sub1.site.ru или за .site.ru?

У моего сайта 5 действующих поддоменов, сколько я должен заплатить?

У моего сайта 5 действующих поддоменов, сколько я должен заплатить?

0

Проблем с поисковым трафиком не будет?

0

а потом на кого-то из застраховавшихся приходит ддос, все выключаются и бизнес закончился? :)

+3

Понабегут сейчас к вам админы Lineage 2 пираток, почувствуете боль и унижения)

+3

Я не понимаю их бизнес-модели, хоть убейте.

+2

Дополнительные услуги:

Превышение трафика — 0.3$/GB (по умолчанию включено 500Mb/час = 350GB/мес.)

Фильтрация более 20 дней в месяц -15$/сутки

При 10 гигабитах (которые гарантируются) атаки бесплатными будут только первые 47 минут, дальше — 135 долларов в час.

Превышение трафика — 0.3$/GB (по умолчанию включено 500Mb/час = 350GB/мес.)

Фильтрация более 20 дней в месяц -15$/сутки

При 10 гигабитах (которые гарантируются) атаки бесплатными будут только первые 47 минут, дальше — 135 долларов в час.

0

На таких условиях выгоднее вернуть $5 и не смочь.

0

Прошу прощения, расчет для гигабита.

128 мегабайт в секунду * 60 секунд * 60 минут = 450 гигабайт в час.

128 мегабайт в секунду * 60 секунд * 60 минут = 450 гигабайт в час.

0

Хорошее замечание. Дописали на сайте «Учитывается только очищенный трафик».

0

вопросов несколько:

— что будет, если боты не будут спрашивать dns много и вы не заметите атаки?

— что будет если боты не будут спрашивать dns вообще, и вы не заметите атаки а роботы не заметят ваших попытко перевести ее на фильтр?

— что будет если боты заметят dns и убьют его (это не сложно учитывая вашу архитектуру)?

у меня напрашиваются неприятные ответы на эти «если», но давайте заслушаем зачинщиков…

— что будет, если боты не будут спрашивать dns много и вы не заметите атаки?

— что будет если боты не будут спрашивать dns вообще, и вы не заметите атаки а роботы не заметят ваших попытко перевести ее на фильтр?

— что будет если боты заметят dns и убьют его (это не сложно учитывая вашу архитектуру)?

у меня напрашиваются неприятные ответы на эти «если», но давайте заслушаем зачинщиков…

+5

Автор, вот вижу что строчкой ниже вы ответили. А мои вопросы вы намеренно игнорируете?

+3

Причем тут вообще днс? Вы о чем?

-5

Ваш раздел «Как это работает?»

Клиент фактически переводит свой домен в ваше управление, на ваши DNS-сервера.

Очень странно от вас слышать — «При чем тут DNS?».

Он как-бы… при всем?

Начиная от способов обнаружения атаки, заканчивая единой точкой отказа и потенциальными рисками для всех ваших клиентов, которые будут так-же лежать навзничь всем колхозом «потому что 2.5mpps, работаем над этим».

нет?

Клиент фактически переводит свой домен в ваше управление, на ваши DNS-сервера.

Очень странно от вас слышать — «При чем тут DNS?».

Он как-бы… при всем?

Начиная от способов обнаружения атаки, заканчивая единой точкой отказа и потенциальными рисками для всех ваших клиентов, которые будут так-же лежать навзничь всем колхозом «потому что 2.5mpps, работаем над этим».

нет?

+6

Давайте вы лучше подробно ответите на все вопросы, а еще лучше в статье изложите как вы обнаруживаете атаку и прочие технические детали.

+4

Откуда Вы это взяли? Где сказано, то надо переводить на наши DNS? Причем тут DNS?

-1

как я понял ваша компания ddosexpert(dot)ru, на ней в новостях есть «защита от 99% DDoS-атак через DNS за 5$»

наверно из за этого ребята из куратора интересуются про днс )

наверно из за этого ребята из куратора интересуются про днс )

+2

из ваших-же статей и описании услуги на предыдущей итерации ddosinsurance я это взял. очевидно?

если это не так, то хотя-бы надо было сделать часть «Как это работает» в текущей статье. Логично?

Расскажите «как это работает». Можно без той части как работают фильтры и то что является реальным «know how», достаточно способ обнаружения атаки и перенаправления трафика и какие действия должен сделать клиент для подключения.

Ну и раз мы уже до этого добрались — ответьте пожалуйста на моих 3 вопроса. Это-же не сложно…

если это не так, то хотя-бы надо было сделать часть «Как это работает» в текущей статье. Логично?

Расскажите «как это работает». Можно без той части как работают фильтры и то что является реальным «know how», достаточно способ обнаружения атаки и перенаправления трафика и какие действия должен сделать клиент для подключения.

Ну и раз мы уже до этого добрались — ответьте пожалуйста на моих 3 вопроса. Это-же не сложно…

+2

способ обнаружения там простой — клиент прибежит и попросит подключить услугу :)

при этом, если у него нет промо-кода, то еще $500 заплатит за срочное подключение.

при этом, если у него нет промо-кода, то еще $500 заплатит за срочное подключение.

0

flx, у Вас удивительная компания и удивительные сотрудники. Вы откопали где-то ссылку на какой-то проект, не имеющий ни малейшего отношения к ddosinsurancе и теперь задаете вопросы по тому проекту.

Ваши вопросы по днс не имеют вообще никакого отношения к текущему проекту. Могли бы хотя бы просто зарегистрироваться, чтобы понять суть проекта, там конечно нет детального описания, но любой сисадмин поймет «что, куда».

Ваши вопросы по днс не имеют вообще никакого отношения к текущему проекту. Могли бы хотя бы просто зарегистрироваться, чтобы понять суть проекта, там конечно нет детального описания, но любой сисадмин поймет «что, куда».

0

НЛО прилетело и опубликовало эту надпись здесь

46.28.201.51/test_file пытается загрузиться Downlod Master-ом

Для изменения NS на nic.ua нужны имя сервера и IP, причем два сервера с разными именами.

Для изменения NS на nic.ua нужны имя сервера и IP, причем два сервера с разными именами.

0

Сайт конторы судя по всему задедосили…

+4

Хабраэффект :)

+3

ДДосят, но сайт работает и немного тормозит.

-8

не работает ) вообще.

+7

Вас забанило. Отписали в личку

-5

не забанило 100% потому что даже с других ип не открывает )

раза два обновил, кое как хтмл загрузился. рисунки не грузит )))

вообщем. видна цена вашей защиты

раза два обновил, кое как хтмл загрузился. рисунки не грузит )))

вообщем. видна цена вашей защиты

+5

и да, как меня могло забанить, или у вас настолько дикий анализатор логов, что он от 1-2 запросов в минуту(!) меня банит?

+3

Забанило весь СССР

Но сайт действительно работает.

Но сайт действительно работает.

+3

Очень странно слышать от компании по защите от DDoS что их заддосили.

Не знаю у кого сайт работает но у меня он просто по таймауту отваливается.

Не знаю у кого сайт работает но у меня он просто по таймауту отваливается.

+11

Что-то мне подсказывает, что эта тема идет по сценарию предыдущей. Опять сайт лежит, пользователи по каким-то причинам банятся по IP, потом их разблокируют, и все по кругу.

+3

Идет ddos 2,5 mpps syn flood, работаем над ним.

-4

Предлагаю начать считать уровень доступности ddosinsurance.org

+2

Вот и я про то же, что в прошлый раз тоже были внезапно ддосы, которые надолго положили сайт, вы также об этом уведомляли в комментариях, а потом тему переместили в черновики.

+2

Ммм… по ходу сайт просто должен работать как-то. Работаем — это не вариант.

0

Потом они эту тему удалят и создадут его двойника еще через 3 месяца, в надежде что в этот раз все будет «как надо»?

+5

НЛО прилетело и опубликовало эту надпись здесь

Методы защиты от http можно посмотреть в «настройках» по домену, там всё как на ладони.

-3

Мне лично это напоминает — solarcom.ch/en/ddos_protection

+2

HTTPS фильтруете?

+2

Странная контора.

Даже сайт открывается только с забугорных ипов.

Зачем? Хабраэффект фильтруете, чтоли…

Даже сайт открывается только с забугорных ипов.

Зачем? Хабраэффект фильтруете, чтоли…

+5

Сайт лежит.

+2

Нормально открывается из этой страны

-4

Возможно, вам повезло со страной.

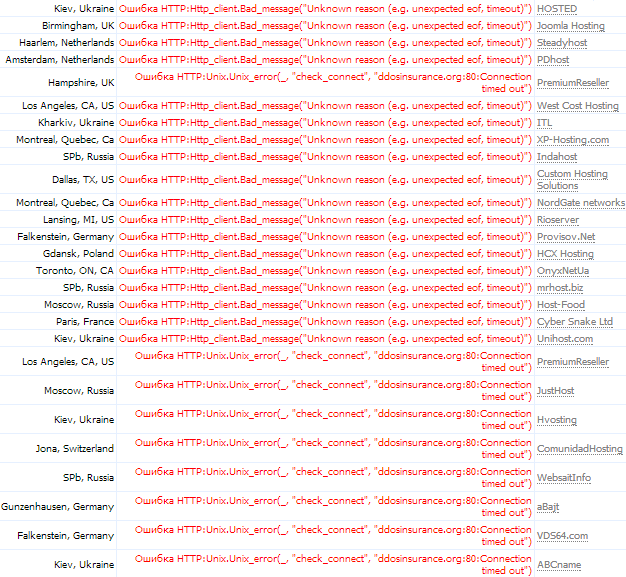

host-tracker.com:

host-tracker.com:

+1

удалили бы вы уже свой пост, не позорились бы… а то очень смешно выглядит, компания специализирующаяся на защите от ддос, легла от ддос…

вам больше опыта нужно… вы видать не видели еще сильных атак.

вам больше опыта нужно… вы видать не видели еще сильных атак.

+13

Есть проблемы с доступом к сайту из некоторых регионов, в ближайшее время восстановим.

-8

Мне кажется или вы являетесь реселлером dragonara.net/?

+1

Есть сервера и в драгонаре тоже.

0

А где еще есть?

Проясните, как технически происходит «подключение» клиента к вашим услугам.

Проясните, как технически происходит «подключение» клиента к вашим услугам.

+2

так и есть. Тут Пинкертоном быть не нужно, все на поверхности.

И «бизнес-модель», если ее так можно назвать — отсюда проистекает.

И «бизнес-модель», если ее так можно назвать — отсюда проистекает.

+2

Пафосно, не понятно, не информативно и… не работает.

+2

у меня комплексный вопрос. самое неприятное в этой истории то, что сам по себе куратор защищает проекты злоумышленников, которые наживаются на пользователях через СМС:

%ping zippro.ru

PING zippro.ru (178.248.236.52): 56 data bytes

64 bytes from 178.248.236.52: icmp_seq=0 ttl=58 time=26.683 ms

^C

— zippro.ru ping statistics — 1 packets transmitted, 1 packets received, 0.0% packet loss

round-trip min/avg/max/stddev = 26.683/26.683/26.683/0.000 ms

посмотрим по whois данные:

% whois 178.248.236.52

…

netnum: 178.248.232.0 — 178.248.239.255

netname: RU-QRATOR-20100512

descr: HLL LLC

remarks: QRATOR filtering network

country: RU

org: ORG-LA267-RIPE

admin-c: LA27-RIPE

tech-c: AA8879-RIPE

status: ALLOCATED PA

mnt-by: RIPE-NCC-HM-MNT

mnt-lower: MNT-QRATOR

mnt-routes: MNT-QRATOR

mnt-domains: MNT-QRATOR

source: RIPE # Filtered

…

теперь посмотрим отчеты антивирусных компаний:

news.drweb.com/?i=2658&c=23&lng=ru&p=1 и подобные (они легко гуглятся по словосочетаниям «СМС Троян», «Локер», «Мошенники СМС в России»

получается, куратор защищает то, что ворует ваши СМС и при этом они ни разу не являются «белой» компанией.

вопрос: как в будущем DDoSInsurance планирует не ввязываться в подобного рода ситуации?

%ping zippro.ru

PING zippro.ru (178.248.236.52): 56 data bytes

64 bytes from 178.248.236.52: icmp_seq=0 ttl=58 time=26.683 ms

^C

— zippro.ru ping statistics — 1 packets transmitted, 1 packets received, 0.0% packet loss

round-trip min/avg/max/stddev = 26.683/26.683/26.683/0.000 ms

посмотрим по whois данные:

% whois 178.248.236.52

…

netnum: 178.248.232.0 — 178.248.239.255

netname: RU-QRATOR-20100512

descr: HLL LLC

remarks: QRATOR filtering network

country: RU

org: ORG-LA267-RIPE

admin-c: LA27-RIPE

tech-c: AA8879-RIPE

status: ALLOCATED PA

mnt-by: RIPE-NCC-HM-MNT

mnt-lower: MNT-QRATOR

mnt-routes: MNT-QRATOR

mnt-domains: MNT-QRATOR

source: RIPE # Filtered

…

теперь посмотрим отчеты антивирусных компаний:

news.drweb.com/?i=2658&c=23&lng=ru&p=1 и подобные (они легко гуглятся по словосочетаниям «СМС Троян», «Локер», «Мошенники СМС в России»

получается, куратор защищает то, что ворует ваши СМС и при этом они ни разу не являются «белой» компанией.

вопрос: как в будущем DDoSInsurance планирует не ввязываться в подобного рода ситуации?

+3

Так это основные клиенты ведь — нормальным конторам такое редко нужно.

+1

То, что противоречит УК РФ — у нас размещать нельзя.

0

Будьте добры, статью укажите по которой проходит zippro.

Вот тот-же. И у нас такие затруднения. Отказать просто потому что они нам «не нравяться» мы не можем.

Вот тот-же. И у нас такие затруднения. Отказать просто потому что они нам «не нравяться» мы не можем.

+4

Значит слабохарактерные вы. У нормальных людей не должно быть никаких «не можем», так и скажите, что не хотите, мелочные, за каждую копеечку готовы защищать кого угодно. Фу… самое противное, что вы это так не воспринимаете, а оно со стороны так и есть. Вообще есть хорошая поговорка по этому поводу «на чужом горе счастья не построишь» — оно ведь вам по карме вернётся.

0

Мы это прекрасно понимаем. поэтому вы не найдете у нас фармо/порно/HYP/пиратского контента и прочей сетевой мерзости… но zippro рубить за контент размещаемый пользователями это как yandex рубить за содержимое tesak.narod.ru, например. Или Калашникова за горы трупов.

+1

вы не найдете у нас фармо/порно/HYP/пиратского контента и прочей сетевой мерзости

Oh really?

blog.rutracker.org/?p=408

На рутрекере ну прям совсем нет пиратского контента, а что есть — попало туда случайно :)

+1

какие-то у вас двойные стандарты… смс-разводы — это нормально, а честное порно — мерзость?

0

P.S.: А что касается законности, то практика давно идёт, уже много кого посадили за эти смски, даже с Казахстана людей недавно привезли. Такие уголовные дела есть и ваша работа попадает под пособничество, так что лучше 100 раз подумать.

0

Помнится, был такой товарищ — Аль Капоне. Вся страна знала, что он — влиятельный мафиози. А вот подкопаться под него долго не могли.

Вот допустим у него был бы сайт. Вы бы стали его защищать, зная, что данный товарищ — убийца, но при этом ни по одной статье не проходит? :)

Вот допустим у него был бы сайт. Вы бы стали его защищать, зная, что данный товарищ — убийца, но при этом ни по одной статье не проходит? :)

0

Сайт, собственно, лежит.

ИМХО:

Сервис, который сам себя не может защитить — не имеет права на жизнь

ИМХО:

Сервис, который сам себя не может защитить — не имеет права на жизнь

+10

Сайт может не открываться из некоторых регионов.

Сделайте в cmd «ipconfig /flushdns» (для windows)

Сделайте в cmd «ipconfig /flushdns» (для windows)

-4

Боюсь вас огорчить, но проблема не в этом. У меня ваш сайт нормально открывался при начале обсуждения статьи и уже исправно лежит последний час-другой. При этом никаких ошибок страница не выдает, просто дли-и-и-ительная попытка загрузки. Для сведения — Киев/Украина.

+2

СПб/Россия, тоже самое, как статья появилась — сайт работал — но не долго, и до сих пор не открывается

0

У нас в DNS был слишком большой TTL, а должен был быть 300 сек, Вам отдается старый ip, на котором 2,5 mpps оказались критичными. Как только днс обновится и выдастся рабочий ip — сайт откроется. Попробуйте www.ddosinsurance.org

+1

А так работает, подтверждаю!

0

как застраховаться от такого вашего косяка впредь?

0

Теперь ttl не более 900 сек, с этим проблем не будет.

0

что еще забыли? ;)

+1

900? у меня 30 на всех продакшенах стоит. для меня минута простоя критична, а у вас 15…

0

НЛО прилетело и опубликовало эту надпись здесь

Вы серьезно? или вы один из тех, кто держит днс на одном серере на разных IP?

0

НЛО прилетело и опубликовало эту надпись здесь

А что 300 поможет здесь? :) У Акамаи, например, система редиректа через CNAME. TTL рандомом раздается в пределах 20-60 секунд — результирующий TTL суммарно через 3 CNAME получается где-то меньше 30 секунд.

0

700к посетителям сайта тоже по телефону объяснять, что надо сделать flushdns? *facepalm*

0

Уж сколько раз твердили миру…

+2

Я ранее видел похожую статью по страхованию от DDoS атак за 5$, статью быстро скрыли, не взлетело.

Это попытка номер два? Или передрали идею?

Это попытка номер два? Или передрали идею?

+2

Отбил атаку сейчас с их помощью в 1 гигабит. Впечатлило.

-4

Мне из этого поста свалились в почту все комментарии. Это как понимать?

0

A как дела с SSL траффиком?

0

с такой отдышкой, джентельмены — вы не пробежите и ста ярдов…

0

Что-то ничего не доступно на сайте — логин просит.

В связи с массовым ДДоСом на жумлы/wp легли?

В связи с массовым ДДоСом на жумлы/wp легли?

0

Зарегистрируйтесь на Хабре, чтобы оставить комментарий

Страхование от DDoS-атак за 5$