Источник: Proofpoint

Наборы эксплоитов и известные уязвимости ПО применяются для кибератак очень редко. На самом деле, более 99% успешных атак производится с участием жертвы. Цель должна собственноручно открыть файл, запустить макрос, нажать на ссылку или выполнить какое-то другое действие. Такова статистика из последнего отчёта от компании Proofpoint.

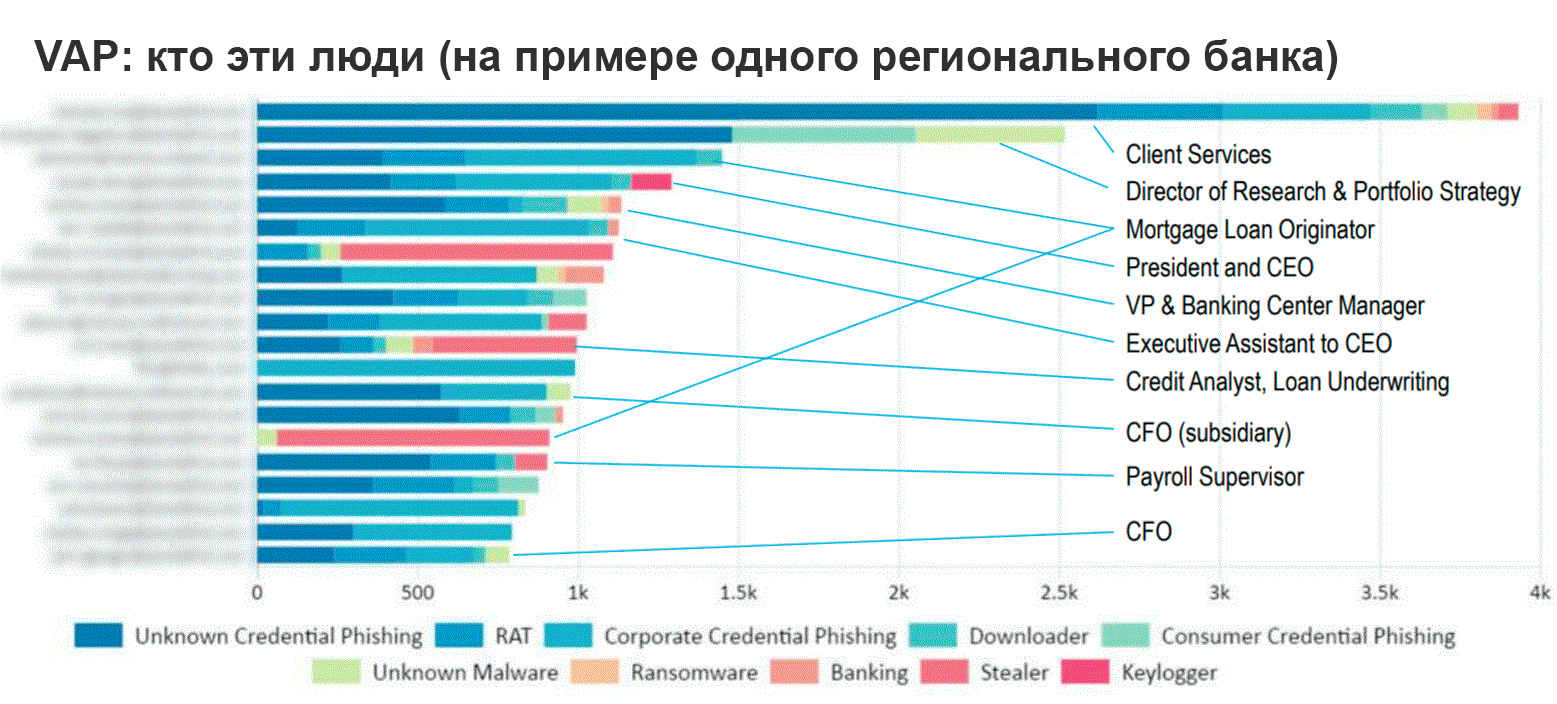

Современные атаки фокусируются не на инфраструктуре, а на конкретных людях. Специалисты даже выделяют особый тип пользователей, представляющих максимальную угрозу для любой организации — так называемые VAP-пользователи (Very Attacked People), по аналогии с VIP-персонами. Хакеры их очень ценят.

Человеческий фактор

Вместо того чтобы атаковать компьютерные системы и инфраструктуру, субъекты угроз сосредоточились на людях, с учётом должности жертвы, её роли в организации, доступа к данных — и вероятности того, что пользователь нажмёт на ссылку.

Таким образом, точка входа в систему перед проведением целевой атаки выбирается не среди серверов и уязвимого программного обеспечения, а среди персонала компании.

Кроме таргетированных атак, есть и массовые рассылки фишинговых писем. Злоумышленники надеются, что среди получателей найдётся хотя бы одна VAP-персона: «За последние 18 месяцев социальная инженерия стала более распространённой и эффективной в охоте на людей, — говорится в отчёте Proofpoint. — Злоумышленники рассылают сообщения от имени постороннего лица или якобы от доверенного коллеги, или устанавливают всё более продвинутые вредоносные программы, которые скрыто профилируют сотрудников, крадут конфиденциальные и учётные данные, чтобы сделать будущие атаки более эффективными. Независимо от векторов атаки — электронной почты, облачных приложений, веб-сайтов, социальных сетей или других векторов — жертвы неоднократно демонстрируют эффективность социальной инженерии, которая убеждает их нажимать на вредоносные ссылки, загружать небезопасные файлы, устанавливать вредоносные программы, переводить средства и раскрывать конфиденциальную информацию».

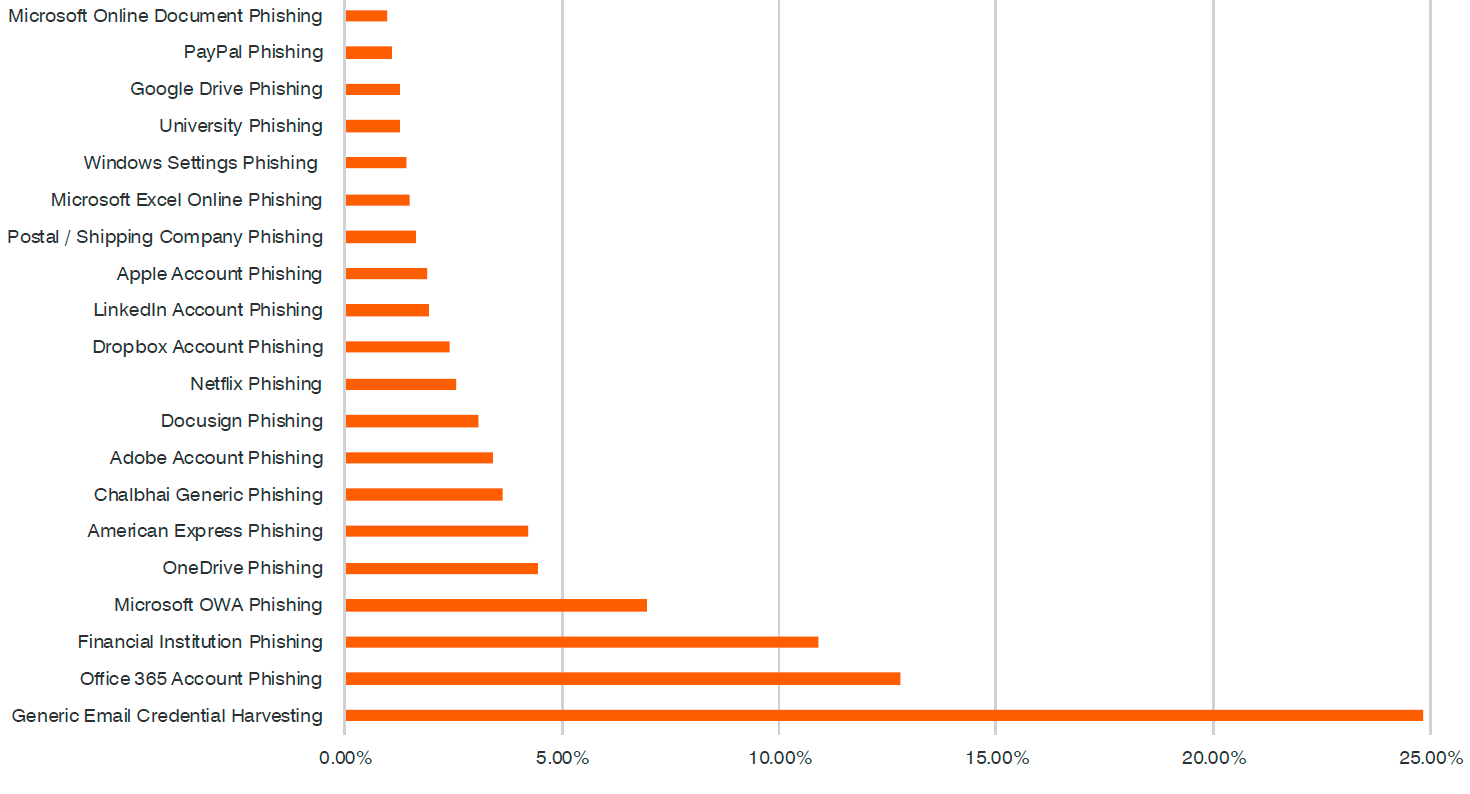

Самые популярные «приманки» для фишинга в 2018 году, в процентах от общего объёма

Социальная инженерия и фишинг сейчас применяется в очень широком масштабе. Это очень дешёвый и просто способ атаки. Но самое главное — он реально работает.

Средний CTR по самым эффективным «приманкам» фишинга в 2018 году

Кажется, что проблема в людях. Легко обвинить пользователей в том, что они поверили письму из сомнительного источника, щёлкнули по ссылке или открыли файл. Но в реальности атаки становятся всё более изощрёнными. Часто бывает трудно отличить вредоносное электронное письмо от обычного, потому что злоумышленники адаптируют свои почтовые рассылки. Например, высылают письма как будто из надёжного источника, такого как поставщик облачных услуг, Microsoft или Google, от имени коллеги или даже от начальника.

Злоумышленники даже пытаются имитировать бизнес-процессы внутри фирмы, чтобы увеличить шансы на успех. Например, пользователь может с подозрением отнестись к письму якобы от коллеги, если оно пришло посреди ночи. Поэтому такие письма специально рассылаются в середине рабочего дня: так выше шансы, что жертва щёлкнет по ссылке.

«Киберпреступники агрессивно применяют социальную инженерию, потому что рассылка мошеннических писем, кража учётных данных и загрузка вредоносных вложений в облачные приложения проще и намного выгоднее, чем создание дорогостоящего, требующего много времени эксплоита, у которого высока вероятность сбоя, — говорит Кевин Эпштейн, вице-президент по операциям с угрозами для Proofpoint. — Более 99% кибератак полагаются на взаимодействие с человеком, что делает отдельных пользователей последней линией обороны. Чтобы значительно снизить риск, организации нуждаются в целостном подходе к кибербезопасности с учётом человеческого фактора, включая эффективное обучение по вопросам безопасности и многоуровневую защиту».

Защита от фишинга

Хотя фишинговые атаки хорошо маскируются, есть способы автоматически определить, что может быть угрозой. Также нужно довести для до сотрудников, что поставщики облачных услуг, такие как Microsoft и Google, не будут просить пользователей переходить по неожиданным ссылкам для ввода учётных данных и другой информации. Если пользователь видит подозрительный URL, то лучше не щёлкать по ссылке, а напрямую в браузере зайти на сайт компании, и использовать навигацию по сайту.

Организациям также следует обеспечить регулярное обновление программного обеспечения и патчей безопасности. Так повышается шанс, что в случае случайного запуска вредоносное ПО на известных уязвимостях не сработает.

Например, неожиданные электронные письма, которые требуют что-то срочно сделать, можно рассматривать как подозрительные. Если пользователь сомневается, лучше связаться с предполагаемым отправителем и узнать, действительно ли он обращается с такой срочной просьбой. А ещё лучше внедрить систему аутентификации с цифровыми подписями, что полностью защищает письма от подделки.

Например, недавно компания GlobalSign заключила соглашение с корпорацией Sanmina, ведущим поставщиком интегрированных производственных решений, для цифровой подписи всей исходящей электронной почты. С сертификатами GlobalSign предприятия могут подписывать и шифровать электронную почту с помощью технологии S/MIME. Так и сделает Sanmina для 25 000 своих сотрудников. При этом она продолжит использовать почтового провайдера Gmail в рамках корпоративного пакета GSuite, но у провайдера нет автоматического доступа к содержимому писем, потому что с шифрованием S/MIME прочитать письмо может только его получатель (теоретически).

«Интеграция GlobalSign позволяет реализовать лучшую в отрасли систему безопасности для электронной почты, укрепляя нашу способность блокировать фишинг и атаки на социальной инженерии», — сказал Мэтт Рамберг, вице-президент по информационной безопасности Sanmina. — Недавнее появление S/MIME в пакете GSuite позволило внедрить эти улучшения с GlobalSign, чтобы обеспечить еще более безопасные коммуникации для наших сотрудников, клиентов и поставщиков».

GlobalSign является лидером в защите электронной почты с шифрованием S/MIME, защищая десятки тысяч компаний по всему миру от фишинга и других проблем безопасности.