В трёх предыдущих статьях (один, два, три) мы рассказали о том, как модернизировали проводную сеть в офисе «Инфосистемы Джет». Теперь пора рассказать о модернизации беспроводной сети.

Недостатки старой сети

Беспроводная сеть в нашем офисе была построена на оборудовании другого вендора. И работа этой сети вызывала серьезное недовольство как у пользователей, так и у системных администраторов.

Что не нравилось пользователям?

К сети было непросто подключиться. У нас была реализована концепция BYOD (bring your own device), когда пользователь мог самостоятельно подключить устройство к сети. Например, если устройство, подключаемое к сети, является корпоративным ноутбуком сотрудника, то ему нужно предоставить доступ как к ресурсам компании, так и в интернет. А если пользователь принес свое устройство — смартфон, планшет, — то надо предоставить ему доступ только в интернет. Несмотря на такую возможность, поддержка беспроводной сети требовала больших усилий администраторов, так как возникало множество ситуаций, с которыми приходилось разбираться в индивидуальном порядке. Плюс масса нюансов с фрагментированными платформами, когда нет стандартизированных рабочих мест. В итоге ресурсные затраты на утрясание всех аспектов выходили совсем нецелесообразными. Логичнее было построить все заново.

Какие нарекания вызывала сеть Wi-Fi у администраторов?

Приходило огромное количество заявок от пользователей с теми или иными проблемами подключения, невозможности настроить оборудование и т. д. Кроме того, старая сеть создавалась примерно в 2012–2013 годах, а с тех пор и стандарты изменились, и скорости стали выше.

Мы посчитали и поняли, что модернизировать существующую сеть получится дороже, чем полностью заменить её на новую, с применением архитектуры и оборудования компании Huawei. На том и порешили.

В качестве технической основы решения выбрали точки доступа Huawei AP6050DN и AP6052DN. Это современные устройства, которые поддерживают стандарты IEEE 802.11b/g/n/ac и работают в диапазонах 2,4 ГГц и 5 ГГц. Также мы решили использовать контроллер беспроводной сети Huawei AC6605 (точнее, два контроллера, объединенные в кластер) и программно-аппаратный комплекс Huawei Agile Controller Campus (HACC) — для авторизации пользователей и управления доступом.

Чем различаются диапазоны 2,4 ГГц и 5 ГГц

Диапазон 5 ГГц лучше подходит для обслуживания большого количества устройств в зоне действия одной точки, абоненты не мешают друг другу. В диапазоне 2,4 ГГц больше дальность действия, волны лучше проникают сквозь стены и перекрытия, меньше помех из-за отражений от мебели и элементов конструкций.

Радиообследование

Поскольку к существующей сети Wi-Fi у нас были нарекания не только к способу подключения, но и к качеству радиопокрытия, мы начали с радиообследования. Традиционно это осуществляется путем обхода всех помещений с ноутбуком, утыканном адаптерами для измерений, и настроенным ПО AirMagnet. В каждом помещении нужно сделать несколько замеров, зафиксировав положение ноутбука.

Рассказывает Александр Гуляев asha77: в нашем офисе много длинных коридоров, таскать измерительное оборудование самостоятельно — долго и утомительно. Походив так денек-другой, мы устали и решили собрать что-нибудь более технологичное. Погуглили. На Авито за 2500 рублей был куплен полудохлый гироскутер. Из остатков профилей от видеостены было скручено подобие базы, в которую интегрированы куски безжалостно распиленного гироскутера со всеми его внутренностями плюс Raspberry Pi. Коллеги подогнали программатор, а креативные немцы (или они голландцы?) с гитхаба — софт, который заливается в контроллер гироскутера и позволяет управлять командами через RS232 от Raspberry PI. В сам PI было залито приложение на Node.js для управления контроллером со смартфона. Получился робот (назвали Робиком), который возит за оператором ноутбук. Благодаря Робику детальное радиообследование офиса заняло почти в два раза меньше времени, чем в обычном варианте. Это при том, что практически ничего не дотачивали за неимением времени.

Не без помощи Робика выяснилось, что уровень сигнала у нас достаточно неплохой. Значит, точки доступа были расставлены в правильных местах с нормальной плотностью. Но некоторые из них в диапазоне 2,4 ГГц мешали друг другу. Поэтому мы решили после модернизации в местах с высокой плотностью установки точек на части точек отключить 2,4 ГГц и использовать только 5 ГГц.

Кроме того, в местах с большой плотностью мы установили точки доступа серии AP6052DN, а не AP6050DN. Они позиционируются вендором именно для мест с большим количеством абонентов. AP6052DN имеют два передатчика, один из которых работает в двух диапазонах и автоматически переключается на оптимальный, а второй передатчик работает только на 5 ГГц.

Безопасность

Беспроводной доступ всегда предполагает наличие механизма авторизации, потому что радиоэфир — это открытая среда, и прослушивать его может кто угодно. Поэтому вопросам безопасности — шифрованию, авторизации, — должно уделяться максимальное внимание. С этого и нужно начинать проектирование беспроводной сети.

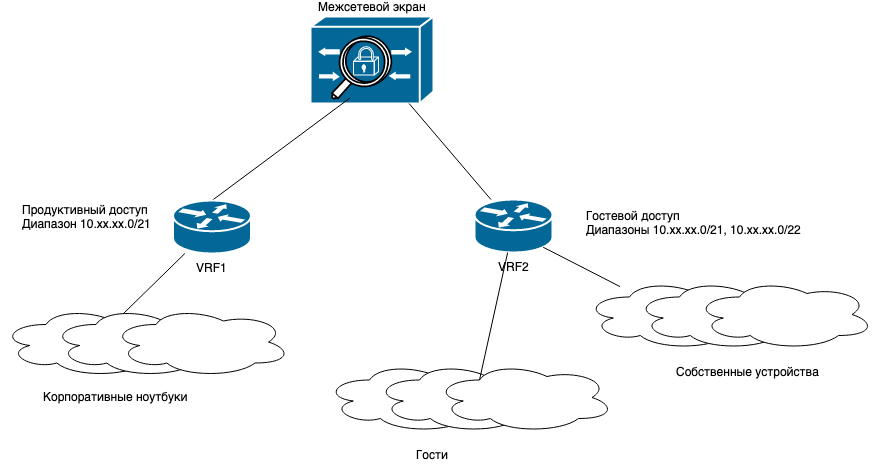

У нас есть три типа доступа: production-доступ, гостевой доступ и подключение собственных устройств сотрудников.

Production-доступ

Production-доступ используется на корпоративных ноутбуках. Сотрудники могут обращаться к тем же самым корпоративным ресурсам, что и при подключении по проводу. Индустрия для такого варианта давно выработала стандартную схему авторизации по стандарту WPA2.

Авторизация производится по персональным сертификатам пользователей. В старой сети вендорское решение для авторизации представляло собой отдельный удостоверяющий центр и самостоятельно генерировало пользовательские сертификаты. Работало по принципу «один раз настроил и все работает», но, если что-то шло не так, наша служба технической поддержки не могла извлечь сгенерированный сертификат и поставить его на устройство пользователя вручную.

Поэтому решили, что проприетарного решения у нас больше не будет, и мы будем интегрироваться с существующим корпоративным удостоверяющим центром Microsoft. Есть три способа установить пользовательский сертификат на компьютер пользователя: через групповые политики AD, принести ноутбук в отдел информационно-технической поддержки, сотрудник которого поставит сертификат, либо воспользоваться автопровижинингом.

Поговорим о третьем способе. Как это работает? Пользователь пытается подключиться к нашей беспроводной production-сети. Если он это делает в первый раз, его автоматически перенаправляют на наш внутренний портал Huawei, который реализован с помощью продукта Agile Controller Campus, и предлагают запустить небольшую утилиту.

Эта утилита инициирует обращение Huawei Agile Controller Campus к корпоративному удостоверяющему центру, генерирование индивидуального сертификата пользователя, и установку его в хранилище сертификатов на локальном компьютере.

Вообще в компаниях, в которых все рабочие места более или менее стандартны, удобнее распространять сертификаты по рабочим станциям с помощью групповых политик Microsoft средствами Active Directory. Но у нас это возможно не для всей организации, потому что многие компьютеры работают на Linux. Поэтому больше всего страдают те разработчики, у которых установлены различные отечественные варианты Linux. Разнообразные современные ИТ-решения для таких ОС, к сожалению, появляются в последнюю очередь.

В связи со всем сказанным, всегда должна быть возможность ручной настройки рабочей станции.

Гостевой доступ

Любой сотрудник нашей компании может пригласить гостя. Если ему потребуется доступ в Интернет, то при подключении к корпоративной Wi-Fi сети система автоматически перенаправляет его на портал авторизации (Captive Portal). При этом логин и пароль гость получает у сотрудника, который его пригласил.

Но откуда сотрудник возьмет этот логин с паролем? Раньше специалисты информационно-технической поддержки раз в один-два месяца генерировали наборы логинов и паролей, которые можно было получить на стойке в приёмной. Любой сотрудник мог подойти к секретарям и попросить данные для входа в сеть. Затем секретари отправляли в службу информационно-технической поддержки письмо с информацией, каким сотрудникам и для каких посетителей была предоставлена информация.

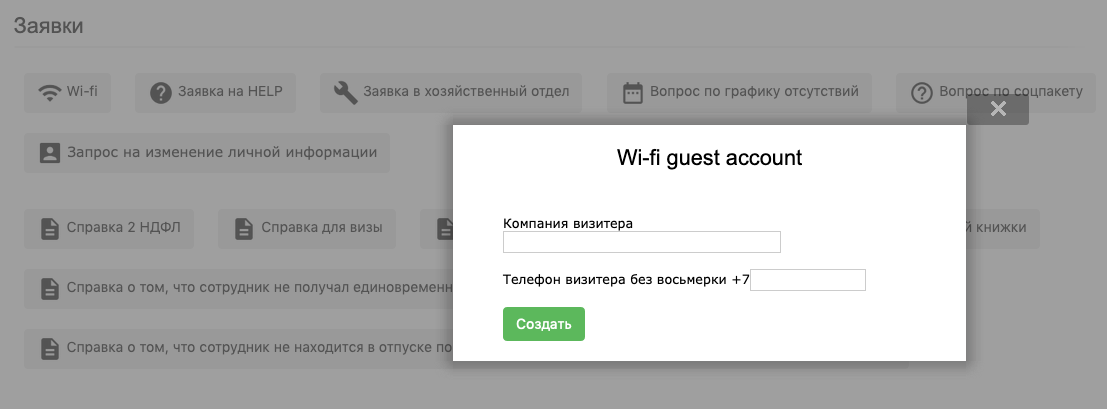

Как вы понимаете, схема была слишком неудобной и устаревшей. Поэтому в новой сети мы применили совершенно другой подход. Теперь у нас есть раздел на внутреннем портале, где достаточно ввести название компании и мобильный телефон гостя. Ему на телефон приходит SMS с данными для входа, а сотруднику на почту приходит подтверждение об успешной операции. В качестве резервного варианта на переходный период мы оставили и привычную схему с секретарями.

У продукта Huawei Agile Controller Campus (HACC) есть несколько веб-интерфейсов для использования в различных целях: портал авторизации для гостей, админский интерфейс, портал самообслуживания и SOAP-модуль. У SOAP-модуля есть различные API, с помощью которых можно управлять HACC из стороннего программного обеспечения. Поэтому мы написали интерфейс для взаимодействия нашего корпоративного портала с решением Huawei.

Для гостевого Wi-Fi мы предоставляем доступ в интернет и к ресурсам компании, открытым во внешнюю сеть. У нас запрещены торренты и трафик в сети, которые считаются ботнетами; запрещён доступ к ресурсам для взрослых и к хостам, предназначенным для обхода ограничений. Благодаря такой политике у нас пока не было всплесков безумного трафика с гостевого Wi-Fi, и мы не ограничиваем пропускную способность.

Собственные мобильные устройства

В нашей новой сети для авторизации собственных устройств применяется протокол EAP-TTLS, а не EAP-TLS, т. е. на стороне пользователя сертификаты не используются, потому что автоматически поставить сертификат на произвольное устройство — крайне сложная задача. Рискну предположить, что ни один вендор не сможет её решить.

В тоже время у подключения по EAP-TTLS есть свой недостаток: злоумышленник может установить свою точку доступа и попытаться каким-то образом отловить в эфире логины и хэши паролей наших пользователей. Поэтому с логинами и паролями, которые применяются для доступа к корпоративным ресурсам, в гостевую сеть подключаться нельзя.

Мы ввели отдельные логины и пароли для подключения персональных мобильных устройств. Они генерируются по тому же принципу, что и гостевые: любой пользователь может зарегистрировать своё мобильное устройство на специальном портале самообслуживания. Сейчас он реализован через одну из веб-форм Huawei Agile Controller Campus. Регистрация действует в течение определённого периода, который заканчивается вместе с наступлением даты обязательной смены пароля в соответствии с корпоративными политиками ИБ.

Если кто-то из сотрудников хочет принести собственный ноутбук, планшет или смартфон и получить с него доступ не только в интернет, но и к корпоративным ресурсам, то придётся согласовать это с руководством службы безопасности, затем пойти в отдел информационно-технической поддержки, где ему сгенерируют и установят отдельный сертификат, аналогично схеме подключения корпоративных ноутбуков.

Внештатники

Кроме штатных сотрудников у нас есть и сотрудники внештатные, которым тоже необходимо по работе выходить в интернет, в том числе по Wi-Fi. Для них мы используем тот же профиль, что и для подключения мобильных устройств штатных сотрудников. Это избавляет от необходимости заводить для внештатников персональные аккаунты, не нужно вводить их в корпоративную систему Active Directory, не нужно заниматься сложными согласованиями со службой безопасности — в общем намного меньше головной боли. Но при этом мы можем предоставить им контролируемый нами доступ в Интернет.

Или, скажем, купил какой-то сотрудник себе личный ноутбук. Он хочет сразу его подключить, поставить последние обновления и так далее. В этом случае ему не надо идти в отдел информационно-технической поддержки и согласовывать подключение своего ноутбука к сети. Он самостоятельно подключает его к беспроводной сети и сразу начинает работать. И хотя доступ к внутренним корпоративным ресурсам ему перекрыт, в интернет за обновлениями — пожалуйста.

Организация сети

Точки доступа подключаются к тем же самым коммутаторам доступа, что и пользовательские рабочие станции. Подключаются в отдельных VLAN, которые заведены в отдельные VRF. Соединяются точки доступа с контроллерами БЛВС Huawei AC6605 по протоколу CAPWAP. Контроллеры объединены в отказоустойчивый кластер, один контроллер выполняет роль основного, второй — резервного. Huawei Agile Controller Campus выполняет для них роль сервера авторизации.

В итоге трафик Wi-Fi идёт между точками доступа только через контроллер. Падение производительности для нас несущественное, а с точки зрения управляемости и реализации различных функций информационной защиты такая схема гораздо удобнее.

Беспроводной трафик с мобильных устройств контроллер передает в основную сеть. Трафик от разных SSID передается с использованием различных VRF. Мы их завели в количестве двух штук — один для гостей и собственных устройств сотрудников, второй для рабочей сети.

Пользователи получают IP-адреса с корпоративного DHCP-сервера. Раньше у нас для каждого SSID был один большой диапазон на 512 устройств, а теперь для гостевого доступа выделено четыре IP-диапазона (на 256 устройств каждый), а для рабочего доступа и собственных устройств выделено по 8 диапазонов (также по 256 устройств в каждом). Из какого бы диапазона пользователь ни получил IP-адрес первоначально, при любых перемещениях по офису этот IP-адрес будет сохранен за пользователем.

В то же время у выбранной нами архитектуры сети есть и недостатки — появилось больше точек контроля, за которыми надо следить. В частности, когда пользователь подключается, ему из нашей сетевой инфраструктуры виден не только единственный шлюз по умолчанию, но и другие IP-адреса. Для гостевого доступа это не очень хорошо с точки зрения информационной безопасности, потому что чем меньше информации о нашей инфраструктуры доступно гостю, тем лучше.

Для решения данных проблем в гостевых сетях мы приняли следующие базовые меры безопасности:

- включили так называемый private-режим для того чтобы исключить передачу трафика между подключенными беспроводными устройствами;

- закрыли доступ ко всем сетевым устройствам, которые являются маршрутизаторами в гостевых IP-диапазонах, обычными списками доступа.

Huawei Agile Controller Campus

Huawei Agile Controller Campus представляет собой программно-аппаратный комплекс. ПО написано на Java с использованием фреймворка Tomcat и работает на сервере под управлением Windows Server 2012 (может работать и под SUSE Linux). В качестве БД может использоваться или Microsoft SQL Server, или Oracle.

Когда мы инициировали проект перестройки офисной сети, Huawei предоставляла HACC только в физическом варианте, поэтому нам пришлось закупить целых три сервера. Один из них называется System Manager — он содержит базу данных и все веб-интерфейсы. Два других сервера равнозначно резервируют друг друга — это System Controllers. Именно с ними взаимодействует (по протоколу RADIUS) контроллер БЛВС при подключении и авторизации пользователей. То есть контроллер БЛВС каждый раз спрашивает у любого доступного System Controller, можно ли такому пользователю с такими учётными данными получить доступ к Wi-Fi.

Пока мы реализовывали наш проект, Huawei предложила возможность виртуализировать серверы. Разумеется, мы тут же этим воспользовались. Теперь у нас вместо трёх физических серверов две виртуальные машины. Это сразу избавило от массы проблем, в частности, с отказоустойчивостью, резервированием System Manager и резервным копированием базы (потому что виртуальная машина копируется с помощью снэпшота и резервируется средствами фермы виртуализации).

Рассылка SMS

И напоследок пара слов о механизме рассылки SMS с логинами и паролями для гостевого доступа. В комплекте с физическими серверами HACC шёл GSM-модем, который подключается через последовательный порт. К сожалению, к виртуальной машине COM-порт не подключишь, но мы нашли решение. Оказалось, что наши инженеры, занимающиеся вопросами контроля доступа в офисе, покупают специальные шлюзы, которые позволяют завернуть трафик с серийного порта в Ethernet.

Мы использовали модель EverFocus EA-LAN1. Обычно они используются для подключения считывателей электронных пропусков, но и для китайского GSM-модема этот шлюз подошел прекрасно. В комплект к шлюзу прилагается драйвер виртуального последовательного порта, с которым HACC работает не хуже, чем с физическим. Так мы без проблем реализовали отправку SMS с виртуальных машин.

Максим Клочков

Старший консультант группы сетевого аудита и комплексных проектов

Центра сетевых решений

«Инфосистемы Джет»

Александр Гуляев,

главный системный архитектор

Центра сетевых решений

«Инфосистемы Джет»