Алгоритмы и тактика реагирования на инциденты информационной безопасности, тенденции актуальных кибератак, подходы к расследованию утечек данных в компаниях, исследование браузеров и мобильных устройств, анализ зашифрованных файлов, извлечение данных о геолокации и аналитика больших объемов данных — все эти и другие темы можно изучить на новых совместных курсах Group-IB и Belkasoft. В августе мы анонсировали первый курс Belkasoft Digital Forensics, который стартует уже 9 сентября, и, получив большое количество вопросов, решили подробнее рассказать о том, что будут изучать слушатели, какие знания, компетенции и бонусы (!) получат те, кто дойдет до конца. Обо всём по порядку.

Два Всё в одном

Идея проведения совместных обучающих курсов появилась после того, как слушатели курсов Group-IB стали спрашивать об инструменте, который бы помогал им при исследовании скомпрометированных компьютерных систем и сетей, и объединял в себе функционал разных бесплатных утилит, которые мы рекомендуем использовать в ходе реагирований на инциденты.

По нашему мнению, таким инструментом мог бы быть Belkasoft Evidence Center (мы уже рассказывали о нем в статье Игоря Михайлова «Ключ на старт: лучшие программные и аппаратные средства для компьютерной криминалистики»). Поэтому мы, совместно с компанией Belkasoft, разработали два обучающих курса: Belkasoft Digital Forensics и Belkasoft Incident Response Examination.

ВАЖНО: курсы являются последовательными и взаимосвязанными! Belkasoft Digital Forensics посвящен программе Belkasoft Evidence Center, а Belkasoft Incident Response Examination — расследованию инцидентов с помощью продуктов Belkasoft. То есть перед изучением курса Belkasoft Incident Response Examination мы настоятельно рекомендуем пройти обучение по курсу Belkasoft Digital Forensics. Если начать сразу с курса про расследования инцидентов, у слушателя могут возникнуть досадные пробелы в знаниях по использованию Belkasoft Evidence Center, нахождению и исследованию криминалистических артефактов. Это может привести к тому, что во время обучения по курсу Belkasoft Incident Response Examination слушатель или не успеет освоить материал, или будет тормозить остальную группу в получении новых знаний, так как учебное время будет тратиться тренером на объяснение материала из курса Belkasoft Digital Forensics.

Компьютерная криминалистика с Belkasoft Evidence Center

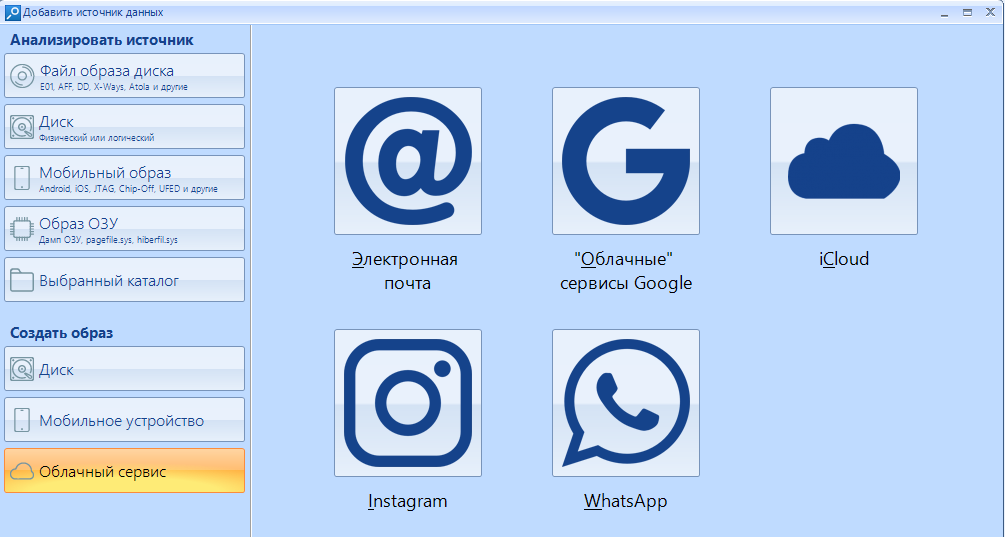

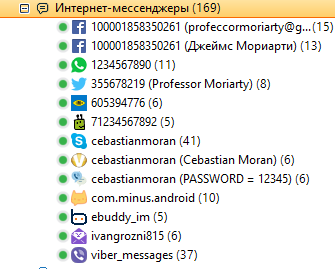

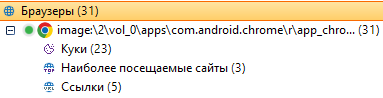

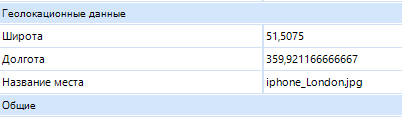

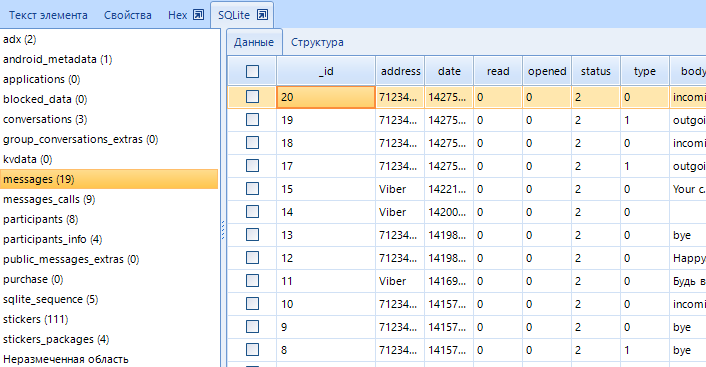

Цель курса Belkasoft Digital Forensics — познакомить слушателей с программой Belkasoft Evidence Center, научить их использовать эту программу для сбора доказательств из различных источников (облачных хранилищ, оперативной памяти (ОЗУ), мобильных устройств, носителей информации (жесткие диски, флеш-накопители и т.д.), освоить базовые криминалистические приемы и техники, методы криминалистического исследования артефактов Windows, мобильных устройств, дампов оперативной памяти. Также вы научитесь выявлять и документировать артефакты браузеров и программ обмена мгновенными сообщениями, создавать криминалистические копии данных из различных источников, извлекать данные о геолокации и осуществлять поиск текстовых последовательностей (поиск по ключевым словам), использовать хеши при проведении исследований, производить анализ реестра Windows, освоите навыки исследования неизвестных баз данных SQLite, основы исследования графических и видеофайлов и аналитические приемы, применяемые в ходе проведения расследований.

Курс будет полезен экспертам со специализацией в области компьютерно-технической экспертизы (компьютерной экспертизы); техническим специалистам, которые определяют причины успешного вторжения, анализируют цепочки событий и последствия кибератак; техническим специалистам, выявляющим и документирующим хищения (утечки) данных инсайдером (внутренним нарушителем); специалисты e-Discovery; сотрудникам SOC и CERT/CSIRT; сотрудникам службы информационной безопасности; энтузиастам компьютерной криминалистики.

План курса:

- Belkasoft Evidence Center (BEC): первые шаги

- Создание и обработка кейсов в BEC

- Сбор цифровых доказательств в рамках криминалистического исследования с помощью BEC

- Использование фильтров

- Создание отчетов

- Исследование программ обмена мгновенными сообщениями

- Исследование веб-браузеров

- Исследование мобильных устройств

- Извлечение данных о геолокации

- Поиск текстовых последовательностей в кейсах

- Извлечение и анализ данных из облачных хранилищ

- Использование закладок для выделения значимых доказательств, обнаруженных в ходе исследования

- Исследование системных файлов Windows

- Анализ реестра Windows

- Анализ баз данных SQLite

- Методы восстановления данных

- Приемы исследования дампов оперативной памяти

- Использование хэш-калькулятора и хэш-анализа в криминалистических исследованиях

- Анализ зашифрованных файлов

- Методы исследования графических и видеофайлов

- Использование аналитических приемов при криминалистических исследованиях

- Автоматизация рутинных действий с помощью встроенного языка программирования Belkascripts

- Практические занятия

Курс: Belkasoft Incident Response Examination

Цель курса — изучить основы криминалистического расследования кибератак и возможности использования Belkasoft Evidence Center при расследовании. Вы узнаете об основных векторах современных атак на компьютерные сети, научитесь классифицировать компьютерные атаки на основе матрицы MITRE ATT&CK, применять алгоритмы исследования операционных систем на предмет установления факта компрометации и реконструкции действий атакующих, узнаете, где находятся артефакты, указывающие на то, какие файлы открывались последними, где в операционной системе хранится информация о загрузке и запуске исполняемых файлов, как перемещались атакующие по сети, и научитесь исследовать эти артефакты с помощью BEC. Также вы узнаете, какие события в системных журналах представляют интерес с точки зрения расследования инцидентов и установления факта удаленного доступа и научитесь их исследовать с помощью BEC.

Курс будет полезен техническим специалистам, которые определяют причины успешного вторжения, анализируют цепочки событий и последствия кибератак; системным администраторам; сотрудникам SOC и CERT/CSIRT; сотрудникам службы информационной безопасности.

Обзор курса

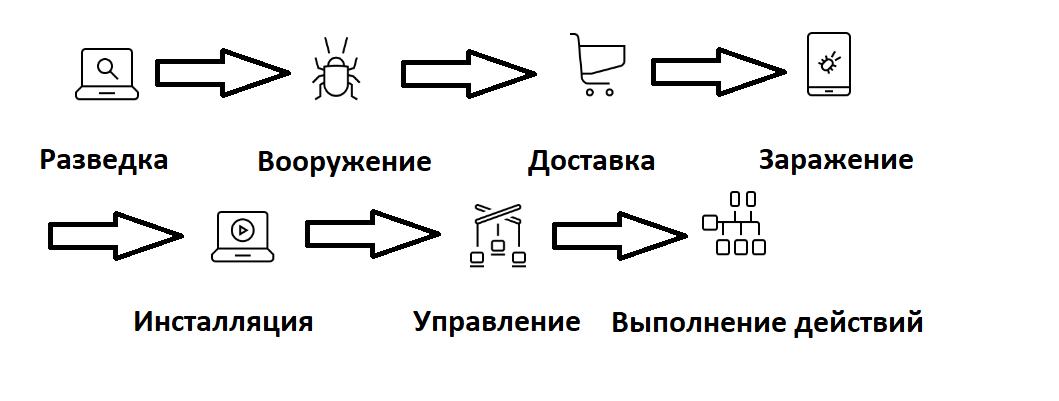

Cyber Kill Chain описывает основные этапы любой технической атаки на компьютеры (или компьютерную сеть) жертвы следующим образом:

Действия сотрудников SOC (CERT, информационной безопасности и т.д.), направлены на то, чтобы не допустить злоумышленников на защищаемые информационные ресурсы.

Если злоумышленники всё-таки проникли в защищаемую инфраструктуру, то вышеуказанные лица должны постараться минимизировать урон от деятельности атакующих, определить, каким способом была осуществлена атака, реконструировать события и последовательность действий атакующих в скомпрометированной информационной структуре и принять меры к предотвращению подобного типа атак в дальнейшем.

В скомпрометированной информационной инфраструктуре могут быть найдены следующие типы следов, указывающих на компрометацию сети (компьютера):

Все подобные следы могут быть найдены с помощью программы Belkasoft Evidence Center.

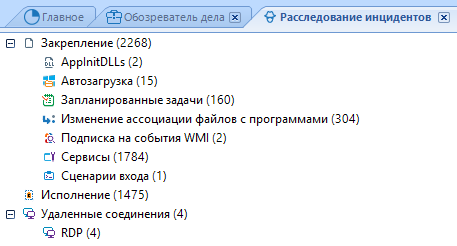

В BEC имеется модуль «Расследование инцидентов», куда при анализе носителей информации помещаются сведения о артефактах, которые способны помочь исследователю при расследовании инцидентов.

BEC поддерживает исследование основных типов артефактов Windows, указывающих на запуск исполняемых файлов в исследуемой системе, включая файлы Amcache, Userassist, Prefetch, BAM/DAM, Windows 10 Timeline, анализ системных событий.

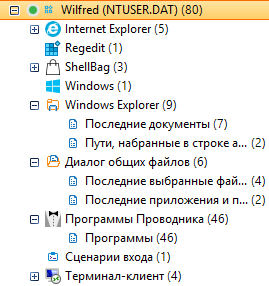

Информация о следах, содержащих сведения о действиях пользователя в скомпрометированной системе, может быть представлена в следующем виде:

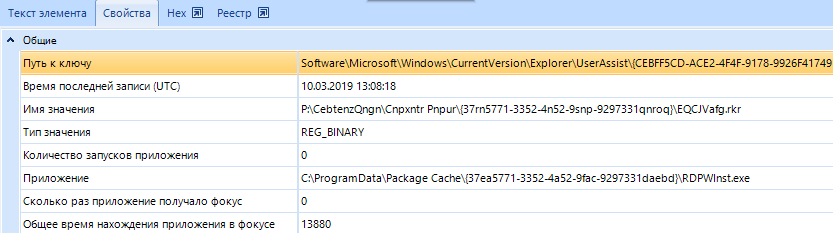

Эта информация, в том числе, включает в себя сведения о запуске исполняемых файлов:

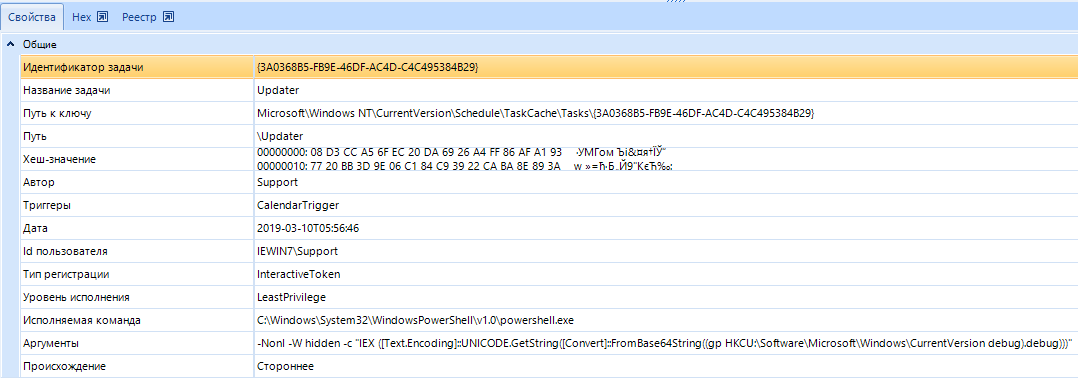

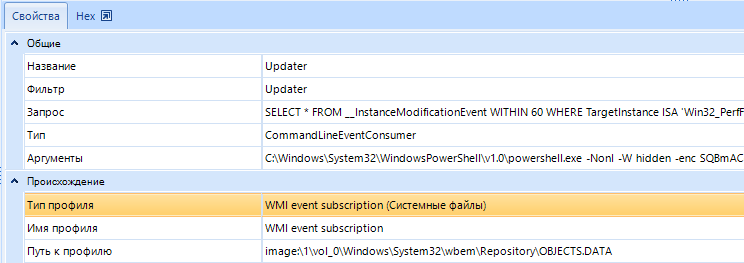

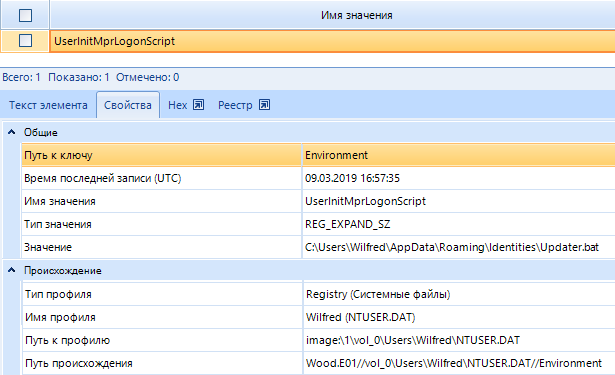

Сведения о закреплении атакующих в скомпрометированных системах могут быть обнаружены в ключах запуска реестра Windows, сервисах, запланированных задачах, Logon scripts, WMI и т.д. Примеры обнаружения сведений о закреплении в системе атакующих могут быть видны на следующих скриншотах:

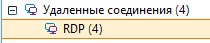

Перемещение атакующих по скомпрометированной компьютерной сети может быть обнаружено, например, анализом системных журналов Windows (при использовании атакующими сервиса RDP).

Таким образом, Belkasoft Evidence Center способна помочь исследователям выявить скомпрометированные компьютеры в атакованной компьютерной сети, найти следы запуска вредоносных программ, следы закрепления в системе и перемещения по сети и иные следы деятельности атакующих на скомпрометированных компьютерах.

О том, как проводить подобные исследования и обнаруживать описанные выше артефакты, рассказывается в курсе обучения Belkasoft Incident Response Examination.

План курса:

- Тенденции совершения кибератак. Технологии, инструменты, цели злоумышленников

- Использование моделей угроз для понимания тактик, техник и процедур атакующих

- Cyber kill chain

- Алгоритм реагирования на инцидент: идентификация, локализация, формирование индикаторов, поиск новых зараженных узлов

- Анализ Windows-систем с помощью BEC

- Выявление методов первичного заражения, распространения по сети, закрепления, сетевой активности вредоносного ПО с помощью BEC

- Выявление зараженных систем и восстановление хронологии заражения с помощью BEC

- Практические занятия

FAQ

Где проводятся курсы?

Курсы проводятся в штаб-квартире Group-IB или на внешней площадке (в учебном центре). Возможен выезд тренера на площадки к корпоративным заказчикам.

Кто проводит занятия?

Тренерами в компании Group-IB являются практики, имеющие многолетний опыт проведения криминалистических исследований, корпоративных расследований и реагирований на инциденты информационной безопасности.

Квалификация тренеров подтверждена многочисленными международными сертификатами: GCFA, MCFE, ACE, EnCE и т.д.

Наши тренеры легко находят общий язык с аудиторией, доступно объясняя даже самые сложные темы. Слушатели узнают много актуальной и интересной информации о расследовании компьютерных инцидентов, методах выявления и противодействия компьютерным атакам, получают реальные практические знания, которые могут применить сразу после окончания обучения.

Дадут ли курсы полезные навыки, не связанные с продуктами Belkasoft, или без данного ПО эти навыки будут неприменимы?

Навыки, полученные во время тренингов, будут полезны и без использования продуктов Belkasoft.

Что входит в первичное тестирование?

Первичное тестирование — это тест на знание основ компьютерной криминалистики. Проведение тестирования на знание продуктов компаний Belkasoft и Group-IB не планируется.

Где можно найти информацию об образовательных курсах компании?

В рамках образовательных курсов Group-IB готовит специалистов по реагированию на инциденты, исследованию вредоносных программ, специалистов по киберразведке (Threat Intelligence), специалистов для работы в Security Operation Center (SOC), специалистов по проактивному поиску угроз (Threat Hunter) и т.д. Полный список авторских курсов от компании Group-IB доступен здесь.

Какие бонусы получают слушатели, окончившие совместные курсы Group-IB и Belkasoft?

Прошедшие обучение на совместных курсах Group-IB и Belkasoft получат:

Курсы проводятся в штаб-квартире Group-IB или на внешней площадке (в учебном центре). Возможен выезд тренера на площадки к корпоративным заказчикам.

Кто проводит занятия?

Тренерами в компании Group-IB являются практики, имеющие многолетний опыт проведения криминалистических исследований, корпоративных расследований и реагирований на инциденты информационной безопасности.

Квалификация тренеров подтверждена многочисленными международными сертификатами: GCFA, MCFE, ACE, EnCE и т.д.

Наши тренеры легко находят общий язык с аудиторией, доступно объясняя даже самые сложные темы. Слушатели узнают много актуальной и интересной информации о расследовании компьютерных инцидентов, методах выявления и противодействия компьютерным атакам, получают реальные практические знания, которые могут применить сразу после окончания обучения.

Дадут ли курсы полезные навыки, не связанные с продуктами Belkasoft, или без данного ПО эти навыки будут неприменимы?

Навыки, полученные во время тренингов, будут полезны и без использования продуктов Belkasoft.

Что входит в первичное тестирование?

Первичное тестирование — это тест на знание основ компьютерной криминалистики. Проведение тестирования на знание продуктов компаний Belkasoft и Group-IB не планируется.

Где можно найти информацию об образовательных курсах компании?

В рамках образовательных курсов Group-IB готовит специалистов по реагированию на инциденты, исследованию вредоносных программ, специалистов по киберразведке (Threat Intelligence), специалистов для работы в Security Operation Center (SOC), специалистов по проактивному поиску угроз (Threat Hunter) и т.д. Полный список авторских курсов от компании Group-IB доступен здесь.

Какие бонусы получают слушатели, окончившие совместные курсы Group-IB и Belkasoft?

Прошедшие обучение на совместных курсах Group-IB и Belkasoft получат:

- сертификат о прохождении курса;

- бесплатную месячную подписку на Belkasoft Evidence Center;

- скидку 10% на приобретение Belkasoft Evidence Center.

Напоминаем, что первый курс стартует в понедельник, 9 сентября, — не упустите возможность получить уникальные знания в области информационной безопасности, компьютерной криминалистики и реагирования на инциденты! Запись на курс тут.

Источники

При подготовке статьи использовалась презентация Олега Скулкина «Using host-based forensics to get indicators of compromise for successful intelligence-driven incident response».