Думаете, самое важное в компании — обеспечить безопасность корпоративного сетевого периметра и серверной инфраструктуры? Это правда лишь отчасти: создать защищенный периметр сейчас в принципе невозможно, только если в компании не применяются строжайшие правила ИБ, «белый список» сайтов, исключительно бумажная переписка и запайка USB-портов на компьютерах, а со смартфоном дальше ресепшена вообще не пускают. Если это не про вашу компанию, то имейте в виду: сегодня главной зоной риска становятся как раз конечные устройства, и одного только антивируса для их защиты недостаточно. Да, антивирус заблокирует распаковку архива с опасным файлом, а браузер запретит посещение скомпрометированного сайта, но есть множество угроз, перед которыми базовые пакеты защиты бессильны. Дальше мы расскажем о некоторых из них — и о способах защиты.

C чем не может справиться обычный антивирус в компании

— Бесфайловые атаки. Вредоносные PowerShell-скрипты, попадающие сразу в оперативную память, невозможно обнаружить антивирусом на стадии проникновения в систему — это не исполняемые программы, а просто текстовый набор команд, который выполняется в существующей в ОС оболочке, вроде PowerShell. Чтобы не исчезнуть при выключении компьютера, трояны прописывают свои команды в реестр.

Обнаружить традиционными методами бесфайловую атаку невозможно — троян может хранить вредоносный скрипт, например, в TXT-файлах ресурсных записей DNS. По данным исследования Trend Micro 2018 Midyear Security Roundup, количество бесфайловых атак в мире растёт: в январе 2018 года было зафиксировано 24 430 инцидентов, а в июне — уже более 38 тыс.

— Эксплойты в необновленных ОС. Обновления операционных систем исправляют известные уязвимости, для которых уже могут быть написаны эксплойты. Перед развертыванием обновлений на сотнях и тысячах компьютеров его стоит сперва протестировать — иногда обновления содержат ошибки, из-за которых часть компьютеров временно выходит из строя. Переложить задачу установки обновлений на плечи пользователей — верный способ создать брешь в сети по вине необязательного или неумелого сотрудника.

Нашумевшие WannaCry и NotPetya использовали для распространения уязвимости Windows, которые были закрыты обновлениям ещё за два месяца до начала эпидемии: первая ревизия WannaCry появилась 16 января 2017 года, 14 марта Microsoft распространила заплатку для протокола SMB во всех актуальных версиях Windows, а легендарная эпидемия началась только 12 мая. Проникнув на не обновленные компьютеры пользователей, вымогатель распространился внутри корпоративных сетей, парализовав деятельность компаний. Почему сотни тысяч корпоративных компьютеров в крупнейших компаниях два месяца оставались без критического обновления Windows — серьезный вопрос к соответствующим службам.

— Мобильные устройства. Несмотря на проверку приложений перед публикацией в магазинах Play Market и App Store, к якобы полезным программам нередко прикручивают шпионов и даже майнеры. Например, анализ 283 VPN-приложений для Android выявил, что 43% из них содержат нежелательную рекламу, а в 17% реклама имеет вредоносные функции, 29% являются источником троянских модулей, потенциально опасное ПО содержится в 6% VPN, а ещё 5% шпионят за своими пользователями.

— Сотрудники, незнающие базовые принципы ИБ. Главной дырой в информационной безопасности любой компании остаются сотрудники, вернее, их незнание принципов ИБ. Ни один вирус не сможет увести важную информацию и документы с той же изящностью и эффективностью, как сотрудник, скачивающий для собственного удобства в работе программу, которая в результате оказывается вредоносной.

Как защитить конечные точки

Растущая сложность угроз приводит к тому, что традиционные методы защиты становятся неэффективными. Одного антивируса недостаточно, чтобы исключить утечку данных или проникновение злоумышленников в сеть, а установка нескольких узкоспециализированных решений часто приводит к конфликтам и ошибкам. К тому же настройка и сопровождение совместной работы нескольких защитных программ — задача не из лёгких. Требуется комплексное решение, которое позволит пользователям с комфортом выполнять свои рабочие функции, но при этом обеспечит сохранность информационных активов компании.

Идеальный комплекс защиты должен быть:

- многоплатформенный — работать на всех популярных десктопных и мобильных операционных системах; это особенно важно для компаний с политикой BYOD и возможностью удаленной работы;

- автоматический — обнаруживать угрозы и реагировать на них без участия пользователя;

- интеллектуальный — использовать не только традиционный сигнатурный, но и поведенческий анализ, обеспечивая выявление как файловых, так и бесфайловых вредоносов;

- централизованно управляемый — администраторы должны видеть состояние всех защищаемых устройств в реальном времени и иметь возможность изменять параметры безопасности в зависимости от местоположения устройства;

- обеспечивать интеграцию с системами поведенческого анализа и возможность расследования инцидентов;

- контролировать приложения на конечных устройствах, чтобы защитить корпоративную сеть от проникновения вредоносных программ и направленных атак с устройств в сети организации.

Традиционные решения класса EPP (Endpoint Protection Platform) хорошо защищают пользовательские устройства от известных угроз, но с новейшими разновидностями атак справляются значительно хуже. Они успешно справляются с фиксацией инцидентов на отдельных устройствах, но, как правило, не в состоянии выявить, что эти инциденты являются фрагментами сложной комплексной атаки, которая в перспективе способна нанести организации серьёзный ущерб. Возможности автоматического анализа инцидентов у них почти отсутствуют. Поэтому компании разработали решения класса EDR (Endpoint Detection and Response).

Как работает современное EDR-решение

Давайте разберем, как работает решение по защите конечных точек на примере Apex One от Trend Micro. Этот продукт — существенное перерождение уже известного решения по защите конечных точек OfficeScan.

Одной из ключевых возможностей Apex One является как раз многоэтапная защита конечных точек, не позволяющая зловредам распространяться по сети, влиять на работоспособность компьютера и красть конфиденциальные данные. Решение мгновенно блокирует угрозы «нулевого дня» на физических и виртуальных рабочих столах, а также ноутбуках как в сети, так и за ее пределами.

Что конкретно делает Apex One?

— Защищает от усовершенствованных угроз:

- предотвращает возможность использования известных и неизвестных уязвимостей для проникновения в системы до выпуска пакетов исправлений;

- защищает неподдерживаемые и устаревшие операционные системы, для которых пакеты исправлений больше не выпускаются;

- автоматически оценивает риски и рекомендует активацию виртуальных заплат, необходимых для каждого индивидуального устройства;

- динамически изменяет параметры безопасности в зависимости от местоположения устройства;

- защищает конечные устройства с минимальным воздействием на пропускную способность сети, производительность и продуктивность пользователей.

— Блокирует недопустимые виды сетевого трафика:

- применяет фильтры для уведомления об определенных видах трафика и его блокировки, например, мгновенных сообщений и потоковой передачи видео;

- использует глубокую проверку пакетов для определения трафика, который может быть вредоносным для приложений;

- фильтрует запрещенный сетевой трафик и проверяет разрешенный трафик с помощью контроля состояния соединений;

- обнаруживает вредоносный трафик, который скрыт с помощью использования известных протоколов на нестандартных портах;

- предотвращает проникновение бэкдоров в корпоративную сеть.

— Делает защиту своевременной:

- обеспечивает защиту до выпуска и установки официальных пакетов исправлений;

- защищает операционные системы и типичные приложения от известных и неизвестных атак.

— Облегчает развертывание и управление в существующей инфраструктуре:

- упрощенная панель управления делает удобным проведение детализированного контроля и мониторинга среды, в разрезе каждого отдельного пользователя.

- оценка наличия уязвимостей проводится на основании бюллетеней по безопасности Microsoft, данных CVE и других источников.

А теперь расскажем (и покажем), как это работает

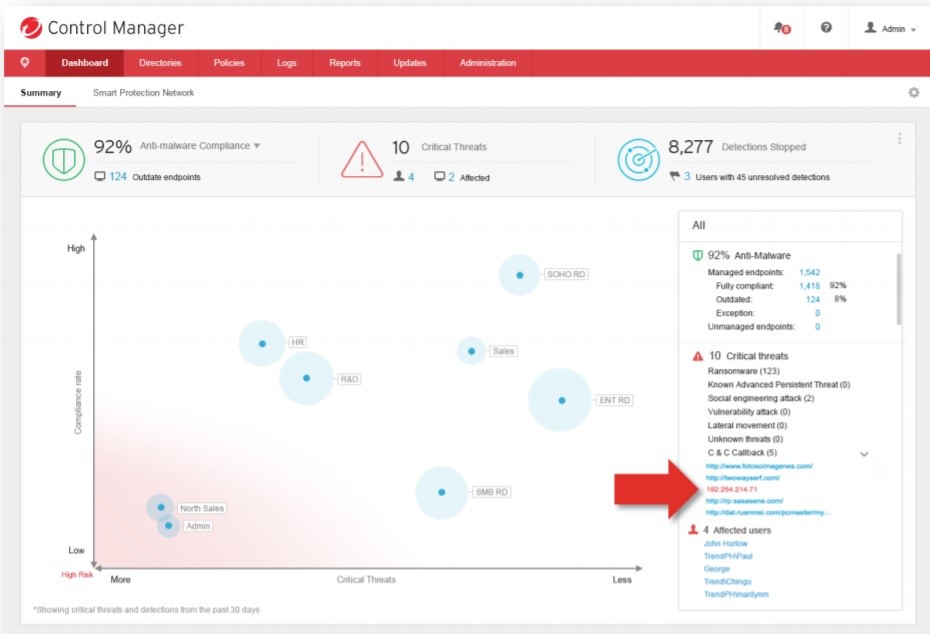

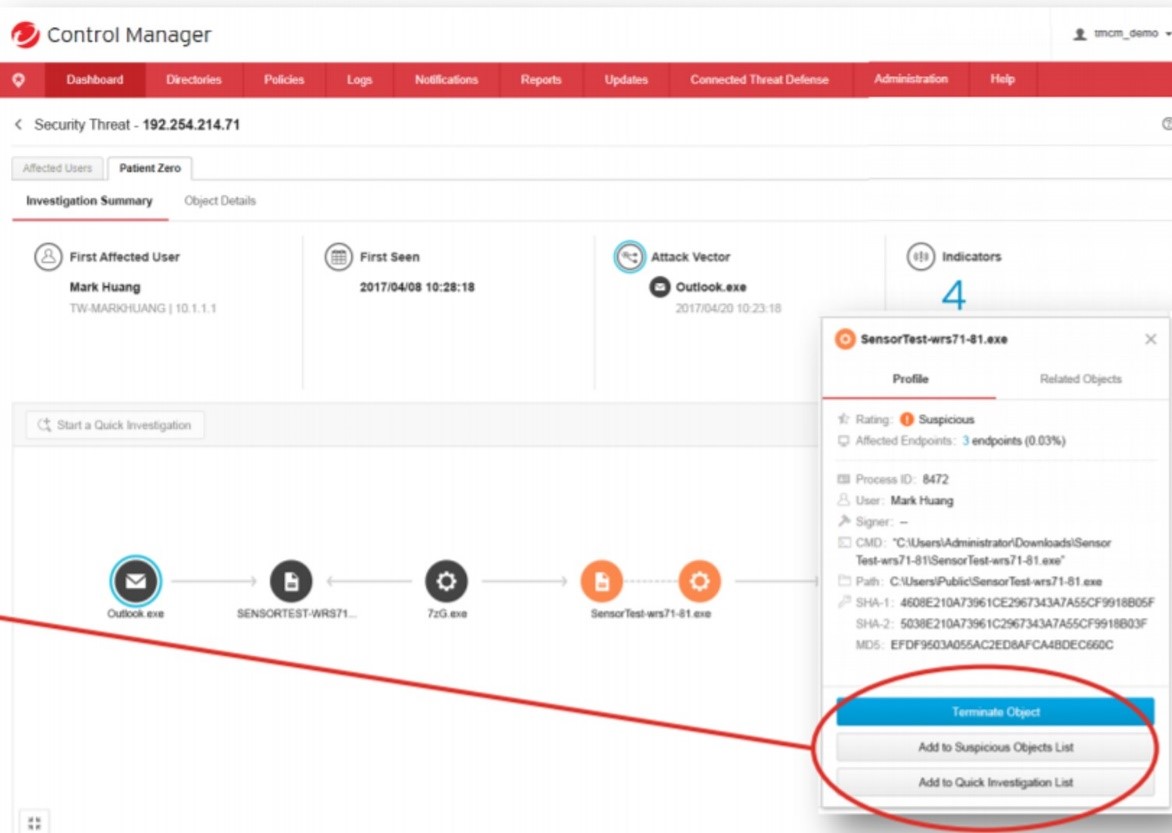

Вся информация о состоянии конечных точек, об угрозах собрана в единой панели Apex Central. Аналитики получают возможность детального мониторинга, в разрезе каждого отдельного пользователя, и управления политиками. Единая панель позволяет контролировать локальные, облачные и гибридные среды. Также обеспечивается доступ к оперативной информации из локальной «песочницы» или из инфраструктуры Trend Micro Smart Protection Network, которая использует облачные данные об угрозах со всего мира и в режиме реального времени обеспечивает информационную безопасность, блокируя угрозы до того, как они попадут на компьютеры.

Единая панель позволяет не переключаться между панелями управления. Здесь можно видеть, как в едином менеджере отражается интегрированное детектирование и реакция. Здесь же обеспечена единая интеграция с расследованиями EDR, автоматизированное обнаружение и реакция на угрозу

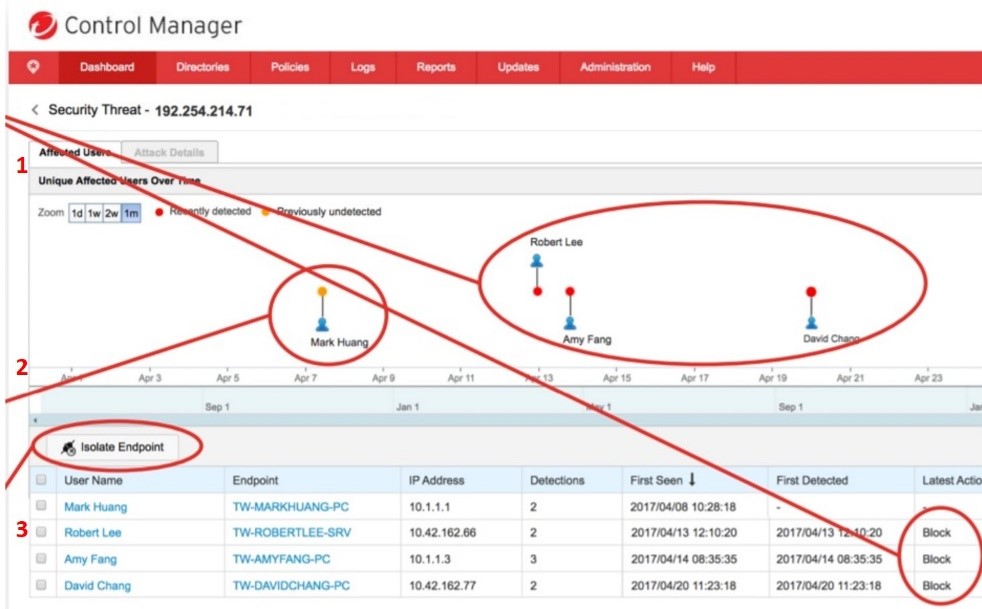

Анализ масштаба последствий:

- Заблокирован вредоносный IP, так как он уже обнаружен (красный) (1)

- «Нулевой пациент». Не известен (оранжевый) и не был заблокирован (2)

- «Нулевой пациент» изолируется и начинается поиск первопричины (3)

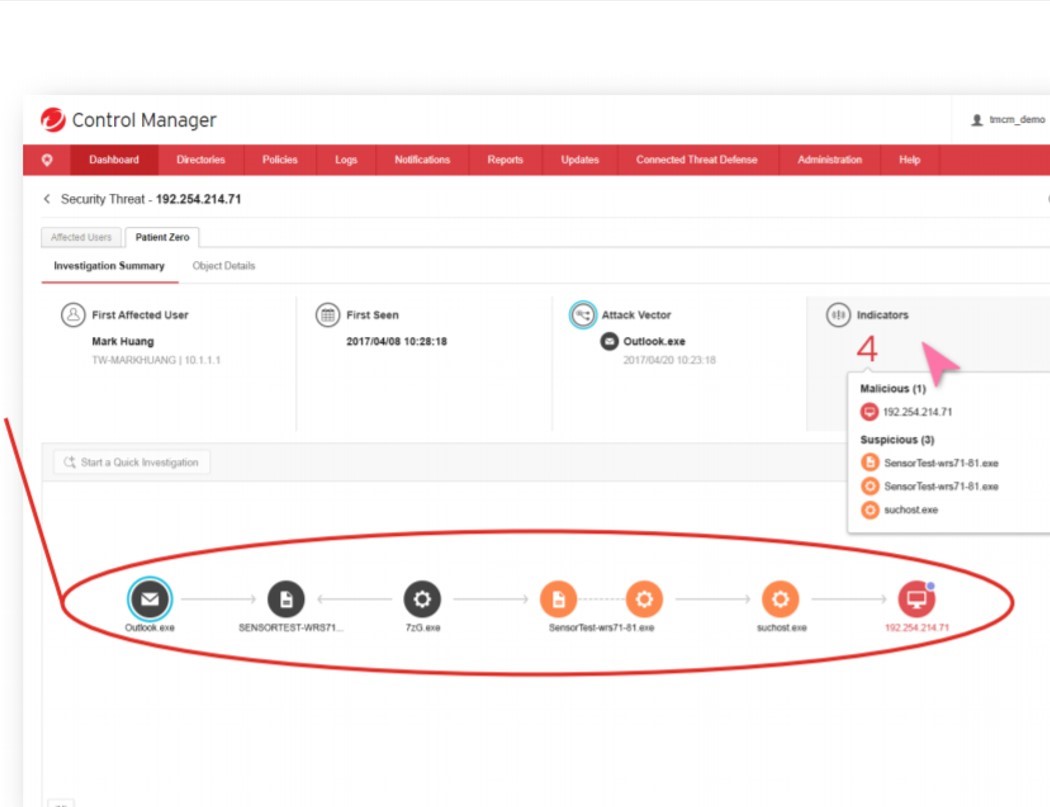

Поиск первопричины с использованим глобальных сведений об угрозах Trend Micro:

— Красный («плохой»);

— Оранжевый («подозрительный»);

— Черный («удовлетворительный»)

Имеются варианты реакции:

-Прекратить выполнение;

-Распространить сведения об угрозе;

-Произвести расследование

Endpoint Sensor из пакета Apex One мониторит состояние безопасности на конечном устройстве с учетом контекста, регистрирует действия на уровне системы и формирует отчеты для безопасников, чтобы можно было оперативно оценить масштаб атаки на сеть. В том числе Endpoint Sensor отслеживает усовершенствованные угрозы, такие как пресловутые бесфайловые атаки. С помощью EDR можно проводить многоуровневый поиск зловредов по всем конечным устройствам с помощью таких критериев, как OpenIOC, Yara и подозрительных объектов. Также предусмотрена защита от бесфайловых атак.

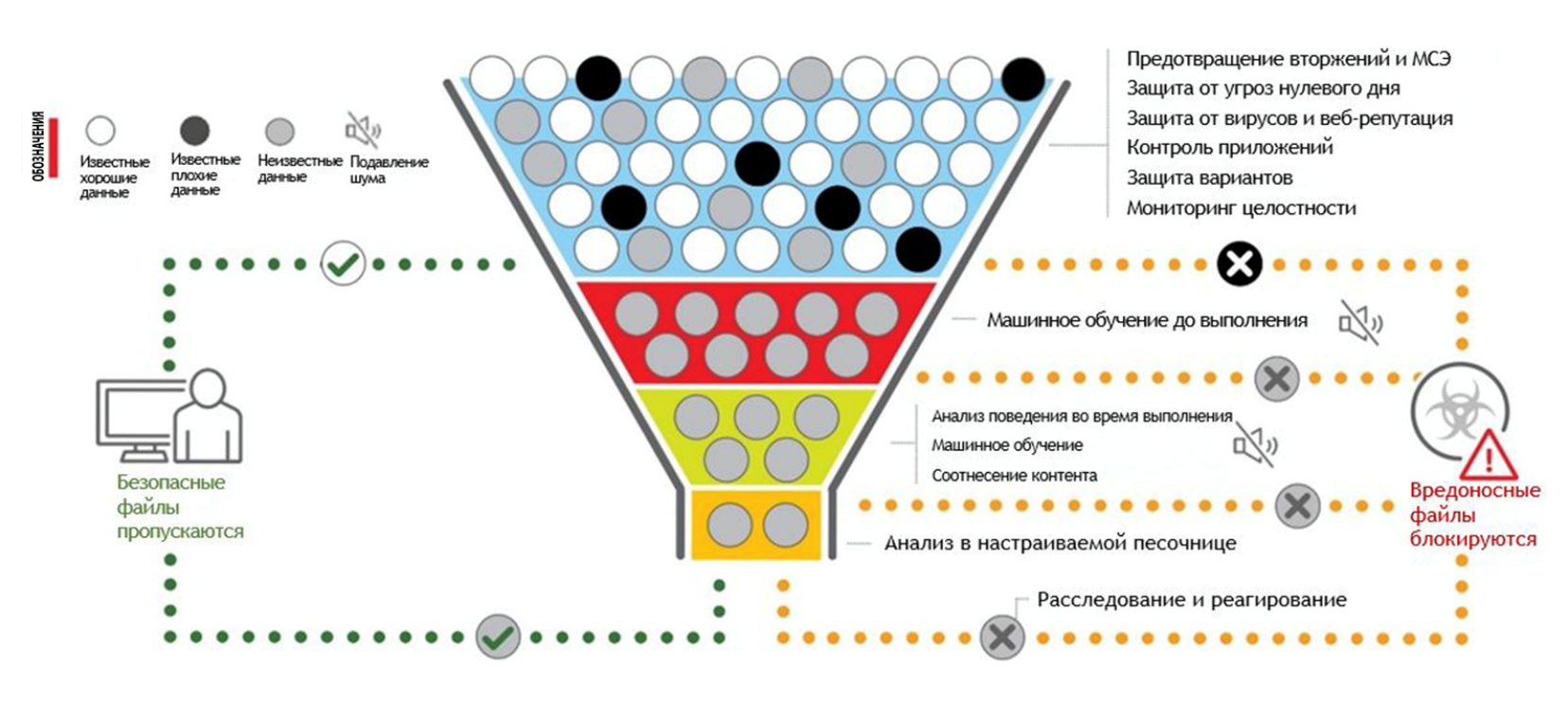

Даже если зловред проник сквозь серверные системы сканирования, технология Trend Micro User Protection изучит исполняемый файл до его запуска, применяя машинное обучение. При запуске начинается анализ поведения на основе машинного обучения. Затем в ход идет анализ в «песочнице» — по результатам проверок приложение либо начинает свою работу, либо блокируется. Причем в целях безопасности в сети может автоматически блокироваться весь компьютер, чтобы локализовать зловреда и не дать ему проникнуть в сеть.

В Apex One используется технология Trend Micro Vulnerability Protection, которая защищает все конечные устройства сети от эксплойтов даже при отсутствии на них обновлений с исправлениями. Для этого Apex One централизованно анализирует трафик на предмет эксплойтов/уязвимостей, сервисных атак, веб-зловредов и незаконного трафика. При этом сканирование происходит с высокой скоростью, работа Apex One практически не сказывается на скорости самой сети.

Как обеспечивается защита от утечек

Еще один полезный модуль в решении Apex One — Data Loss Prevention. Он мониторит и контролирует пересылку контента по всем возможным каналам связи, чтобы предотвратить утечку данных. Можно протоколировать или ограничить использование USB-носителей, CD/DVD, экзотических ИК-передатчиков, PCMCIA-устройств, модемов, облачных хранилищ и почтовых серверов. Пересылка данных контролируется как при работе с почтовым клиентом, так и через веб-интерфейс почты, в мессенджерах и большинстве сетевых протоколов, таких как HTTP/HTTPS, FTP и SMTP.

Data Loss Protection имеет шаблоны для распознавания более трехсот типов файлов, в том числе в архивах, а остальные типы данных определяются по специфичным шаблонам, формулам и расположению. Можно также создать идентификатор данных самостоятельно.

И, наконец, защита от «самых умных» контролирует буфер обмена, вставку из него и создаваемые снимки экрана. После грамотной настройки Data Loss Protection вероятность того, что из компании уведут ценные данные, существенно снижается.

Бонус: MDR — служба безопасности по подписке

В нынешних условиях содержание большой команды информационной безопасности становится роскошью. В то же время чрезвычайно важно грамотно оценить ущерб, который нанесён кибератакой, сформировать план мероприятий по устранению угрозы и предотвращению повторных атак — оставшиеся после «оптимизации» сотрудники едва ли найдут время для подобных расследований.

Тут на помощь приходит Trend Micro Managed Detection and Response — это служба управления обнаружением угроз и реагирования, входящая в состав Apex One. MDR представляет собой удаленную команду профессионалов Trend Micro, которая может заниматься мониторингом безопасности в сети заказчика в круглосуточном режиме. Это отличное решение для тех компаний, у которых нет возможности поддерживать большой штат безопасников или наблюдается нехватка сотрудников высокой компетенции.

Служба MDR следит за журналами, выявляя критичные уведомления, исследует их и сообщает заказчику информацию об угрозе. Используя данных конечных точек, группа MDR обнаружит первопричины и вектор атаки, а также оценит ее последствия. Заказчик всегда может обратиться с вопросами к команде экспертов, чтобы получить уточнения и объяснения. MDR составит подробный план действий восстановления сети после атаки.

В подписку входит отслеживание как конечных точек, так и сети, серверов, даже принтеров и интернета вещей.

По сути, Trend Micro MDR делает всё то, что делают профессиональные укомплектованные отделы информационной безопасности. Но удаленно, круглосуточно и по подписке.